PDF 文件被广泛用于在多个协作平台上共享文档,为从商业报告到终端用户生产力的所有内容提供了可靠的格式。然而,PDF 文件的普遍性也使其成为网络犯罪分子的有利目标。恶意 PDF 文件可以通过嵌入有害内容或以危险的方式利用 PDF 功能来利用毫无戒心的用户。

日益严重的 PDF 恶意软件威胁

PDF 文件是网络攻击最常利用的文件类型之一,恶意行为者利用 PDF 文件传播危险的恶意软件,如 WikiLoader、Ursnif 和 DarkGate。最近的统计数字和报告表明,以 PDF 为载体的恶意软件攻击显著增加,因此了解与 PDF 文件相关的安全风险至关重要。

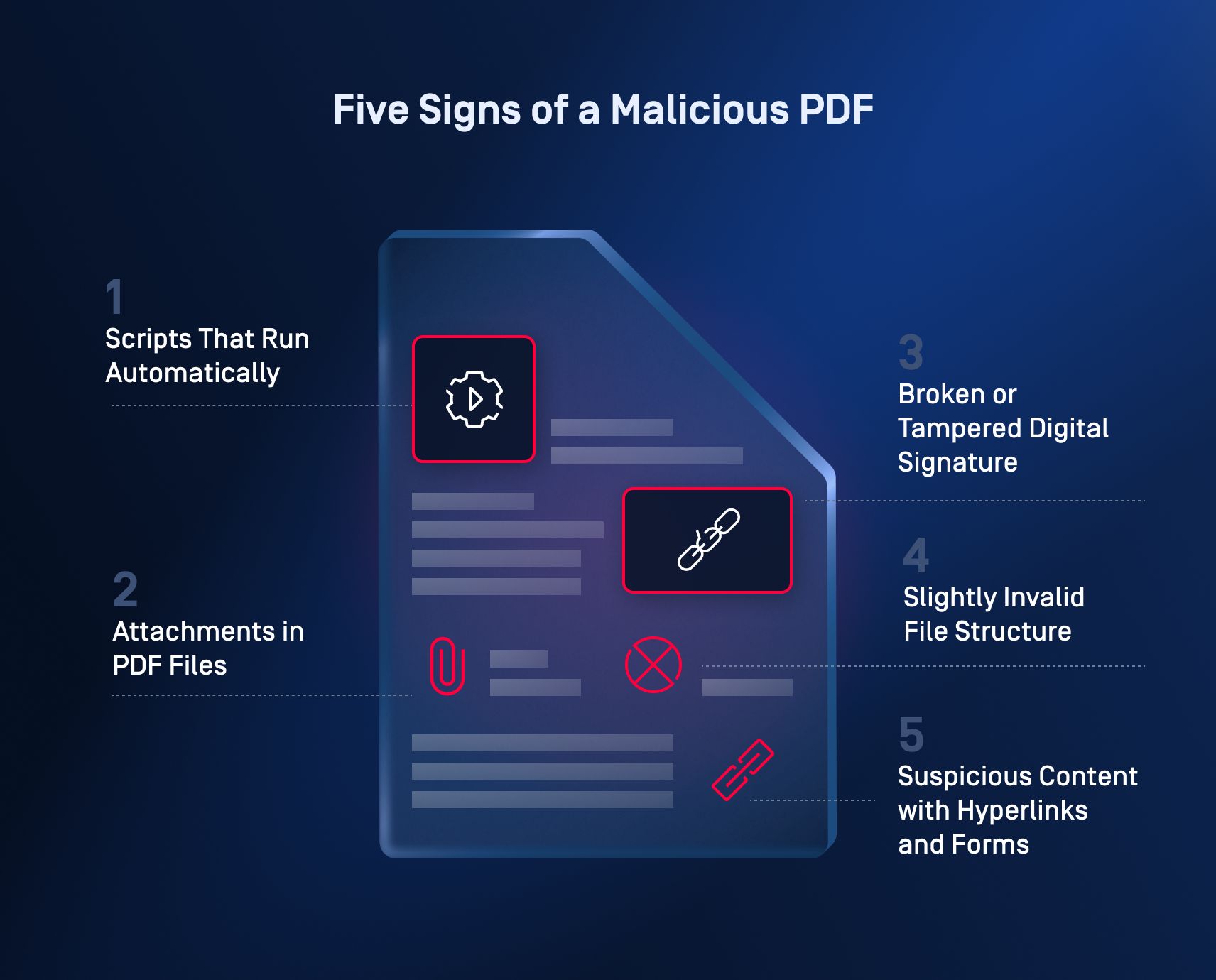

恶意 PDF 的五个迹象

1.自动运行的脚本

PDF 文件中嵌入的 JavaScript 允许攻击者注入恶意代码,并在打开文档时执行。

警告信号

- 意外弹出窗口

- 系统互动,以及

- 未经授权执行脚本

2.PDF 文件中的附件

PDF 附件可能伪装成合法内容,但打开后会感染用户的设备。

警告信号

- 意外附件

- 可执行文件(.exe、.bat 或 .scr)

- 无上下文提示下载的 PDF

3.破损或篡改的数字签名

数字签名不再有效或已损坏,表明签名内容已被更改或篡改。

警告信号

- 破损的数字签名

- 来自 PDF 阅读器的篡改警报

- 签字人信息不匹配或不清晰

4.文件结构略微无效

操纵 XREF 表以引用恶意对象、隐藏有害组件、导致缓冲区溢出,从而允许执行恶意代码。

警告信号

- PDF 工具检测到的损坏或无效文件结构

- 与 PDF 交互时出现异常行为,例如:加载速度慢、不明原因的崩溃

- 多个预告片或假条目,旨在混淆解析器

5.带有超链接和表格的可疑内容

PDF 文件包含指向恶意网站的钓鱼超链接,将危险链接隐藏在看似合法的文本或按钮后面,通过嵌入的表格收集敏感的个人信息。

警告信号

- 指向可疑或陌生 URL 的超链接

- 无合法目的要求提供敏感信息的表格

- 点击 PDF 中的链接或按钮后意外重定向到外部网站

使用Deep CDR™预防 PDF 传播的恶意软件

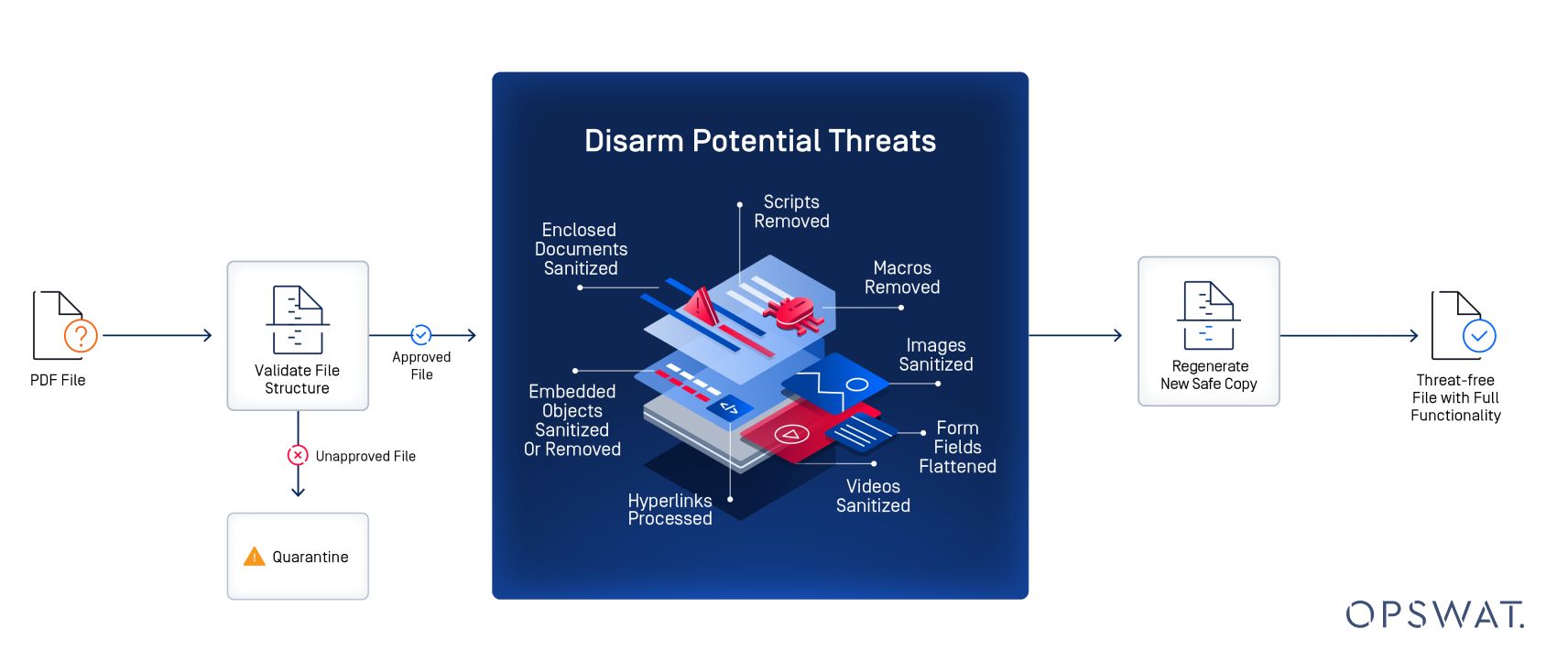

防止 PDF 恶意软件的最有效方法之一是使用Deep CDR 技术。与基于检测的杀毒软件不同,Deep CDR 采用主动方法,从文件中清除潜在的有害元素,确保只提供安全可用的内容。

1.文件类型和一致性检查

Deep CDR 首先要验证文件类型和扩展名是否与实际内容相符。这可以防止恶意文件伪装成 PDF 文件。

2.创建安全占位符文件

生成一个占位符文件来保存安全元素。该文件保留了与原始文件相同的布局、元数据和结构,但去除了任何有风险的元素。

3.删除有害内容

有潜在危险的元素,如 JavaScript、宏或嵌入式可执行文件都会被移除。只有安全的内容(如文本和图像)才会转移到占位符文件中,同时保留文档的结构,包括表格和框架。

4.完整性检查

新重建的文件要经过完整性测试,以确认其工作正常且不含有害代码,从而确保用户可以安全地与之交互。

5.隔离原始文件

原始文件可能仍然包含有害元素,但会被隔离,以便进一步分析或安全处置,从而防止任何潜在风险。

防止零日攻击

Deep CDR 不依赖于检测已知的恶意软件签名,这使得它能有效地应对零时差威胁--传统安全工具尚未识别的新的或未知的恶意软件类型。

防止嵌入超链接和表单

Deep CDR 还能扫描 PDF 中的超链接或嵌入式表单并对其进行消毒,确保禁用或替换任何潜在的恶意链接。这有助于防止网络钓鱼企图和未经授权的有害网站重定向。

主动保护

与基于检测的被动式方法不同,Deep CDR 可在威胁到达用户系统之前就将其拦截。

保持文件的可用性

文本、图像和静态表单等基本内容都会被保留下来,让用户可以无风险地与文档进行交互。

保护您的组织免受 PDF 威胁

最近的统计数字表明,PDF 恶意软件在不断增加,因此识别 PDF 文档中的恶意活动迹象至关重要。从 JavaScript 利用到篡改签名和可疑超链接,了解这些红旗可以帮助您避免成为网络攻击的受害者。始终使用最新的 PDF 阅读器,对与之交互的内容保持警惕,避免打开来自不可信来源的文件。

您准备好利用Deep CDR 技术改善组织的安全状况了吗?