OPSWAT 得到以下机构的信任

传统工具为何力不从心

零日攻击与规避型恶意软件如今能轻易绕过传统、静态或低效的安全防护工具。

威胁规避

现代恶意软件经过精心设计,旨在突破静态防御体系,通过环境检测、延时操作和沙箱检测等手段隐藏其恶意行为。

这些威胁能够实时适应,利用传统工具的盲点在特征码或启发式检测反应之前悄然渗透。

缓慢的事件响应

不堪重负的团队面临警报过多而上下文信息不足的困境。

若缺乏快速分级和明确优先级,分析人员将耗费宝贵时间调查误报,而真实威胁却在暗中横向扩散并窃取数据,始终未被察觉。

能见度有限

碎片化的系统在网络层、终端层和应用层之间形成了盲区。

当检测机制未能统一时,威胁便可能潜伏于暗处,从而削弱整个环境中的预防与响应能力。

可扩展性差

传统工具无法应对当今海量的数据规模,也无法抵御现代攻击的迅猛速度。

随着文件和流量负载的增长,检测管道陷入停滞,分析队列不断扩大,安全漏洞日益扩大,使组织处于暴露状态。

127%

多阶段

恶意软件复杂性增加*

7.3%

在24小时内*,将

重新分类为恶意软件的OSINT文件

703%

2024年末凭证钓鱼攻击激增*

*根据超过一百万次文件扫描的测试数据。

统一零日漏洞检测

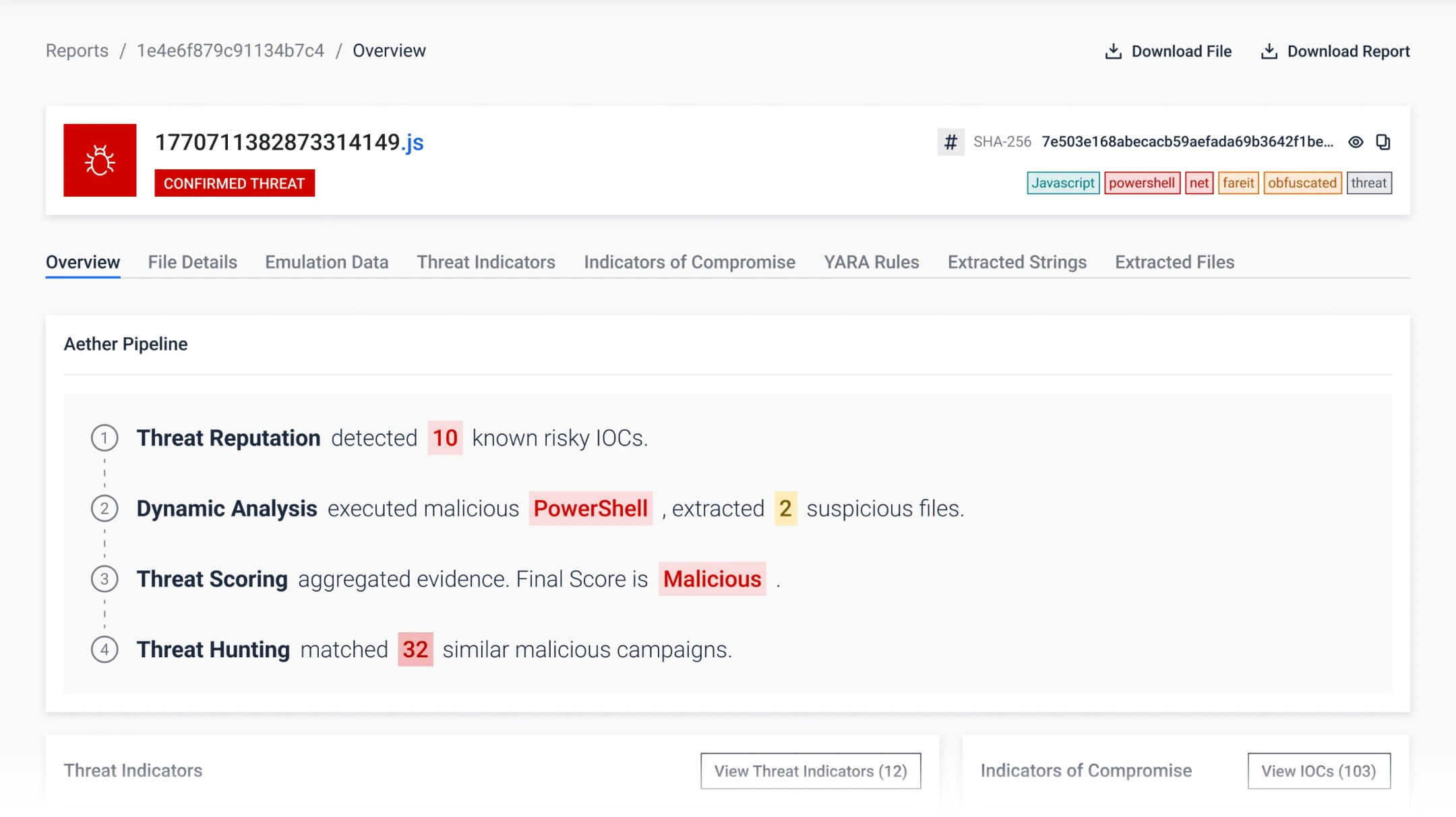

第一层:威胁信誉

快速暴露已知的

威胁

阻止已知威胁的洪流。

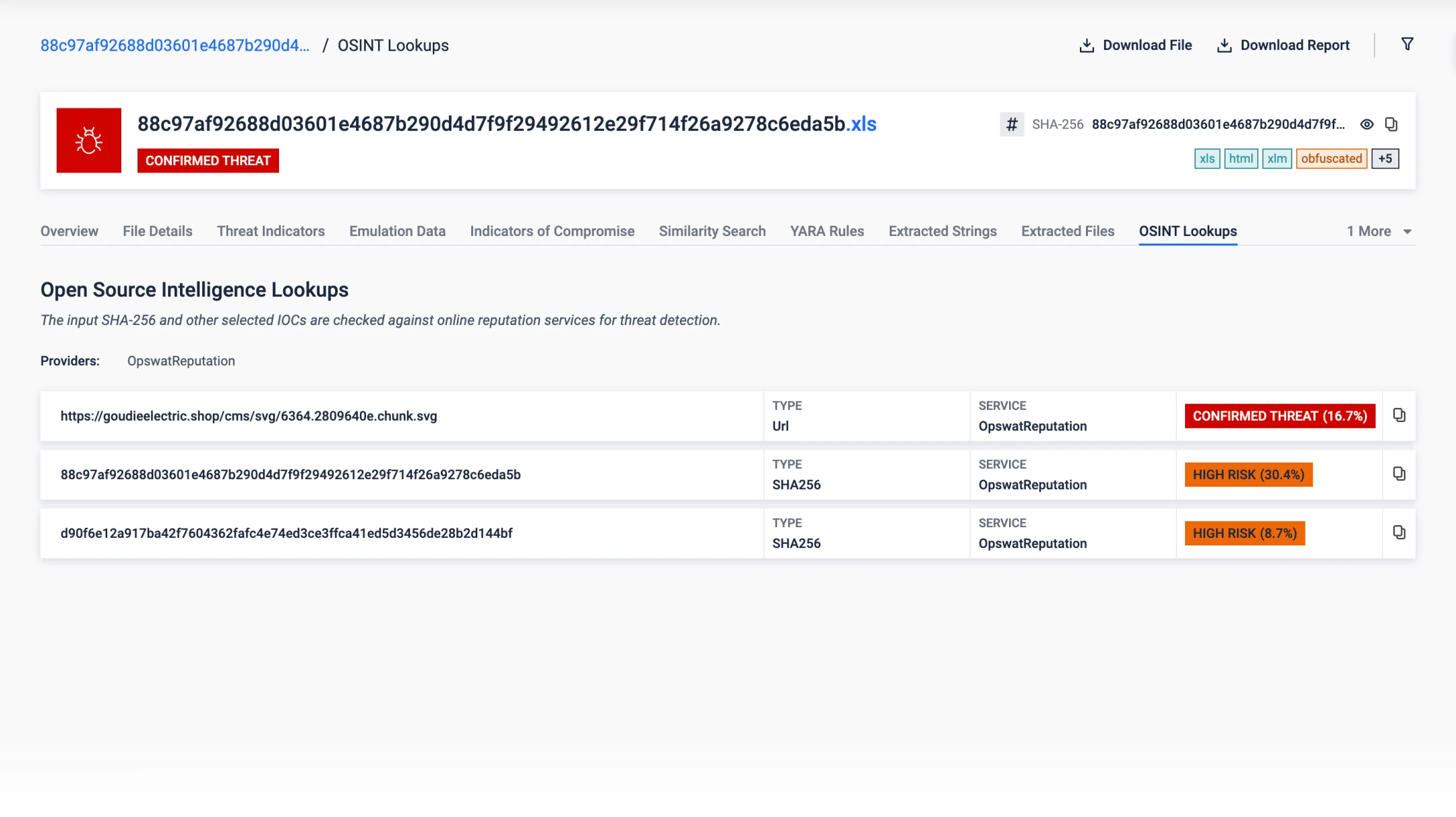

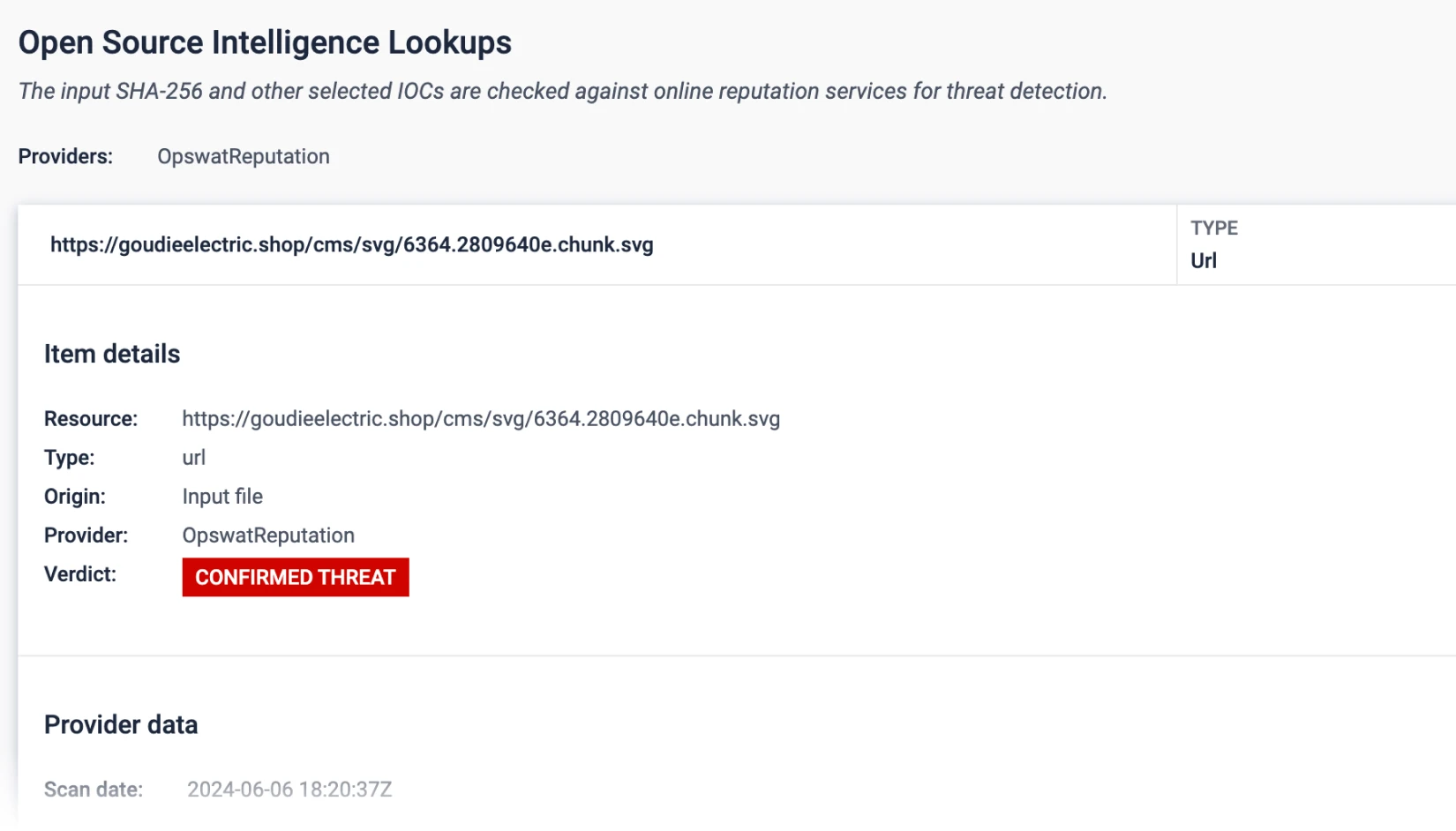

实时或离线检测URL、IP地址及域名,识别恶意软件、网络钓鱼及僵尸网络。

该系统复用了基础设施与通用恶意软件,迫使攻击者轮换基础指标。

第二层:动态分析

揭露未知

威胁

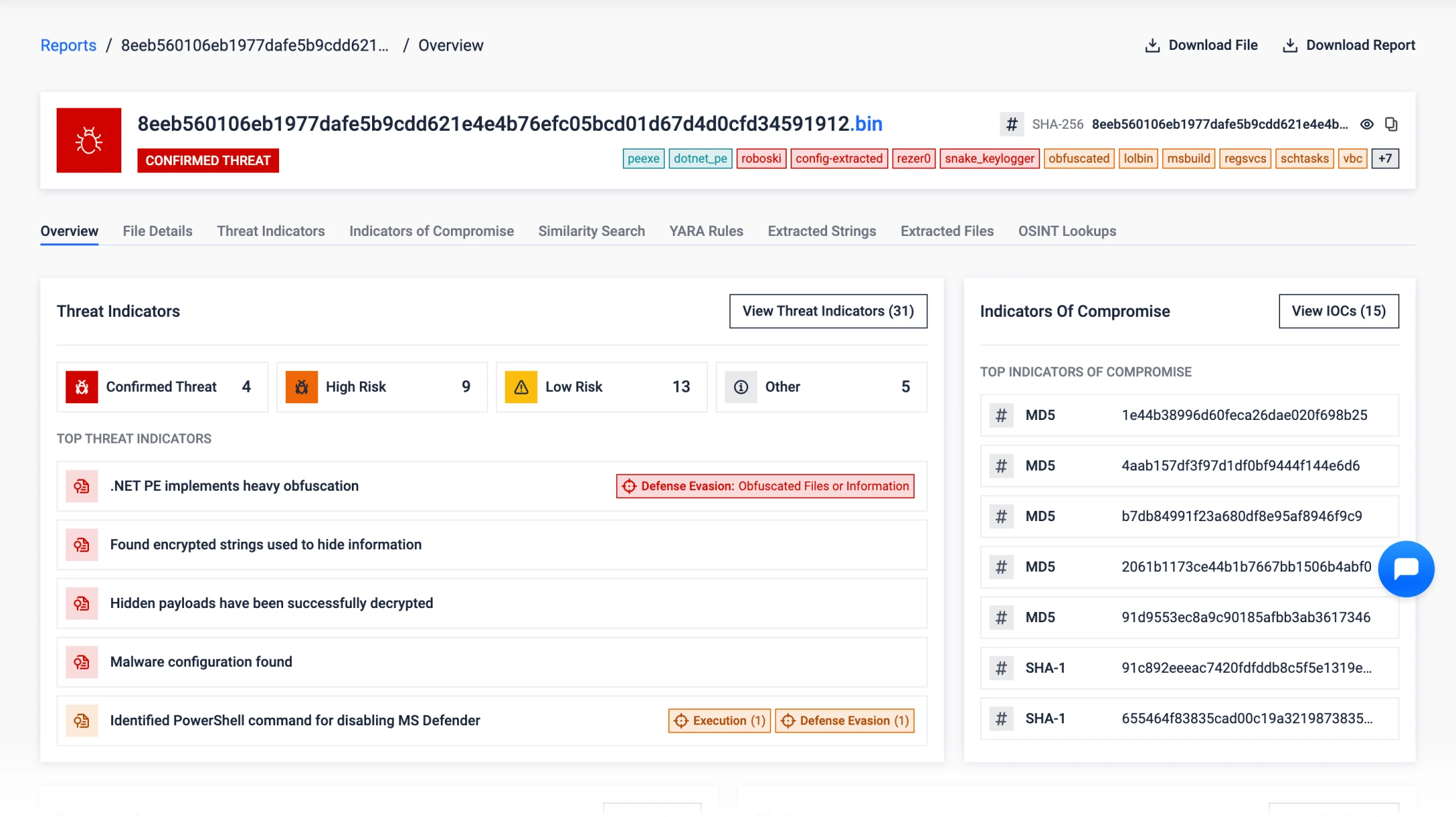

检测躲避传统沙箱检测的隐蔽恶意软件。

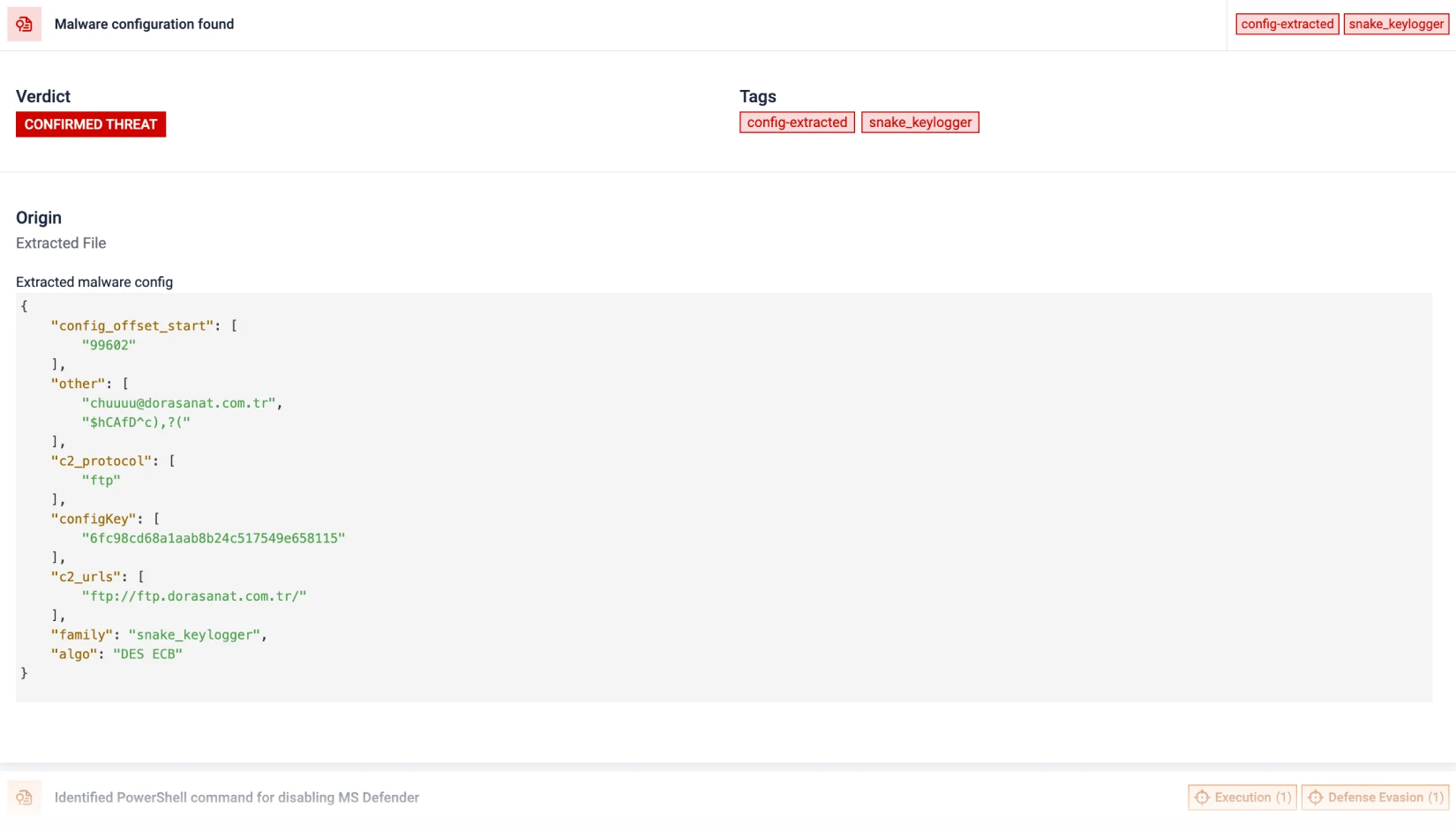

基于模拟技术的沙箱通过分析文件来检测勒索软件等隐藏威胁。

揭露程序残留物、加载器链、脚本逻辑及规避策略。

第3层:威胁评分

优先处理威胁

减少警报疲劳。

威胁风险等级采用分级制度,可实时快速突出显示优先级威胁。

第4层:威胁狩猎

识别

恶意软件活动

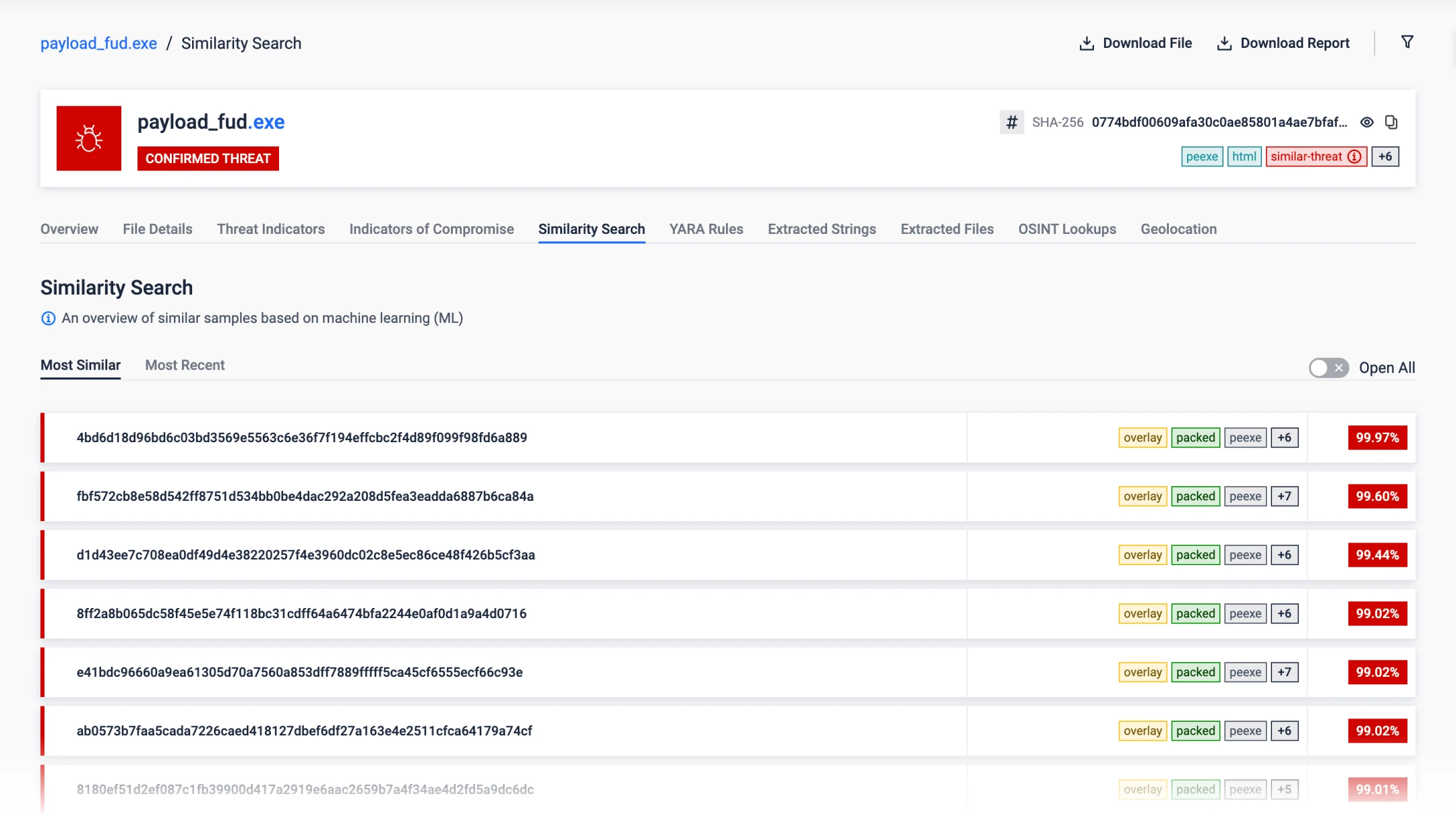

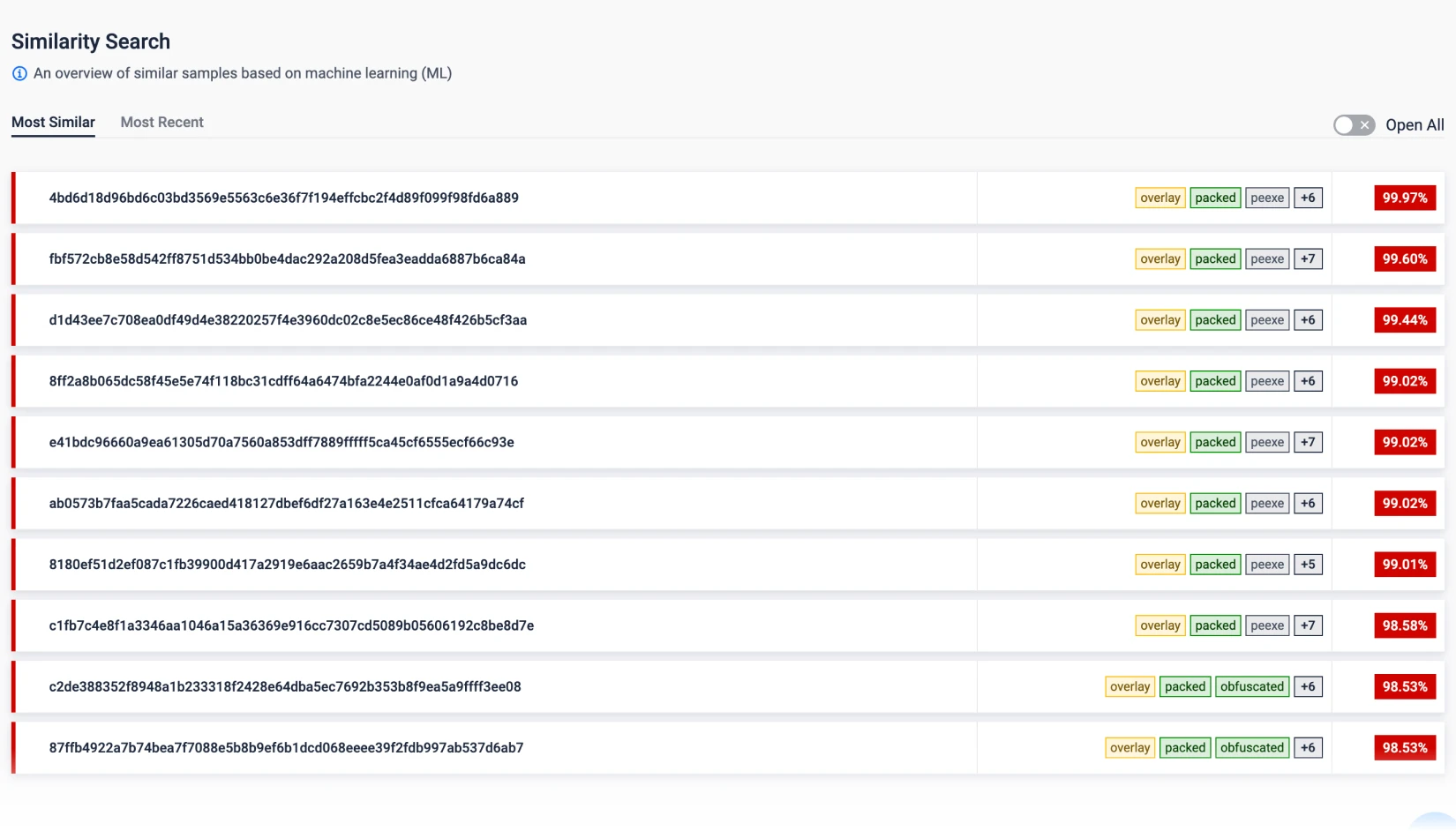

机器学习相似度搜索

威胁模式关联将未知威胁与已知恶意软件、攻击策略、基础设施等进行匹配。

揭露恶意软件家族和攻击活动,迫使攻击者彻底改造战术和基础设施。

“我们测试过的最快速度

。”

维纳克安全

330+

可检测品牌

用于基于机器学习的

钓鱼检测

50+

文件类型

提取工件、

图像等

>14

自动化恶意软件

家族提取

轻松集成

我们阻止那些无人知晓的攻击,这些攻击来自

。

20x

比传统解决方案更快

深度可视性与快速响应

利用数十亿威胁信号及机器学习威胁相似性搜索技术。

深层结构分析

快速分析50多种文件类型(包括LNK和MSI),以提取嵌入内容、文件残留及图像。

自动化解码、反编译和shellcode仿真——结合Python解包、宏提取及AutoIT支持——为隐藏威胁提供深度可视化洞察。

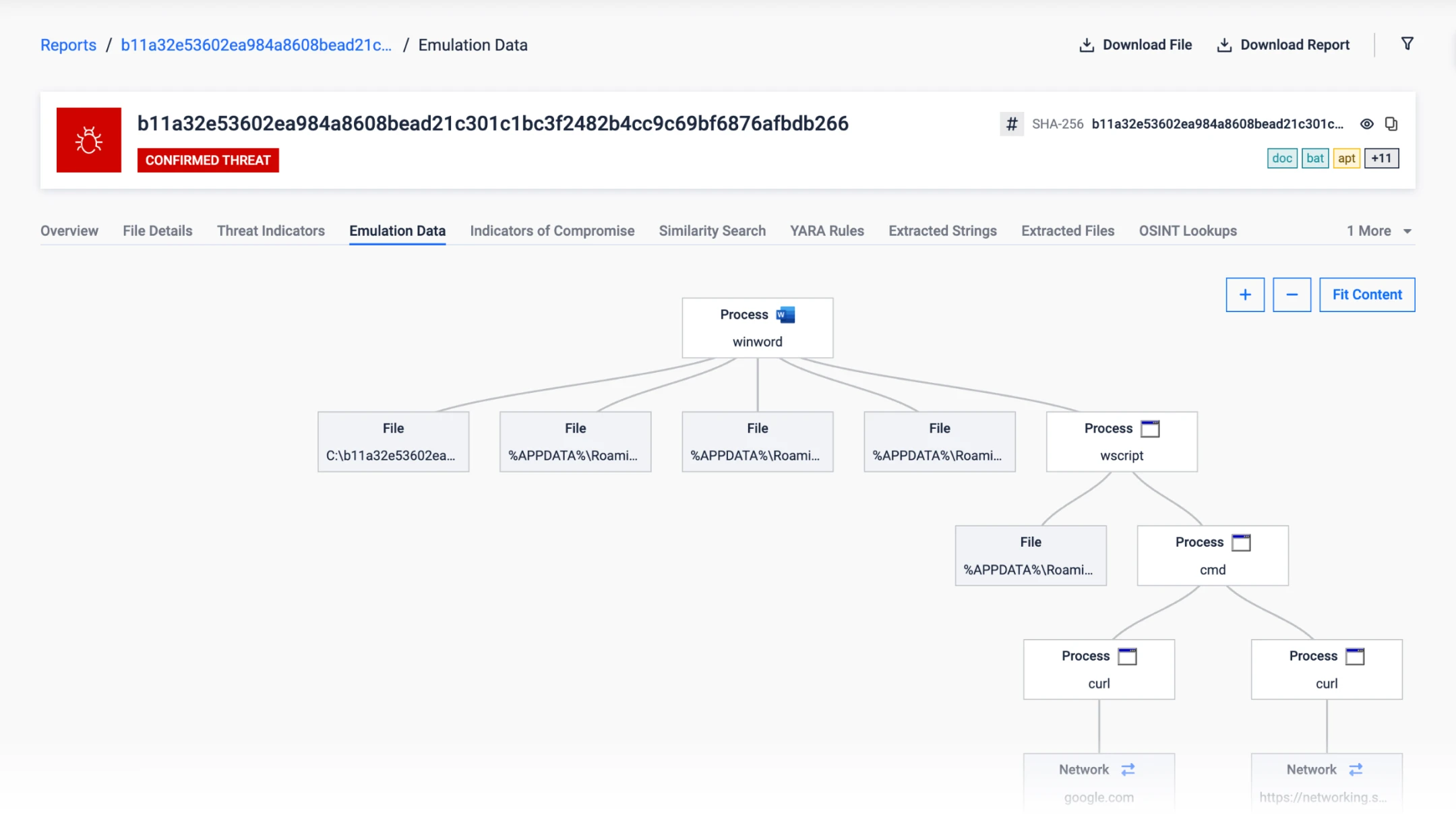

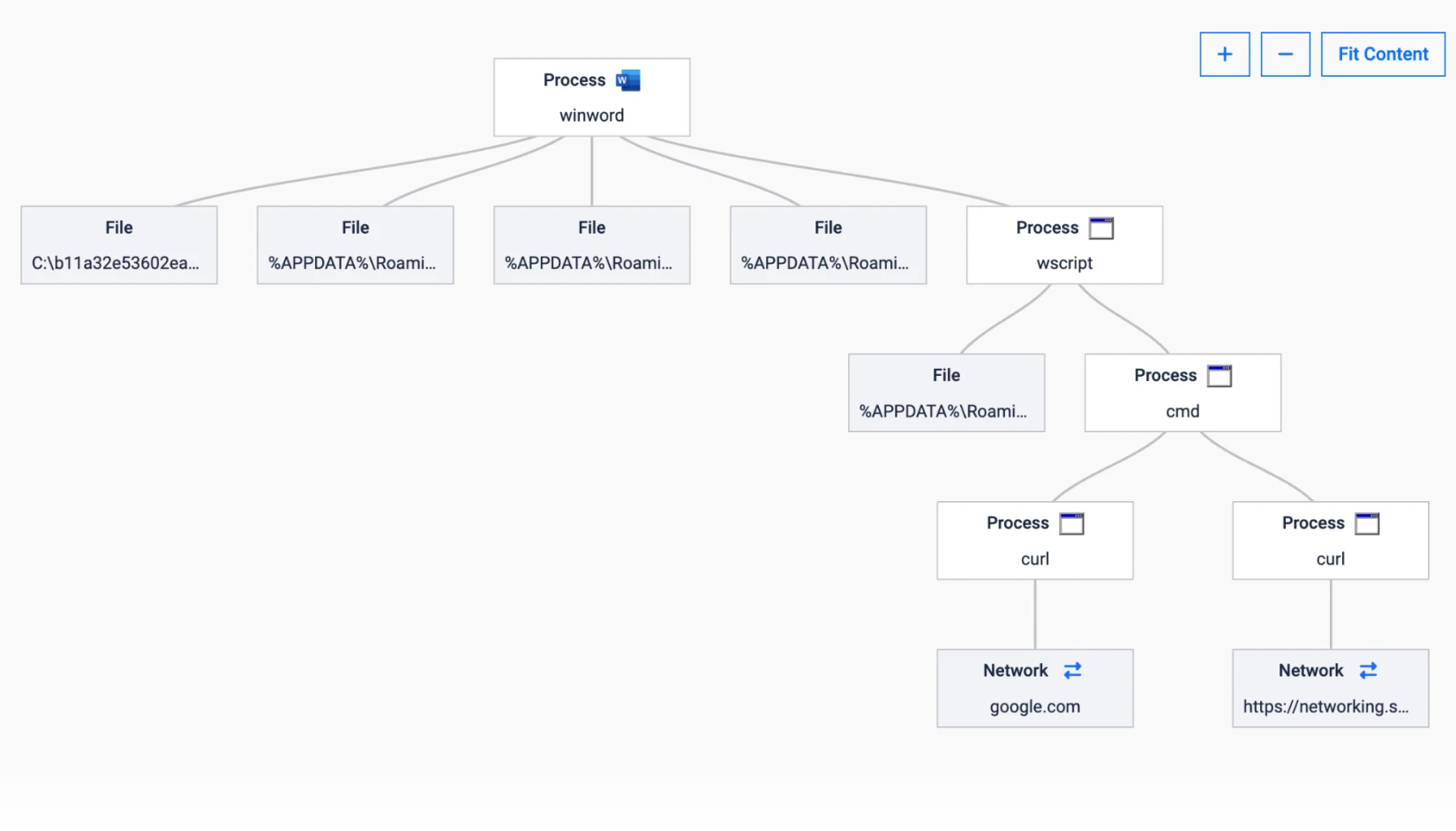

动态分析

利用机器学习和定向触发机制,在特定应用程序堆栈或环境中检测并分类活跃威胁。

绕过反规避检测,模拟JavaScript、VBS和PowerShell脚本,并动态调整控制流以发现未知威胁。

威胁检测与分类

通过机器学习(ML)分析检测330多个钓鱼品牌——即使在离线状态下也能实现。

关联IOC指标,通过900余种行为特征识别恶意意图,从18个以上恶意软件家族中提取配置信息,并借助基于相似性的聚类分析检测未知威胁。

- MetaDefender

- MetaDefender Aether

- MetaDefender

Threat Intelligence 集成

自动化威胁追踪与实时检测在各类情报源之间无缝集成。

该系统支持导出MISP和STIX格式数据,可查询Cloud Reputation Service,对接开源情报供应商,并针对每项检测到的威胁自动生成YARA规则。

新一代反规避引擎

从高度隐蔽的恶意软件中提取入侵迹象,并触发定向攻击,使分析师能够专注于高价值发现。

沙箱可有效抵御高级规避技术,包括长睡眠与循环、用户或域验证、地理围栏、操作系统区域设置检测、VBA覆盖攻击,以及鼠标悬停触发等高级自动执行行为和任务计划程序滥用。

- MetaDefender

- MetaDefender

驱动零日检测

覆盖所有环境

OPSWAT零日检测解决方案基于统一技术套件构建,融合沙箱技术、自适应智能及

行为分析能力,能够在本地环境、云端或任何混合场景中,以高速和大规模揭露未知威胁。

解锁跨解决方案的零日漏洞检测

了解如何将零日检测引入您的网络边界,

确保所有文件都能获得先进的零日检测能力,且不会造成性能延迟。

引爆器——永无止境的征程

零日漏洞检测

OPSWAT行业领先动态分析技术背后的故事

MetaDefender 背后的故事

简·米勒——OPSWATPSWAT威胁分析首席技术官

简·米勒是现代恶意软件分析领域的先驱,以创建革新行业规避威胁检测方式的平台而闻名。他先后创立Payload Security公司,并在CrowdStrike公司推动Falcon X平台发展,随后Filescan.io持续创新,该平台后被OPSWAT收购。作为AMTSO董事会成员,他倡导透明化理念,同时推动融合动态分析与威胁情报的技术发展,以揭露规避型恶意软件。

动态分析随内置威胁情报不断演进

MetaDefender CPU级仿真、行为分析和自适应威胁情报(威胁信誉、评分、相似性搜索)。这意味着更快的零日威胁判定能力,以及更丰富的上下文信息,从而为整个安全体系的威胁狩猎和自动化响应提供强大支持。

全球信赖,捍卫关键所在

OPSWAT 全球2,000多家组织的信赖,致力于保护其关键数据、资产和网络免受

设备及文件传播威胁的侵害。

专为各行业设计

支持

符合监管要求

随着网络攻击及其实施者的手段日益复杂,全球监管机构正

地实施法规,以确保关键基础设施采取必要措施保障安全。

推荐资源

MetaDefender forCore

SANS 2025年检测与响应调查

2025 年OPSWAT 威胁态势报告

常见问题

通过结合信誉检查、基于仿真技术的动态分析和行为智能,它消除了未知文件型威胁的盲区——让您能够发现内存中的有效载荷、混淆的加载器和钓鱼工具包,这些都是签名检测和端点工具所无法识别的。

它在数据采集环节(ICAP、邮件、MFT、Web)接入,增强您的SIEM/SOAR系统(MISP/STIX、Splunk SOAR、Cortex XSOAR),并回馈高保真IOC指标及MITRE映射行为,从而提升所有工具的检测能力。

No. Reputation 的"伟大过滤器"能瞬间清除大部分干扰;可疑文件将在模拟沙箱中进行检测——该沙箱比传统虚拟机沙箱快10倍,资源利用率高100倍,在保持文件流畅传输的同时,仍能捕获关键的0.1%零日威胁。

是的。支持部署云端、混合环境或完全本地/物理隔离环境(支持RHEL/Rocky Linux),提供离线模式与证书白名单机制,具备基于角色的访问控制、审计日志及数据保留控制功能,适用于NIS2/IEC 62443/NIST标准环境。

事件数量减少/平均修复时间缩短(误报率降低,上下文信息更丰富),更早发现公开情报中未被察觉的威胁,并显著降低文件工作流(电子邮件、MFT、门户)的风险。多数客户会先在真实流量中进行范围限定的验证,随后逐步扩展部署。