英伟达™(NVIDIA®)Container 工具包是人工智能和ML(机器学习)中GPU加速应用的重要组件,网络安全界最近获悉该工具包存在一个关键漏洞。该漏洞被识别为 CVE-2024-0132,对依赖于云和内部部署 GPU 资源的大量人工智能应用产生了重大影响。在 2024 年 9 月被发现后,英伟达承认了这一问题,并在不久后发布了补丁。

漏洞详情

英伟达™(NVIDIA®)Container 工具包(尤其是 1.16.1 及 1.16.1 之前的版本)中的漏洞源于检查使用时间(TOCTOU)缺陷。该漏洞可被利用来提升权限、逃离容器和操纵 GPU 工作负载,从而可能导致错误的人工智能输出或完全的服务中断。

与此事件相关的具体漏洞包括

- CVE-2024-0132:这个严重程度为 9.0 级的关键漏洞可能允许特制的容器映像访问主机文件系统,从而可能导致代码执行、拒绝服务和权限升级。

- CVE-2024-0133:这一中等严重性漏洞(评级为 4.1)允许特制的容器映像在主机文件系统上创建空文件,从而导致数据篡改。

英伟达公司通过发布安全公告和受影响软件的更新版本,迅速解决了这一漏洞。

谁会受到影响?

研究表明,超过三分之一(35%)使用英伟达™(NVIDIA®)GPU的云环境存在风险,Wiz发现了这一点。

使用英伟达™(NVIDIA®)Container 工具包 1.16.1(含 1.16.1)及英伟达™(NVIDIA®)GPU Operator 24.6.1(含 24.6.1)以下版本的企业应评估其环境,并采取必要的措施来减轻此漏洞的连锁影响。

了解英伟达™(NVIDIA®)Container 工具包

英伟达™(NVIDIA®)Container 工具包旨在促进GPU加速的Docker容器的创建和执行。默认情况下,容器无法访问GPU;该工具包使用户能够将他们的英伟达™(NVIDIA®)GPU暴露给他们的容器。该工具包由运行时库和实用程序组成,可自动配置容器,用户可在其中利用英伟达™(NVIDIA®)GPU处理高性能人工智能工作负载。简而言之,英伟达™(NVIDIA®)Container 工具包允许容器访问英伟达™(NVIDIA®)GPU,从而使需要GPU加速的应用程序能够更快、更高效地运行。

与在 Kubernetes 环境中协调 GPU 资源的英伟达™(NVIDIA®)GPU 操作员(GPU Operator)一起,该工具包在现代人工智能和 ML 应用中发挥着举足轻重的作用。从根本上说,它可以提高需要 HPC(高性能计算)来完成人工智能训练等数据量大的任务的应用程序的性能和效率。

然而,漏洞会以各种方式带来风险:

- 未经授权访问 GPU:攻击者可访问 GPU 并导致数据窃取或资源劫持。

- 权限升级:攻击者可能会突破容器,在主机系统上执行代码,从而入侵底层基础设施。

- Container 容器攻击:受攻击的容器可打开对其他容器 GPU 资源的非法访问。这可能导致在同一系统上运行的多个应用程序出现数据泄露或拒绝服务。

- 敏感数据暴露:攻击者有时不是直接挖掘敏感数据,而是寻找各种系统组件中的漏洞来浏览环境并提升权限。Container 技术增加了这些漏洞利用的复杂性。

潜在攻击场景

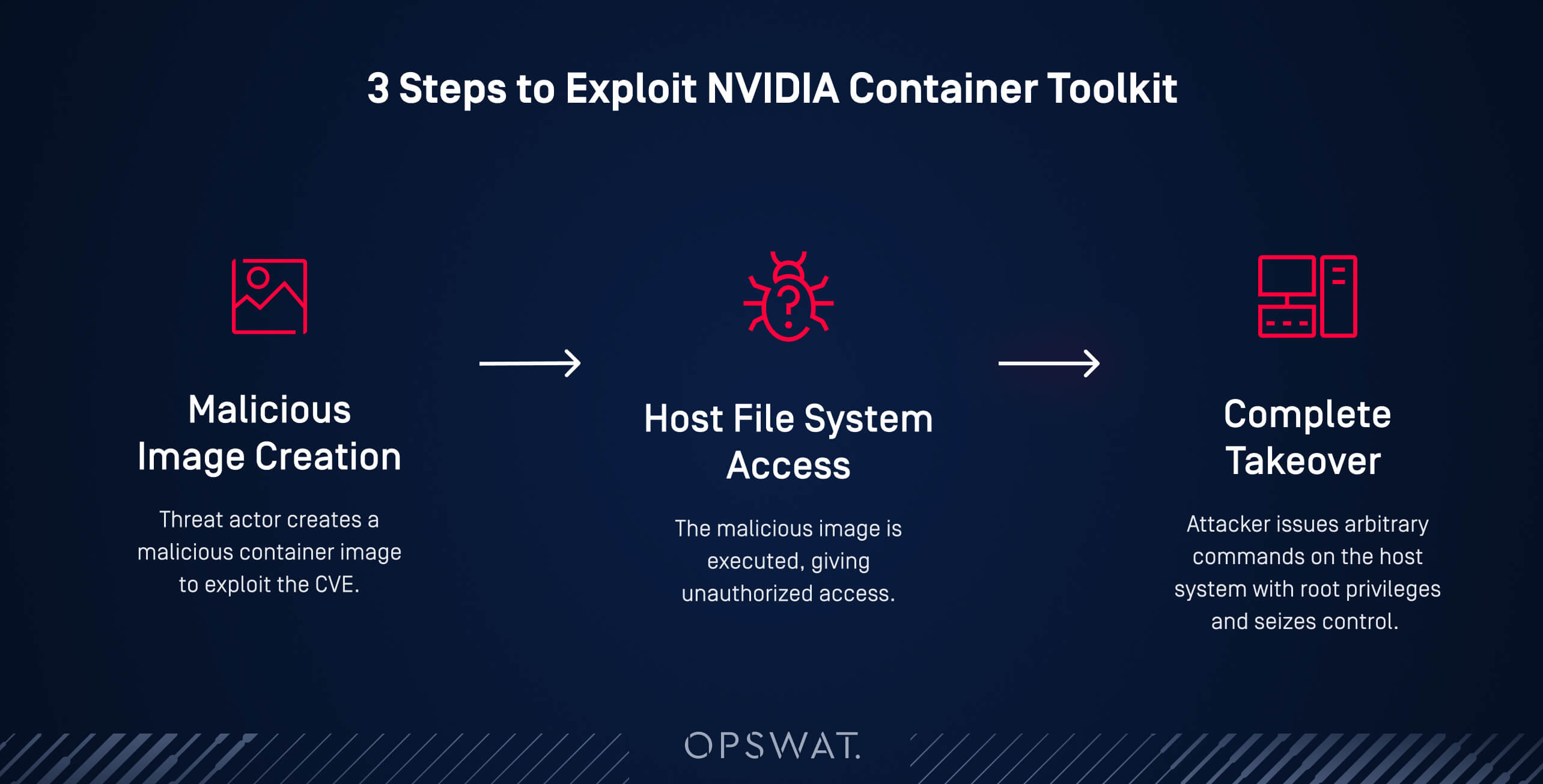

利用英伟达™(NVIDIA®)Container 工具包的潜在攻击流程可概括为三个步骤:

- 创建恶意镜像:攻击者可以设计恶意容器镜像,目的是利用 CVE-2024-0132。

- 访问主机文件系统:然后,攻击者在易受攻击的平台上执行恶意镜像,无论是通过共享 GPU 服务直接执行,还是通过供应链攻击计划间接执行,或者通过社会工程学执行。这样,他们就可以挂载主机文件系统,在未经授权的情况下访问底层基础设施,并可能从其他用户处获取机密数据。

- 完全控制:通过访问关键的 Unix 套接字(docker.sock/containerd.sock),攻击者可以以 root 权限在主机系统上发布任意命令,并最终夺取机器的控制权。

防范Container 漏洞的建议

这一事件及时提醒我们,即使是来自可靠来源的可信容器镜像也可能隐藏着严重的漏洞。使用英伟达™(NVIDIA®)Container 工具包的企业应该

升级到最新版本

我们强烈建议用户尽快更新至英伟达™(NVIDIA®)Container 工具包 1.16.2 版和英伟达™(NVIDIA®)GPU 操作员 24.6.2 版,特别是对于可能运行不受信任映像的容器主机。

定期进行安全扫描

在云环境中,对进入应用程序的恶意容器镜像和任何其他组件实施定期扫描程序。定期扫描有助于评估风险并识别与这些映像相关的安全盲点。自动扫描工具可帮助持续监控已知漏洞和错误配置。

此外,将安全扫描集成到 CI/CD 管道中可确保在部署前检测到漏洞,而全面的报告则可深入分析已识别的风险和建议的修复步骤。

利用MetaDefender 软件 Supply ChainSecure Container 图像的Secure

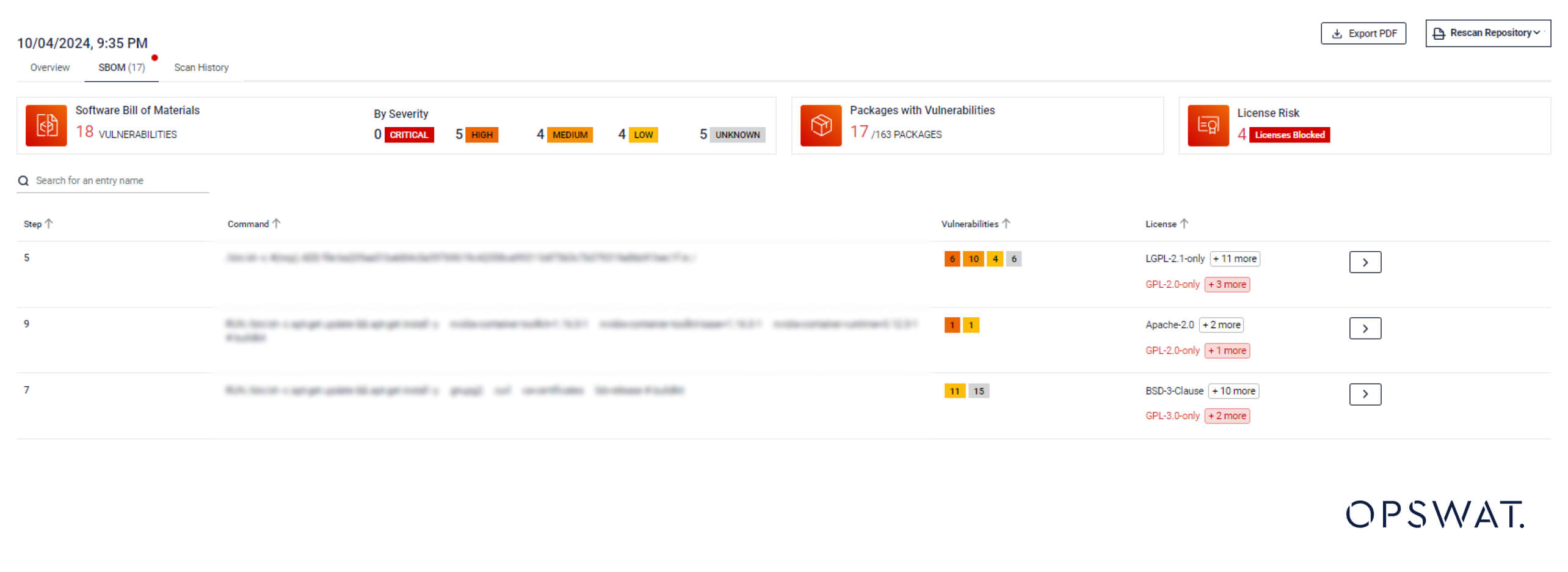

为了减少类似在英伟达™(NVIDIA®)Container 工具包中发现的漏洞、 OPSWAT MetaDefender 软件 Supply Chain可为容器注册表和源代码库提供强大的威胁扫描功能。

软件 和 DevSecOps 团队将获知其应用程序栈中潜在的恶意或脆弱容器镜像。通过利用多层次的威胁检测和预防,MetaDefender 软件 Supply Chain 还能提供有关补救措施的见解和建议,包括更新受影响容器映像的安全版本。

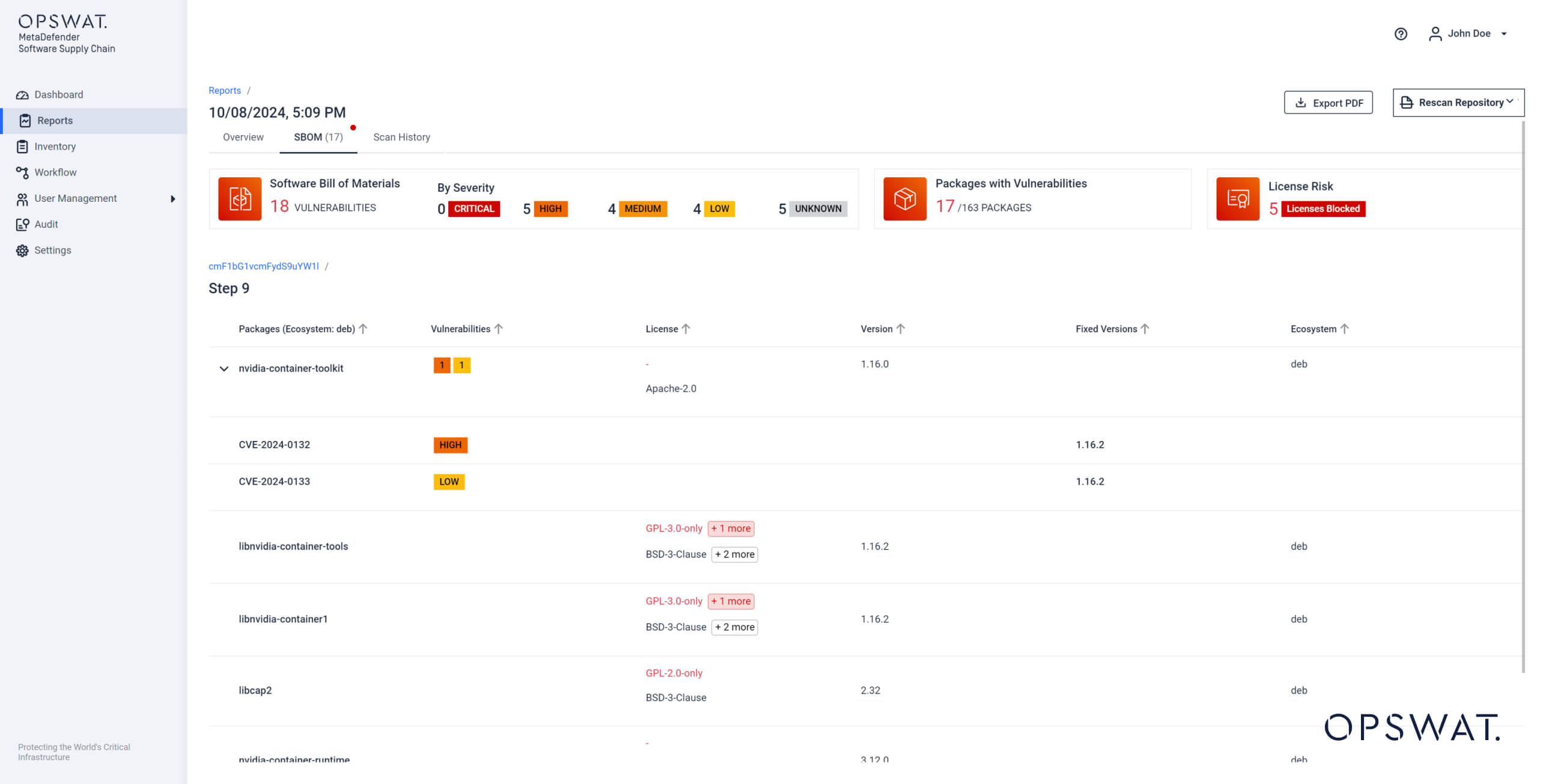

MetaDefender 软件 Supply Chain识别易受攻击的软件组件、评估严重程度并跟踪受影响和已修复的版本

您可以从总体和细节两个层面评估容器映像中软件包的威胁状态。

Container 安全是人工智能安全的一部分

Container 漏洞暴露了越来越依赖人工智能和 ML 技术的组织对警惕和主动安全的需求。要了解有关容器安全和软件供应链安全的更多信息,请查看我们的资源: