针对 ICSIndustrial 控制系统)和 OT(操作技术)网络的网络攻击日益频繁和复杂,给全球各行业带来了重大隐患。这些攻击显示了关键基础设施固有的脆弱性,导致严重的运营中断和经济损失。本文重点介绍了一些最突出的 ICS/OT 网络事件,研究了它们的攻击载体,并揭示了可为更好的网络安全实践提供参考的相关性。

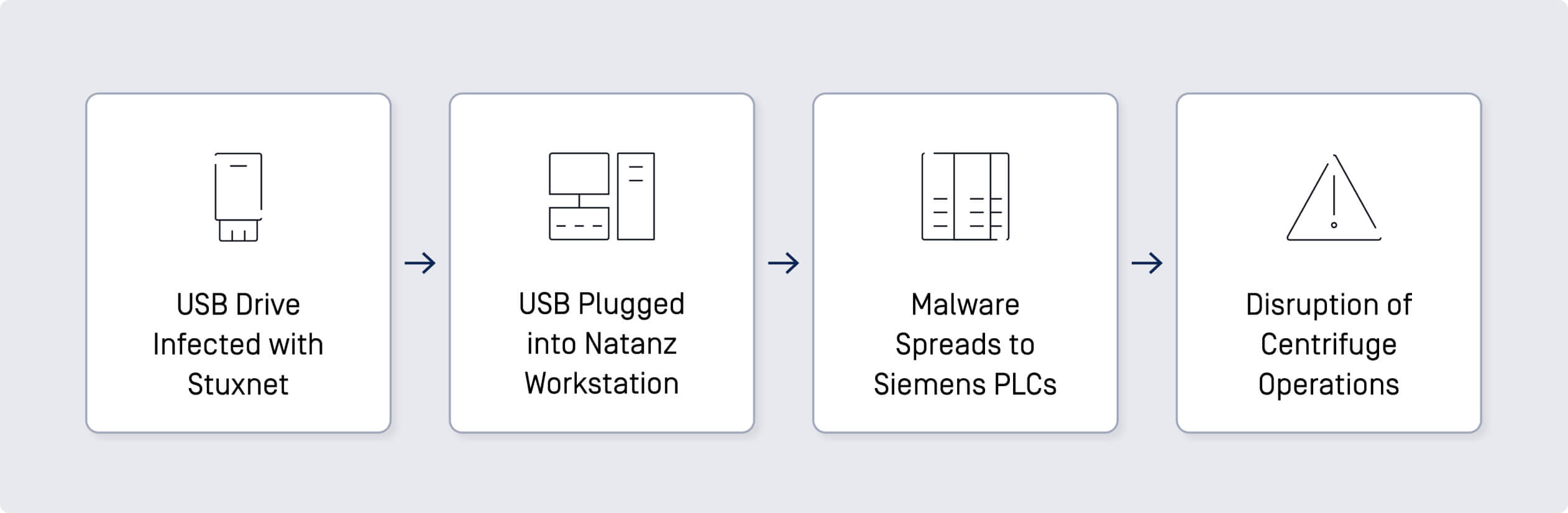

Stuxnet 攻击

Stuxnet 于 2010 年被发现,是最著名、最复杂的针对 ICS 的网络攻击之一。它专门针对伊朗的纳坦兹核设施,利用零时差漏洞,通过受感染的USB 驱动器传播。

- 恶意USB 设备:恶意软件是通过受感染的USB 驱动器进入设备的。一旦进入,它就会传播到西门子 Step7 软件,该软件用于对工业控制系统进行编程。

- 传播:Stuxnet 利用了多个零时差漏洞,并使用 rootkit 隐藏其在受感染系统中的存在。它以西门子 PLC(可编程逻辑控制器)为目标,改变离心机的速度,导致离心机发生故障和实体降级。

这次攻击严重破坏了伊朗的核浓缩能力,损坏了约 1,000 台离心机,从而延误了伊朗的核浓缩计划。这一事件凸显了安全环境中与实体介质相关的风险。

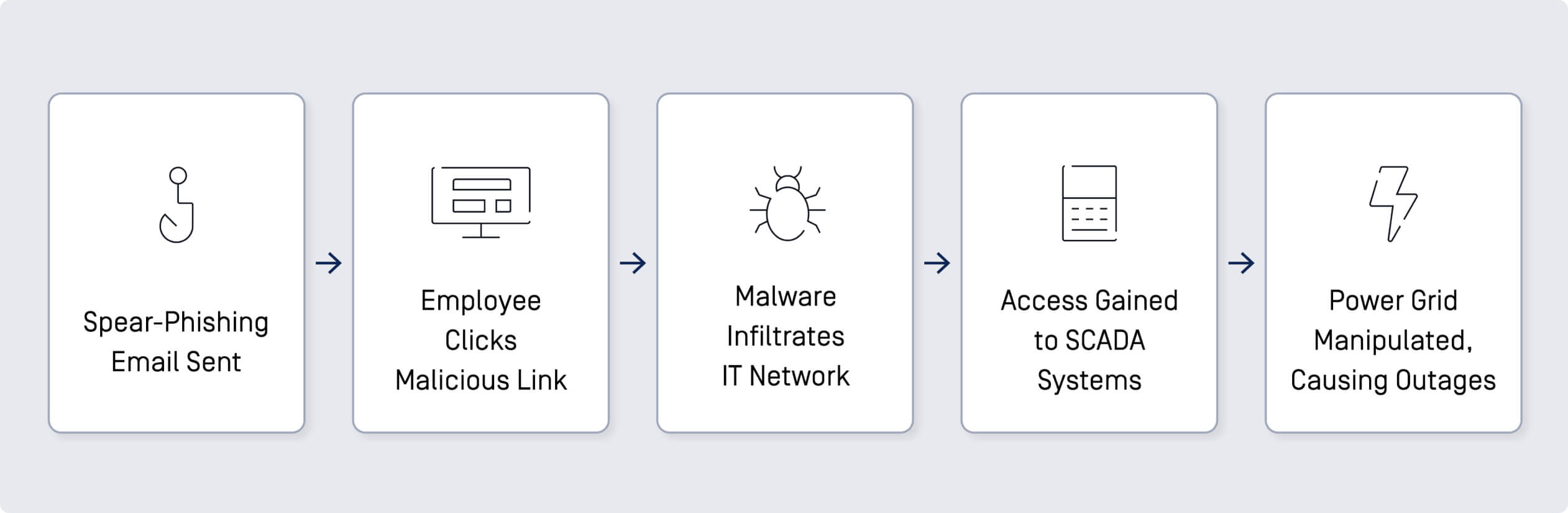

乌克兰电网攻击

2015 年 12 月和 2016 年 12 月发生的乌克兰电网攻击事件就是网络实体攻击的显著实例。这些事件涉及高级持续威胁 (APT) 组织使用复杂的方法破坏电力供应。

- 鱼叉式网络钓鱼电子邮件:攻击者向乌克兰电力公司的员工发送鱼叉式网络钓鱼电子邮件。这些电子邮件包含恶意附件,打开后会在目标系统上安装 BlackEnergy 恶意软件。

- IT 网络入侵:进入IT 网络后,攻击者利用窃取的凭证进入控制电网的 SCADA(监控和数据采集)系统。

- 手动干扰:攻击者手动操作断路器,导致多个地区停电。

这些攻击造成了停电,影响了数十万人,显示了网络攻击对关键基础设施的破坏性影响。

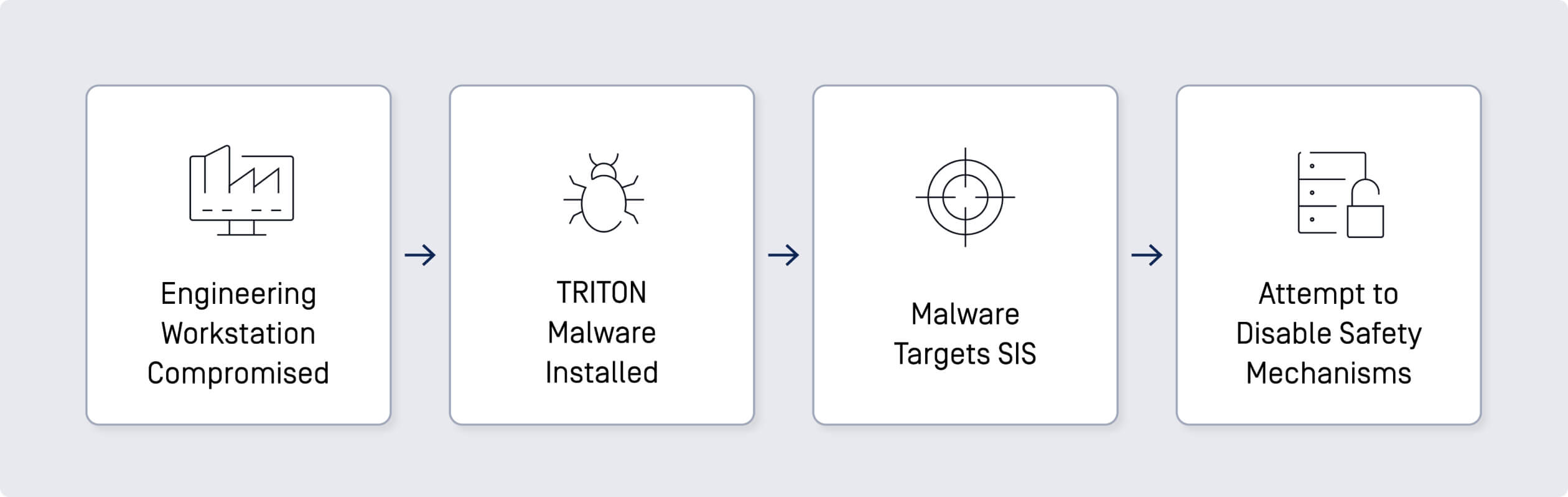

TRITON 攻击

TRITON 恶意软件又称 TRISIS,2017 年以沙特阿拉伯一家石化厂的 SIS(安全仪表系统)为目标。该恶意软件旨在操纵对工业流程安全运行至关重要的 SIS 控制器。

- 被入侵的工程工作站:攻击者利用 VPN 进入了连接到 SIS 的工程工作站。

- 安装恶意软件:恶意软件被安装在 Triconex SIS 控制器上,试图重新编程以关闭工厂或造成实体损坏。

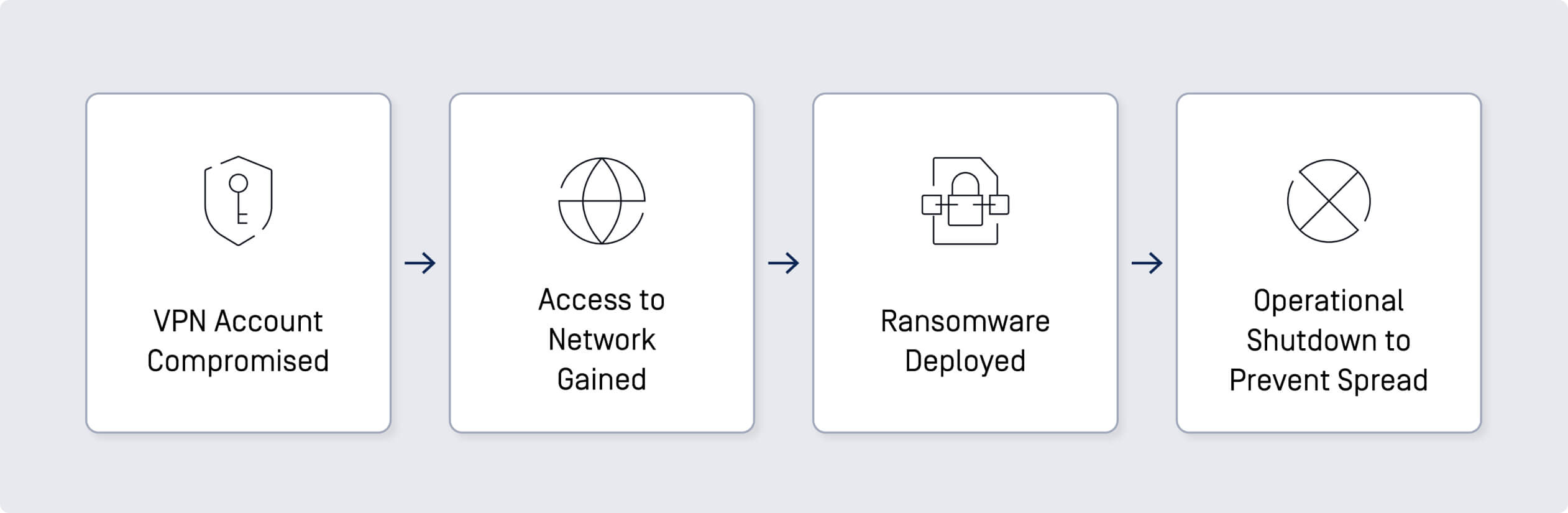

殖民地管道勒索软件攻击

2021 年 5 月,美国一家主要燃料管道公司 Colonial Pipeline 遭到 DarkSide 勒索软件组织的勒索软件攻击。这次攻击中断了美国东部的燃料供应。

- 被破解的 VPN 账户:攻击者通过一个已不再使用但仍处于活动状态的被破解 VPN 账户访问网络。

- 勒索软件部署:一旦进入,勒索软件就会加密网络上的数据,从而中断管道运行。

这次袭击导致输油管道暂时关闭,造成大面积燃料短缺,凸显了关键基础设施的脆弱性。

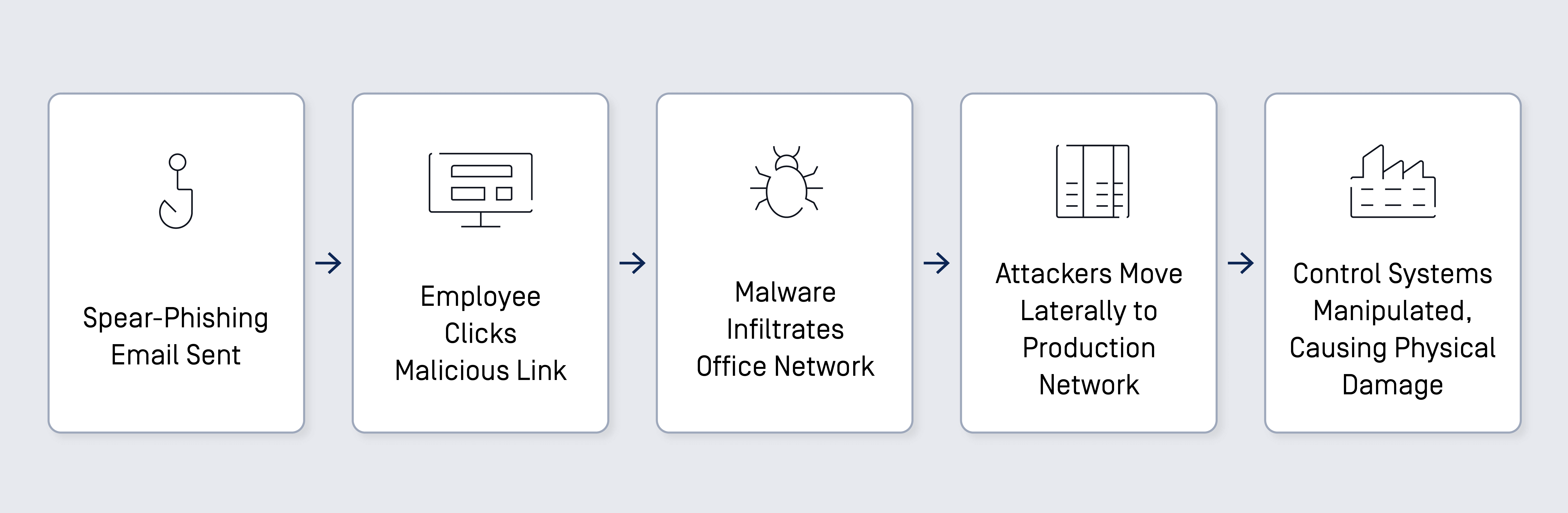

德国钢厂遭袭

2014 年,德国一家钢铁厂因控制系统遭到网络攻击而遭受重大损失。攻击者使用鱼叉式网络钓鱼电子邮件进入工厂的办公网络,然后渗透到生产网络。

- 鱼叉式网络钓鱼电子邮件:攻击者向员工发送鱼叉式网络钓鱼电子邮件,导致在办公网络上安装恶意软件。

- IT 网络破坏:攻击者从办公室网络横向移动到生产网络。

- 控制系统操纵:一旦进入生产网络,攻击者就能进入控制系统,对高炉造成巨大破坏。

这次攻击给炼钢厂造成了巨大的物质损失,凸显了网络攻击对工业控制系统的破坏潜力,以及采取强有力的网络安全措施的迫切需要。

攻击向量概述:

对Industrial 网络安全的主要启示和影响

Irfan Shakeel 是一位网络安全思想领袖、企业家和培训师。他目前在OPSWAT 担任培训与认证服务副总裁。Irfan 已帮助超过 15 万名学生进入网络安全领域,此前他还创建了一个名为 eHacking 的先锋培训平台。