快速零日漏洞检测

通过动态分析与内置Threat Intelligence,检测99.9%的零日文件型攻击。

- 99.9% 零日防护效力

- 比传统工具快20倍

- 每日25,000+次分析

OPSWAT 得到以下机构的信任

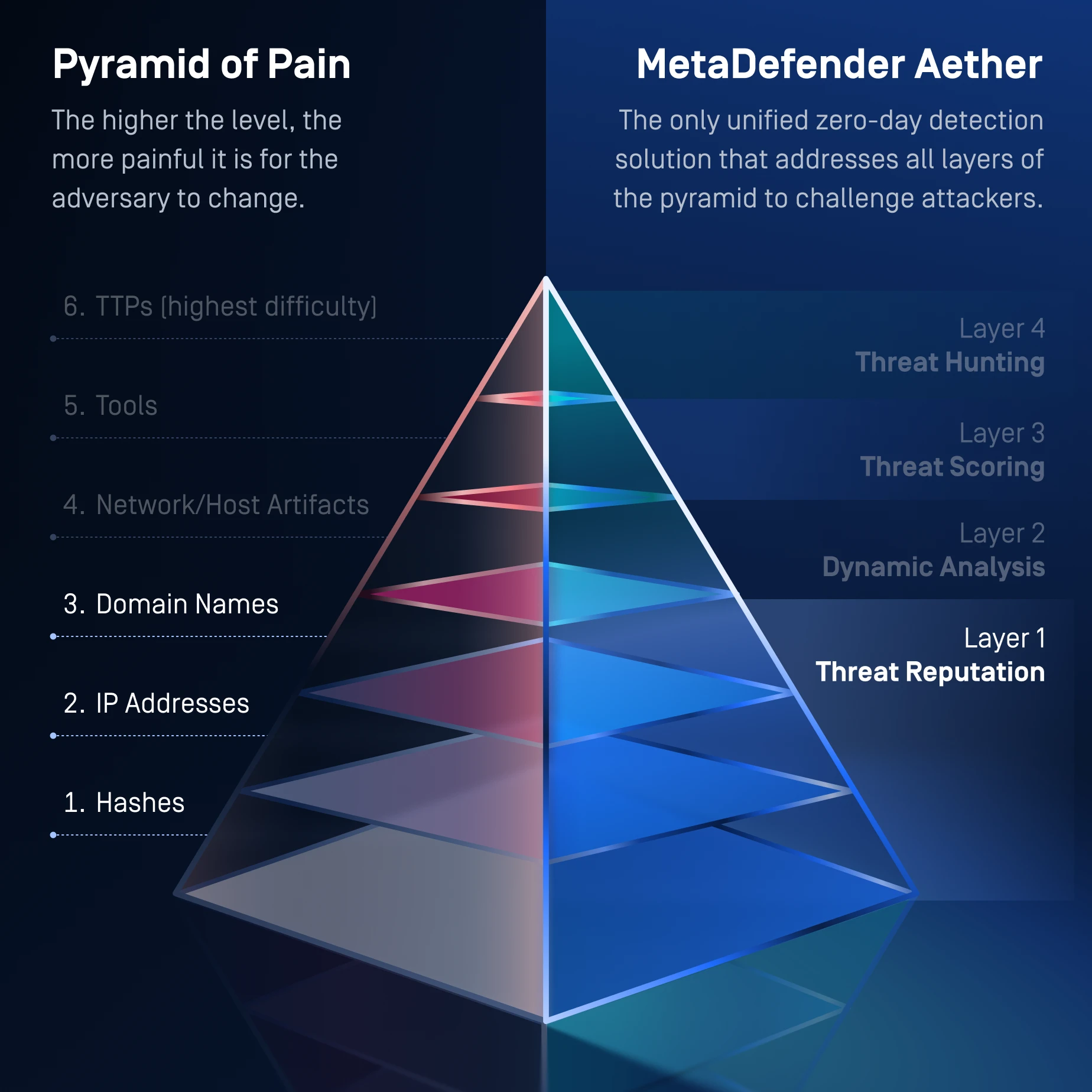

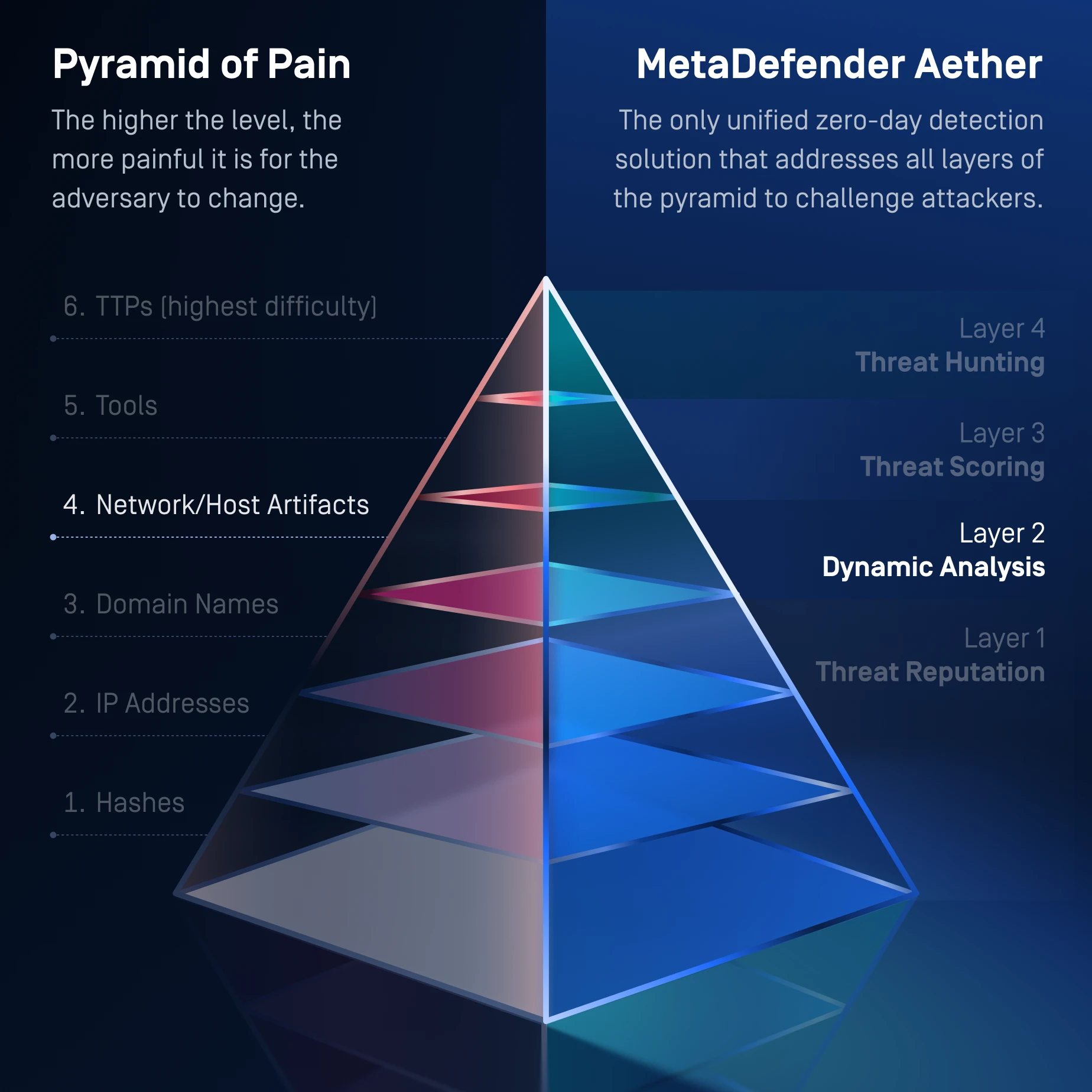

统一零日漏洞检测

第一层:威胁信誉

快速暴露已知的

威胁

阻止已知威胁的洪流。

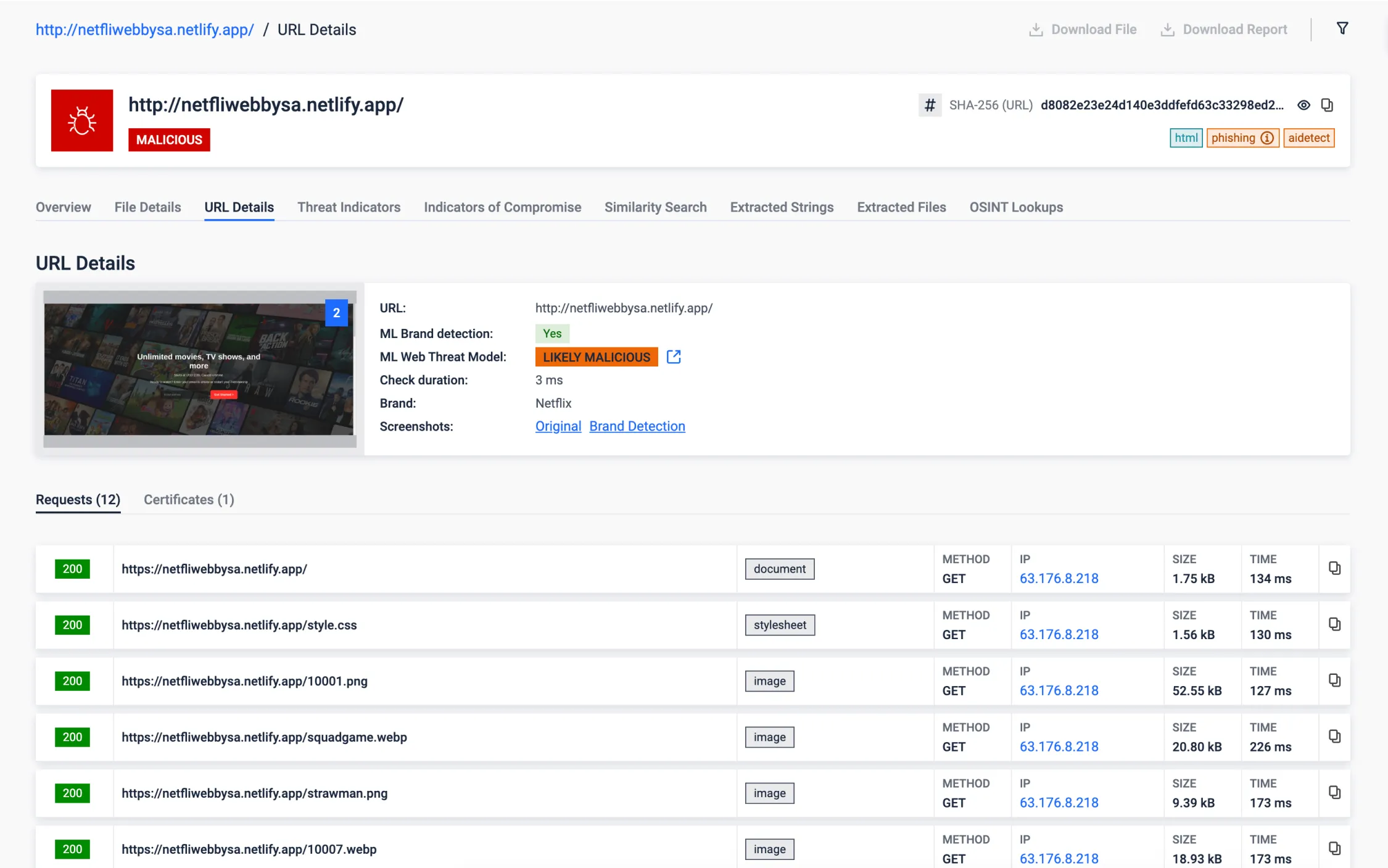

实时或离线检测URL、IP地址及域名,识别恶意软件、网络钓鱼及僵尸网络。

该系统复用了基础设施与通用恶意软件,迫使攻击者轮换基础指标。

第二层:动态分析

揭露未知

威胁

检测躲避传统沙箱检测的恶意软件。

基于模拟技术的沙箱通过分析文件来检测勒索软件等隐藏威胁。

揭露程序残留物、加载器链、脚本逻辑及规避策略。

第3层:威胁评分

优先处理威胁

减少警报疲劳。

威胁风险等级采用分级制度,可实时快速突出显示优先级威胁。

第4层:威胁狩猎

识别

恶意软件活动

机器学习相似度搜索

威胁模式关联将未知威胁与已知恶意软件、攻击策略、基础设施等进行匹配。

揭露恶意软件家族和攻击活动,迫使攻击者彻底改造战术和基础设施。

产品概览

了解MetaDefender 运用人工智能驱动的自适应沙箱技术,检测并阻止传统安全工具无法识别的零日攻击。

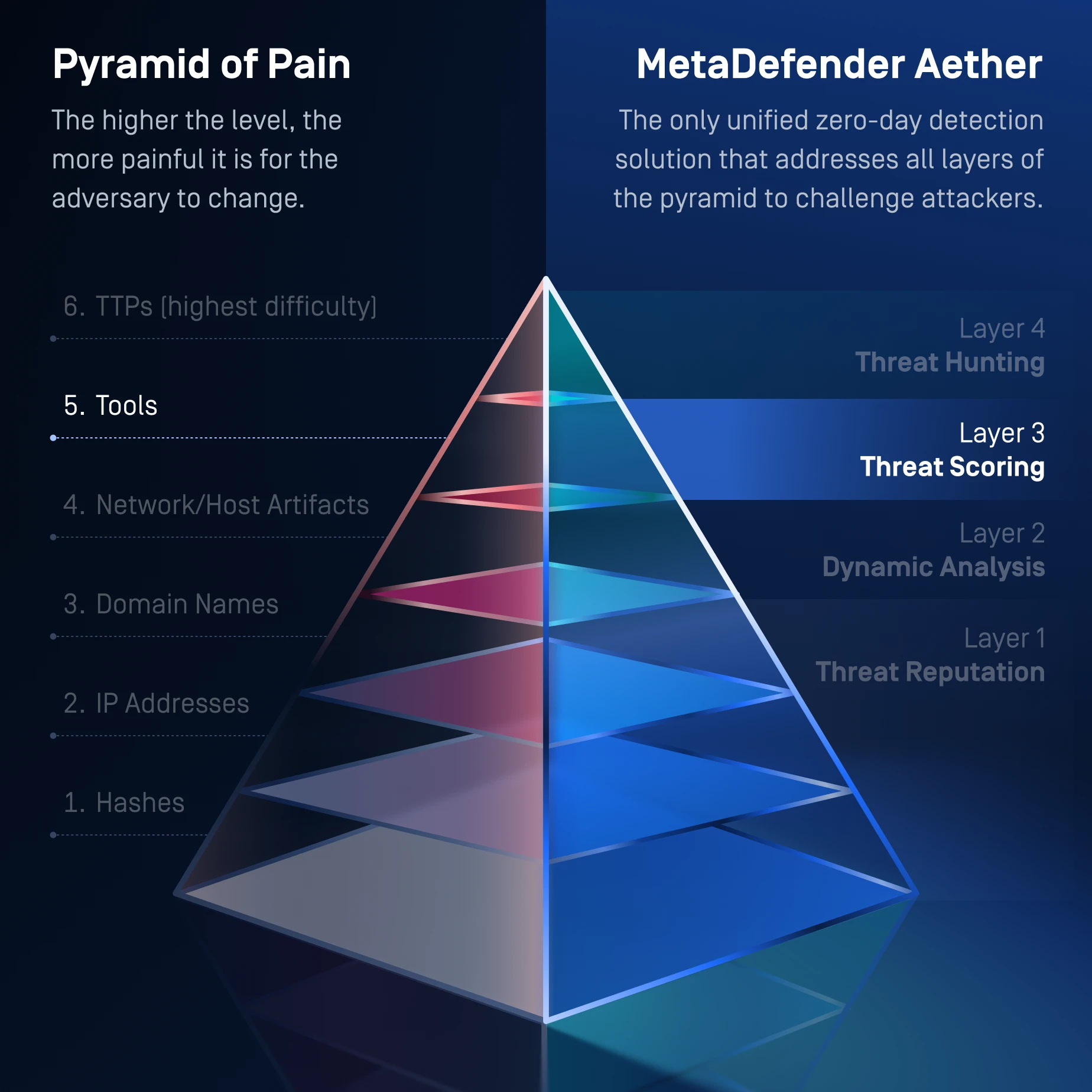

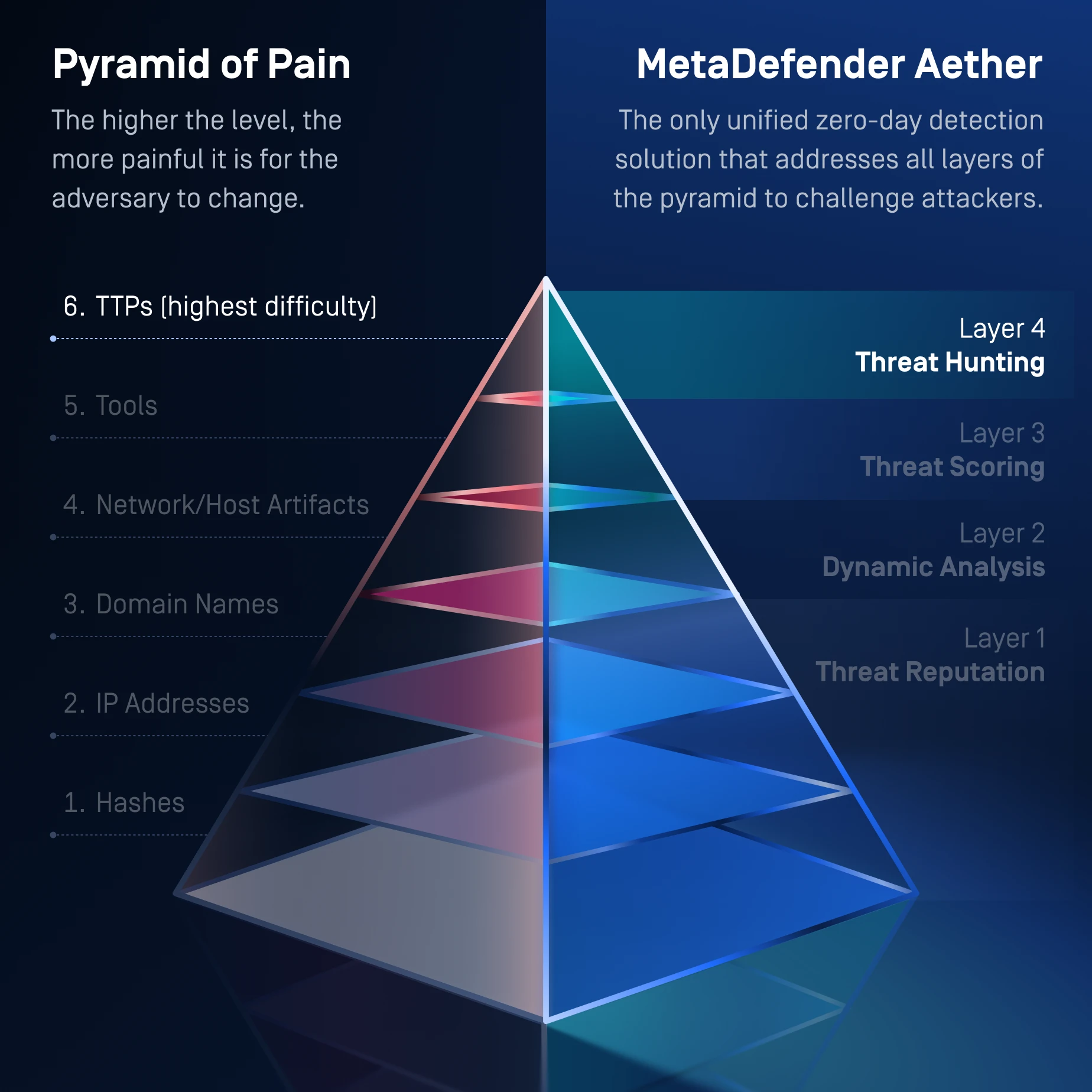

解决整个痛苦金字塔的唯一方案

MetaDefender 应对整个痛苦金字塔,从第一层的基础指标到第六层的高级TTP破坏手段,迫使攻击者不断重构其基础设施、工具及行为模式以规避检测。

- 金字塔等级1、2、3

哈希值、IP地址、域名(金字塔底层三层)

- 哈希查找 → 检测重复使用的恶意软件二进制文件

- URL/域名/IP信誉 → 阻止已知基础设施

- 品牌,机器学习URL分类 → 拦截网络钓鱼基础设施

- 线下与线上声誉 → 遏制商品威胁

- 它如何对攻击者施加压力

- 迫使攻击者轮换基础设施

- 使重复利用的恶意软件指标变得毫无价值

- 中断自动化网络钓鱼及僵尸网络传播工作流

- 迫使攻击者轮换基础设施

- 金字塔第四层

文物 + 工具

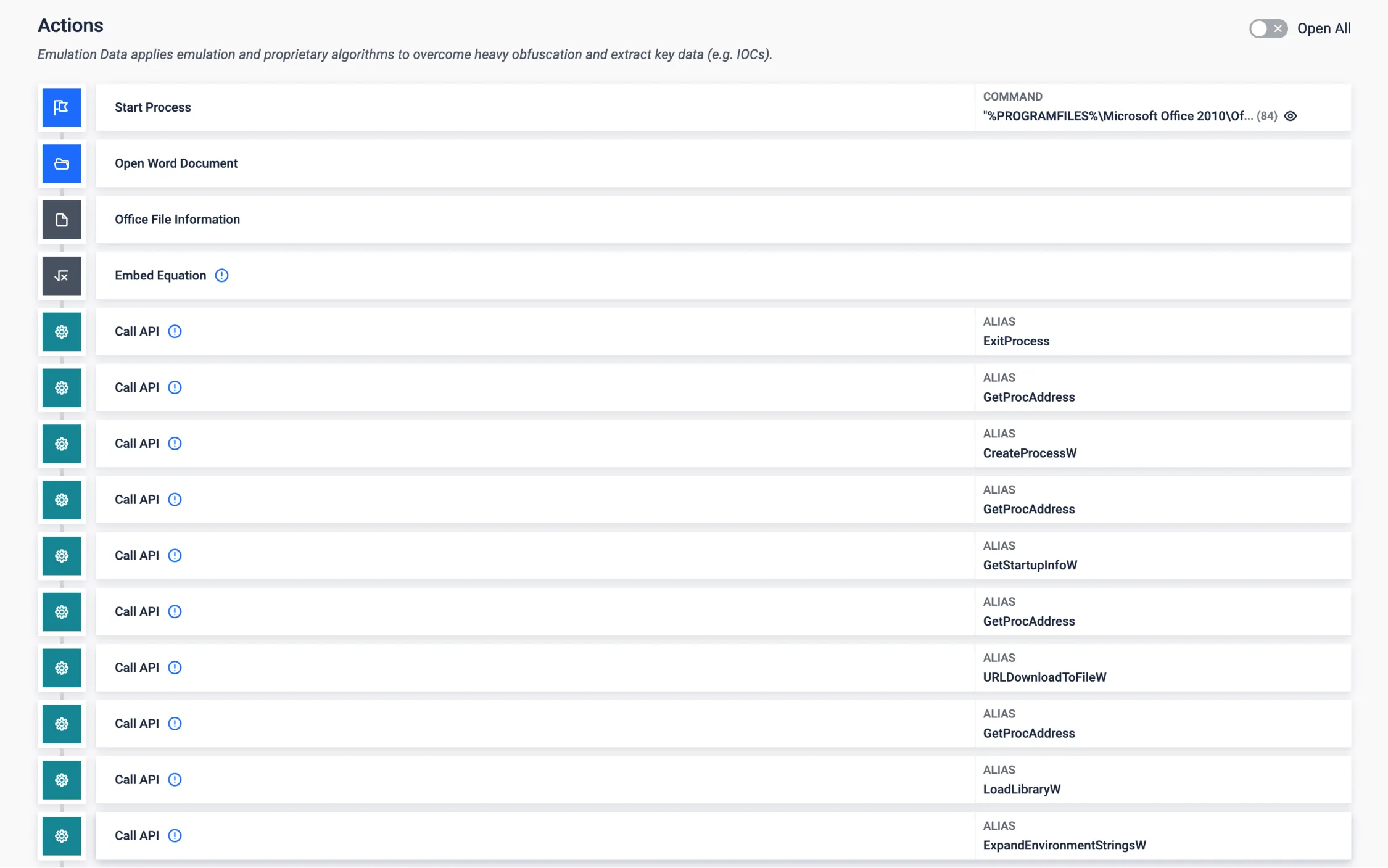

- CPU级仿真揭示运行时伪像:

- 行为日志

- 注册表编辑

- 文件投递

- 进程注入

- C2 回调函数

- 加载器行为

- 仅内存载荷暴露

- 解包器、打包器、分发器

- CPU级仿真揭示运行时伪像:

- 它如何对攻击者施加压力

- 迫使攻击者重新设计有效载荷

- 暴露加载器链与第二阶段工件

- 绕过规避机制 → 攻击者必须重写反沙箱逻辑

- 揭示传统沙盒无法检测到的伪像

- 金字塔第五层

工具 + 战术、技术和程序

- 用途 上下文 + 行为 检测:

- 恶意执行流程

- 加载器模式

- 脚本混淆签名

- 恶意软件家族行为

- 持久化技术

- 900多个行为指标

- MITRE ATT&CK战术对齐

- 用途 上下文 + 行为 检测:

- 它如何对攻击者施加压力

- 攻击者现在必须修改其工具的行为方式

- 不仅是有效载荷,行为模式也必须改变

- 攻击者进行跳板攻击的成本更高

- 金字塔层级:战术、技术与程序

顶级——对对手最致命——金字塔第6层

- 基于机器学习的 相似性搜索 相关性:

- 恶意软件家族

- 重新编译的变体

- 基础设施集群

- 多态性突变

- 共享代码段

- 弥合共享操作中不同工件之间的差距

- 行为特征 + 代码相似性 → 检测未知变体

- 活动层级的聚类

- 基于机器学习的 相似性搜索 相关性:

- 如何施加最大压力

- 黑客必须彻底改变他们的战术、工具、基础设施以及行为方式。

- 即使有效载荷轮换,也能检测到活动

- 顶级痛点:攻击者必须重写其整个工具包

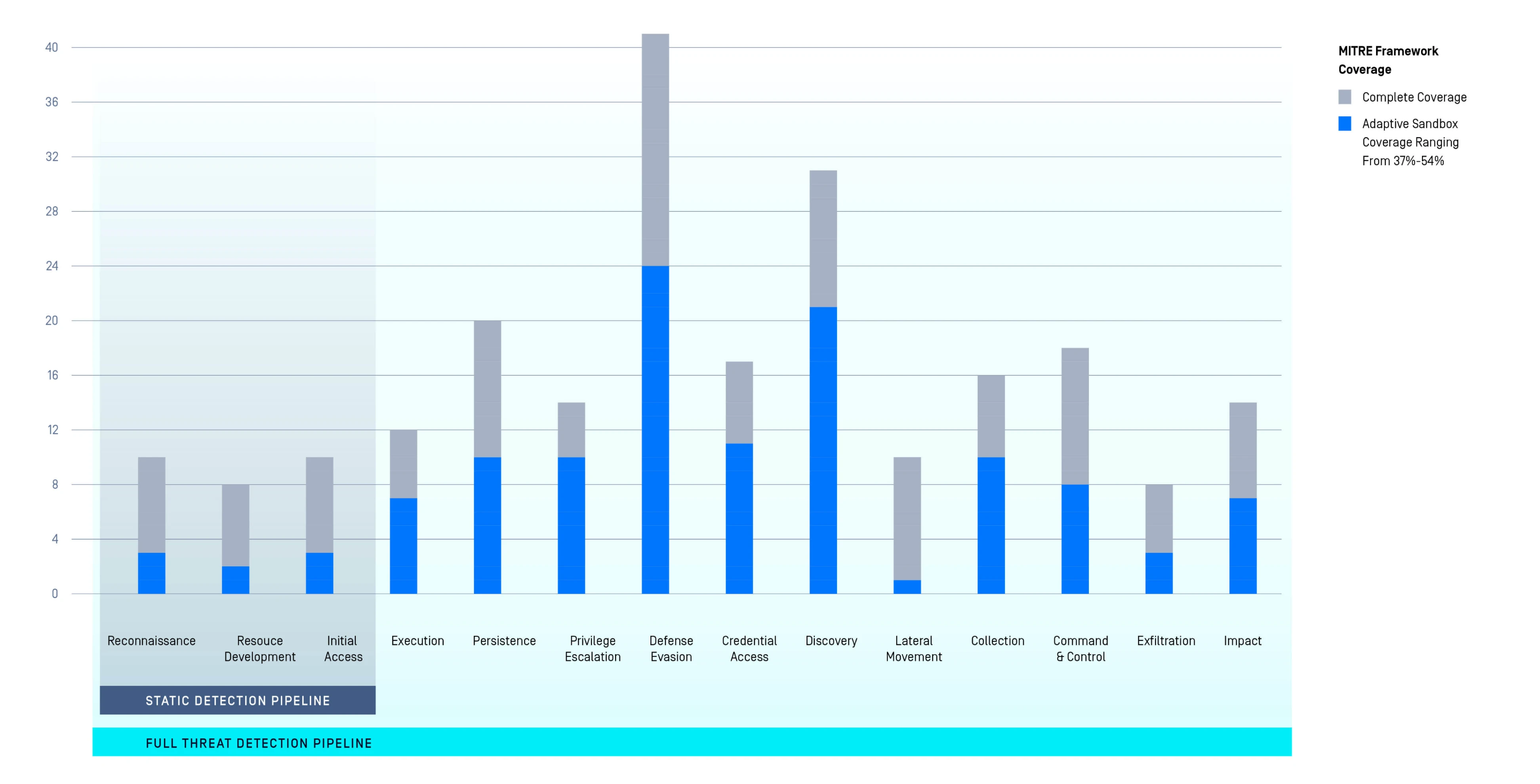

MetaDefender

及MITRE ATT&CK框架的影响

- 攻击链全流程的分层可见性。

- 执行前(静态)与运行时(动态分析)检测映射至MITRE战术。

- +60%的额外检测覆盖范围。

“我们测试过的最快速度

。”

维纳克安全

330+

可检测品牌

用于基于机器学习的

钓鱼检测

50+

文件类型

提取工件、

图像等

100x

更大容量

轻松集成

我们阻止攻击者利用

中的您自己的文件来攻击您

20x

比传统解决方案更快

MetaDefender 功能

下表重点MetaDefender 的核心功能。

如需了解这些功能在实际部署中的协同运作方式,请联系我们安排技术演示。

MetaDefender 集成方案

| 实施情况 | 家电 | |

|---|---|---|

| 整合 | API & 网络界面集成 |

|

| 电子邮件集成与格式支持 |

| |

| 安全协调、自动化和响应 (SOAR) 集成 |

| |

| SIEM 集成 | 通用事件格式 (CEF) 系统日志反馈 | |

| 部署 | OPSWAT 威胁检测与防御平台 |

|

| 报告格式/数据导出 | 报告格式 |

|

| 脚本和自动化工具 | Python |

|

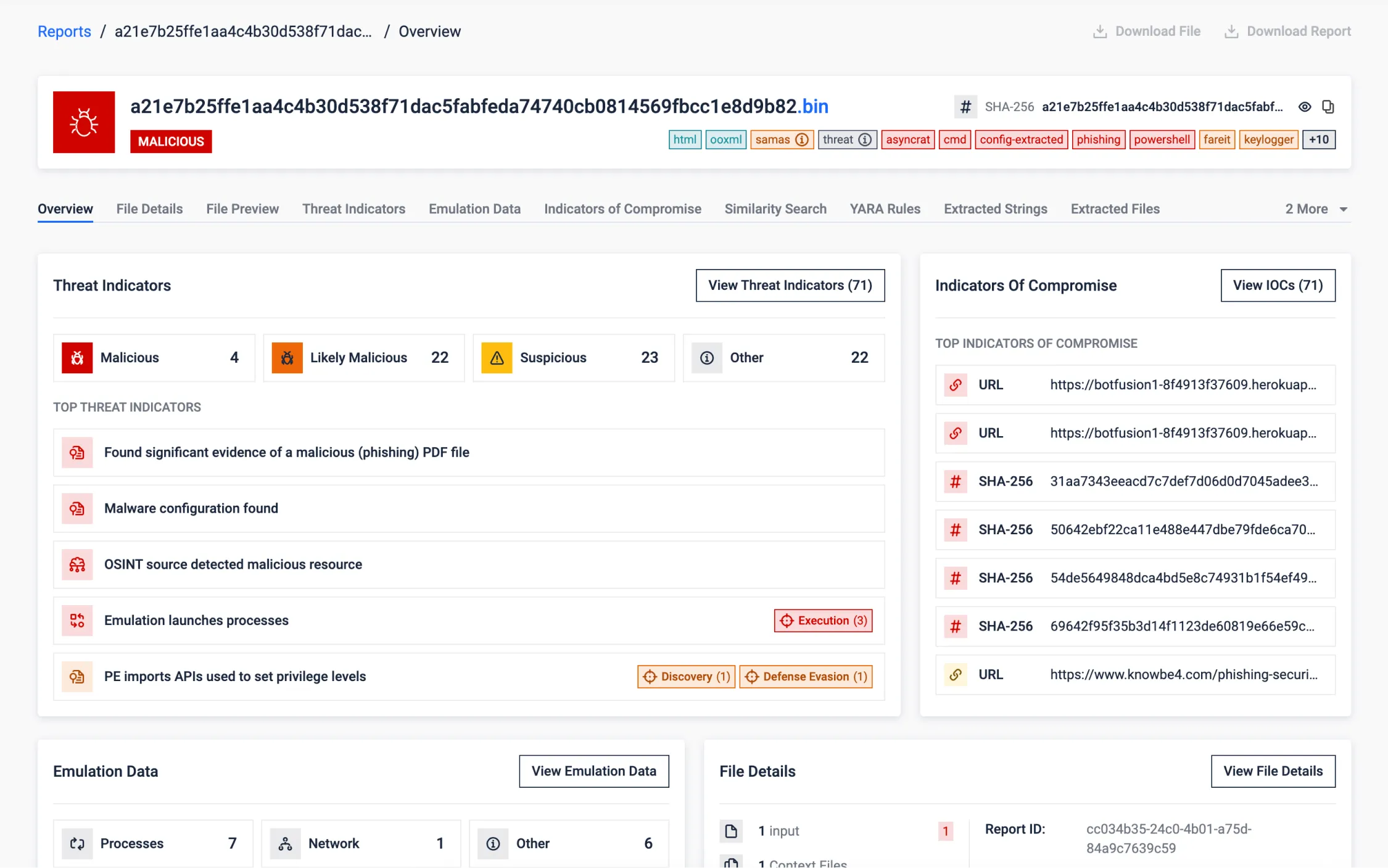

MetaDefender 报告

概述我们网络安全软件的功能,包括样本分析、恶意软件家族解码、反汇编解包、相似性搜索等。

合成(制作)样品

该样本是一个专门构建的示例,用于突出显示 MetaDefender Sandbox(以前称为OPSWAT Filescan Sandbox )的多种功能。

为展示真实世界的网络威胁而设计,将多个文件和文件类型相互嵌入。这有效展示了我们的解决方案在自适应威胁分析、行为分析和高级安全措施方面的实力。

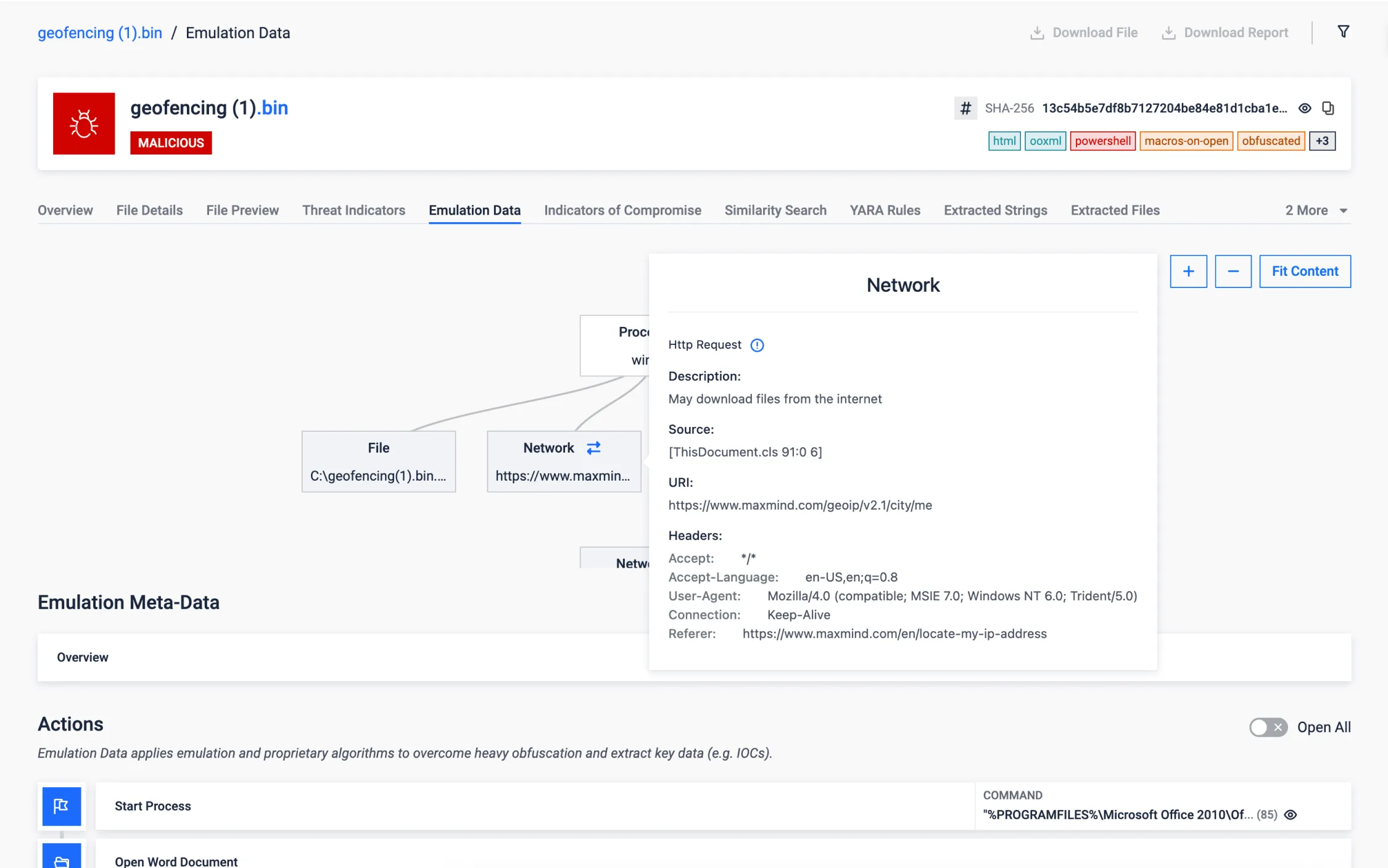

地理围栏

采用地理围栏的恶意软件文件已成为网络安全的重大威胁。这些恶意文件通常采用基于位置的触发器,使检测和缓解成为一项具有挑战性的任务。然而,Adaptive 威胁分析技术能够准确模拟和伪造预期的地理位置值,有效化解恶意软件采用的策略,从而增强我们防范此类威胁的能力,因此在传统方法中脱颖而出。

在下面提供的示例中,我们可以看到一个地理围栏恶意软件试图只在特定国家内执行。然而,如前所述,我们的创新解决方案通过模拟所需的地理位置值,成功绕过了这一限制,显示了我们在应对此类基于地理围栏的威胁方面的卓越能力。

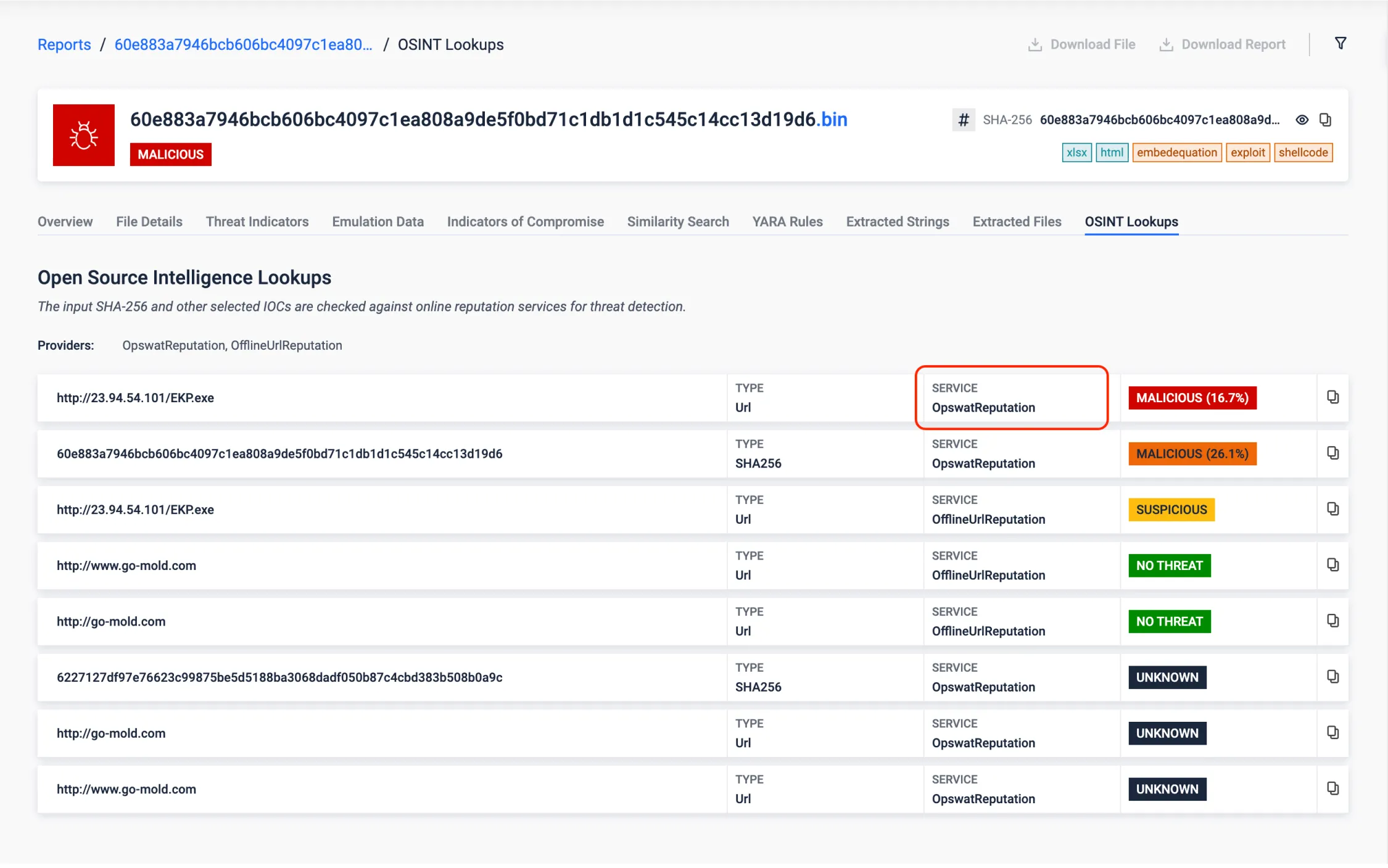

离线 URL 信誉

离线 URL 检测器 ML 模型通过有效检测可疑 URL 提供了一个新的防御层,为识别和减轻恶意链接造成的威胁提供了一种强大的手段。它利用了一个包含数十万个URL的数据集,这些URL被知名供应商精心标注为无威胁或恶意,以评估通过机器学习技术准确检测可疑URL的可行性。

值得注意的是,这一功能在无法进行在线声誉查询的空中封闭环境中尤为有用。

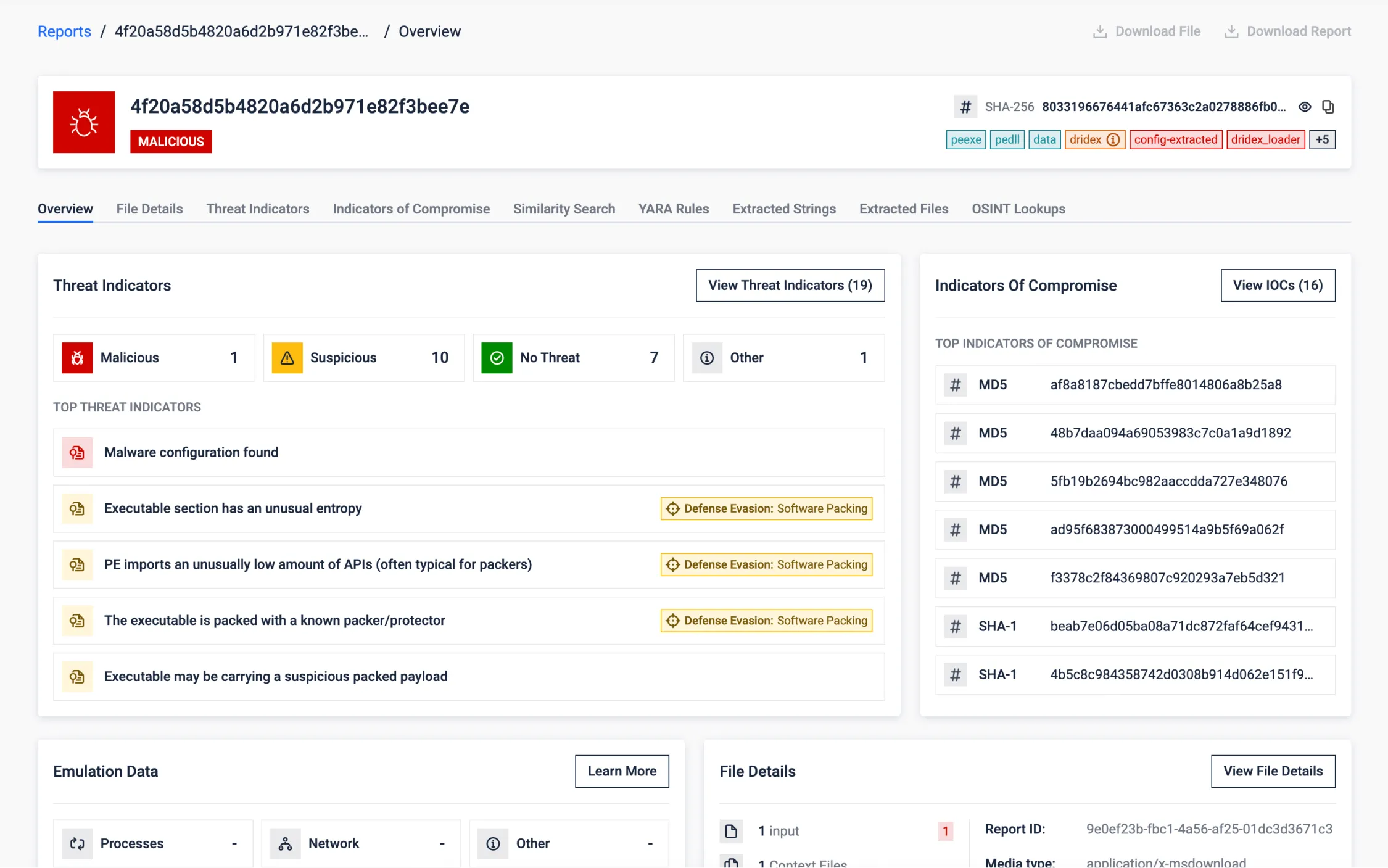

提取打包样本的恶意软件配置

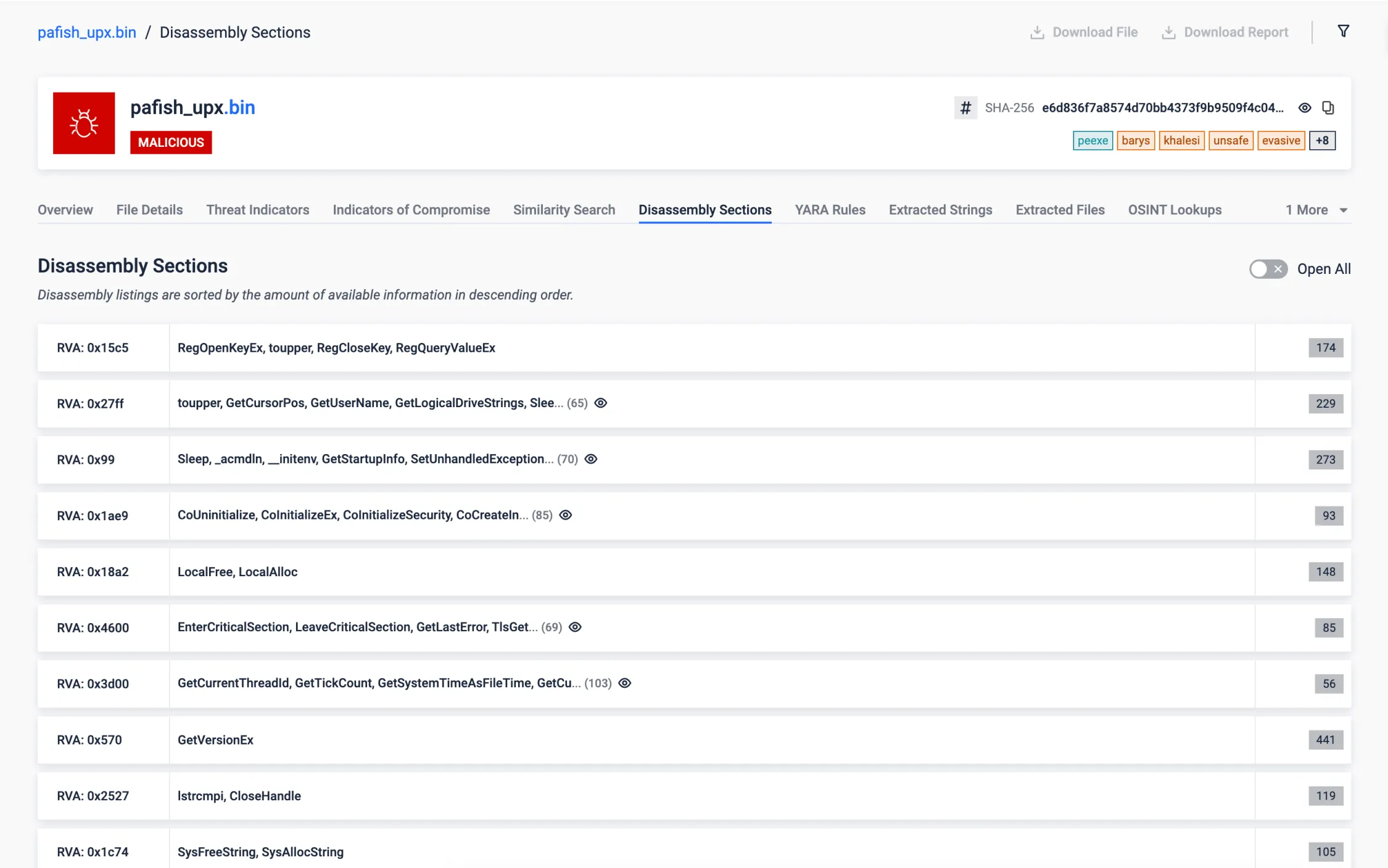

下面的样本揭示了一个使用 UPX 打包技术打包的恶意软件。尽管该恶意软件试图躲避检测和防御,但我们的分析还是成功解压了有效载荷,暴露了其作为 Dridex 木马的真实身份。我们揭示了恶意软件的配置,揭示了这一威胁背后的恶意意图,并提取了有价值的 IOC。

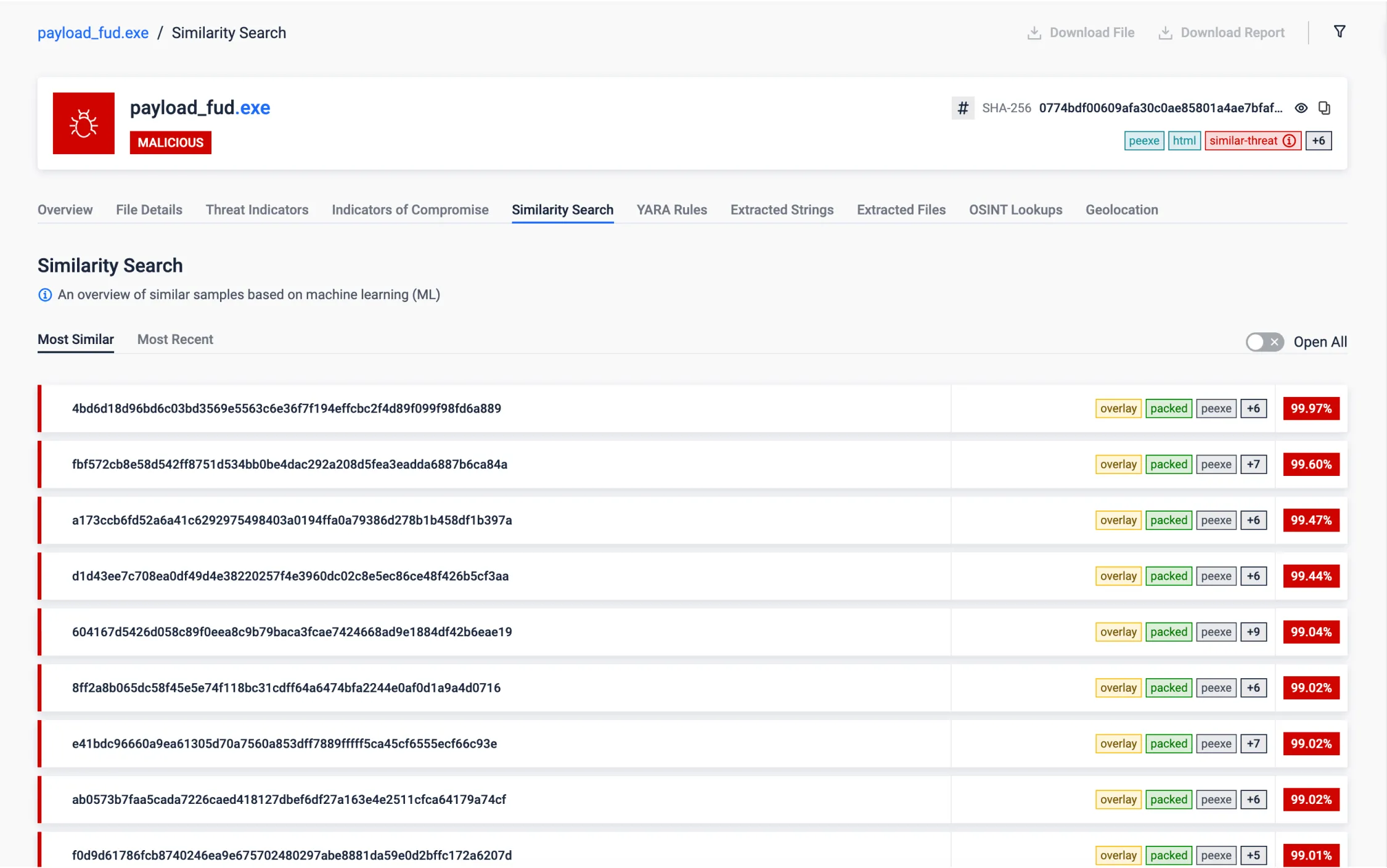

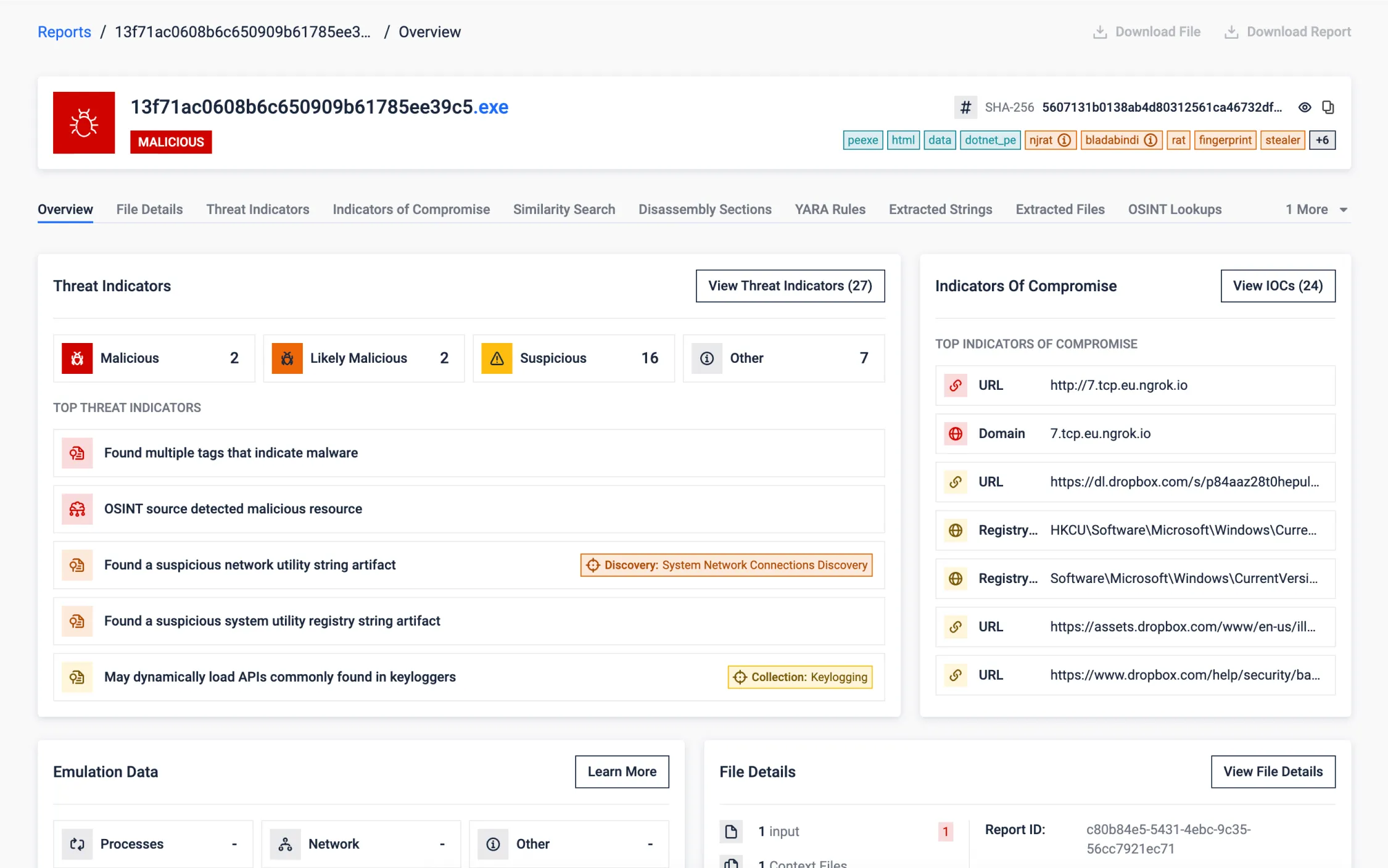

相似性搜索

利用相似性搜索功能,沙盒检测到一个与已知恶意软件极为相似的文件。值得注意的是,这个文件以前曾被标记为非恶意软件,这揭示了我们的安全评估中可能存在的假阴性。这一发现使我们能够专门针对并纠正这些被忽视的威胁。

必须强调的是,相似性搜索对威胁研究和猎杀具有很高的价值,因为它可以帮助发现来自同一恶意软件家族或活动的样本,提供更多的 IOC 或有关特定威胁活动的相关信息。

本地可执行文件

Our disassembling engine revealed intriguing findings within the target sample. Surprisingly, this sample monitors the system time using the uncommon <rdtsc> instruction and accesses an internal, undocumented structure in Windows, commonly used for different malicious tricks. These unusual actions raise questions about its purpose and underscore the need for further investigation to assess potential risks to the system.

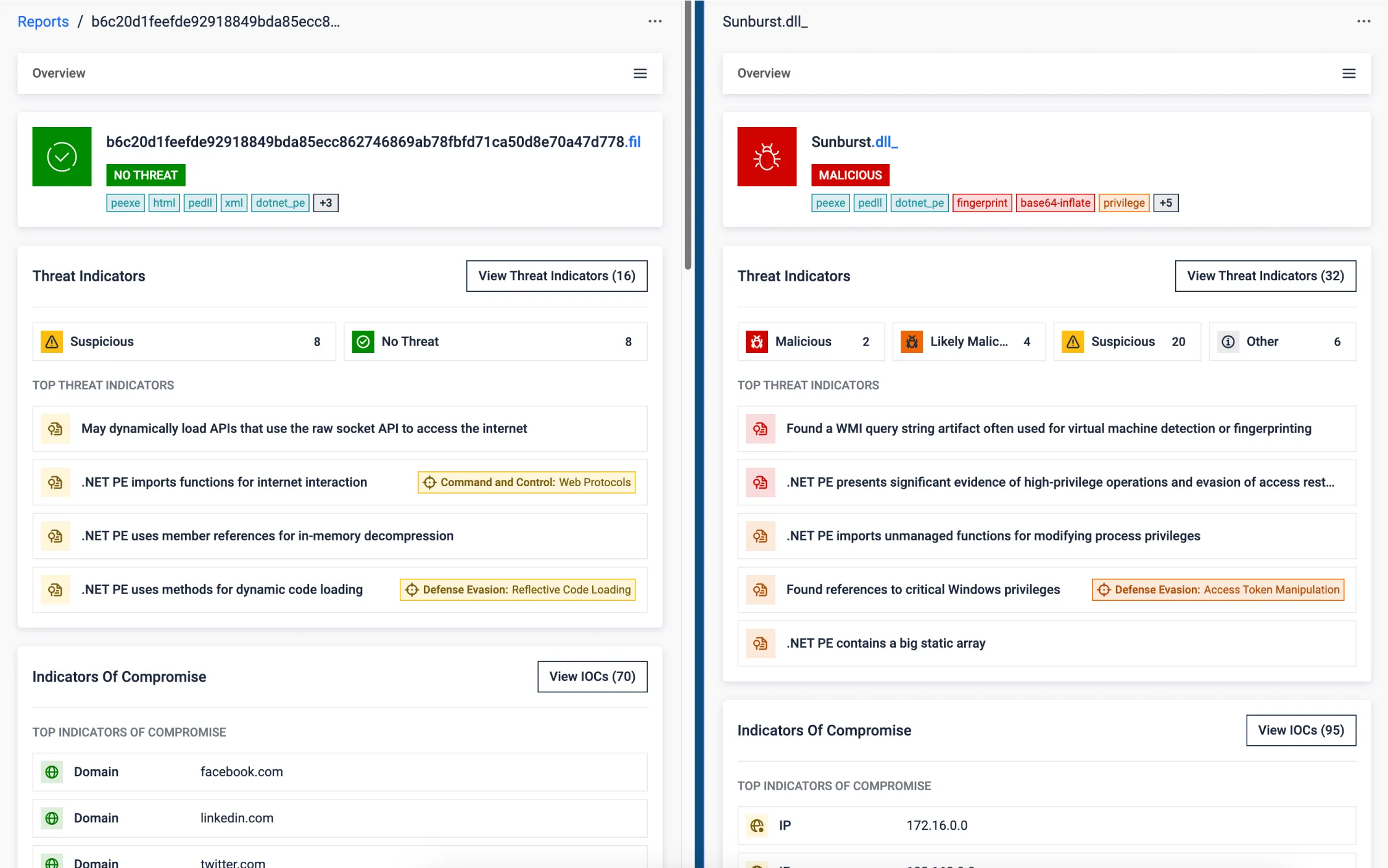

.NET 可执行文件

本次检查的示例是使用 .NET 框架构建的。虽然我们没有显示实际的 CIL,但我们的反编译过程提取并展示了值得注意的信息,包括字符串、注册表工件和API 调用。

此外,我们还解析 .NET 元数据,以识别特定于 .NET 的函数和资源。通过这一过程,我们可以提取有关程序集的详细信息,如方法、类和嵌入式资源,这对于分析 .NET 应用程序的行为和结构至关重要。

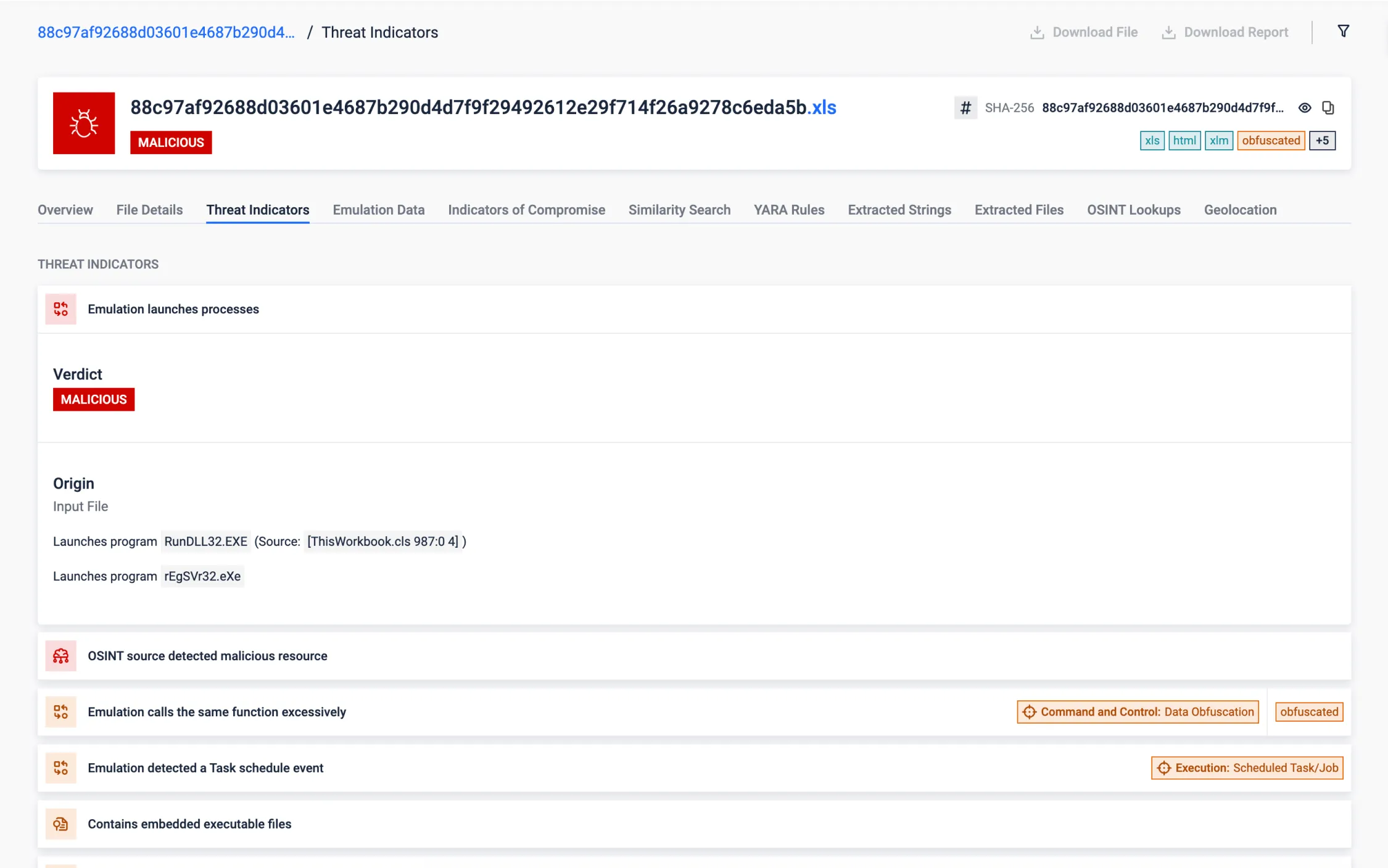

高度混淆的 VBA 宏

混淆的 VBA 宏对提供合理的主动威胁响应时间提出了巨大挑战。这种不清晰的代码使得分析和理解威胁成为一项高度复杂的任务,需要花费大量的时间和精力。我们的尖端 VBA 仿真技术能够克服这些挑战,在数秒内对混淆的 VBA 宏进行全面分析,并对其功能提供清晰的见解。

所分析的样本是一个 Excel 文档,其中包含高度混淆的 VBA 代码,该代码会丢弃并运行一个 .NET DLL 文件,以及一个负责继续执行恶意软件执行链的 LNK 文件。在 VBA 仿真后,MetaDefender Sandbox 识别启动的进程和主要的解混淆功能,自动提取混淆字符串并保存丢弃的文件(之前在 VBA 代码中进行了硬编码和加密)。这迅速显示了恶意软件的主要目的,为我们进一步分析该威胁提供了可能。

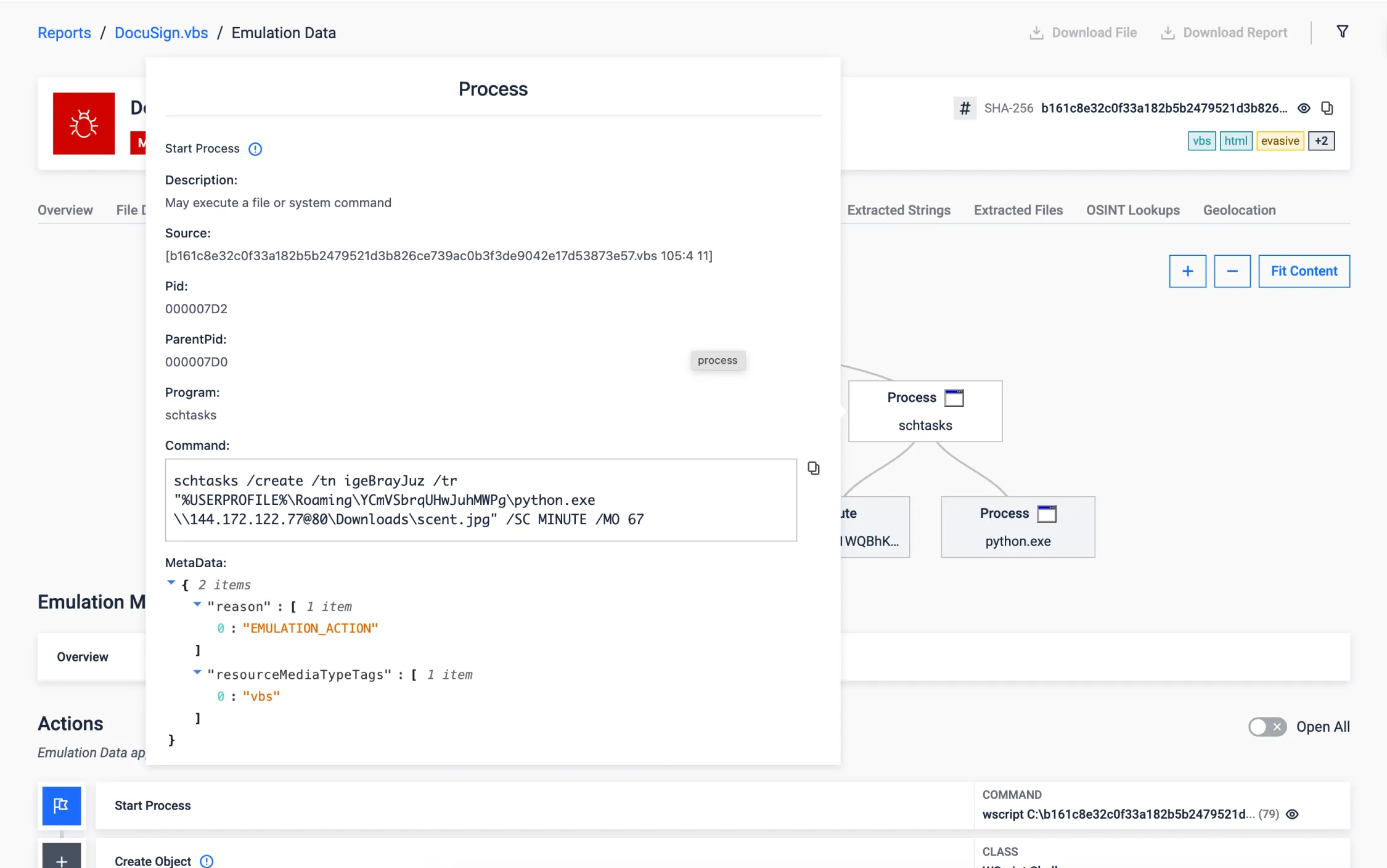

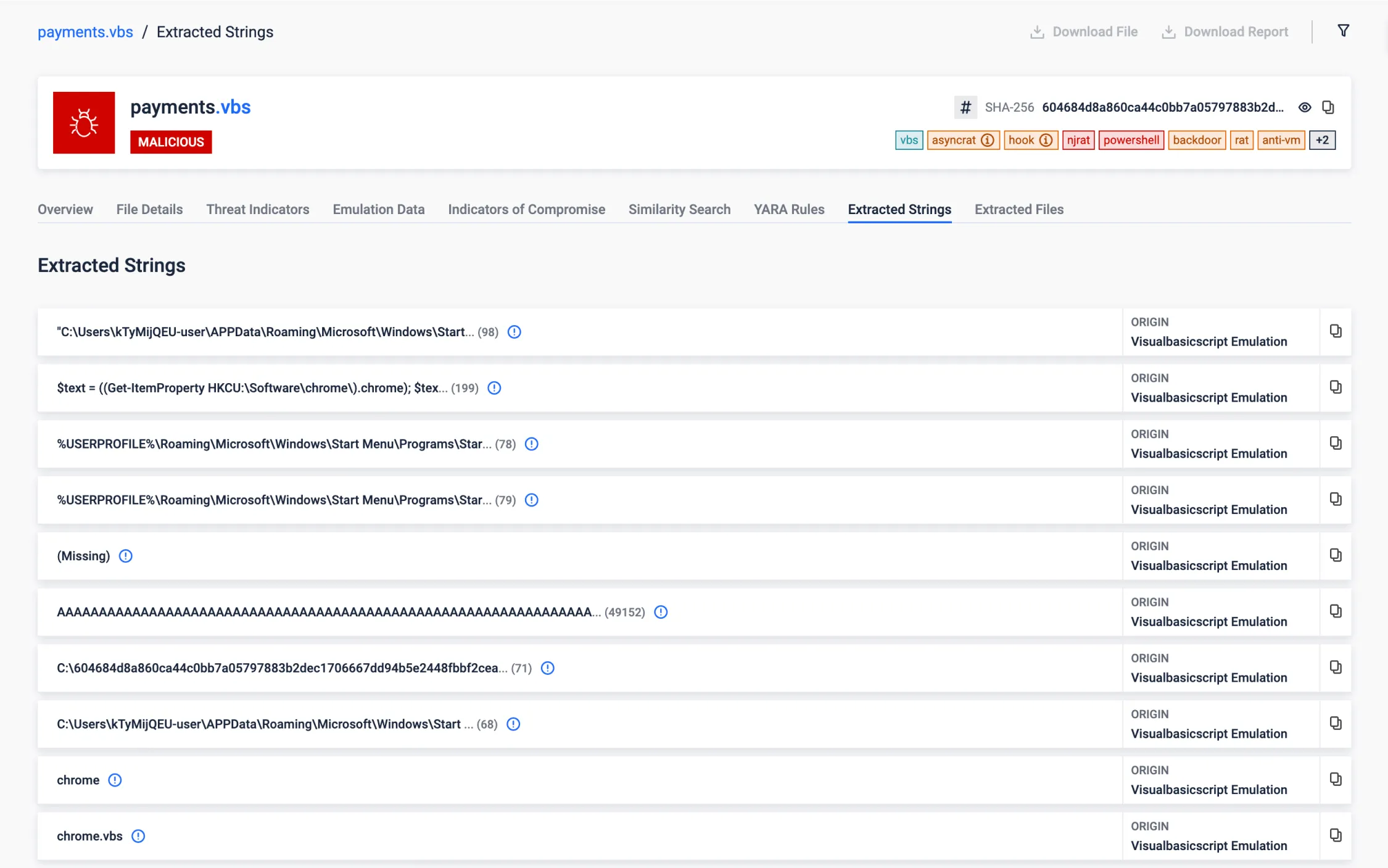

Sandbox 通过任务调度程序进行规避

利用 Windows 任务调度程序在稍后时间执行恶意有效载荷,是近期威胁中出现的一种躲避沙盒环境的隐蔽技术。它利用执行延迟有效绕过了沙箱典型的短暂分析窗口。

下面的示例是一个经过混淆的 VBScript,它可以下载恶意有效载荷,并创建一个计划任务在 67 分钟后运行。传统沙箱只能维持几分钟的执行,恶意行为永远不会暴露。另一方面,我们的 VBScript 仿真器能够检测并克服这种规避技术(T1497),调整执行环境以继续进行进一步分析,并在 12 秒内获得完整报告。

.NET 反射

.NET反射是.NET框架提供的一项强大功能,允许程序在运行时检查和操作.NET文件结构和行为。它可以检查程序集、模块和类型,还可以动态创建类型实例、调用方法以及访问字段和属性。

恶意软件可以利用反射从编译时未引用的程序集动态加载和执行代码,从而从远程服务器(或隐藏在当前文件中)获取额外的有效载荷,并在不写入磁盘的情况下执行它们,从而降低被检测到的风险。

在本例中,我们可以看到所分析的 VBScript 是如何直接通过 Windows 寄存器中存储的字节将 .NET 程序集加载并运行到内存中的。

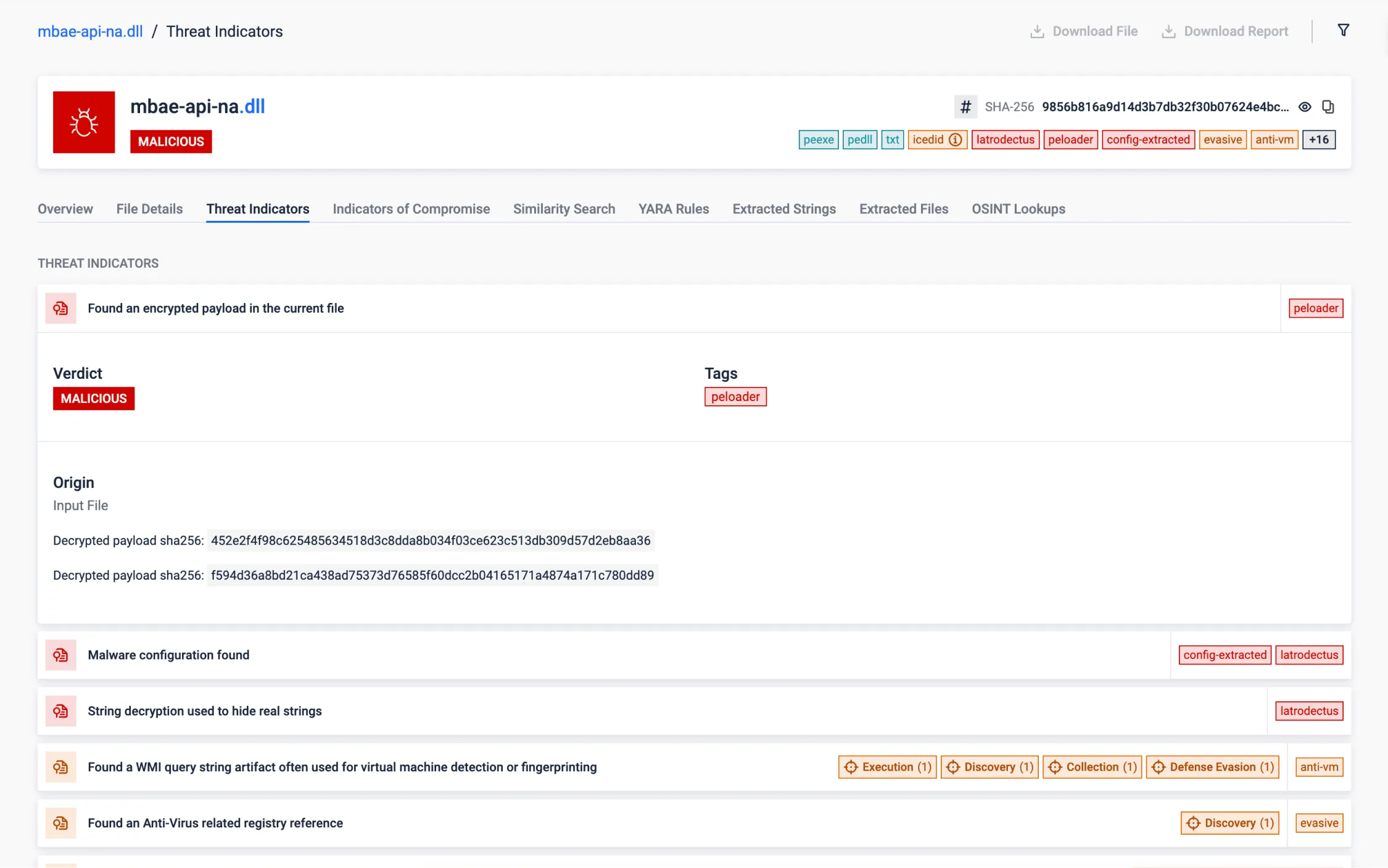

XOR 解密存储在 PE 资源中的有效载荷

该功能可揭示 PE 资源中加密的隐藏工件。恶意人工制品通常会进行加密,以逃避检测并掩盖样本的真实意图。揭示这些人工制品至关重要,因为它们通常包含关键数据(如 C2 信息)或有效载荷。通过提取它们,沙箱可以进行更深入的扫描,更有可能识别出最有价值的 IOC。

该样本使用 XOR 算法存储加密文物,这种算法简单但高效,可以躲避检测。通过分析加密数据中的模式,可以猜出加密密钥,从而解密隐藏的数据。

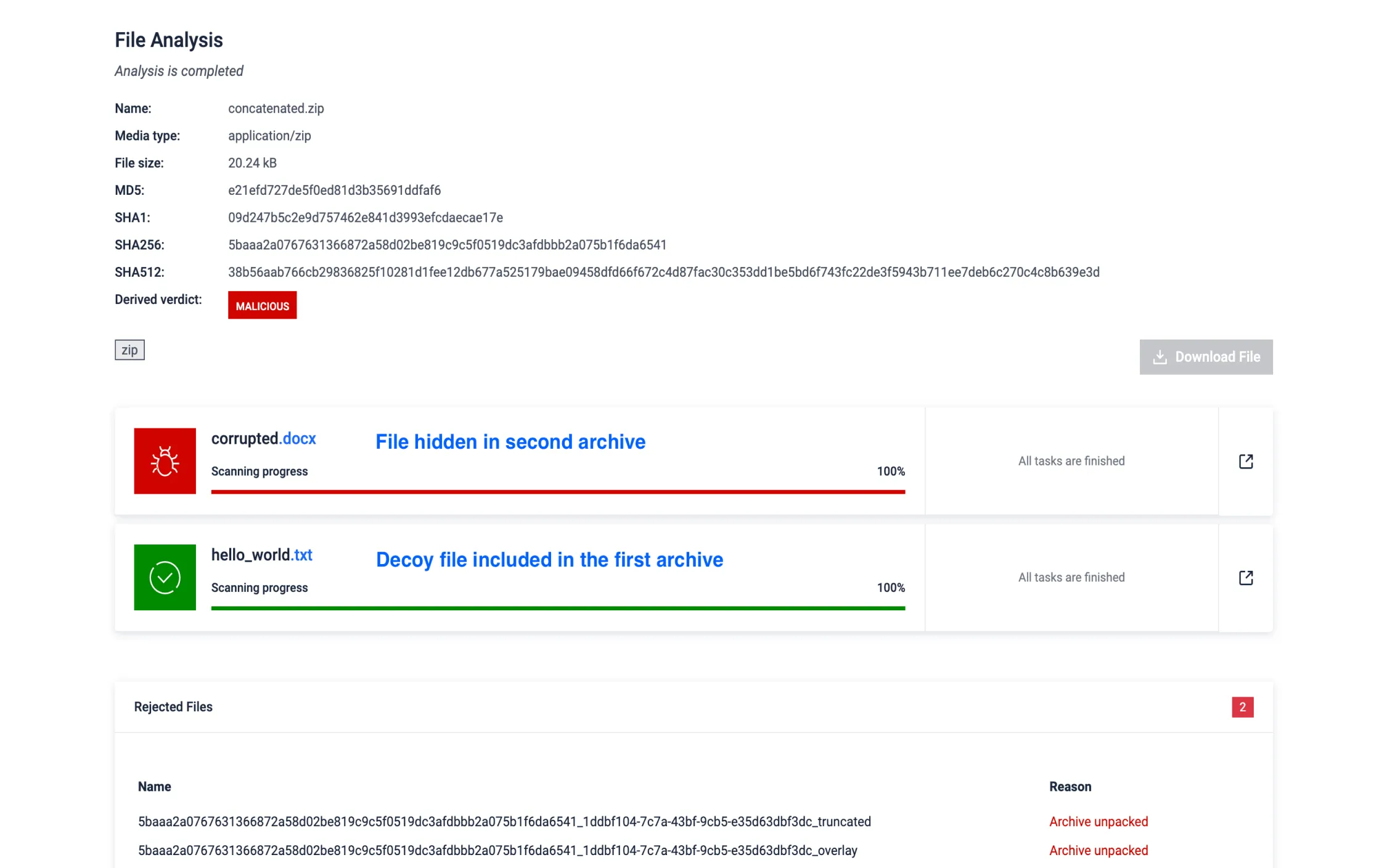

闪避档案集中

攻击者利用存档连接将多个存档附加到一个文件中,利用不同工具处理存档的方式隐藏恶意软件。这种技术会创建多个中心目录(存档管理器使用的关键结构元素),从而在提取过程中造成差异,并绕过对隐藏在存档被忽略部分的恶意内容的检测。

MDSandbox 可检测并提取所有连接存档中的内容,确保不遗漏任何文件,并有效抵消这种规避技术。

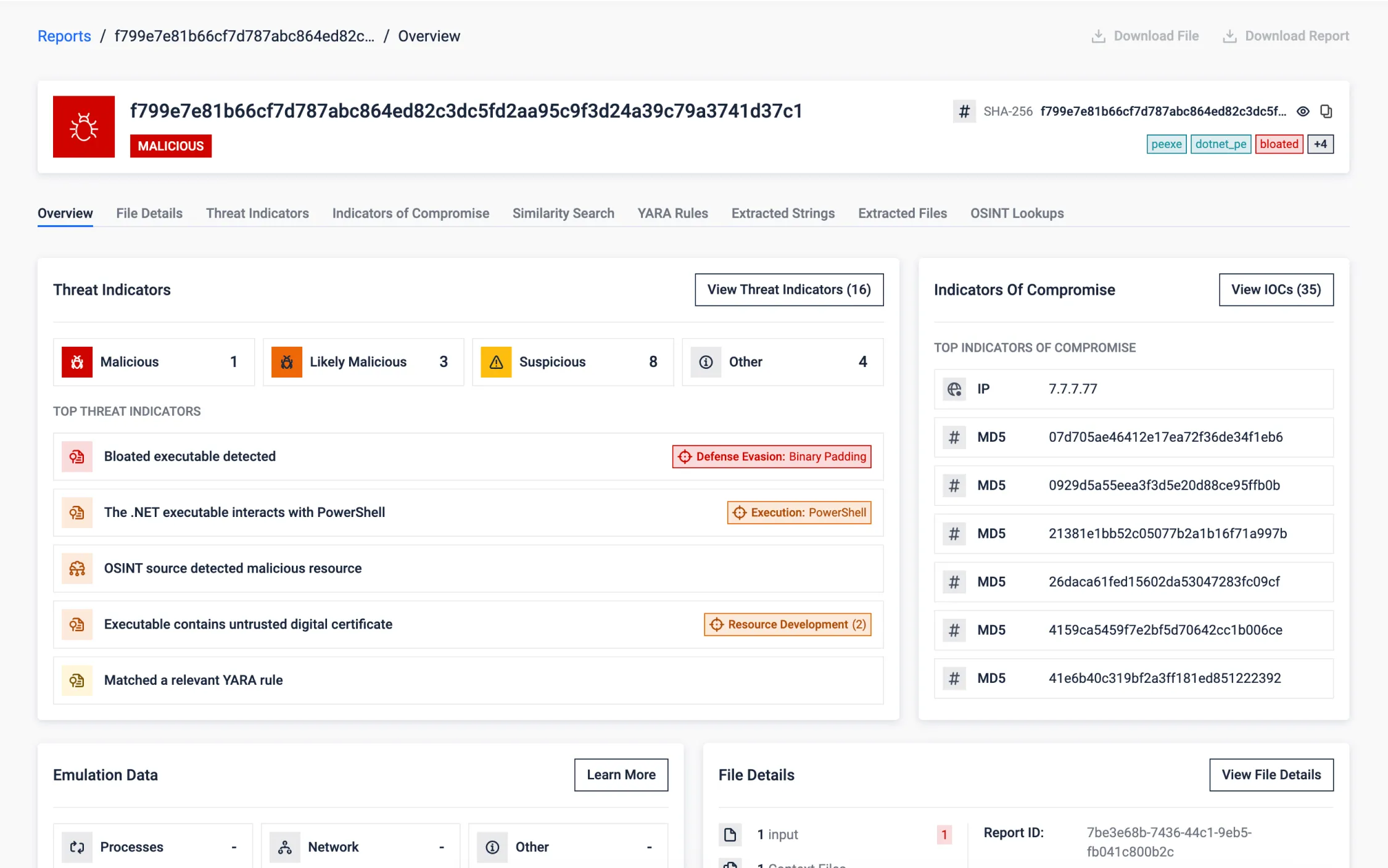

减少臃肿的可执行文件

威胁行为者利用沙箱中的资源限制和分析时间限制,故意在可执行文件中添加垃圾数据,以逃避检测。这种规避技术旨在通过超过时间限制来压垮工具或绕过扫描。

MD 沙箱能及早检测到臃肿的可执行文件,删除垃圾数据,并处理更小的文件以进行高效分析。这种卸载过程针对各种方法,包括覆盖层、PE 部分和证书中的垃圾数据,在确保准确检测的同时,还能节省原始资源。

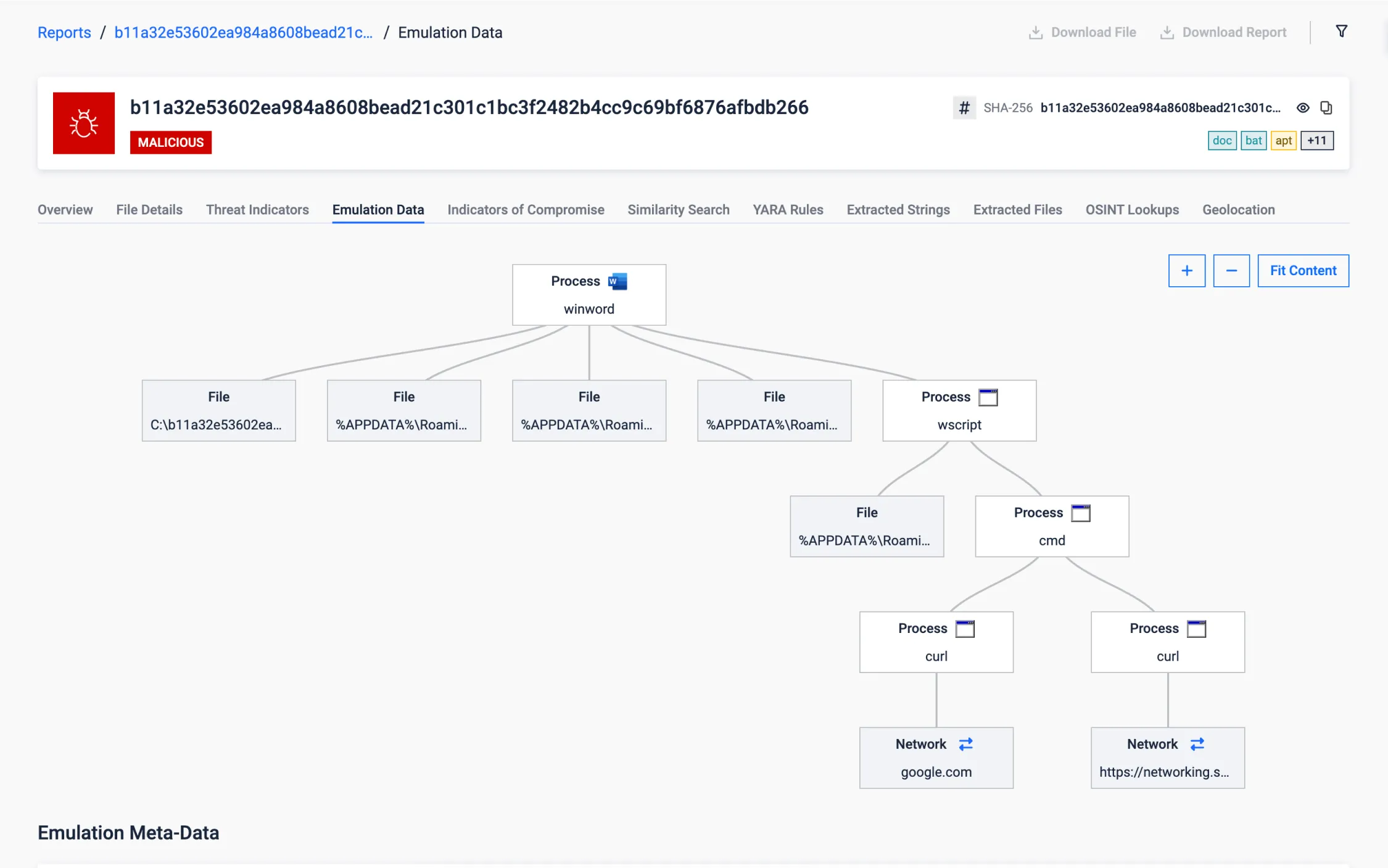

针对关键基础设施的文件

该 Office 文件以伊朗的关键基础设施为目标(内容为波斯语),以窃取敏感信息,如凭证和文件,并定期截图,可能用于间谍目的。

在建立持久性后,它会执行隐蔽的初始互联网连接检查(针对可信域,如 google.com),以确保可靠的连接,并推迟进一步行动,直到网络条件允许攻击继续进行。这是对关键基础设施的攻击中常见的一种策略,在这些环境中,互联网访问可能是间歇性的或受限制的。

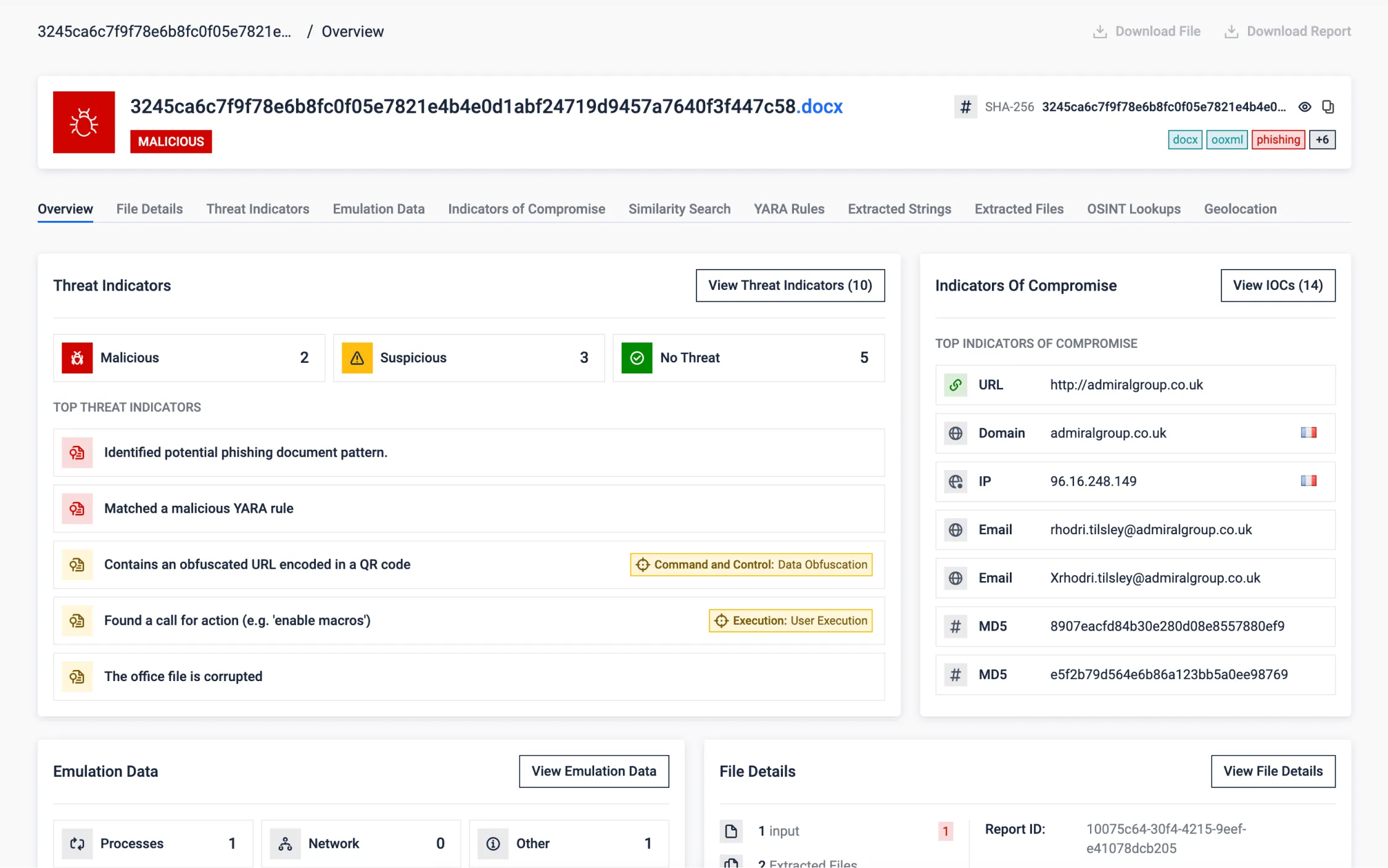

通过损坏的 OOXML(Office)文档进行规避

研究人员发现了故意损坏的 OOXML 文档(现代办公文档)。通过修改内部文件头附近的二进制内容,这些被故意破坏的文件可能会被试图提取压缩文件的自动扫描错误地检测为 ZIP 文件。

文档查看器会在打开文档时自动修复文档。此时,尽管文档包含网络钓鱼内容,但它可能已经有效地绕过了防御系统。自动分析将无法读取其内容,从而错过相关指标。

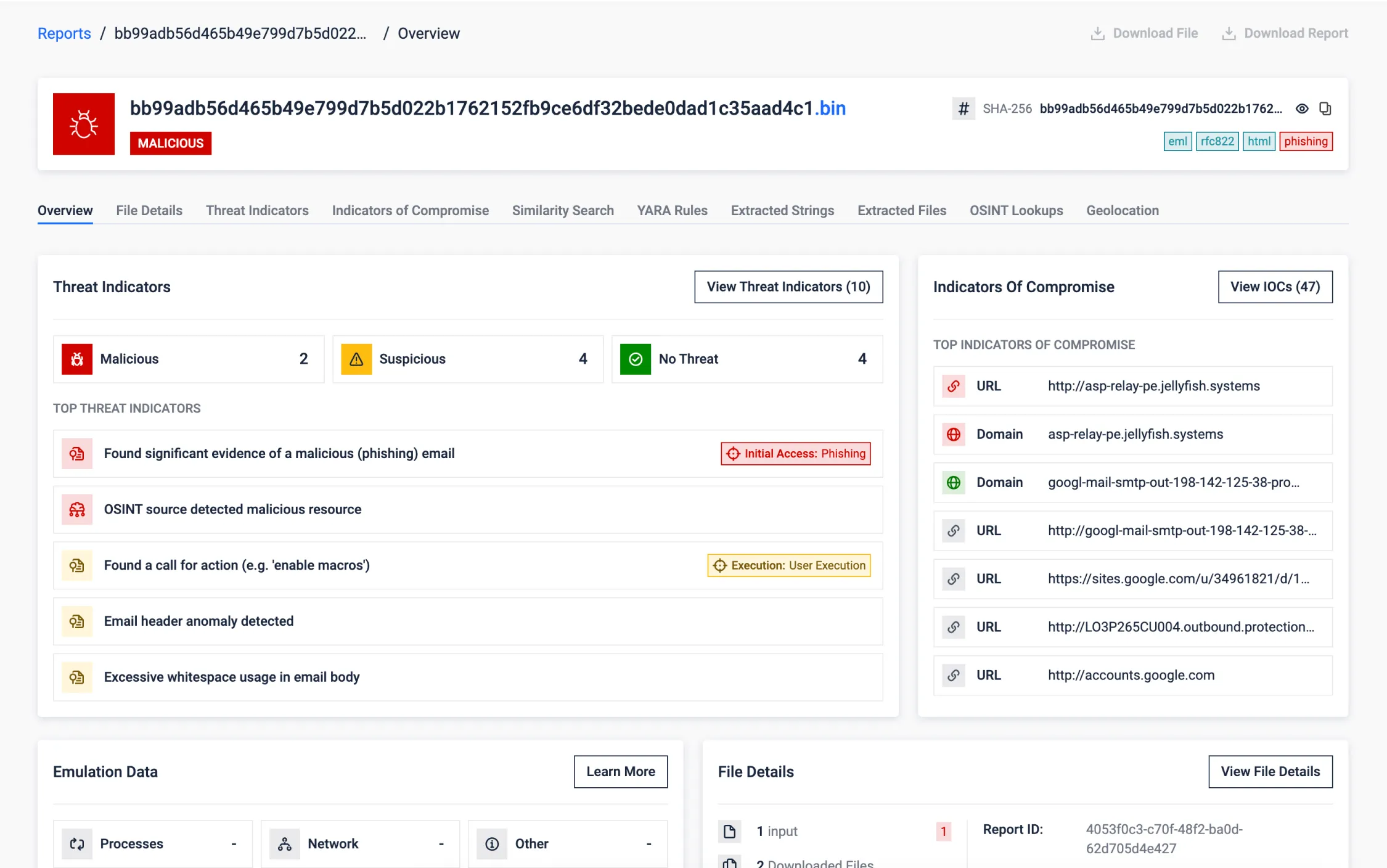

谷歌 DKIM 重放攻击检测

SPF、DKIM 和 DMARC 等电子邮件验证机制非常重要,但狡猾的攻击者有时会绕过这些机制。本示例展示了这样一种情况:尽管电子邮件由 Google 签名并通过了标准检查,但仍被MetaDefender Sandbox识别为恶意邮件。

MetaDefender Sandbox 检测到了几种异常情况以及其他指标:

- DKIM 边界违规:已识别的添加内容超出了 DKIM 签名的范围。

- 混淆技术:检测到用于隐藏恶意意图的过多空白。

- 网络钓鱼模式:识别出网络钓鱼企图所特有的紧急行动呼吁。

- 标题分析:标记与 OAuth 应用程序滥用相关的电子邮件标题异常。

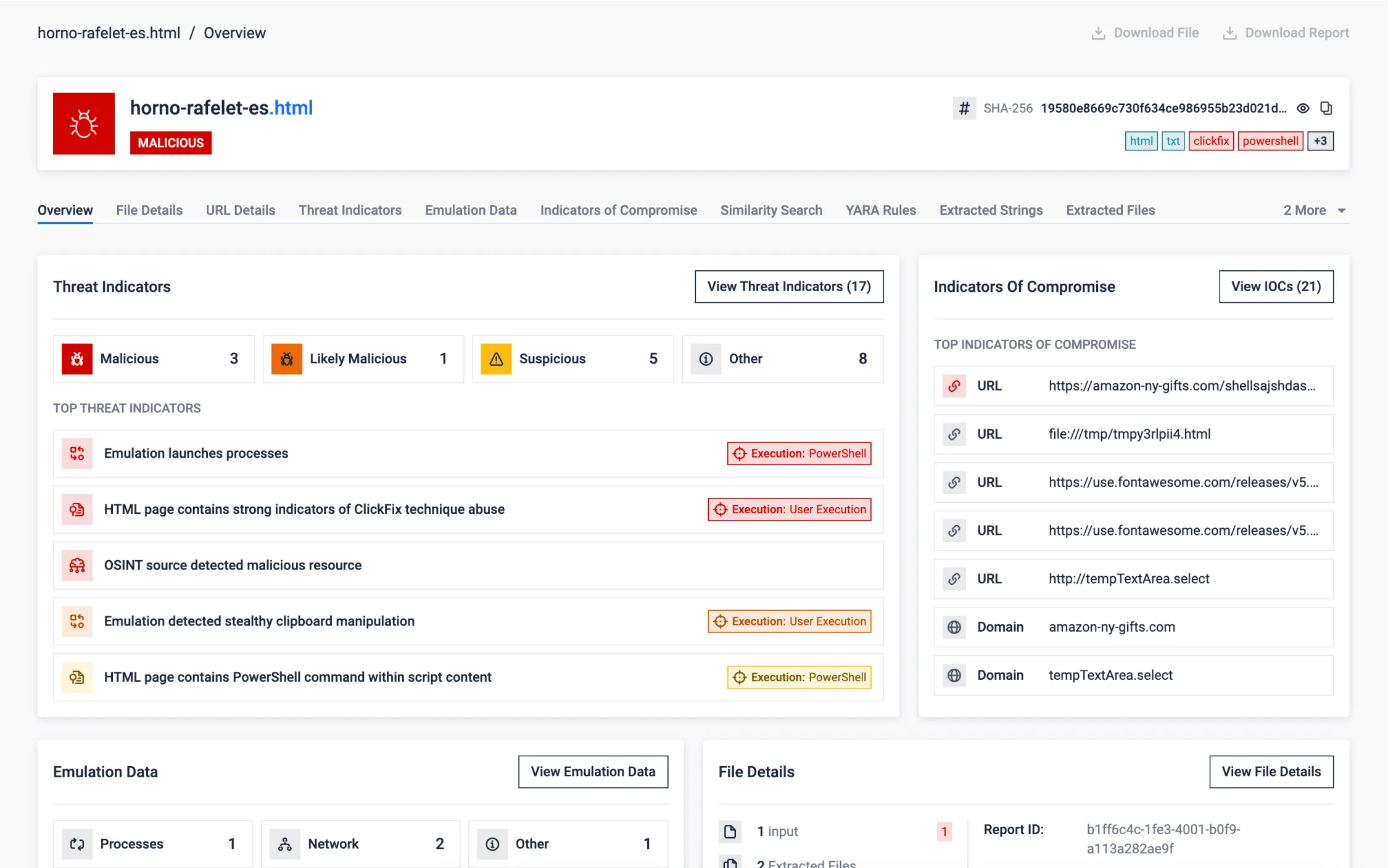

热门社交工程技术 ClickFix

ClickFix 是一种新出现的基于网络的威胁,它利用社交工程悄无声息地诱骗用户执行恶意命令。与传统的网络钓鱼不同,ClickFix 通过欺骗性用户体验元素和剪贴板操作,而不是文件下载或凭证窃取进行操作。

ClickFix 网站会显示一个虚假的验证码或 "僵尸保护 "屏幕,以显示其合法性。然后,用户会被要求验证自己--通常是通过一个看起来无害的交互--同时,在后台,被混淆的 JavaScript 代码会悄悄运行。该脚本动态解码恶意命令,并将其直接复制到系统剪贴板。接下来,用户会收到误导性指令,并在不知危险的情况下执行恶意软件。

ClickFix 强调了简单的网络技术如何与用户欺骗相结合,有效绕过传统的安全层,从而使沙箱分析成为发现类似这种隐蔽、低足迹攻击的关键。

MetaDefender Sandbox 对这种威胁进行端到端分析。沙箱首先渲染恶意 URL 并应用网络钓鱼检测模型来识别可疑内容。然后,它提取并模拟 JavaScript,模拟用户操作,以达到修改剪贴板的关键时刻。一旦捕获到隐藏命令,就会对其进行仿真,使沙箱能够完全跟踪恶意执行流程。这不仅暴露了基于剪贴板的策略,还揭示了有效载荷的行为和感染链。

Supply Chain 攻击

SolarWinds 供應鏈攻擊事件說明了可信軟件中最小的代碼變化如何在繞過傳統安全防禦措施的同時實現大規模攻擊。威胁行为者在合法 DLL 中注入了一个隐蔽的后门,在保留原有功能的同时嵌入了恶意逻辑。有效载荷在模仿合法组件的并行线程中悄无声息地运行。凭借有效的数字签名和无缝行为,该 DLL 能够躲避检测,并允许数千名知名受害者秘密访问。对构建管道的破坏将可信更新变成了全球入侵的工具。

虽然 4,000 行的后门可能看起来很重要,但在大型企业源代码中,它很容易被忽视。这正是MetaDefender Sandbox 的优势所在:它不仅能检查代码,还能观察软件的行为。它可以标记出与正常行为的偏差,引导分析人员发现真正重要的问题,并穿过噪音,发现传统审查可能会忽略的威胁。

引爆器——永无止境的征程

零日漏洞检测

OPSWAT行业领先动态分析技术背后的故事

全球信赖,捍卫关键所在

OPSWAT 全球1,900多家组织的信赖,致力于保护其关键数据、资产和网络免受

设备及文件传播威胁的侵害。

支持

符合监管要求

随着网络攻击及其实施者的手段日益复杂,全球监管机构正

地实施法规,以确保关键基础设施采取必要措施保障安全。

三步轻松入门

推荐资源

MetaDefender Cloud

SANS 2025年检测与响应调查

2025 年OPSWAT 威胁态势报告

常见问题

Aether是一款统一的零日检测解决方案,集成了仿真沙箱、威胁信誉评估、机器学习相似性搜索及丰富的Threat Intelligence 单一、分析师友好的API。

该方案采用CPU级仿真技术(而非可指纹识别的虚拟机),迫使恶意软件执行真实逻辑,解压内存型有效载荷,并以高速大规模方式暴露规避机制(休眠循环、地理围栏、.NET加载器、隐写术)。

Aether基于与Sandbox 相同的仿真式沙箱引擎构建Sandbox 通过智能关联分析、自动化信息增强及威胁狩猎功能对其进行了扩展。

- Sandbox 分析引擎。

- Aether = 基于该引擎构建的完整零日漏洞检测解决方案。

Aether采用CPU级仿真而非完整虚拟机。这意味着每次分析仅需数秒而非数分钟,同时具备更高的吞吐量、更强的规避抵抗力,以及更便捷的跨部署扩展能力。

清晰的判定结果+威胁评分,实时行为与MITRE映射,已解包的有效载荷/配置文件,网络/C2指标,以及可导出的IOC(MISP/STIX格式)——随时可用于阻断与追踪,并通过机器学习相似性聚类相关活动。

可在本地部署(包括完全离线隔离环境)、云端部署,或通过API调用。该方案运维负担轻:解耦式检测更新持续推送,并可集成单点登录(SAML 2.0)及工单系统/安全自动化响应平台。

将试点系统指向真实工作流(例如电子邮件附件或传入MFT ),并将可疑流量镜像到Aether系统进行2-4周监测;通过测量新增检测数量、节省的分诊时间及IOC产出率,构建投资回报率论证案例。