2008 年,一种已有 12 年历史的远程访问木马(RAT)首次从深海中窜出,现在又窜出藏身之处,在 2020 年传播一种新的病毒株。

关于恶意软件

在其历史上,这种被称为 "Taidoor "的病毒的各种变种主要针对政府机构,但随着时间的推移,其受害者范围已扩大到智库、金融部门、电信和制造商。

联邦调查局于 8 月 3 日发布了警告和恶意软件分析报告(MAR),以提醒各组织并希望减少对 Taidoor 的接触,联邦调查局认为这是一个中国国家支持的威胁--这本身就令人担忧。国家支持的黑客是指那些受政府认可和/或雇佣的黑客,他们通常以竞争对手的国家为目标,获取防御、敏感信息和知识产权的内部知识,并对政府运作造成破坏。

国家支持 = 不可忽视的力量

国家支持的攻击往往比一般病毒的威胁大得多。

- 它们目标明确:这些攻击通常通过鱼叉式网络钓鱼实施,即对特定个人进行深入研究,并以高价值组织为主要目标。鱼叉式网络钓鱼电子邮件针对目标个人进行了巧妙的设计,使其看起来真实可信,即使是受过训练的人也不一定能发现这种攻击。这意味着目标个人更有可能从鱼叉式网络钓鱼攻击中下载恶意电子邮件附件,为随后的恶意软件创造条件。

- 他们善于隐藏自己的身份:国家支持的黑客努力保持匿名--通常通过伪装成其他不良行为者或通过几个不同的国家输送信息以掩盖来源国来实现--这样调查人员就很难追溯其来源并确定其真实目的;不知道攻击者是谁或攻击什么,就更难建立防御。

- 它们善于躲避检测: 国家支持的网络攻击的一个特点--也是使其更加危险的一个特点--是在通过后门进入目标网络后长期保持不被发现。一旦进入,攻击操作人员就可以随意收集和外泄敏感信息,了解组织的模式和习惯,而所有这一切都可以在现有安全系统的雷达下进行--其中许多系统根本无法检测或预防如此复杂的攻击。

最重要的是,国家支持的攻击因其背后的资源而胜过其他攻击。

以下面两种情况为例:

情景一:一个很容易识别的勒索病毒,部分从暗网下载,通过网络钓鱼邮件从乌克兰仓库的一个单独操作员发送,没有特定的目标。

情景二:一个装备精良、掌握情报和无限资源的机构多年来专门为目标组织中一个被高度研究的个人设计并改进的 RAT。

防备一个与防备另一个相去甚远。在当前科威德-19 大流行病和即将到来的美国大选所引发的全球不确定性和动荡中,这一点尤为重要--在不久的将来,由政府批准的袭击不可能减少。

恶意软件分解剖析 RAT

据信,Taidoor 就是这样一种由国家支持的病毒。那么它是如何工作的呢?

作为一种 RAT,它试图通过后门进入设备,然后让操作人员远程访问,复制文件、执行命令和监视目标,而不被发现。与其他病毒一样,Taidoor 的这一变种通常会先提示用户打开鱼叉式网络钓鱼电子邮件的附件。打开后,诱饵文件会让人误以为没有任何问题;与此同时,恶意内容会在端点上运行。

根据美国网络安全和基础设施安全局(CISA)发布的恶意软件分析报告,有四个文件被确认为 Taidoor:32 位和 64 位 Windows 平台各两个:

ml.dll - 32 位加载器

2. rasautoex.dll - 64 位加载器

3. 和 4. svchost.dll - Taidoor RAT 文件,每个 Windows 版本一个。

对于 Windows 操作系统来说,这两个文件中的第一个是动态链接库(DLL)。动态链接库由多个小型程序、程序和代码组成,可同时供多个大型程序使用。由于程序之间共享信息,DLL 文件有助于节省计算机内存。

根据 CISA 恶意软件分析报告,Windows 32 位加载器 ml.dll 和 64 位加载器 rasautoex.dll 在各自平台上作为服务启动。它们从这里搜索运行目录中的第二个文件:svchost.dll - Taidoor RAT。

然后,RAT 会被读入计算机内存,并由加载器文件解密,执行其 "启动 "功能,木马就会开始工作,为攻击操作员建立远程访问。

防线 1:OPSWAT MetaDefender Cloud

那么,如何消灭这样的老鼠呢?或者更好的办法是:从一开始就防止其侵扰。我们的答案是使用双层防御系统!

病毒当然需要反病毒软件。但是,由于 Taidoor 的复杂性,以及背后可能有装备精良的机构和丰富的资源,因此依靠单一的端点防病毒解决方案来检测和预防此类攻击是有很大风险的。

我们的网络安全专家深知这一点,因此我们提出了一个解决方案,尽可能将风险降到最低。

该解决方案是 MetaDefender Cloud,它利用一系列先进技术提供威胁检测和预防功能。

同步扫描

其中一种技术称为 "Multiscanning",它使用 30 多个反恶意软件引擎,利用启发式、特征匹配和机器学习技术扫描已知和未知威胁。使用这么多反病毒引擎有很多好处:

- 更高的检测率:反病毒引擎使用的技术各不相同,在检测恶意软件方面也各有专长。统计数据显示,使用的反病毒引擎越多,检测率就越高。使用 30 多种反病毒引擎意味着MetaDefender Cloud 的检测率超过 99%。

- 最小化暴露时间: 反恶意软件引擎检测新威胁所需的时间各不相同;如果单个端点解决方案不能像其他解决方案一样快速发现新威胁,那么依赖该解决方案就意味着需要更长的暴露时间。使用多个反病毒引擎意味着当新威胁出现时,您被遗漏的几率会降到最低。

- 消除使用单一供应商的局限性: 所有反恶意软件解决方案都有优缺点。使用 30 多种反恶意软件引擎意味着一个引擎的任何局限性都会被另一个引擎所覆盖。如果一个解决方案因地理或业务限制而无法运行,同样的原则也适用;30 多个解决方案中的另一个也能解决这个问题,请放心。

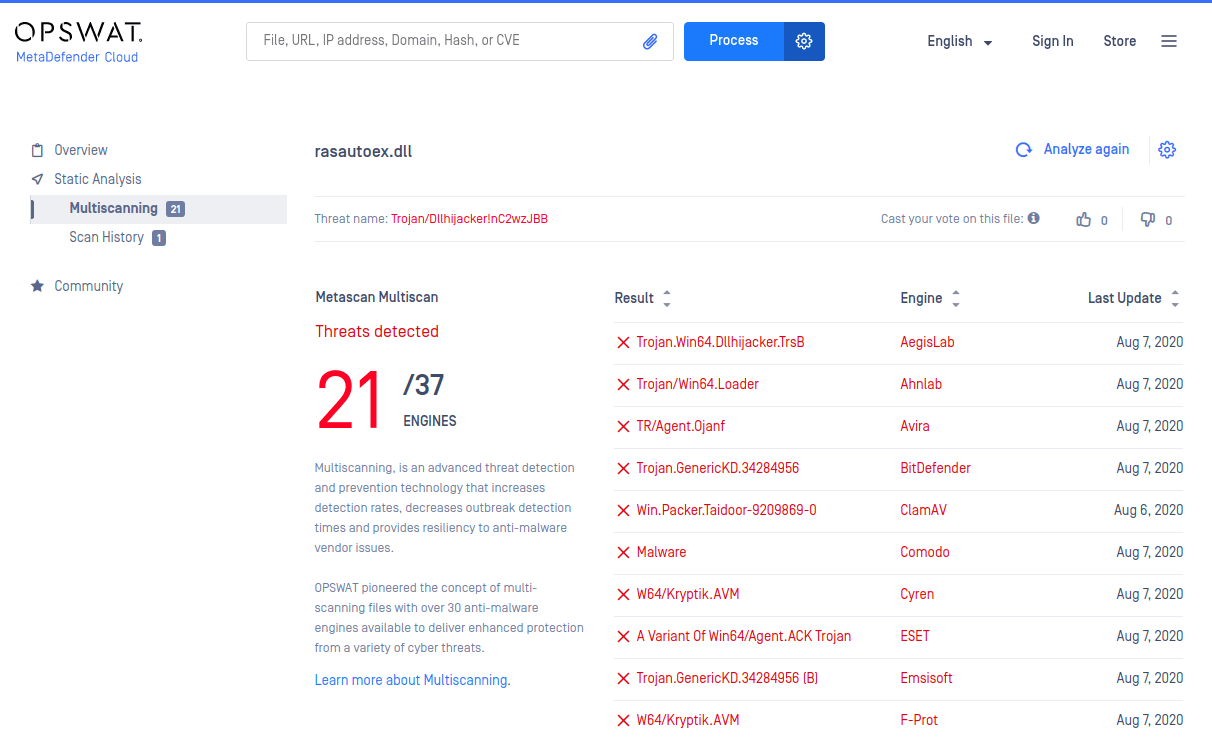

MetaDefender Cloud 与 Taidoor RAT 的比较

事实证明,MetaDefender Cloud 在对付 RAT 时非常有效。

从用于感染 Taidoor 的计算机系统的每个文件中提取以下样本,查看MetaDefender Cloud 分析每个样本时的多重扫描检测率:

ml.dll - 32 位加载器:4a0688baf9661d3737ee82f8992a0a665732c91704f28688f643115648c107d4

2. rasautoex.dll - 64 位加载器:6e6d3a831c03b09d9e4a54859329fbfd428083f8f5bc5f27abbfdd9c47ec0e57

3. svchost.dll - 32 位 Taidoor RAT:363ea096a3f6d06d56dc97ff1618607d462f366139df70c88310bbf77b9f9f90

svchost.dll - 64 位 Taidoor RAT:0d0ccfe7cd476e2e2498b854cef2e6f959df817e52924b3a8bcdae7a8faaa686

CISA 在《Taidoor 恶意软件分析报告》中提供的恶意软件样本。

MetaDefender Cloud Multiscan 在 Taidoor 攻击中使用的所有四个样本中都检测到了恶意软件,每次都有多个引擎将样本标记为恶意软件。

这些检测提供了一个真实的例子,说明如果用户试图从鱼叉式网络钓鱼攻击中下载 Taidoor RAT 会发生什么:文件会被MetaDefender 检测和标记,并被阻止从主机设备下载,从而防止感染。

防线 2:应要求管理

第二道防线是特权访问管理(PAM)软件。PAM 指的是利用最小特权原则(POLP)限制、控制和监控对计算机系统的高阶访问:只允许开展活动所需的最低访问权限;以及及时提升(JIT):只允许在绝对必要的情况下提升访问权限。

我们的合作伙伴Admin By Request就提供了这样一种 PAM 解决方案,它以易于部署、使用、管理和维护的方式提供。从本质上讲,Admin By Request 可以快速、干净利落地撤销管理员权限。

在用户门户网站内,可根据各级用户的访问需求创建组别并自定义设置,以涵盖所有级别的用户。

请求 "页面会显示用户提出的以管理员权限运行应用程序的任何请求,或对其计算机进行提升访问的定时会话,用户可选择在基于 Web 的用户门户或mobile 应用程序中批准或拒绝这些请求。

审计日志会记录用户以管理员身份运行应用程序或拥有管理员会话时发生的活动,从而监控所有提升的访问权限。

在清单中,会收集并显示每个用户设备的所有必要数据,以及该用户使用的高阶应用程序和管理员会话。

所有这些功能最终都能让 "按请求管理 "功能阻止用户访问和更改机器的关键部分,从而保护终端。

应要求管理与 Taidoor RAT 的比较

那么,Admin By Request 的 PAM 解决方案与 Taidoor RAT 相比有何优势?

考虑到病毒必须如何运行才能感染系统,答案是:非常好。

通过对恶意软件的分析,我们知道加载器文件(ml.dll 和 rasautoex.dll)在各自的平台上作为 Windows 服务启动,从而开始感染过程。

- 管理员请求 "会取消本地管理员权限,从而破坏第一步:由于普通用户无法启动、停止或重启 Windows 服务,因此如果用户没有获得管理员权限,Taidoor 载入器文件就不可能在安装了 Admin By Request 的设备上作为服务开始运行。

Taidoor 感染过程的另一个早期步骤是加载器文件将 RAT 文件 (svchost.dll) 读入计算机内存。

同样,"按请求管理 "功能可以通过限制高阶访问权限来防止这种情况发生:

- 不具备管理权限的用户账户在未获得高阶访问权限的情况下无法访问主机设备上的内存,这意味着 Taidoor 载入器文件无法读/写安装了 "请求管理 "的终端内存。

如果用户试图在安装了 "按请求管理 "的设备上下载并运行鱼叉式网络钓鱼电子邮件中的恶意代码,恶意软件根本无法获得开始感染所需的访问权限。

联盟:MetaDefender Cloud 和按需管理

综合防病毒软件或 PAM 解决方案本身都是提高 IT 系统安全性的可行安全选择,但将两者结合起来的单一解决方案可提供必要的分层防御系统,抵御国家支持的高阶攻击。

Admin By Request 的 PAM 软件集成了MetaDefender Cloud API ,形成了分层防御。

除了取消用户的本地管理权限外,任何以管理员权限运行的文件都会首先被MetaDefender Cloud的 30 多个反恶意软件引擎实时扫描。

保护是双重的:管理员请求阻止恶意软件获得急需的本地管理员权限,而MetaDefender 在检测到恶意软件时阻止用户以管理员身份运行文件--成功阻止了 Taidoor 和类似恶意软件造成任何破坏。

摘要

像 Taidoor RAT 这样由国家支持的后门恶意软件需要引起高度重视,因为有针对性的鱼叉式网络钓鱼电子邮件往往能骗过普通用户和专家。

如果您成为攻击目标,检测和预防此类攻击是可能的,但前提是要有一个全面的防御系统,确保覆盖所有缺口和端点:超过 30 倍。

通过OPSWAT MetaDefender Cloud 和 Admin By Request 的 PAM 解决方案提供的分层方法,覆盖所有基础。

如需了解更多恶意软件分析新闻,请订阅我们的时事通讯。