最初发布于 2020 年 6 月 5 日。

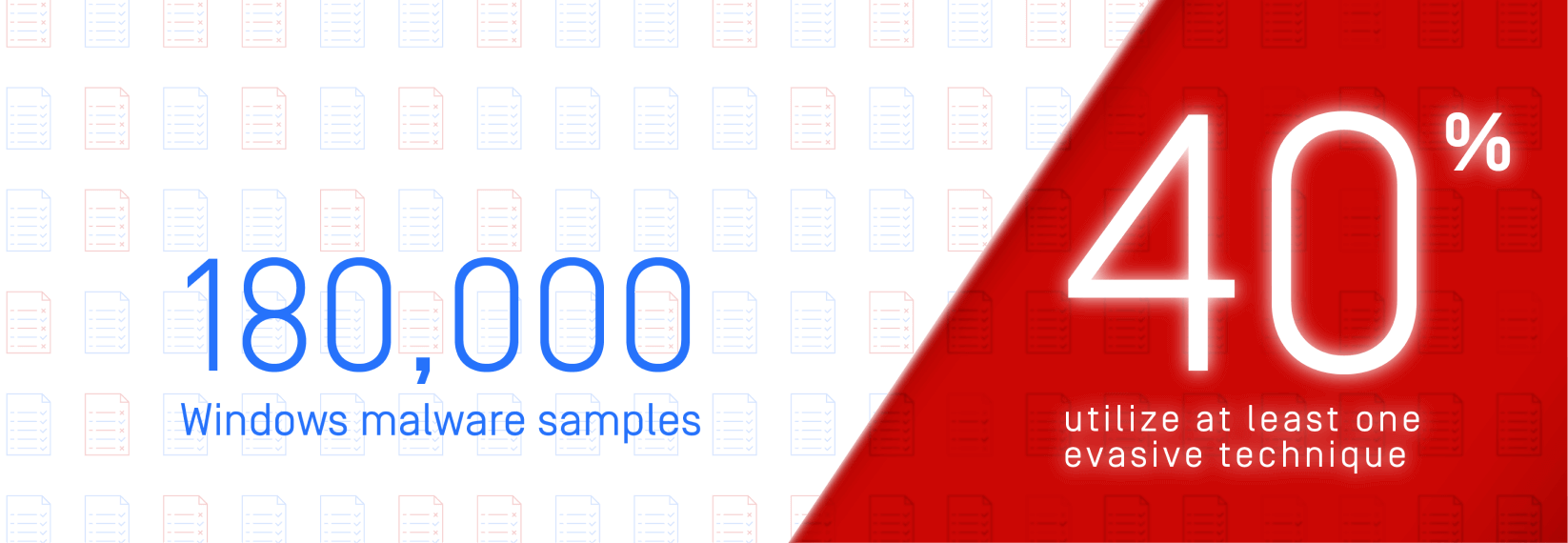

恶意软件日新月异,恶意软件的规避技术也是如此。热那亚大学进行的一项研究分析了 180,000 个 Windows 恶意软件样本,其中多达 40% 的恶意软件至少使用了一种规避技术。在本博文中,我们将探讨威胁行为者绕过防病毒(AV)软件的两种方法。

我们将通过一个恶意软件样本来了解攻击者是如何利用看似无害的 Excel 文件来感染组织的。该文件包含一个宏,可下载速记文件并解码以提取恶意有效载荷。

VelvetSweatshop 密码

VelvetSweatshop "默认密码是2012年首次出现的一个老漏洞。 它最近被用于传播LimeRAT 恶意软件。网络犯罪分子之所以选择这种策略,是因为 Microsoft Excel 有能力使用嵌入式默认密码 VelvetSweatshop 解密文件,在不需要密码的情况下以只读模式打开文件,并同时运行板载宏。

通过用 VelvetSweatshop 密码加密样本文件,一些反病毒扫描引擎无法检测到恶意代码。在我们的测试中,40 个反病毒软件中只有 15 个发现了该威胁。

密码保护宏

就像用密码保护工作表一样,Microsoft Excel 可让用户锁定 Excel 中的宏以防止查看。不过,此功能不会对宏进行加密。

当我们使用这一功能来隐藏恶意软件宏样本时,这也降低了一些反病毒软件的检测效率。有三个反病毒软件引擎成功检测到了恶意软件样本,但在宏受密码保护时却无法发现威胁。

如果我们把这两种策略结合起来会怎样?

当应用 VelvetSweatshop 密码和密码保护宏功能来帮助恶意样本绕过检测时,我们发现扫描结果显著下降。在 40 个防病毒引擎中,只有 13 个能够检测到该威胁。

防止恶意软件规避技术的解决方案是什么?

威胁行为者总是在寻找新的技术来隐藏他们的恶意文件,以躲避防病毒系统的攻击。击败躲避型恶意软件的最佳做法之一是禁用传输到系统中的文件中所有潜在的恶意对象。即使是一个无害的宏,日后也可能成为漏洞。

OPSWAT 深度内容解除和重建(Deep CDR)可删除文件中的所有嵌入式活动内容(包括宏、OLE 对象、超链接等),并仅使用合法组件重建文件。此外,Deep CDR 还能让你在不知道密码的情况下调查受密码保护的宏。OPSWAT 提供的这一行业领先技术可高效防范已知和未知威胁,包括零日定向攻击和高阶规避型恶意软件。

通过Deep CDR 对样本 进行消毒后,我们就得到了一个无威胁且功能齐全的文件。

如果您的业务运营需要使用宏,则必须同时使用多个反病毒软件扫描每个文件,以增加威胁被检测到的机会。OPSWAT 率先提出了Multiscanning 这一概念,使用 30 多种商业反恶意软件引擎扫描文件。OPSWAT Multiscanning 技术结合了各种分析机制和技术,包括签名、启发式、AI/ML 和仿真,可帮助您以较低的总体拥有成本 (TCO) 最大限度地提高检测率。

了解有关Deep CDR 和Multiscanning 的更多信息,或与OPSWAT 技术专家交谈,了解防止零日恶意软件和高级规避型恶意软件的最佳安全解决方案。