导言

在不断发展的网络安全领域,Industrial 控制系统 (ICS) 和操作技术 (OT) 网络是一个值得关注的重要领域。这些系统不仅对业务运营的连续性至关重要,而且也是国家重要基础设施不可或缺的组成部分。OPSWAT 的MetaDefender Sandbox(以前称为Filescan Sandbox)团队一直在努力监控 ICS/OT 风险,并观察到持续存在的潜在高影响活动。

当前的威胁形势

最近的网络安全威胁模式显示出一种令人担忧的攻击趋势:国家支持的组织开始专门针对 ICS 进行攻击,如沙虫(俄罗斯)和伏特台风(中国),而网络犯罪分子也意识到了对工业系统的严重影响。所有安全部队都认识到这些威胁对所有工业部门的重要性,因此发布了联合报告并开展了旨在加强 ICS 安全的活动。

长期存在的问题和建议

长期以来,降低这些风险的建议之一就是减少系统暴露。然而,暴露系统的普遍存在仍然是网络安全领域的一个令人不安的问题。随着侦察和利用技术的传播越来越广泛,机会性攻击的威胁也越来越大,使得复杂程度较低的威胁行为者也能对关键系统造成影响。九月份的一份报告强调了一个令人担忧的趋势:OT过去三年发生的 /ICS 网络安全事件超过了 1991 年至 2000 年报告的总数。仅这一统计数字就凸显了负责这些环境安全的人员所面临的不断升级的挑战。

抵御威胁

框架和更新

MITRE 公司认识到需要给予特别关注,因此开发了针对 ICS 的 ATT&CK 矩阵,为部门间的沟通提供了一种共同语言,并使代表性不足的部门能够利用其映射,促进有关风险和威胁的有意义沟通。这个相对较新的矩阵仍在不断更新,最新版本上个月刚刚发布。

IT 与加时赛的相互联系

OPSWAT MetaDefender Sandbox 团队在跟上这些更新的同时,强调IT 和 OT 之间的内在联系,因为IT 资产存在于普渡模式的各个层面,而不仅仅是在顶层。

IT 遭破坏导致 OT 被破坏。受访者主要关注并经历过涉及恶意软件威胁或攻击者入侵IT 业务网络的 ICS 事件。这些入侵行为通常会导致进入 ICS/OT 环境并从中作梗。导致威胁进入 OT/ICS 网络的IT 系统漏洞最多,其次是工程工作站和外部远程服务漏洞。

共同的分母:恶意文件

在所有与 ICS 相关的网络攻击中,恶意文件的存在是一个始终如一的因素,无论入侵的载体是IT 还是 OT 系统。这就是MetaDefender Sandbox 等解决方案发挥作用的地方。此类工具旨在仔细检查穿越组织网络定义边界的文件,并根据不同情况进行定制,以获得最佳性能,包括在气隙网络环境中。

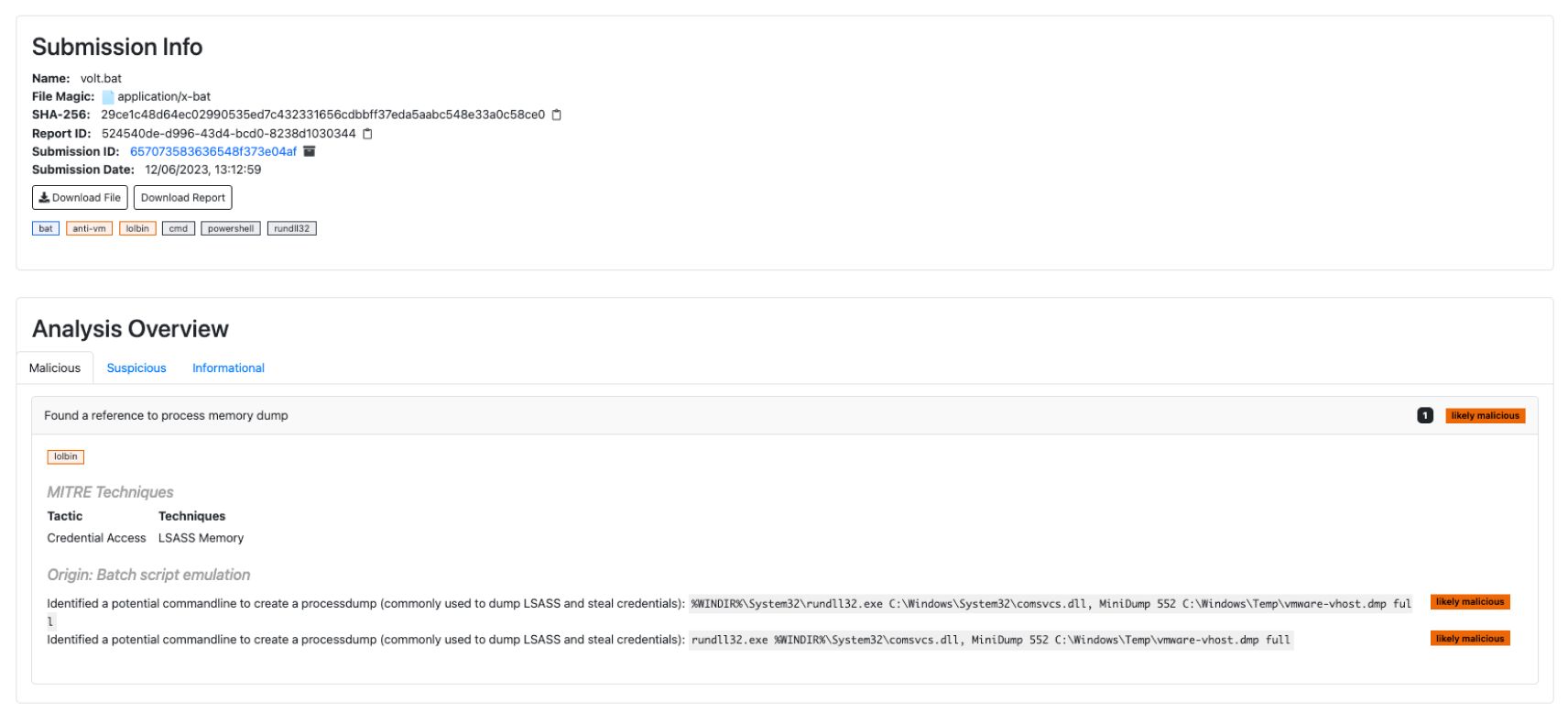

OPSWAT 的Adaptive Sandbox利用内部分析器和其他广为人知的规则(如 Yara 规则)将不同的威胁指标集结合在一起。之前提到的伏特台风和沙虫的两次攻击都严重依赖于 "离地生活 "二进制文件(LOLBINS),而MetaDefender Sandbox 针对这些二进制文件实施了许多指标。不过,最早的一次攻击由于样本的可用性而成为指标组合的良好范例。第一个报告的有效载荷是一个批脚本,其中包含一个 base64 编码的 Powershell 命令,该命令触发了此案例中两个有趣的指标。

图 1 "伏特台风 "有效载荷分析

报告链接

前面显示的指标来源于脚本模拟,在脚本模拟中还可以观察到其他相关指标。下面的截图显示了另一个严重性更高的指标,由脚本的解码 base64 内容触发。此外,这两个识别出的元素都与相应的 MITRE ATT&CK 技术进行了相应的映射。

图 2 "伏特台风 "有效载荷分析

报告链接

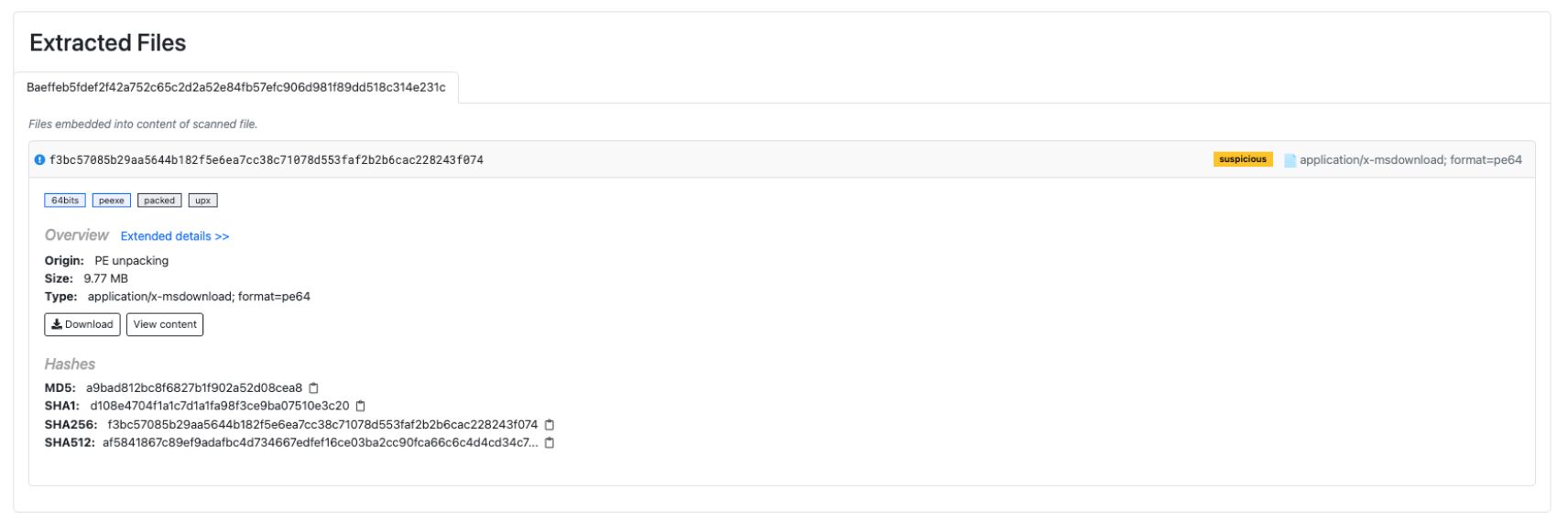

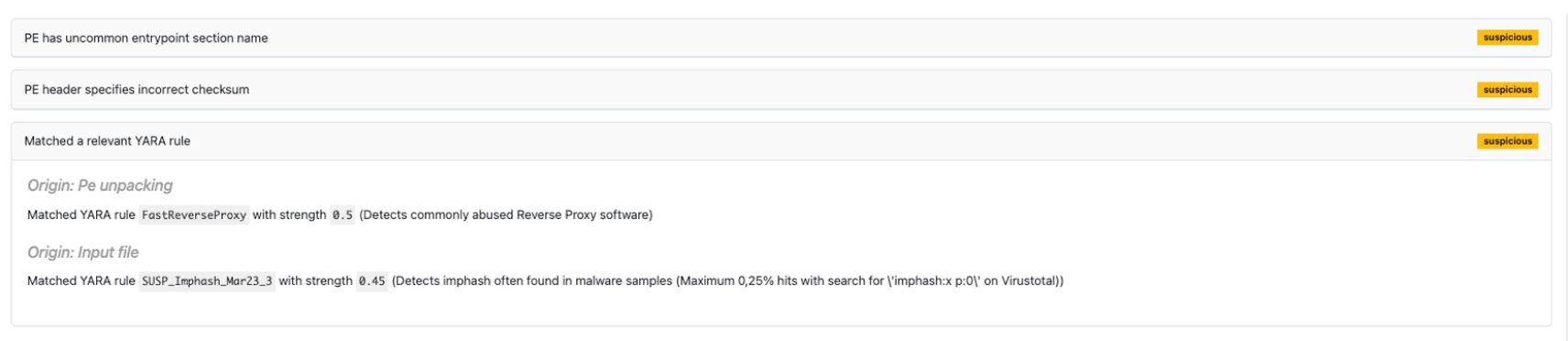

此外,这次攻击还涉及使用快速反向代理样本,尽管这些样本是 UPX 打包的,但MetaDefender Sandbox 还是能够解包,从而在提取的文件上匹配多个附加指标并识别威胁。

图 3 拆封的 Volt Typhoon 玻璃钢样品

报告链接

图 4 雅苒公司确认未包装样品为玻璃纤维增强塑料

报告链接

结论

随着威胁环境的不断变化,我们的防御措施也必须随之变化。OPSWAT OT MetaDefender Sandbox 团队致力于提供积极更新的解决方案,以应对这些新出现的挑战。随时了解情况,做好准备,确保安全。