随着网络威胁的不断演变,攻击者正在寻找新的方法,通过非常规文件类型、嵌入式恶意内容和新的攻击载体来逃避检测。OPSWAT的最新安全增强功能将威胁检测提升到了一个新的水平,为企业提供了强大的工具来更精确地分析、分类和消除威胁。从自定义文件类型检测到 PCAP(网络数据包捕获)深度检查,这些升级可确保安全团队在新出现的风险面前保持领先。

文件类型检测

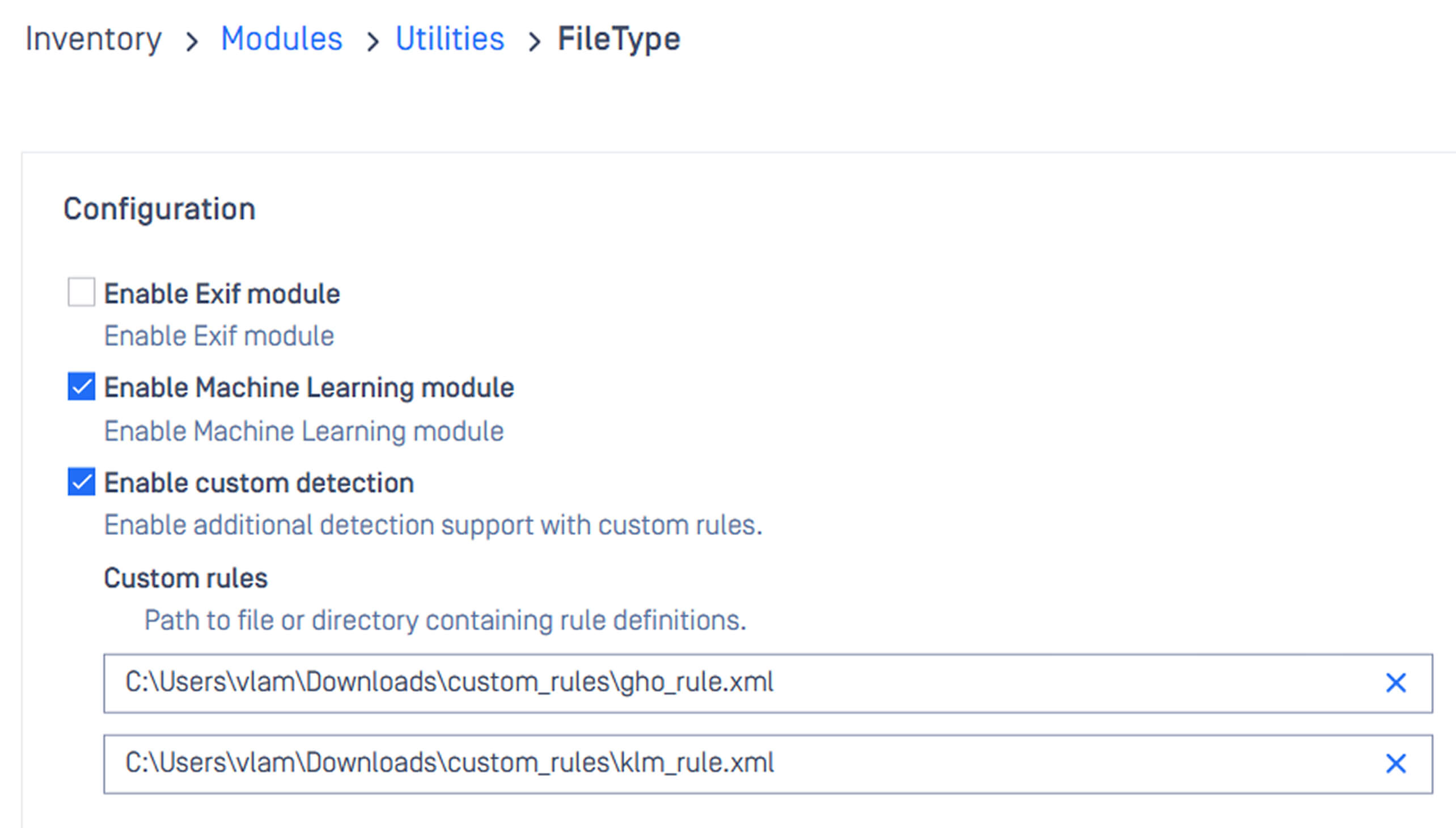

定义自定义规则

企业经常会遇到标准工具无法立即识别的独特或专有格式的文件。等待供应商提供的修复可能会阻碍工作流程,让团队不知道是阻止这些文件(冒着中断的风险)还是允许它们(冒着暴露的风险)。

文件类型检测引擎通过基于规则的自定义文件类型检测解决了这一问题,使企业能够为无法识别的文件定义自己的分类逻辑。

- 定义自己的标准(如标题、扩展名或字节模式),对不支持的格式进行分类。

- 立即行动,无需等待更新。

- 根据企业特定的文件处理策略定制规则,在安全性和工作效率之间取得平衡。

这将控制权交还给您,确保即使是利基或新文件类型也能与您的工作流程保持一致。

Deep CDR™

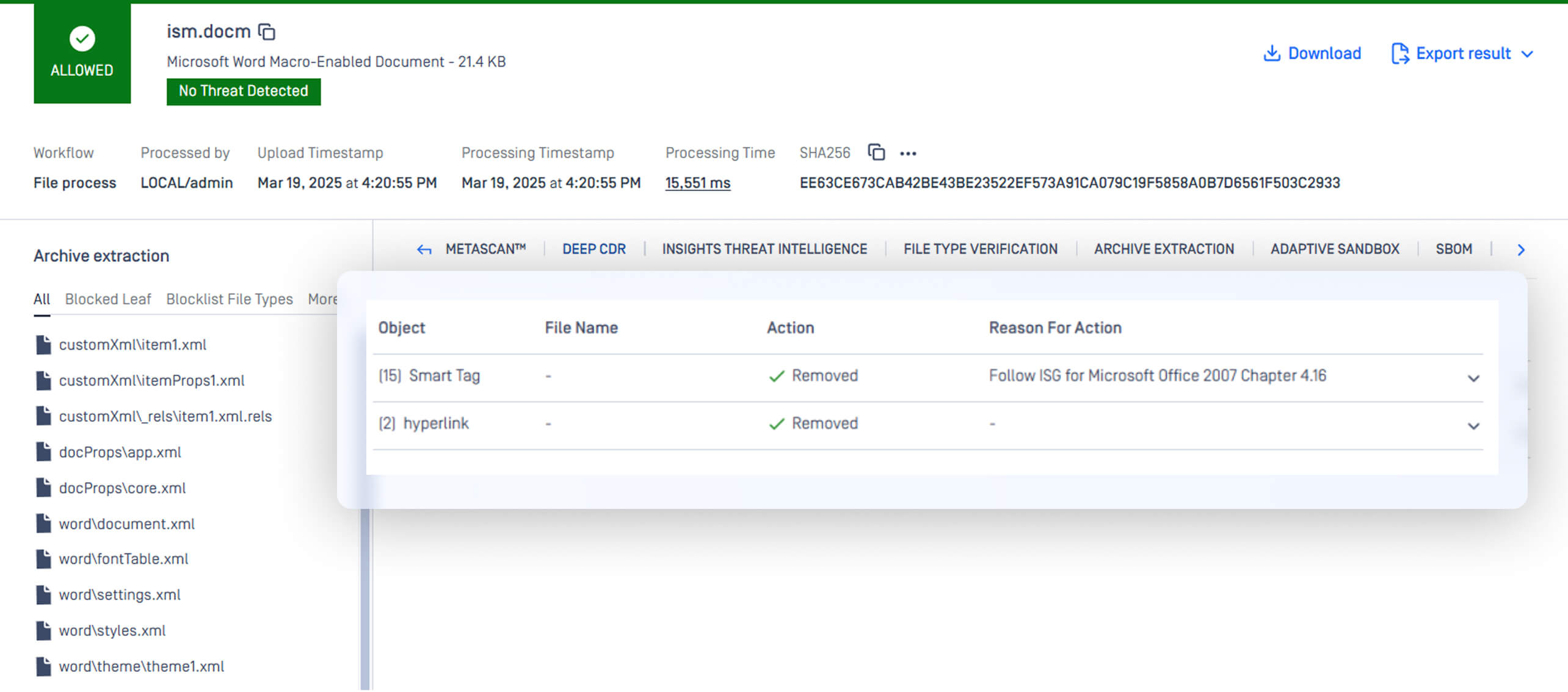

提供 "行动理由"

现代文档不仅仅是文本和图像,它们还包含元数据、嵌入对象,甚至是可作为攻击载体的隐藏脚本。虽然宏被普遍认为是有风险的,但文档属性、模板引用或嵌入传统 Office 文件的二维码等更微妙的威胁往往会逃避检查。

Deep CDR现在提供详细的 "操作原因 "解释,帮助安全团队了解特定元素被清除的原因。这种透明度对于合规性、取证分析和用户信任至关重要。

检测基于 ASCII 的 QR 码

威胁行为者不断创新,以逃避检测。一种新出现的策略是嵌入 ASCII 格式的恶意 QR 码。扫描这些二维码后,可进入钓鱼网站或恶意下载。

现在,Deep CDR 可以检测并消除 ASCII 编码的 QR 代码,在被利用之前就减轻了这种新型攻击载体的影响。

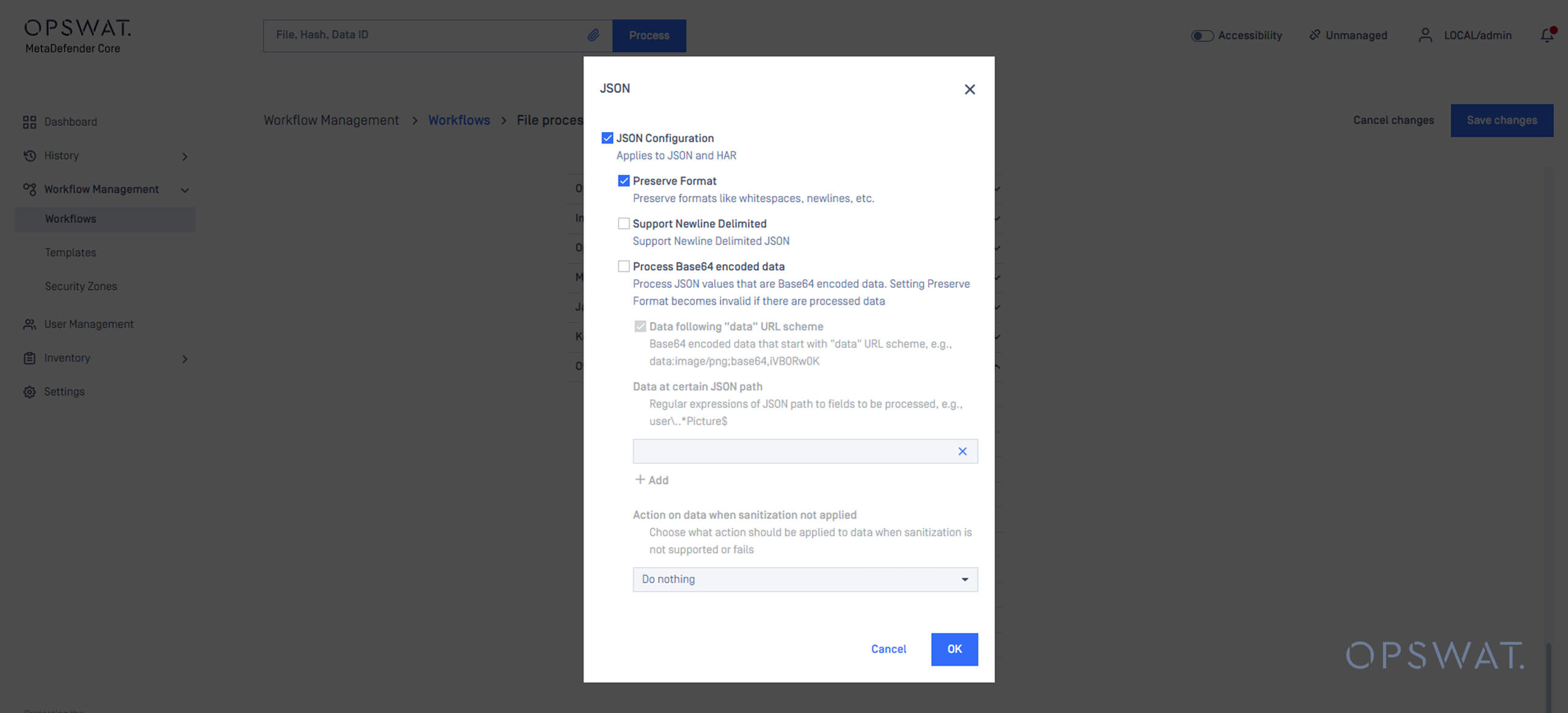

递归净化 Base64 编码的 JSON 数据

另一项重要改进是对 Base64 编码的 JSON 数据进行深度检查。攻击者越来越多地在API 响应或配置文件中的编码字符串中嵌入恶意有效载荷。

Deep CDR 现在包含针对 Base64 编码的 JSON 内容的递归消毒功能,以确保其安全:

- 对 Base64 编码数据进行解码。

- 提取的内容经过消毒处理。

- 经过净化的数据会以 Base64 格式重新编码,并重新插入 JSON 结构中。

这一过程可确保结构化数据文件中不会嵌入任何威胁。

档案提取

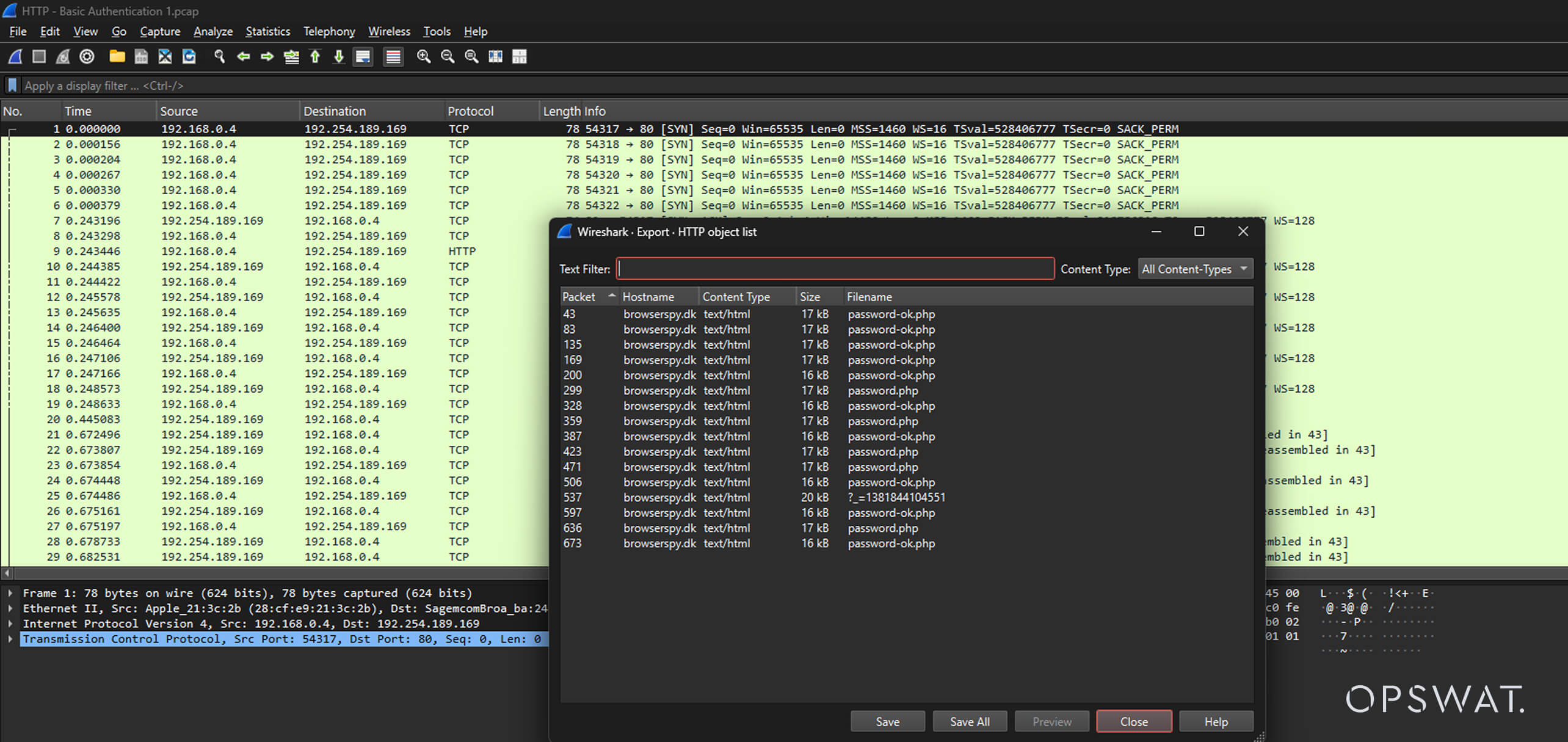

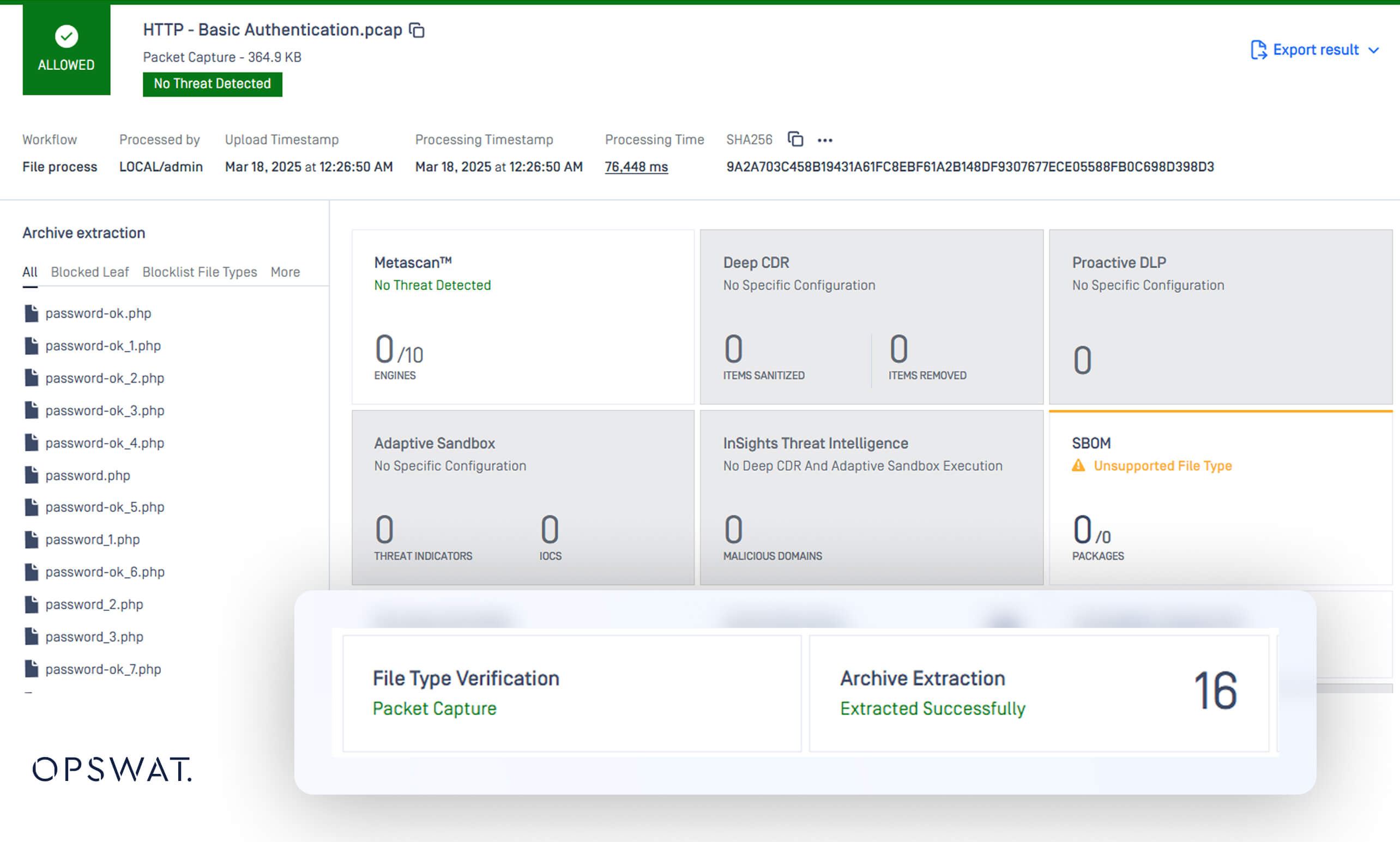

提取和检查 PCAP 文件

网络数据包捕获(PCAP 文件)是取证调查人员的金矿,但也是许多安全解决方案的盲点。传统工具通常将 PCAP 视为不透明的容器,忽略了其中嵌入的 HTTP、FTP 或 IMAP 流量。这种疏忽使得攻击者可以通过看似无害的网络日志渗出数据或发送恶意软件。

归档引擎现在可以提取和检查 PCAP 文件中的所有数据包,应用与独立文件相同的严格分析。通过重建网络会话和检查提取的有效载荷,安全团队可以检测到:

- 恶意软件下载

- 数据外泄尝试

- 指挥与控制通信

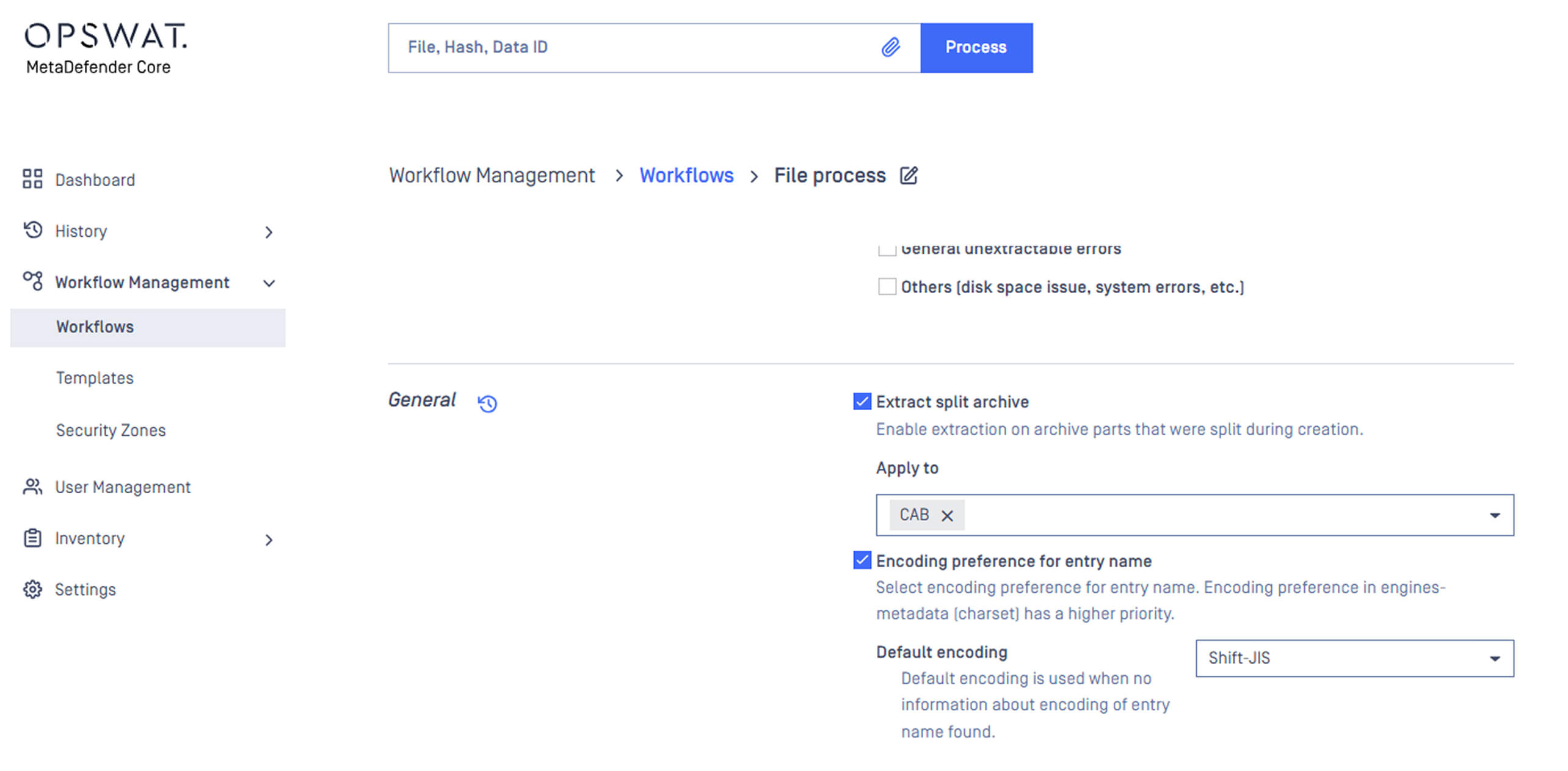

通过工作流集成实现灵活配置

以前,一些全局配置选项受限于模块级别。这次更新后,关键配置被移到了工作流中,从而实现了以下功能:

- 更灵活地定义安全策略

- 更易于根据组织需求进行定制。

- 提高管理大规模安全部署的效率。

满足您需求的升级

Deep CDR、File Type Verification和存档提取引擎的最新更新使安全团队能够直接控制文件、文档和网络数据的分析方式,从而使决策植根于上下文,而非猜测。要了解更多信息或查看这些功能的实际应用,请立即联系OPSWAT 。