导言

二维码已成为协作平台上身份验证、设备配对和文件共享不可或缺的工具。然而,二维码的便利性也使其成为网络犯罪分子的主要目标。根据Egress 的数据,二维码网络钓鱼(quishing)从 2021 年占网络钓鱼电子邮件的 0.8% 猛增至 2023 年的 12.4%,2024 年的持续率为 10.8%。这种指数式增长反映了攻击者的战略转移,即利用Signal和Microsoft Teams等可信工具,这些工具现在已成为企业通信的核心。

本博客探讨了基于 QR 代码的攻击如何绕过传统的防御措施,重点介绍了真实世界中的事件,并概述了MetaDefender Core 如何通过 Deep CDR™、InSightsThreat Intelligence和API集成来降低这些风险。

2025 年第一季度基于 QR 码的头号攻击事件

Signal 的链接设备攻击--绕过身份验证

领先的加密信息应用程序 Signal 允许用户通过二维码扫描而不是密码来链接设备。如果主设备被入侵,攻击者就能通过一个关键漏洞永久链接恶意设备。

攻击方法

- 网络钓鱼电子邮件或社交工程计划以 "账户验证 "为幌子,诱骗用户扫描二维码。

- 一旦被扫描,攻击者的设备就能完全访问信息、联系人和通信,无需密码。

现实世界的影响

- 谷歌威胁分析小组发现,俄罗斯间谍组织利用这一漏洞攻击乌克兰用户(《连线》)。

Microsoft Teams 中的 Black Basta QR 码网络钓鱼

Black Basta 是一个臭名昭著的勒索软件即服务(RaaS)组织,自 2022 年以来一直活跃在微软团队中。

攻击方法

- 伪造的 IT 安全警报通过 Teams 发送,敦促员工扫描二维码以 "验证 "Microsoft 365 凭据。

- QR 码会掩盖恶意 URL,从而避开电子邮件安全工具。

- 受害者会被重定向到伪造的登录页面,从而被窃取凭证、权限升级和部署勒索软件。

MetaDefender Core™如何防止基于 QR 码的攻击

为了应对这些不断变化的威胁,企业需要超越传统网络钓鱼检测的先进安全解决方案。MetaDefender Core 采用多层次技术,专门用于消除协作平台中基于文件和凭证的威胁。

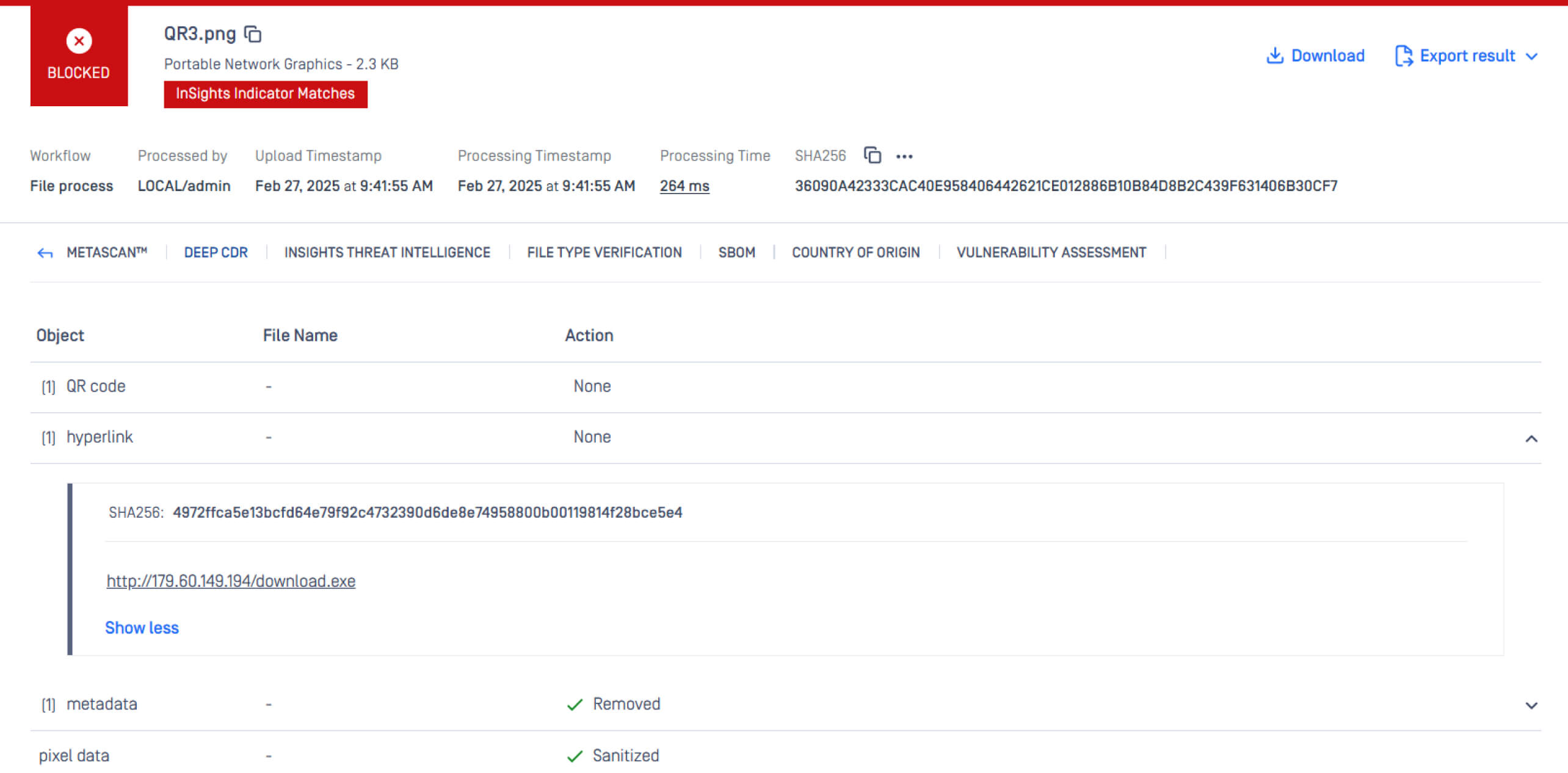

Deep CDR

文件无毒化

Deep CDR 通过移除潜在的恶意元素和政策外内容(如混淆 URL),并重新生成新的、可安全使用的文件,从而对图像文件进行消毒。为防止钓鱼攻击,Deep CDR:

- 从 QR 代码中提取超链接并消除威胁。

- 重新生成可安全使用的 QR 码,允许用户为其添加 URL 扫描服务。

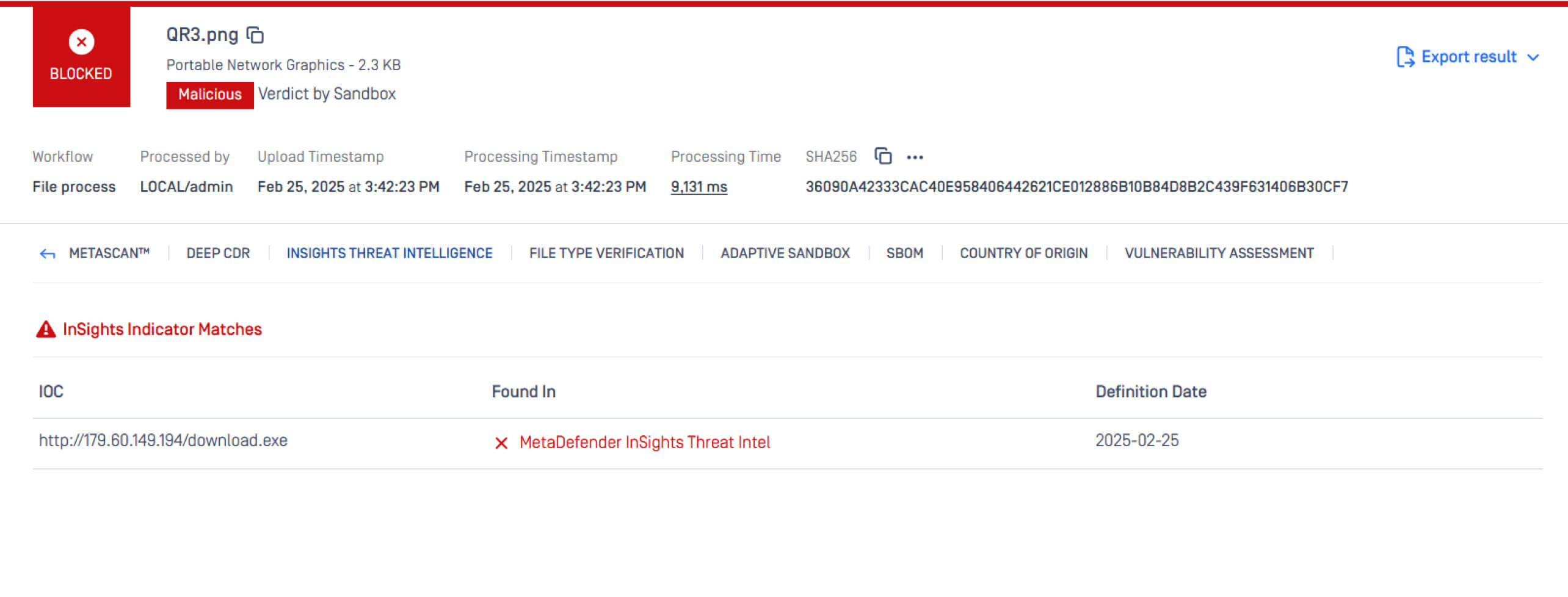

InSightsThreat Intelligence

使用 InSightsThreat Intelligence ,利用从多个来源收集的威胁情报,近乎实时地识别和阻止 QR 码中的恶意域和 IP。

- 通过Deep CDR 检测从二维码中提取的域。

- 防止员工访问黑名单或可疑域。

- 根据不断变化的威胁持续更新风险情报。

用正确的防御方法防止钓鱼

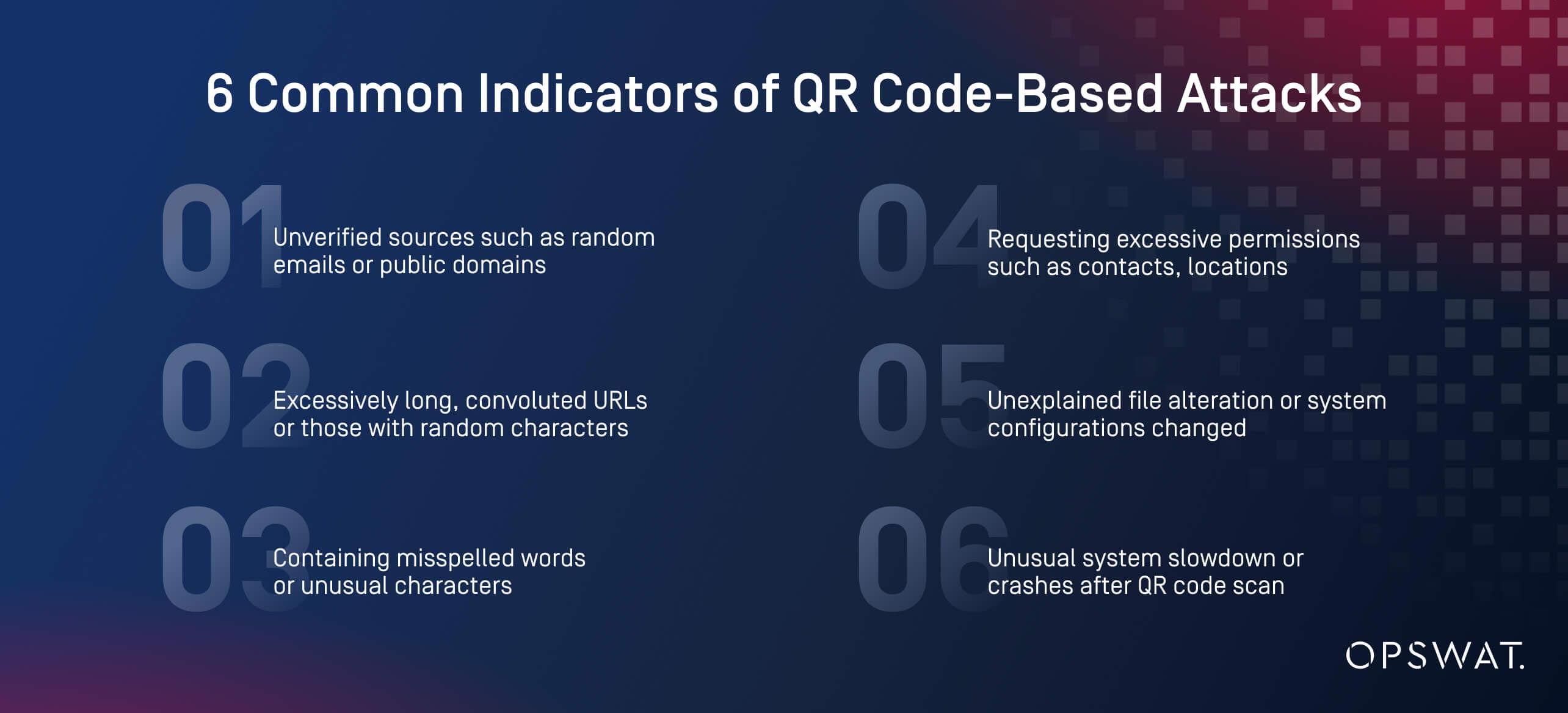

二维码不再只是一种便利,它已成为网络犯罪分子窃取凭证、绕过 MFA 和部署勒索软件的主要目标。为降低这些风险,企业应对二维码互动采取零信任方法,包括:

- 教育员工了解 QR 码网络钓鱼的风险和攻击方法。

- 加强mobile 安全策略,降低未经授权扫描的可能性。

- 部署MetaDefender Core 等前瞻性威胁防御解决方案,对二维码进行消毒,阻止恶意域,并将安全集成到企业工作流程中。

一次被破坏的二维码扫描就可能导致全面的安全漏洞。企业必须立即行动起来,超越传统的防御方式,采用多层次的深度防御解决方案,从而领先于攻击者。