尽管头条新闻、建议和数十亿美元的网络安全投入层出不穷,但一个突出的问题仍在 OT 和CPS(网络物理系统)的核心部位不断恶化:不安全的工业协议。

我们的能源网、水处理厂、石油和天然气以及生产设施的运行骨干仍然建立在 Modbus、DNP3、OPC DA、PROFINET 等通信标准之上。

这些协议是几十年前设计的,当时网络威胁还远未成为话题的一部分,其设计目的是为了提高性能,而不是提供保护。它们假定了完全的安全性和系统正常运行时间,不需要任何身份验证,以明文方式传输,而且仍在全球运行着关键任务系统。

这不是一种假设性风险。这是一个系统性风险。

默认信任:武器化的设计缺陷

传统工业协议诞生于一个不同的时代,在那个时代,物理隔离(气隙)逻辑是主流安全模式。网络安全既不是要求,也不是设计目标。因此,这些协议没有内置的验证、授权或加密机制。

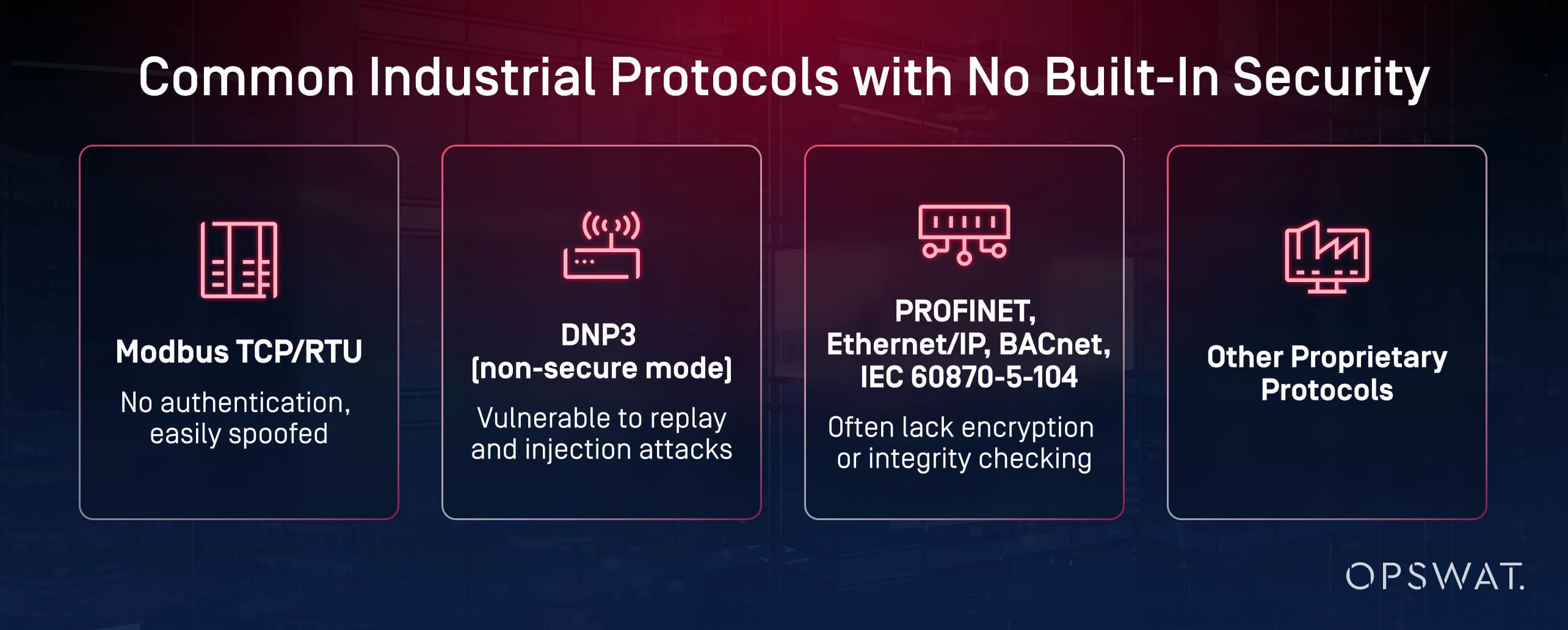

下面我们来看看这意味着什么:

- Modbus TCP/RTU:发送和接收命令无需验证。攻击者可以冒充主设备更改执行器的值。

- DNP3 (非安全模式):易受重放和注入攻击;缺乏强大的完整性检查。

- PROFINET、EtherNet/IP、BACnet、IEC 60870-5-104:提供最低或可选的安全性,几乎没有数据完整性或保密性保证。

- 专有协议在安全实施方面各不相同,通常缺乏基础保护。

在正常运行期间,这些安全漏洞可能不会凸显出来。但在威胁行为者(尤其是拥有资源、时间和意图的威胁行为者)的监视下,它们就会成为明显的漏洞。

真实世界的影响:协议漏洞的实际应用

安全团队经常为零日漏洞做好准备,但在 OT 中,攻击者经常依赖 "零努力 "漏洞--滥用本来就不安全的协议行为。

请考虑以下情况:

欺骗和重放攻击

如果没有身份验证或完整性检查,攻击者就可以捕获合法流量并重新播放,从而操纵流程或破坏运行。

中间人攻击

中间人攻击:截获的 OT 流量可能在传输过程中被修改,例如伪造压力读数或更改控制指令。

未经授权的控制

入侵者进入网络后,可直接向 PLC(可编程逻辑控制器)发出指令,绕过安全协议。

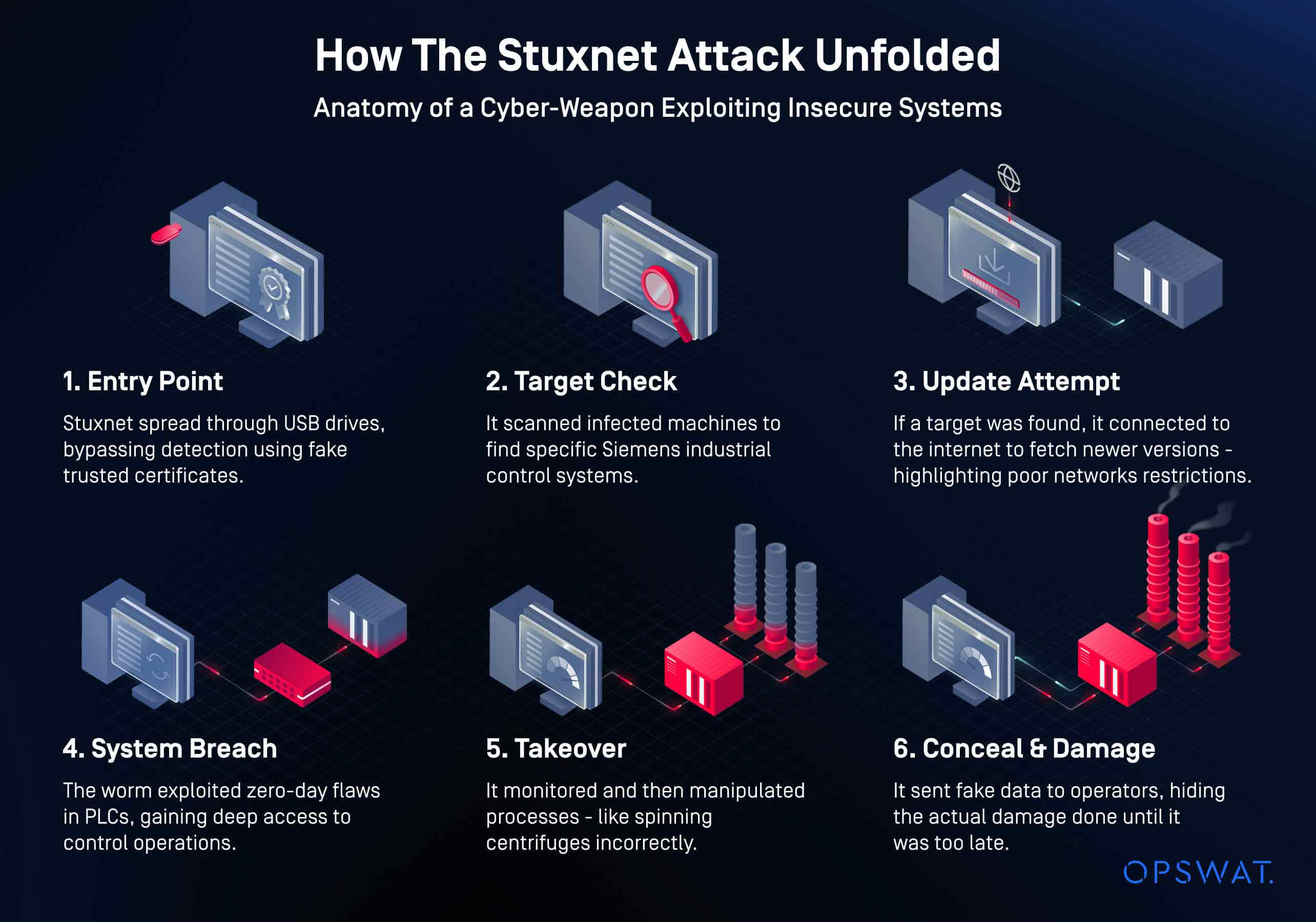

Stuxnet 蠕虫是最著名和最常被引用的例子,但它远不是唯一的例子。近年来,多家电网运营商、水务公司和能源公司都曾报告过因滥用本地协议行为而引发的攻击。

2021 年对佛罗里达州水处理设施的攻击涉及远程访问漏洞,但发出未经授权命令的能力依赖于没有验证机制的协议。

传统防御为何失效

如今,传统的防火墙仍在部署,以确保传统环境和协议的安全,但它们仍有可能遭到破坏。即使这些协议可以变得更加安全,但使现代生活成为可能的基础设施由数十亿个传感器、控制器和其他终端组成,如果不进行全面更换就无法更新。因此,运营商必须依靠更多层次的网络防御来加强周边安全。虽然这些都很重要,但并不能减轻不安全协议带来的根本风险。

- 它们不会重写协议逻辑:Modbus 仍会传输未经验证的明文命令,即使在防火墙后面也是如此。

- 它们依赖于已知的签名:如果没有启发式或行为引擎,DPI 工具就无法检测到新的或低级别的协议滥用。

- 它们支持双向通信:这就为命令注入、横向移动和进一步攻击的中转打开了大门。

最重要的是,他们认为协议可以通过监控来保证安全,而不是通过设计来加以控制。

实现协议感知隔离

我们需要的不仅仅是更多的检查。而是遏制。这是在基本层面上实施网络分段--最好是在物理层上或通过严格的逻辑控制。

单向网关(数据二极管)和协议中断解决方案等协议感知隔离机制提供了一种更安全的方法。它们允许运营团队保持必要的数据流--历史更新、传感器日志、事件警报--而不会将控制面暴露于外部或信任度较低的网络。

这样可以确保符合国家、地区和特定行业的监管要求,同时保证运行的弹性。当不安全的协议无法重写或替换时,就必须通过专用系统对其进行分段、过滤和隔离。

实用的选择MetaDefender NetWall

适用于无法避免不安全协议的环境、 MetaDefender NetWall提供加固的隔离和传输解决方案:

✓光二极管:启用单向物理强制数据流,无返回路径--非常适合空气屏蔽区域。

✓Unidirectional Security Gateway:允许从 OT 到 IT 通过协议中断进行受控、验证的单向数据输出。

✓Bilateral Security Gateway:支持需要 MS SQL 等数据响应的应用程序的安全通信,实现安全的远程控制或供应商访问。

了解MetaDefender NetWall 光学(数据)二极管和安全网关如何在保护高安全性环境方面为您带来关键优势。