OPSWAT SBOM

为代码和容器自动生成 SBOM。

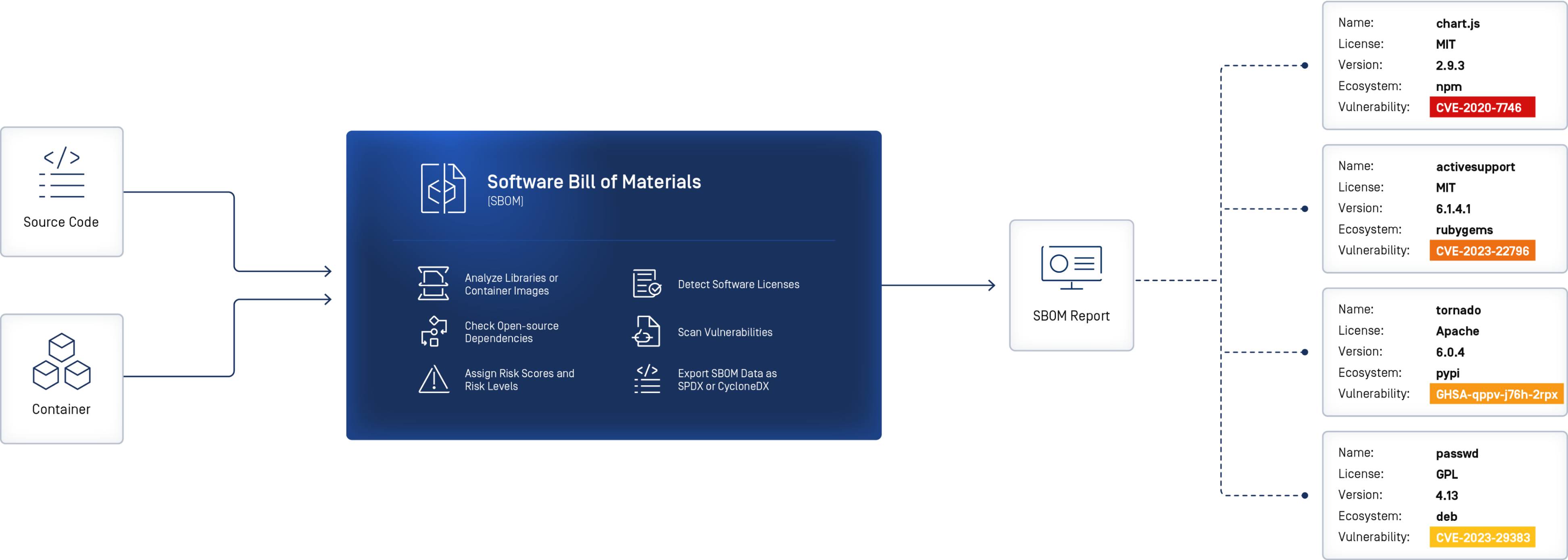

保持软件供应链的合规性和安全性。利用OPSWAT 软件 Bill of Materials (SBOM),开发人员可以识别已知漏洞、验证许可证,并生成开源软件 (OSS)、第三方依赖项和容器的组件清单。

10+

5M+

隐藏威胁,复杂性增加

跟踪大型代码库中的依赖关系具有挑战性。监控开源软件(OSS)中的漏洞需要持续的努力和资源。黑客利用开放源码软件中的漏洞获取源代码、传播恶意软件和窃取数据。此外,不了解开放源码组件的授权许可可能会导致违反法律或侵犯知识产权。

现在,政府和行业强制要求使用 SBOM 来确保软件供应链的安全,这一点也不足为奇。OPSWAT SBOM 可增强软件供应链的安全性,使团队能够确保其应用程序的安全,并保持合规性。

你们开发解决方案。我们管理风险。

识别和跟踪开源软件

准确识别开源组件,监控来自 500 万个库的关键软件更新和漏洞补丁。

实现工具互操作性的标准化 SBOM 结构

利用 SPDX 和 CycloneDX 等行业标准格式推进 SBOM 标准化,以简化 SBOM 的生成、共享和消费。

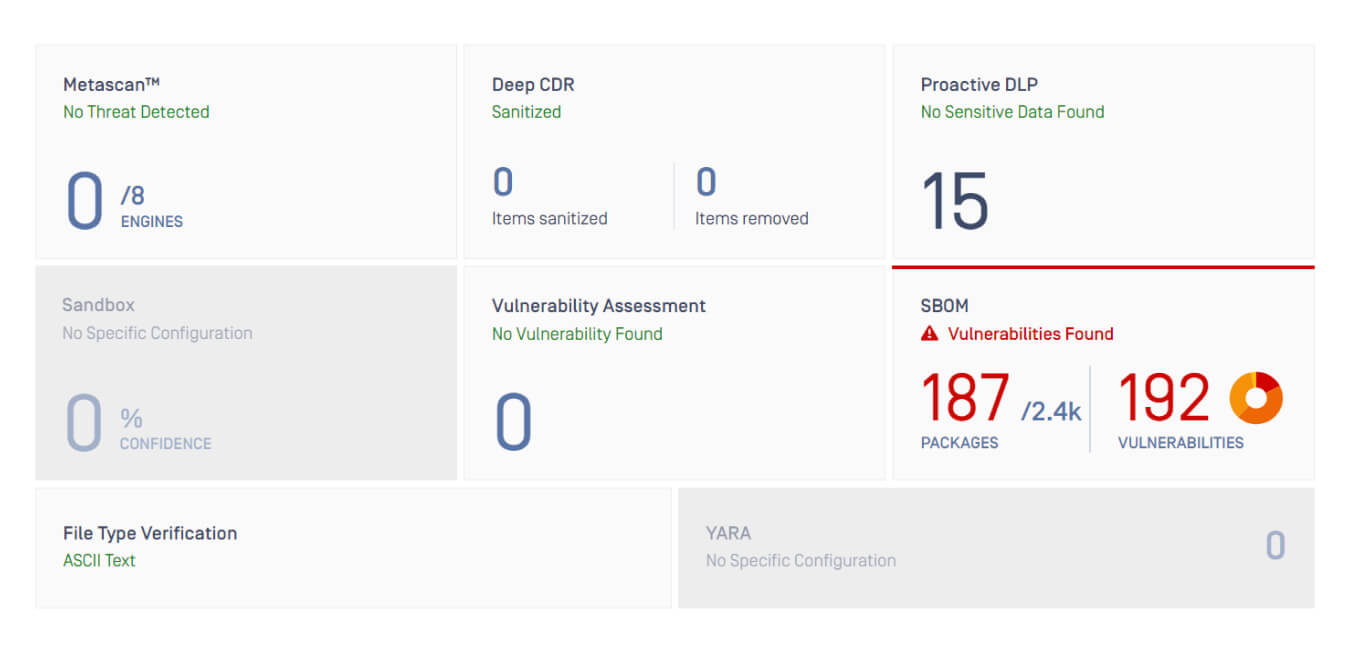

减少软件 和容器中的漏洞

将软件组件与包含 17,000 多个易受攻击库的数据库进行比较,以降低源代码和容器中的风险。

阻止威胁渗入软件 Supply Chain

利用 30 多个领先的反恶意软件引擎快速扫描文件OPSWAT Multiscanning ,主动检测 99% 以上的已知恶意软件。

检测并Secure 代码库中的秘密

通过与Proactive DLP 集成,检测代码库中的秘密和密码,自动生成 SBOM/SCA 并保护 CI/CD 管道。

避免代价高昂的许可证违规行为

验证并使用经批准的开放源码软件和第三方依赖的许可证。识别高风险许可证,如 GNU GPL、GNU LGPL 等。

灵活的自动扫描

通过为安全工程师和治理、风险与合规(GRC)团队量身定制的实时报告,不断评估监管和内部安全准则。

节约成本和资源

自动扫描软件组件和容器中的漏洞,降低成本。

确保软件的统一解决方案

代码 SBOM

授权开发人员识别、优先处理和解决开源依赖项的安全漏洞和许可问题。

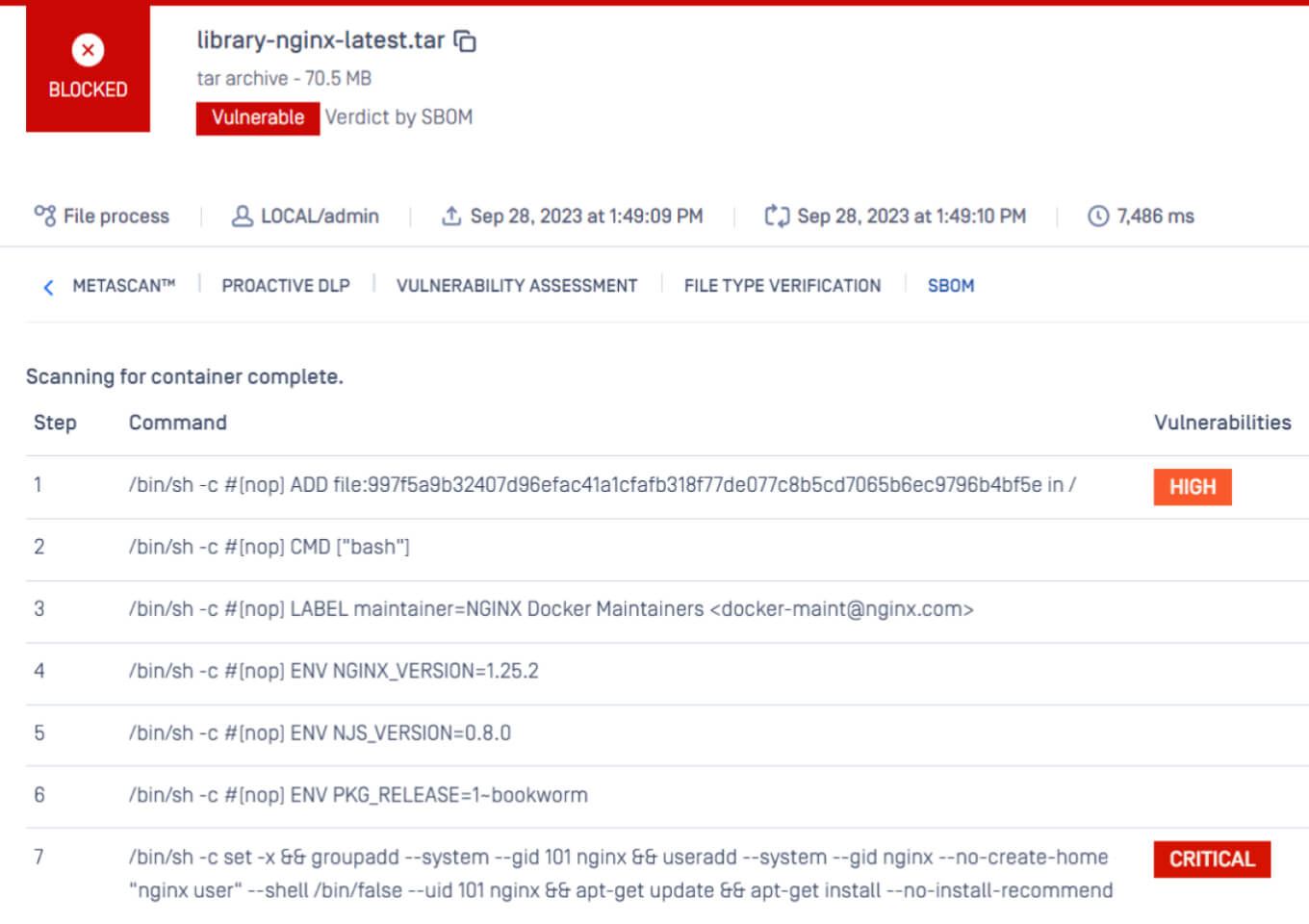

容器的 SBOM

分析容器镜像,生成包含软件包名称、版本信息和潜在漏洞的 SBOM。

Supply Chain 安全 SBOM

Secure 软件供应链,以提高安全性、降低风险并交付安全软件。

分析、检测、生成

1.分析源代码和容器

2.检测组件和漏洞

3.将 SBOM 导出为 SPDX 或 CycloneDX 格式。

"我必须注意的最大合同风险之一,就是确保我们自己不会成为客户的供应链风险;因此,我们正在使用MetaDefender Core 来帮助我们实现这一目标"。

了解更多关于OPSWAT 的信息

软件 Bill of Materials (SBOM) 解读

软件 Supply Chain 安全:什么是软件供应链安全?