File-Based Vulnerability Assessment

在安装之前检测应用程序漏洞

我们的File-Based Vulnerability Assessment 技术可在应用程序和文件被安装之前检测到它们的漏洞。我们利用我们的专利技术(美国专利号:9749349 B1)将漏洞与软件组件、产品安装程序、固件包和许多其他类型的二进制文件关联起来,这些文件都是从广大用户和企业客户社区收集的。

为什么File-Based Vulnerability Assessment

软件 漏洞激增

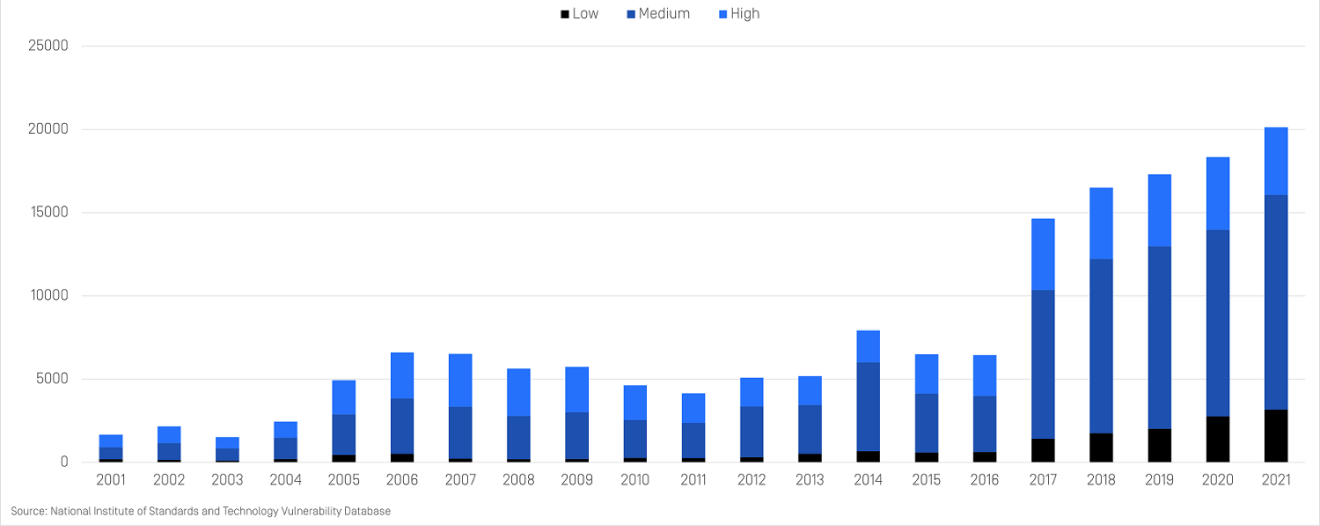

随着软件变得越来越复杂,应用程序漏洞的数量也随之增加。已知漏洞的数量每年都在刷新纪录,其中不仅包括操作系统和应用程序漏洞,还包括二进制组件、物联网(IoT)固件和其他基于文件的漏洞。

18,400

2021 年在生产代码中发现漏洞

13.62%

漏洞基于文件

基于文件的漏洞迅速增长

基于文件的漏洞是近年来增长最快的漏洞类型之一。

基于应用程序和文件的漏洞评估

物联网软件 和固件漏洞

物联网软件漏洞和固件漏洞的重要性与日俱增。物联网设备通常是针对特定功能设计的,缺乏安全防范措施。鉴于物联网设备的快速增长,防止有漏洞的固件部署到物联网设备上是一项至关重要的安全措施。我们的漏洞扫描技术能够在安装和部署前检测软件漏洞。

超过十亿个数据点

传统的漏洞扫描技术很难检测到与特定二进制组件相关的漏洞。我们的创新技术已收集并分析了超过 10 亿个(还在不断增加)来自野生设备的易受攻击软件数据点,并将这些数据作为评估基于软件组件的漏洞的基础。

检测易受攻击的安装程序

数百万用户面临着利用漏洞的攻击。检测和防止安装程序进入网络并用于传播漏洞是网络安全最佳实践之一。

在部署前评估漏洞

大多数漏洞扫描解决方案都是在应用程序安装完成后才识别漏洞,这就造成了一个可被利用的检测窗口。OPSWAT而美国专利计算机安全File-Based Vulnerability Assessment (U.S. 9749349 B1)技术可通过与易受攻击组件或特定应用程序版本相关联的二进制文件来评估和识别漏洞。它使 IT 管理员能够

- 安装前检查出某些类型的软件是否存在已知漏洞

- 在设备静止时扫描系统,查找已知漏洞

- 快速检查运行中的应用程序及其加载的文件库是否存在漏洞

产品