在网络安全领域,威胁不断演变,因此需要先进的防御机制。Securonix 威胁实验室报告的"meme4chan "事件就证明了这一点,该事件利用了CVE-2022-30190 Follina 漏洞--而不是宏,将文档武器化并投放混淆的 Power Shell 脚本,主要目标是位于德国的制造业、酒店业、医疗保健公司和其他商业实体。

即使威胁随着时间的推移而演变,Deep CDR 技术仍能提供强大的保护,抵御这些无宏办公文件攻击。本博文将说明如何做到这一点。

了解威胁

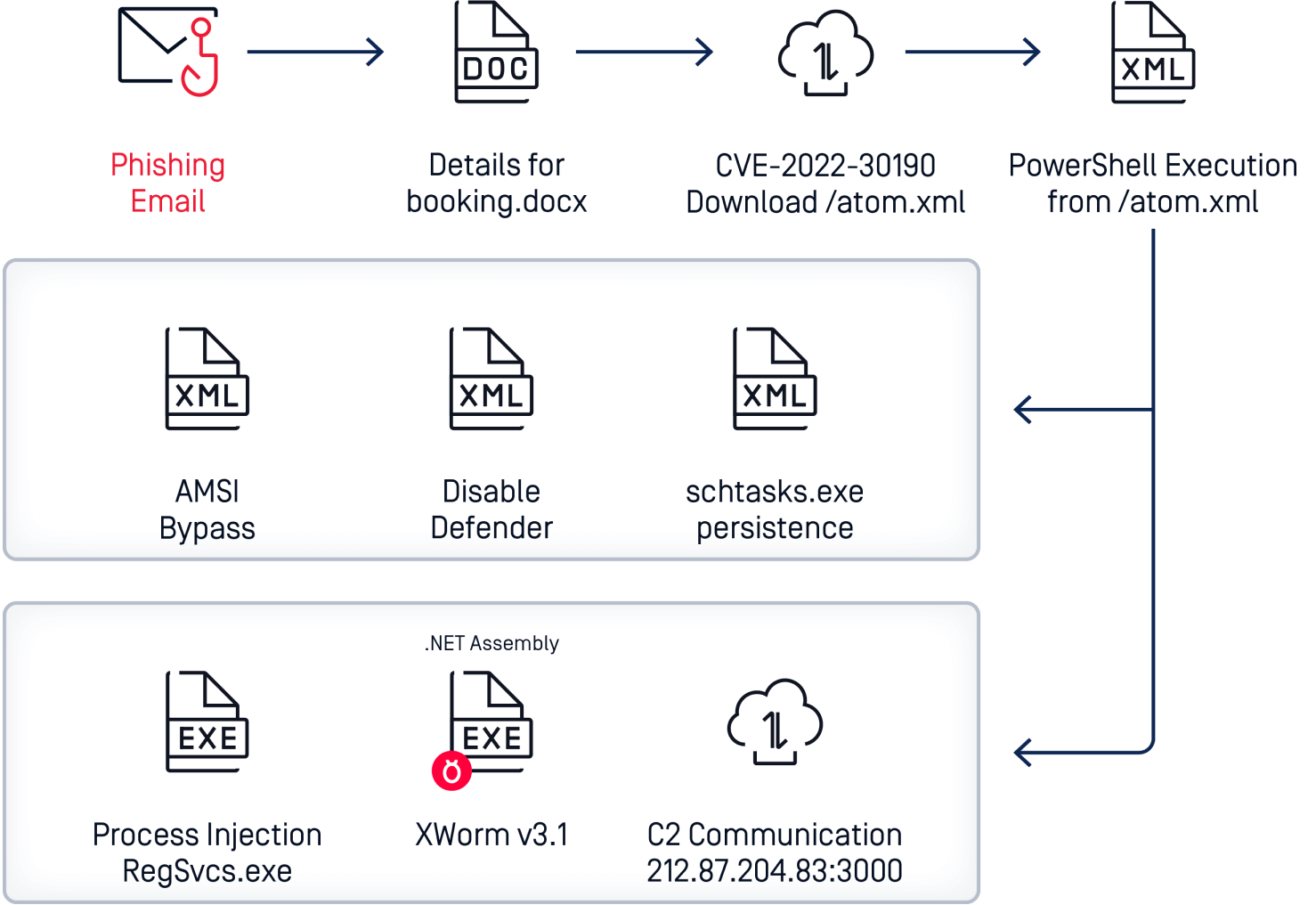

微软的产品现在默认阻止宏,以防止基于宏的攻击。然而,此举导致了一种策略上的变化,即攻击者转而利用基于零日漏洞的技术来实施其恶意意图,从而使这些伪装的 Office 文件成为一种可以在不被发现的情况下渗透网络的重大风险。在 meme4chan 攻击中,攻击者首先发送一封带有恶意 Office 文件附件的钓鱼电子邮件,打开后会利用 Microsoft Office 文件中的一个漏洞。该漏洞允许文件中的嵌入对象执行包含恶意有效载荷的 PowerShell 代码。这最终会绕过恶意软件扫描程序,禁用 Microsoft Defender,并最终执行名为XWorm 的恶意蠕虫。

对于传统的电子邮件安全解决方案来说,这种攻击是无法检测到的,因为它不依赖于宏,而宏是一种常见的众所周知的攻击模式。OPSWAT Email Security 解决方案提供了应对风险和防止类似攻击的关键功能。

Deep Content Disarm and Reconstruction (Deep CDR)

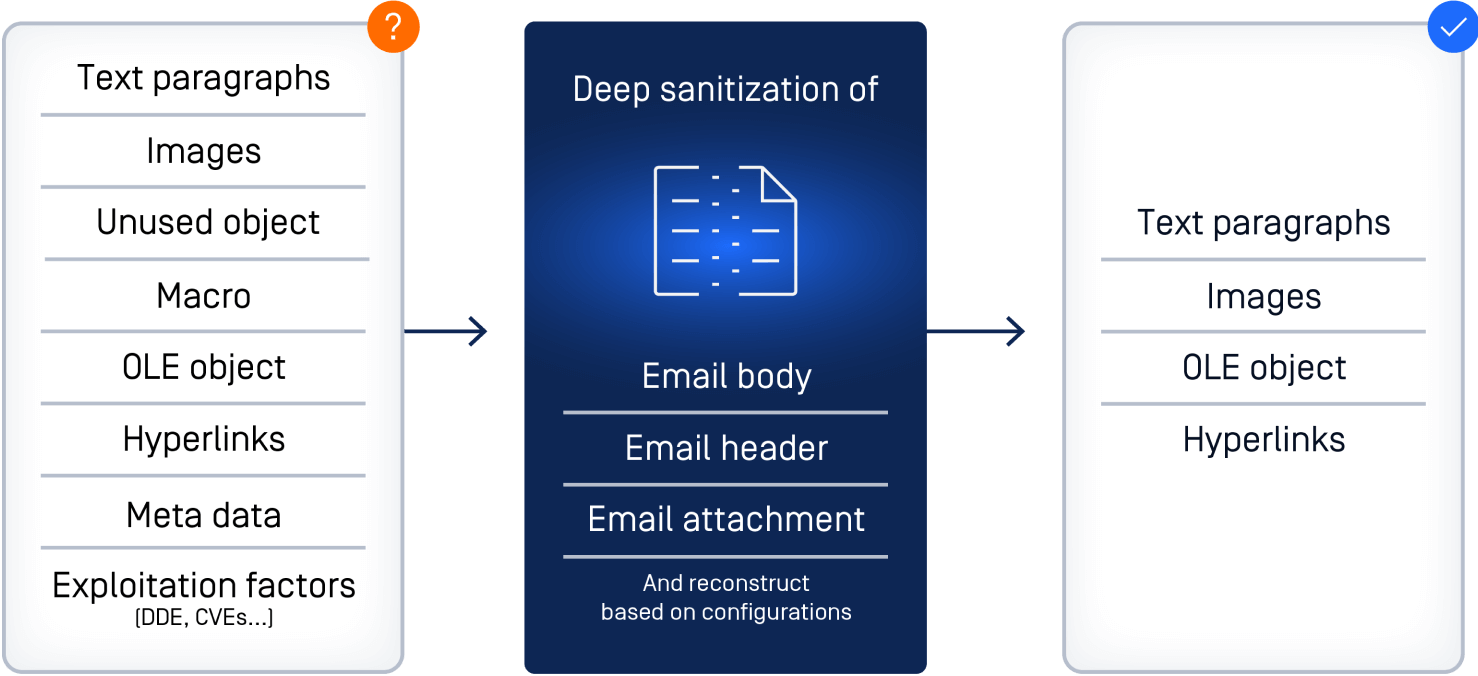

Deep CDR 是一种强大的反制措施。这是一种积极主动的预防性技术,通过将文件分解为多个组件,删除或清除潜在的恶意元素(如嵌入式对象、脚本和宏,无论它们是否是已知的威胁),从根本上 "解除 "文件中所有有害活动对象的武装。这可确保文件中的任何恶意内容在被激活之前就被解除,从而防止威胁。

一旦删除了活动内容,Deep CDR 就会将文件重建为原始格式,在确保其安全状态的同时保持其可用性。通过对每个文件进行消毒,Deep CDR 可确保在不影响安全的情况下继续无缝运行业务。

在MetaDefender Email Security 解决方案中应用Deep CDR 的优势

Deep CDR 在打击恶意无宏办公文件方面的有效性来自于:

- 主动防护:Deep CDR 不依赖于已知的威胁特征或模式,而是解除所有活动内容,在潜在威胁造成危害之前将其消除。

- 保留可用性:Deep CDR 在对文件进行消毒后,可完全重建文件的功能,确保业务连续性不受影响。

- 全面覆盖:Deep CDR 可净化多种文件类型,包括受密码保护的归档文件--这是恶意有效载荷的另一种常见传输方式。

总之,meme4chan 等无宏办公文件攻击的兴起凸显了采取先进、前瞻性电子邮件安全措施的必要性。Deep Content Disarm and Reconstruction(Deep CDR)是OPSWAT MetaDefender Email Security 解决方案中的一项高阶威胁防御技术,通过对 120 多种文件类型和电子邮件中的恶意活动内容进行清除,保护企业免受使用未知和零日漏洞的攻击者的攻击。Deep CDR 可确保贵组织的电子邮件安全做好准备,以应对不断变化的网络威胁环境。