等待公共威胁源标记新的恶意软件家族可能会让您暴露数小时。在这一间隙中,恶意软件会传播,凭据会被窃取,漏洞会开始横向移动。这篇文章展示了OPSWAT的MetaDefender Sandbox (Filescan.io 背后的引擎)如何通过指令级行为分析、自动解包和 ML 驱动的相似性搜索来关闭这一窗口。这为 SOC 团队、恶意软件研究人员和 CISO 提供了一条切实可行的途径,可以更早、更高可信度地进行检测。

问题:被攻击者利用的 "OSINT 漏洞

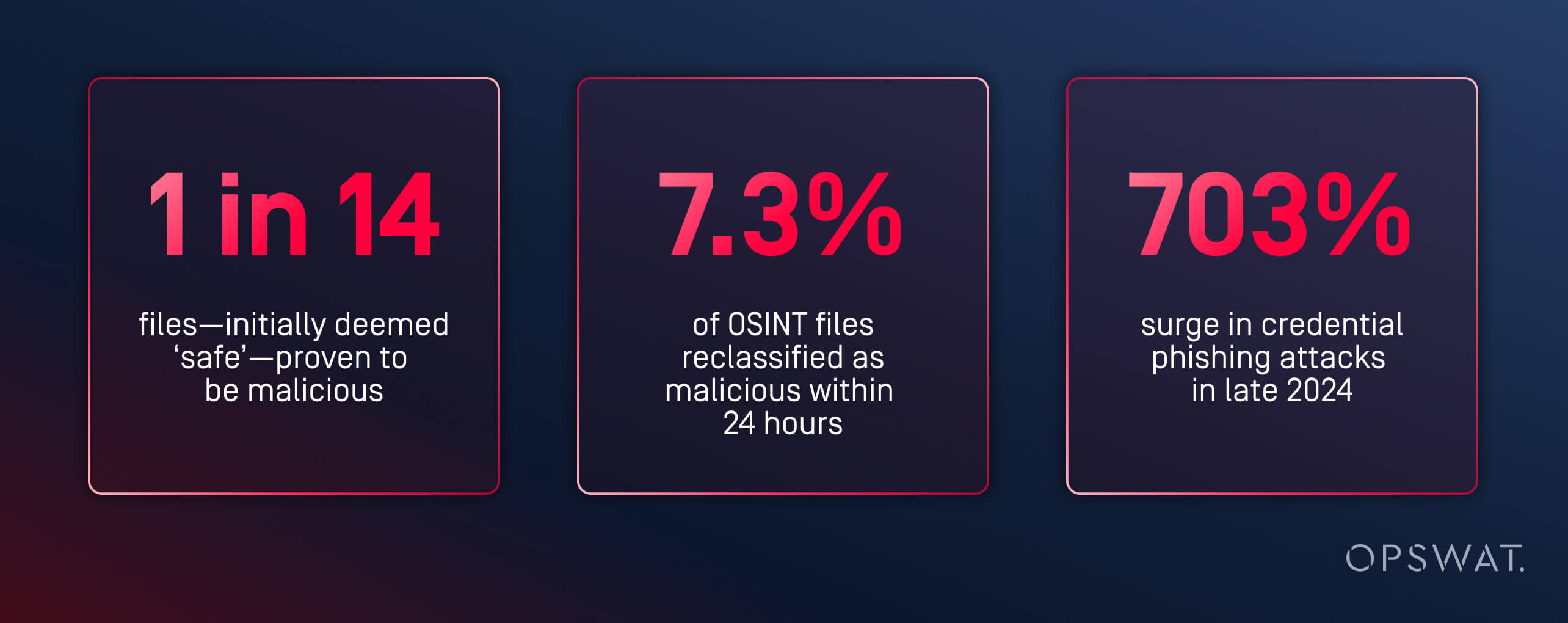

在当今的威胁环境中,"小事件 "与 "大事件 "之间的差别是以小时计算的。新的二进制文件往往在开放源代码情报(OSINT)跟上之前就已流传开来,从而为对手提供了至关重要的先机。我们最近的研究表明

- 公共 TI 源最初忽略的每 14 个文件中就有 1 个实际上是恶意文件,这些早期样本正是后来活动的种子。

- 与传统来源相比,Filescan.io 平均提前 24 小时发现这些威胁,从而缩短了攻击者潜伏的时间。

- 所有这一切都在发生,因为凭证式网络钓鱼的数量激增了约 700%,而漏洞披露的数量也有在一年内超过 50,000 个的趋势,这就扩大了攻击面和 SOC 必须分流的 "第一眼 "二进制文件的数量。

启示等待社区指标不再是一种策略。您需要一种方法,在 YARA 规则出现在公开信息源之前评估风险,而且是在企业规模内评估,而不会让分析师淹没在噪音中。

发生了什么变化?恶意软件更密集、更隐蔽、更多阶段

仅靠静态检查难以应对现代规避。在所有样本中,我们看到

- 行为门控(如 TLS 回调、地理围栏有效载荷、延迟执行),可隐藏在沙箱中,避免天真的引爆。

- 破解简单解析器的编码技巧(如 UTF-16 BOM 标记)。

- 包装器膨胀(VMProtect、NetReactor、ConfuserEx)包装多级加载器,只在内存中显示目的。

- 无文件技术(PowerShell、WMI)将决定性的逻辑转移到以磁盘为中心的扫描仪能见度最低的 RAM 中。

- 复杂性激增:现在,恶意文件平均驱动18.34 个执行节点(去年为 8.06 个),反映出脚本链、LOLBIN 和分阶段有效载荷。

意义: 为了赢回这 24 小时,防御者需要指令级的行为真相,并进行持续的解包、记忆反省和自动关联,从而将早期信号转化为可靠的判断。

MetaDefender Sandbox 的优势:行为第一,其他第二

OPSWAT的MetaDefender Sandbox 是为Filescan.io 提供动力的引擎,其目的是通过关注样本的行为方式,而不是与之匹配的签名,来消除 OSINT 的滞后性。

Core 能力包括

1.处理 TLS 回调、定时技巧和区域锁定逻辑,使有效载荷完全暴露自己。中和 UTF-16 BOM 和类似的解析器陷阱,以保持整个执行路径的可观察性。

2.针对无文件和分阶段攻击的以内存为中心的可视性--捕获从未接触过磁盘的内存有效载荷(如 PowerShell、WMI),提供工件、配置和 C2,否则就会错过。

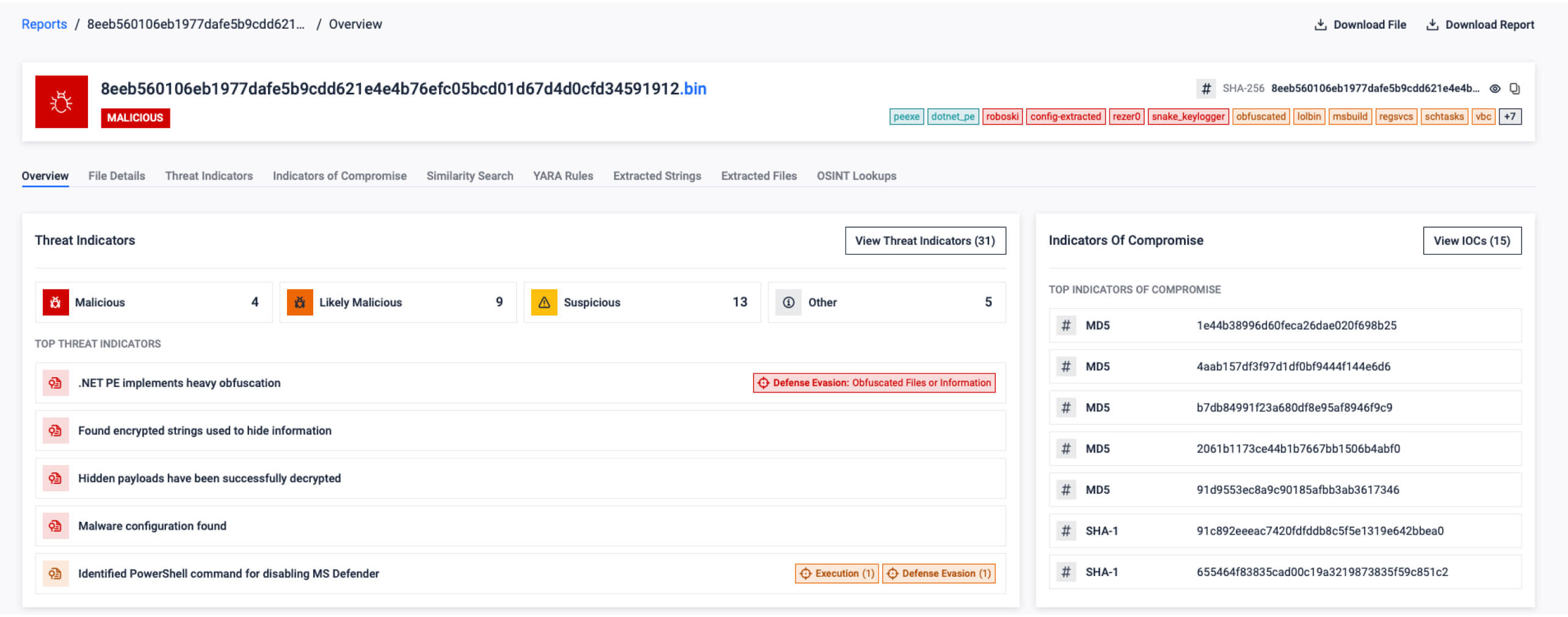

3.自动解包高级打包程序--对VMProtect、ConfuserEx、NetReactor 和自定义打包程序进行钻研,以揭示真正的代码,这样分析人员就能分流意图,而不是包装程序。

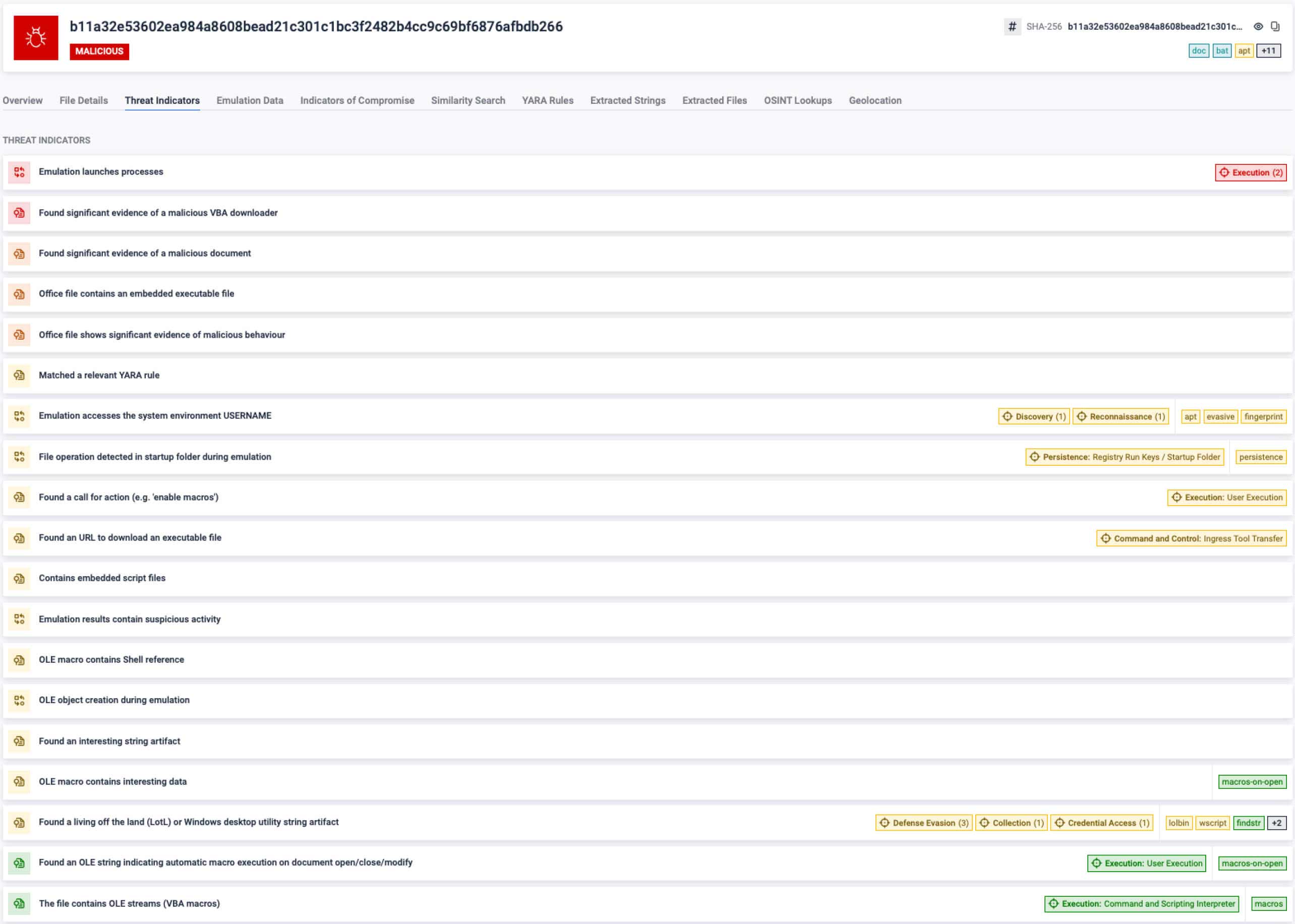

4.丰富、可解释的结果 - MITRE ATT&CK 映射、解码有效载荷、网络跟踪和记录整个链条的可视化执行图(例如,.LNK → PowerShell → VBS → DLL 注入)。

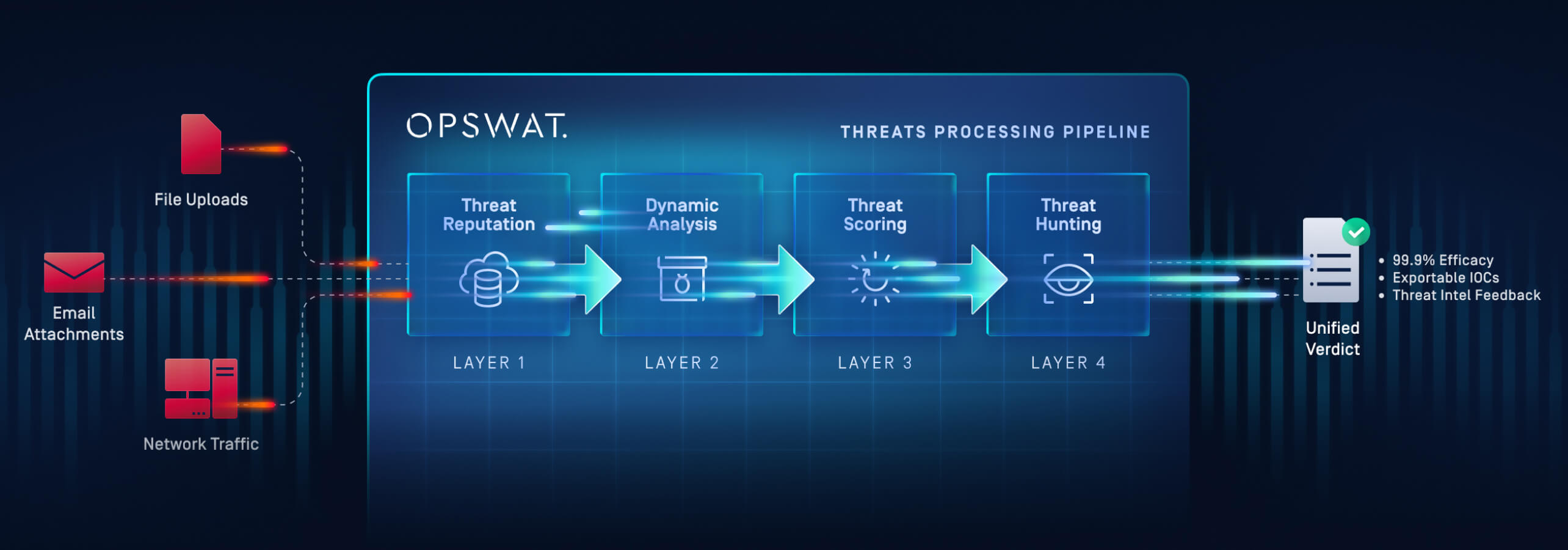

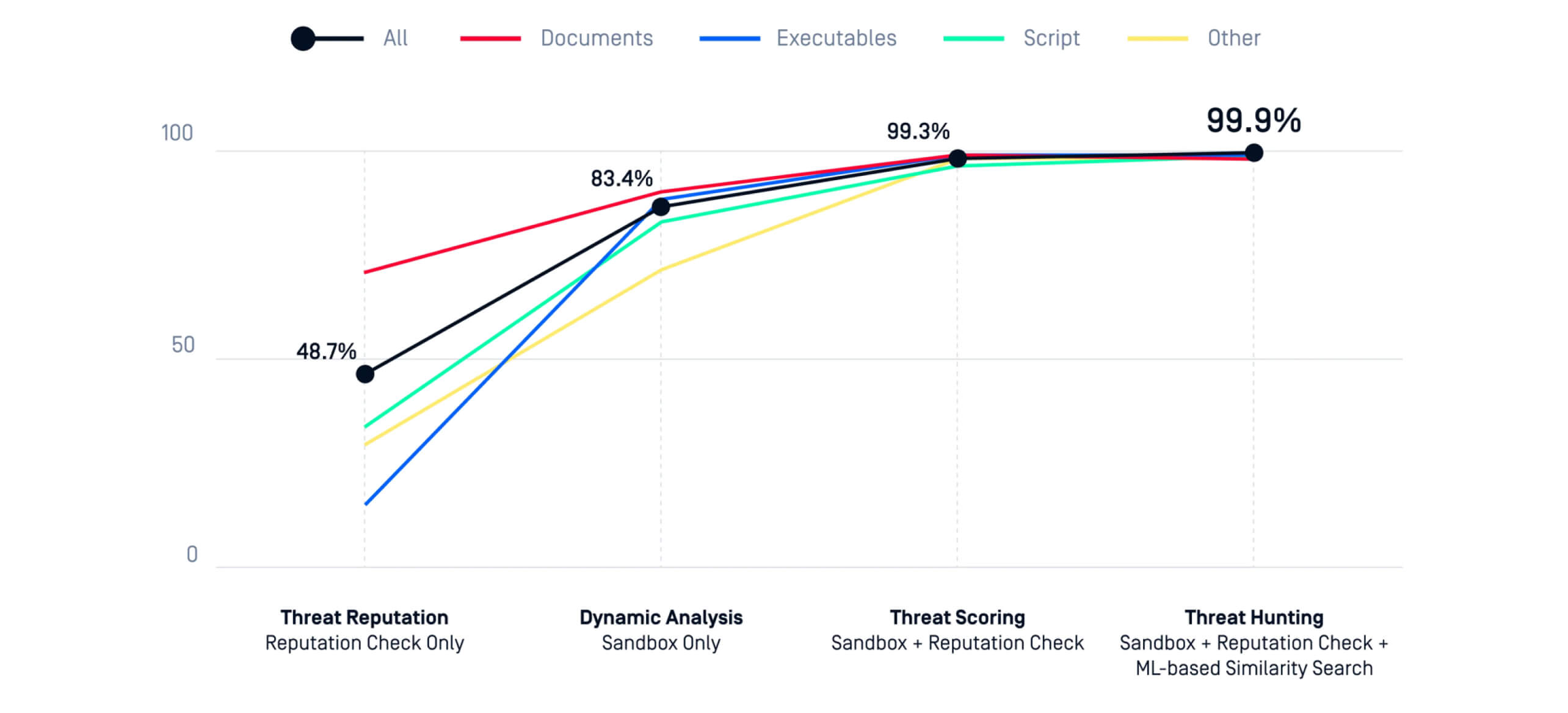

当声誉、行为沙箱和 ML 相似性搜索共同发挥作用时,企业可实现 99.9% 的检测准确率,将精确性与所需的及时性结合起来,从而以小时为单位击败 OSINT。

Filescan.io:面向每个人的社区预警系统

Filescan.io将同样的企业级沙箱向公众开放,因此各地的防御者都可以提交可疑文件,并在几秒钟内看到深入的行为真相。有了免费账户,您可以

- 上传和引爆文件,进行全面的行为分析。

- 检查已解码的有效载荷和完整的网络活动;审查 MITRE ATT&CK 映射,以便快速分流。

- 为不断增长的7400 多万 IOC图表做出贡献并从中受益--为OPSWAT的全球Threat Intelligence提供更高的可信度。

每一次公开或私下扫描都会增强集体信号--让您更早地了解目前正在传播的信息,而不是昨天发布的信息。

从免费扫描到全面覆盖:一次集成,随处捕捉威胁

企业可将MetaDefender Sandbox 嵌入风险文件进入的实时流量路径中:

- ICAP网络代理和 DLP 网关上的 ICAP

- MetaDefender Core用于协调防病毒和沙盒管道

- Managed File Transfer (MFT)工作流程,在入口处进行隔离和分析

- 电子邮件网关在发送前引爆附件和链接下载

- 为无法依赖云连接的机密或受监管环境提供Air-gapped部署

第一天有什么变化?

- 通过 ATT&CK、C2、注册表/文件系统更改和解码配置自动引爆和丰富未知因素。

- 即使哈希值和字符串是新的,相似性搜索也会将新鲜样本与已知的族/系列进行聚类。

- SOC 的分流工作从 "情况严重吗?"转变为 "有多严重、关系有多大、还有谁受到了影响?

实地成果:一家能源行业客户将MetaDefender Sandbox 集成到文件传输流程中,使SOC 的人工调查减少了 62%,同时阻止了 OSINT 尚未标记的目标攻击。

基于角色的价值:每个团队第一天的收获

面向 SOC 分析师和事件响应人员

- 快速分流:采用 ATT&CK 战术的丰富行为判断可减少猜测。

- IOC 提取:自动提取域、IP、证书、互斥和丢失的文件。

- 清晰的可视化:执行图显示何时发生了什么,非常适合交接工作。

面向恶意软件研究人员和 TI 工程师

- 解包和反编译:获取真正的代码(而不仅仅是包装器),以确定族属。

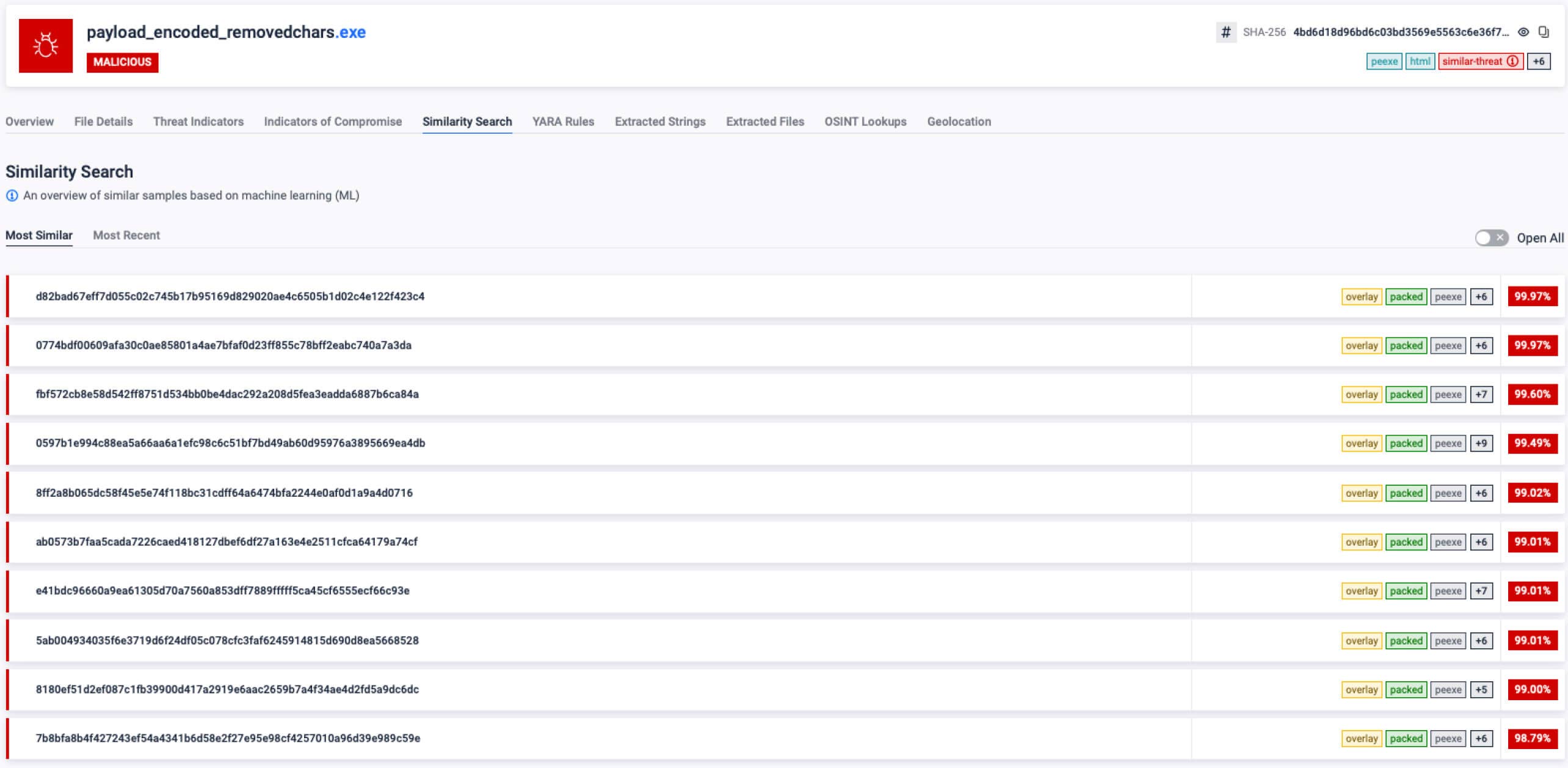

- 相似性搜索:通过代码和行为,而不仅仅是哈希值,将新样本与历史活动聚类。

- 基础设施的重复利用:从一个样本转向行为者更广泛的工具集。

针对首席信息安全官和企业安全经理

- 经过验证的功效:与 OSINT 相比,行为+声誉+ML 可获得 99.97% 的准确率和更早的发现。

- 审计就绪:证据丰富的报告通过人工制品和映射来支持每项决策。

- 规模和灵活性: Cloud 或空中接入,API,与现有控制集成。

针对信息技术和基础设施团队

- 跨ICAP、MFT、电子邮件和存储流的简单部署。

- 政策自动化:根据风险评分进行隔离;根据清白判决放行。

- 运行保障:用于变更控制的全面日志和管理工具。

现实世界的证据:重要的、可解释的早期胜利

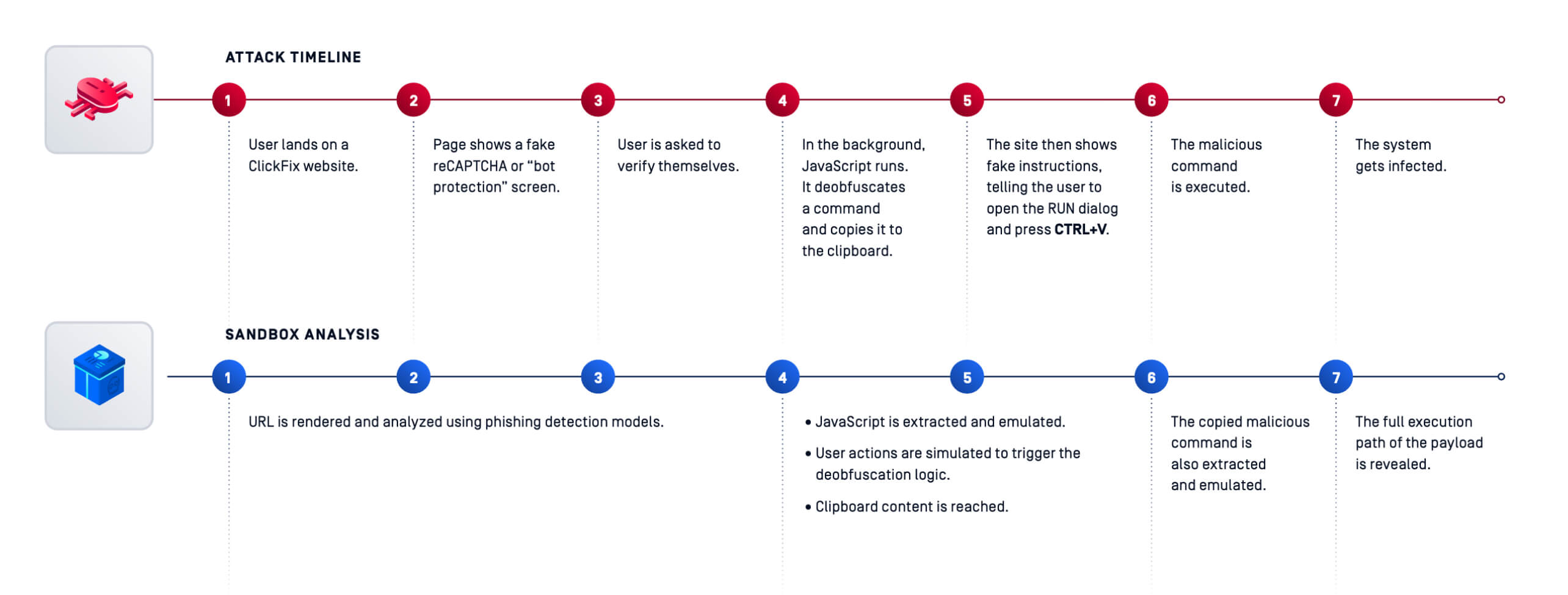

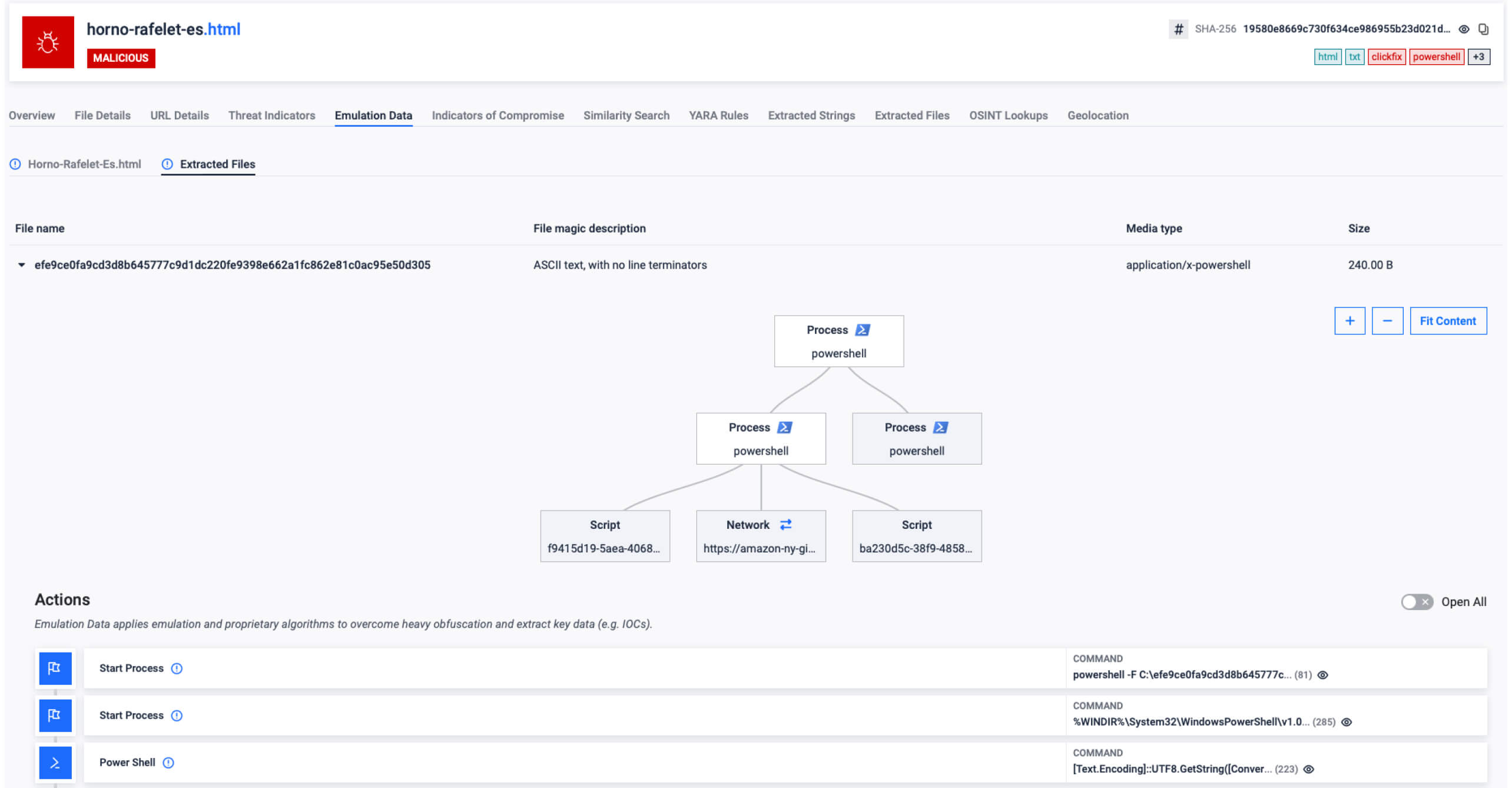

- ClickFix,首次公开引爆: Filescan.io 迅速引爆了 ClickFix 剪贴板劫持技术并对其进行了分类,记录了攻击者用来诱骗用户执行恶意剪贴板内容的端到端行为。这种可见性有助于防御者调整检测并加强用户教育。

- Snake Keylogger fully unpacked in <40s: A multi-layer Snake Keylogger variant concealed a .NET payload inside a Bitmap. The sandbox peeled back encryption layers, extracted full configuration (including C2s), and generated actionable IOCs without manual RE.

- 对未知样本重新分类:沙箱将 7.3% 的 OSINT "未知 "样本重新标记为恶意样本,并在公开的 YARA 点击出现前 24 小时提供了高可信度的行为证据。

行动蓝图:如何消除环境中的 OSINT 滞后现象

你不需要翻新来获得预警。从这个分阶段计划开始:

1.默认情况下引爆

在网络、电子邮件和MFT 堵塞点通过MetaDefender Sandbox 路由所有入站文件类型(尤其是存档、脚本和 Office 格式)。用风险评分和 ATT&CK 策略标记结果。

2.自动处置

使用沙箱裁决和相似性评分自动做出隔离/释放决定。将高风险行为(如凭证盗窃、注入、LOLBIN 滥用)转发至 SOAR,以获取遏制策略手册。

3.对新的

进行聚类当哈希值是新的时,相似性搜索会通过行为将其锚定到家族/活动中。这样可以更快地丰富信息并减少 "孤儿 "警报。

4.从行为中猎取

围绕行为(例如,类似于 ClickFix 的剪贴板命令注入;Office 的可疑子进程;奇怪的证书API 使用)建立猎取,并通过 EDR 和 DNS 日志中的沙盒 IOC 进行丰富。

5.测量重要的三角洲

跟踪未知威胁的平均检测时间 (MTTD),测量 "首次发现到阻止 "的时间,量化节省的人工分流时间,并监控沙盒确认威胁的遏制服务级别协议 (SLA)。正如能源部门的示例所示,预计分析师的工作量将逐步减少。

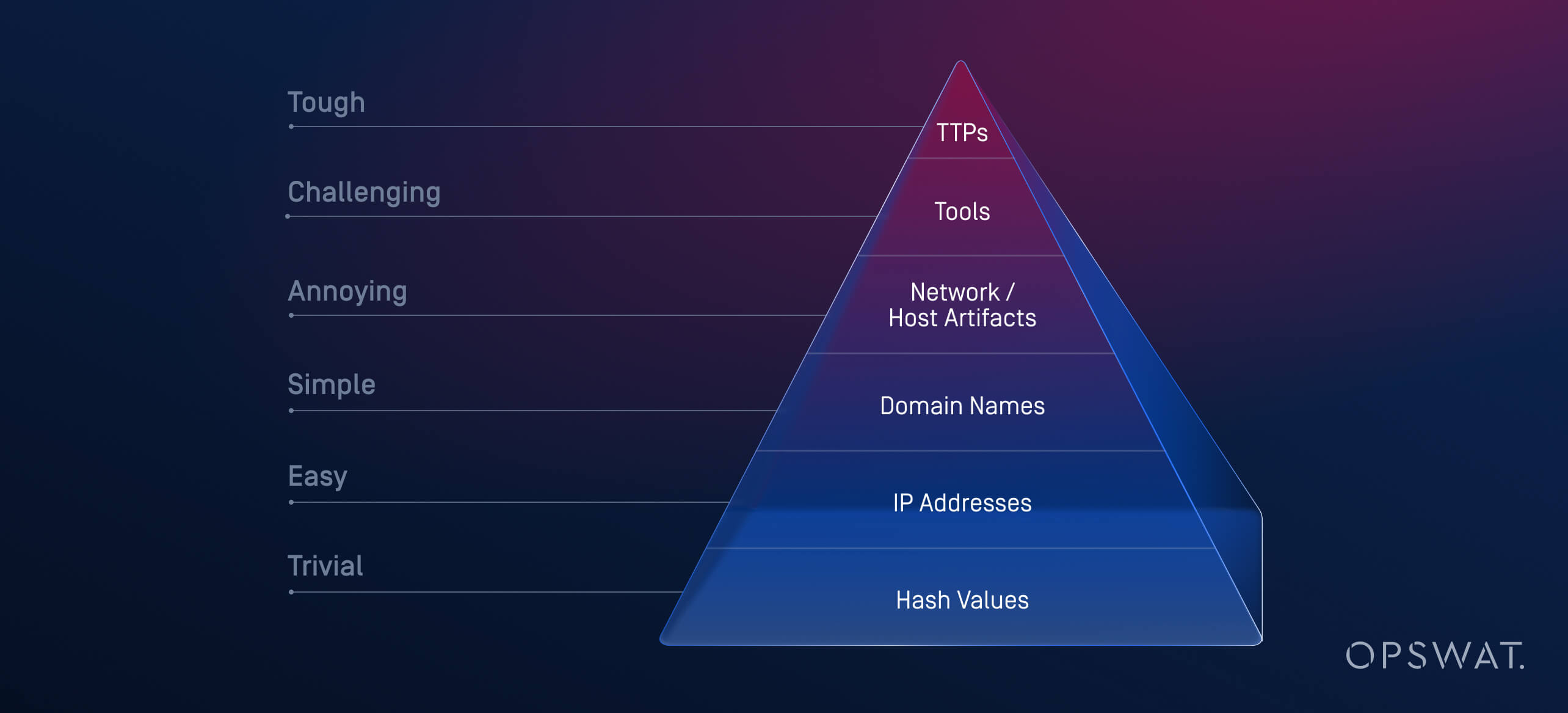

为什么这种方法有效(并持续有效)

攻击者在不断进化,但行为基础却不会。即使字符串、打包程序和加密程序在不断变化,有效载荷也需要不断变化:

- 触摸凭证、机密或令牌

- 跨重启持续运行

- 与基础设施对话

- 以蛛丝马迹操纵操作系统

通过捕获恶意软件必须执行的操作,而不是与之匹配的签名,您可以保持持久的可见性,并通过相似性搜索在 "相同行为者、新工具 "演变中进行推广。再加上Filescan.io 提供的社区遥测功能,您的组织就能从共享预警中获益,而不会牺牲本地控制或隐私。

实践中的所见所闻

- 队列更整齐:更少的 "未知";更多高保真、有证据支持的警报。

- 更快的事件报告:可视化链、ATT&CK 映射和解码配置可将撰写报告的时间从几小时缩短到几分钟。

- 更好的桌面成果:与特定行为(例如,基于沙盒 C2 的拦截列表、基于 LOLBIN 模式的 EDR 遏制)挂钩的可执行游戏手册。

- 执行清晰:审计就绪工件和准确性指标可直接转化为风险态势关键绩效指标。

行动呼吁:更早发现。更快行动。

- 尝试在Filescan.io上进行免费扫描,看看深度行为、解码有效载荷和 IOC 出现的速度有多快。

- 申请MetaDefender Sandbox的企业试用版,以便在您的网络/电子邮件/MFT 堵塞点进行整合分析,并量化对 MTTD 和分流负荷的影响。

如果这就是我们免费提供的洞察力水平,那么想象一下将其完全整合到您的管道中会有多大的提升。

常见问题 (FAQ)

本博客的研究成果从何而来?

来自OPSWAT的内部威胁遥测和通过Filescan.io 浮现的沙箱分析,以及为 "威胁态势"(Threat Landscape)工作综合的结果,用于为本文章提供信息。具体统计数据(如 OSINT 滞后、7.3% 的重新分类、7400 万次以上的 IOC 和 99.97% 的准确率)来自我们的计划数据和工程验证。

相似性搜索 "与签名有何不同?

签名与已知特征完全匹配;相似性搜索可关联相关样本的代码和行为,即使哈希值、打包器或加密层发生变化,也能揭示家族联系。

可以在空气屏蔽网络中运行吗?

是的。MetaDefender Sandbox 支持敏感或受监管环境的完全断开部署,同时保留强大的分析和报告功能。

什么是最佳的第一整合点?

电子邮件附件和MFT 输入可带来直接价值:高容量、高风险,以及基于沙箱判决和风险评分的直接策略自动化。