一提到对关键基础设施的网络攻击,人们往往会把焦点转向勒索软件活动或国家支持的针对工业控制系统的漏洞利用。但一些最有效的入侵并非始于复杂的漏洞利用。它们始于一个文件。

什么是 IT-OT 环境中的文件-伯恩攻击?

文件传播攻击是一种日益增长的威胁载体,它利用 IT 和 OT 网络之间的文件移动将恶意软件传播到关键基础设施中。在现代融合的 IT-OT 环境中,当恶意文件从企业 IT 网络移动到 OT(操作技术)环境时,就会发生文件传播攻击。一旦进入,它就会破坏生产、引发停机或危及敏感流程。

随着 IT-OT 集成和远程连接不断扩大攻击面,确保文件传输安全已成为关键基础设施防御者的首要任务。

关键基础设施面临的威胁

关键业务的软件更新、供应商交货、工程图纸和传感器数据都依赖于文件传输。不幸的是,这些可信文件交换越来越多地被用作恶意软件的载体。

攻击者利用常见的文件传输途径:

- 承包商或员工携带的USB 驱动器和笔记本电脑

- 共享云存储将文件同步到 OT 环境中

- 通过传统过滤器的电子邮件附件

- 业务域和操作域之间无人管理的文件传输工作流

根据 SANS 的报告,27% 的 ICS 安全专业人员认为USB 等瞬时设备是 OT 中最主要的恶意软件感染载体,而 33% 的 ICS 事件源于可接入互联网的设备和远程服务。证据很明显:IT-OT 文件流是现代基础设施中最易暴露的途径之一。

文件型攻击如何运作

现实世界的相似之处

- Stuxnet 通过受感染的USB 驱动器绕过空气间隙进行传播。

- TRITON 是通过恶意工程文件发送的。

- MOVEit 的利用表明,文件传输系统本身也可能成为直接攻击目标。

在每种情况下,多层次的安全文件传输过程本可以消除恶意有效载荷,执行零信任策略,并确保文件在进入关键系统前经过消毒处理。

对关键基础设施的影响

当恶意文件从 IT 转移到 OT 时,其后果将远远超出数字损害:

- 运行停机:生产线停工、服务中断、服务中断。

- 物理损坏和安全风险:被操纵的控制或损坏的更新会危及人的生命。

- 合规违规:不符合 NIST、NIS2、HIPAA 或 PCI 规定会导致监管罚款和许可证问题。

- 声誉损害:公共事件发生后失去客户和合作伙伴的信任。

76% 的工业组织报告了在 OT 环境中发生的网络攻击(ABI/Palo Alto,2024 年),因此对弹性防御的需求十分迫切。

IT-OT 文件流的防御策略

阻止文件传播攻击需要的不仅仅是加密传输。必须在每次传输中直接嵌入弹性层。主要策略包括

- 多层检测:Metascan™Multiscanning、Deep CDR™、Adaptive Sandbox和File-Based Vulnerability Assessment 等OPSWAT 技术可在恶意文件进入 OT 之前对其进行检测、解除或引爆。

- 零信任执行:RBAC(基于角色的访问控制)、监管审批和政策驱动的工作流程可防止未经授权或未经批准的转账。

- 管理和可见性:不可更改的审计跟踪和集中式仪表板可提供监督和合规性保证。

OPSWAT 如何实现这一目标:

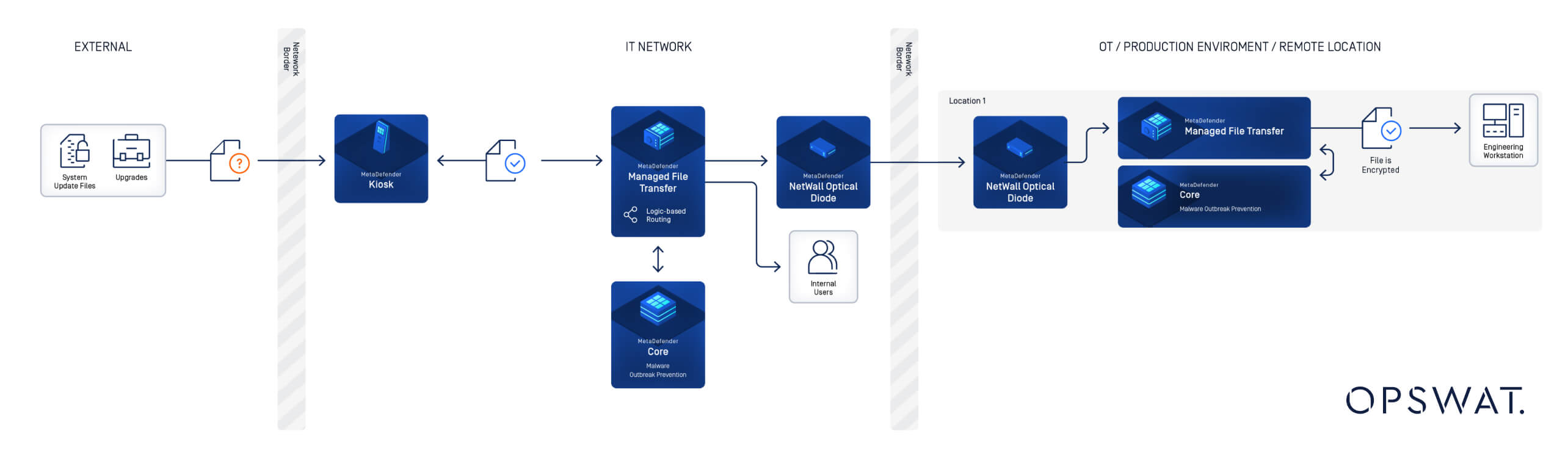

- MetaDefender Managed File Transfer MFT)™实现IT、OT和云环境间安全、受控的文件流自动化传输。

- MetaDefender Kiosk™ 可 在 USB、笔记本电脑和承包商的文件到达敏感网络之前对其进行消毒。

- MetaDefender NetWall®数据二极管强制执行单向、策略控制的传输,以保护 OT 免受入站威胁。

这些解决方案共同创建了一个安全传输通道,确保每个文件在跨越域边界之前都经过验证、消毒和控制。

文件传播攻击的现实教训

- MetaDefender Kiosk 可在受感染的USB 驱动器到达 OT 资产之前,通过消毒和策略执行进行阻止。

- 来自低信任源的工程工作站文件将由MetaDefender Managed File Transfer MFT)进行检查,并执行策略以阻止恶意或不合规内容进入安全系统。

- 对MFT 平台的利用表明,文件传输解决方案中必须嵌入多层检查、策略执行和可审计治理功能。

每个案例都强调了同一个问题:弹性文件传输不是可有可无的,而是必不可少的。

下一步:在文件层建立复原力

随着 IT 和 OT 网络的融合,文件传播攻击将继续演变。最有效的防御方法是确保每个文件、每个载体的安全,无论它是通过网络、跨域边界还是通过瞬时设备移动。

准备好OPSWATMetaDefender Managed File Transfer MFT)解决方案与现有基础设施的定制化方案进行集成了吗?