来自MetaDefender Sandbox 团队的两位顶尖威胁检测分析师 Daniel Ruiz A 和 Roland Győrffi 将在 HackBCN 和布达佩斯 BSides 会议上展示突破性的研究成果,从而将OPSWAT 推动网络安全的承诺推向全球舞台。

跟随他们穿越欧洲的旅程,其中包括严谨的逆向工程、引人入胜的技术故事,以及与网络安全社区进行的深入讨论。

会见发言人

丹尼尔-鲁伊斯 A

丹尼尔来自西班牙,是一名恶意软件分析师,热衷于逆向工程和专门的威胁研究。他在以前的威胁研究中发现了以其他对手为猎物的对手--没错,就是以其他攻击者为目标的攻击者。

罗兰-茹菲

罗兰来自匈牙利,是团队中的另一位强人,他将游戏开发背景与专业的恶意软件逆向工程相结合。罗兰专注于研究如何将复杂的恶意软件隐藏在合法软件包中,尤其是 MSI 安装程序。

抵达、第一印象和会前联系

5 月 16 日 - HackBCN,巴塞罗那

Dani 来到活力四射的巴塞罗那,参加在一家热闹的电影院举行的草根会议 HackBCN。这不仅仅是一个会场,更是一个充满青春活力和前沿讨论的空间。丹尼尔在这里结识了很多人--与塞尔希-阿尔瓦雷斯(Sergi Álvarez,Radare2 的作者)和马克-里韦罗(Marc Rivero,卡巴斯基)等知名恶意软件研究人员分享了对恶意软件的见解。

5 月 21 日 - BSides BUD,布达佩斯

罗兰和丹妮参加了一个仅限受邀者参加的会前活动,为布达佩斯之行拉开了序幕。晚会在由 IVSZ 和 Hacktivity 改造的独特场所网络岛举行,促进了网络安全演讲者和从业人员之间的宝贵联系。这次聚会促进了演讲者和网络安全专家之间的交流,并提供了引人入胜的知识问答和当地茶点,在大会主会场召开之前奠定了合作的基调。

黑客聚焦:重磅技术讲座

罗兰讲座:超越提取--剖析恶意 MSI 文件

在布达佩斯的 BSides 大会上,罗兰向听众介绍了微软安装程序(MSI)文件的欺骗潜力。他利用自己的开源工具 msiparse 演示了恶意软件作者如何绕过传统防御系统,将有效载荷和脚本嵌入安装文件的深处。他展示了真实世界的样本和实用的分析技术,让与会者既增长了见识,又掌握了工具。

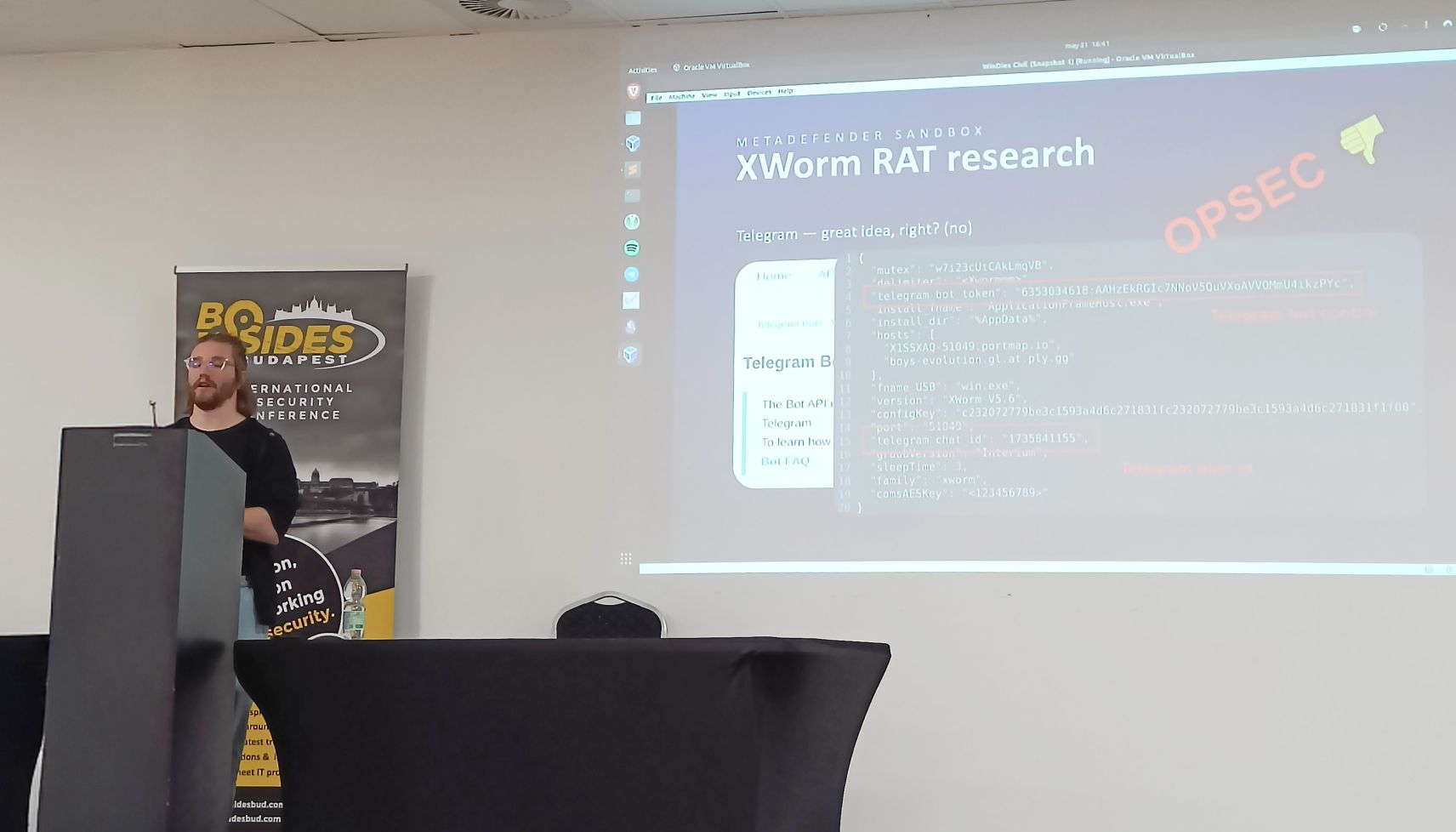

丹尼尔的演讲揭秘攻击者中的攻击者

在巴塞罗那和布达佩斯,丹尼尔都揭露了一个来自地下恶意软件的荒诞故事:传播 XWorm 恶意软件的威胁行为者本身是如何被包含 Millenium RAT 的木马生成器感染的。这是一个由于 OPSEC 失败而导致捕食者成为猎物的案例。讲座沿着从地下论坛到 Telegram C2 服务器的调查路径展开,揭开了数百名受感染威胁者的面纱。

幕后花絮现场笔记

这不是为了营销或推广我们的产品,而是为了分享知识。我们可以通过美食和深夜谈话与同行交流、碰撞思想、交换故事,这与演讲本身同样有价值。能结识如此优秀的专业人士是我们的荣幸。

丹尼尔-鲁伊斯 AOPSWAT 高级恶意软件分析师 -MetaDefender Sandbox 团队

这样的会议不仅仅是舞台。它们是探索最新威胁情报的智囊团。你从走廊聊天中学到的和从幻灯片中学到的一样多。

罗兰-茹菲OPSWAT 的恶意软件分析师 -MetaDefender Sandbox 团队

罗兰和丹尼尔与其他发言人和匈牙利政府网络安全官员坐在一起,讨论国家威胁趋势和跨境合作,这是会后圆桌会议的一大亮点。

旅行快照和会议剪辑

从穿越匈牙利的火车到西班牙霓虹灯闪烁的礼堂,他们的旅途充满了精彩的瞬间。最喜欢的快照包括

BSidesBUD 小组亮点--值得信赖的行业声音

罗兰在演讲过程中向与会者演示恶意软件代码(是的,现场演示!)。

恶意软件大师与同行:BSidesBUD上的CTF对决

从恶意软件到金属:我们的威胁分析师解决现实世界中的撬锁问题

最后的思考

这些旅行不仅仅是演讲,更是OPSWAT愿景在行动中的证明。分享原创的恶意软件研究成果、向同行学习并放大技术专家的声音是推动行业发展的动力。

有一个词可以概括两位分析师的工作?"研究"。

因为归根结底,这才是网络安全创新、社区和防御的动力所在。