对于安全团队来说,基于图像的攻击技术(如隐写术和多图技术)并不陌生。尽管现有的解决方案可以降低风险,但威胁行为者仍在不断设计新的方法,将恶意软件隐藏在可信的图像格式中。其中一种先进的基于图像的攻击技术被称为跨站脚本 (XSS) 多重有效载荷。这些有效载荷利用的是同时包含有效图像和隐藏代码或脚本的多重图像。这些有效载荷专门针对网络浏览器漏洞实施 XSS 攻击,以窃取数据或安装恶意软件,躲避内容安全策略 (CSP) 限制等检测。

要想在这些欺骗性的新威胁面前保持领先,企业需要零信任安全解决方案,这些解决方案不仅能检测已知风险,还能采取预防措施,确保挫败未来的任何攻击--无论恶意软件是已知的还是新型的。OPSWAT Deep Content Disarm and Reconstruction (CDR)通过对图像文件进行消毒、移除任何潜在的恶意代码并重建图像文件,从而防止基于图像的隐蔽攻击,使其能够在任何数字环境中安全使用。

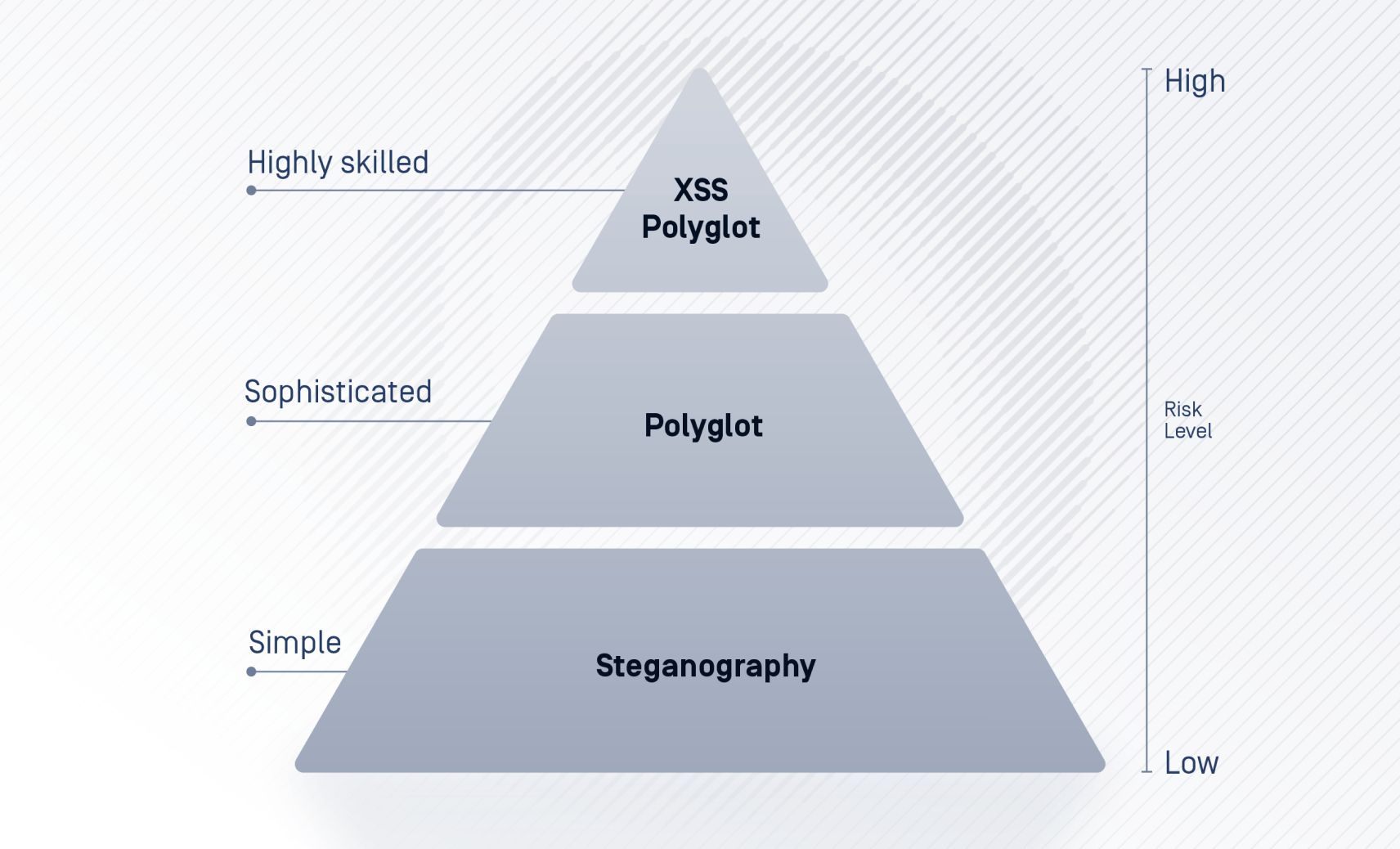

基于图像的恶意软件攻击载体的风险等级

隐写术

图像隐写术最早出现在 2011 年的一次网络攻击中,当时使用的是 Duqu 恶意软件。在这次攻击中,信息被加密并隐藏在一个基本的 JPEG 文件中,目的是从目标系统中提取数据。隐写术是恶意行为者潜行的一种方式。它通过修改像素数据在图像文件中嵌入恶意软件有效载荷,在解码之前完全不会被发现。

不过,只有在有解码工具的情况下,隐写术才会起作用,因此它是最不复杂的基于图像的恶意软件传播方法。

多语言

与隐写术相比,Polyglot 更为复杂,它需要两种不同文件类型的组合。例如,PHAR + JPEG(PHP 存档和 JPEG 文件)、GIFRAR(GIF 和 RAR 文件)、JS+ JPEG(JavaScript 和 JPEG 文件)等。多语言图像与普通图像文件一样运行良好。

然而,它们也可能被利用来偷运隐藏的恶意脚本或数据有效载荷。这些有效载荷会绕过常见的防御措施,在网络浏览器等目标环境中打开时执行其嵌入的攻击。polyglot 的危险在于它不需要脚本来提取恶意代码,浏览器功能会自动运行它。

XSS 多负载

XSS 多点有效载荷将多点技术与 XSS 攻击结合在一起,从而提高了风险。这些有效载荷使用 polyglot 图像来隐藏利用浏览器漏洞和绕过 CSP 等关键保护的脚本。这样就能将更危险的脚本注入可信网站和应用程序。

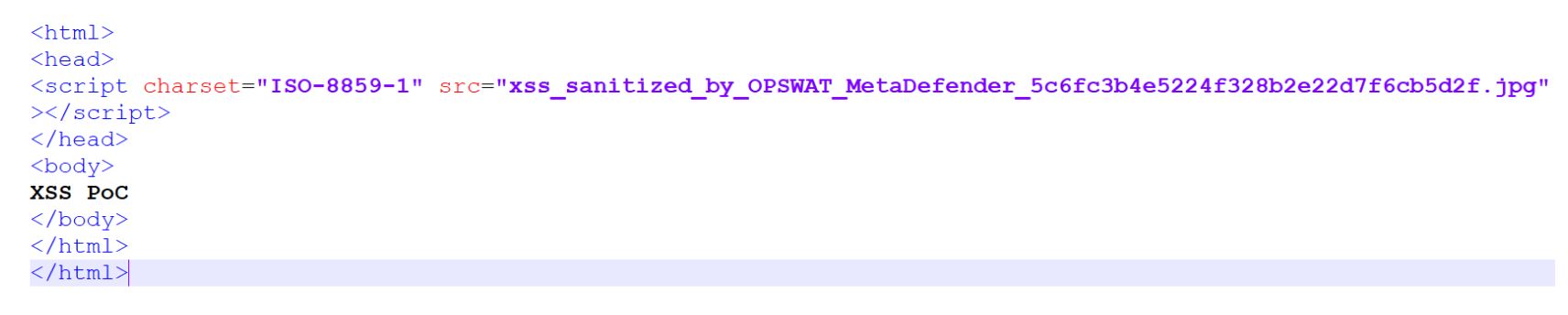

使用多语言图像可以规避某些阻止外部内容托管的网站过滤器。要做到这一点,注入内容之前的 HTML 结构必须是合法的,可以作为有效变量运行。这一过程依靠 XSS 将注入的内容解释为 JavaScript,从而绕过对图片上传的限制,以及随后的跨源策略和白名单限制。然后,JavaScript 代码会被托管到相关的特定网站上,使其能够在预定的上下文中执行。

高级威胁防御Deep CDR

Deep CDR 该技术在 SE 实验室报告中获得了 100% 的保护评级,在防止已知和未知文件威胁、防范恶意软件和零日攻击方面处于市场领先地位。Deep CDR 具有递归消毒和精确文件重建等卓越功能,可提供安全可用的文件。此外,它还支持数百种文件类型,包括 PDF、档案和与档案兼容的格式。

早在 2018 年,OPSWAT 就曾报道过两篇博文,解释了隐写术和多语言程序的风险,以及使用Deep CDR 来防止这些攻击技术。在本指南中,我们将更多地关注 XSS Polyglot 有效载荷。

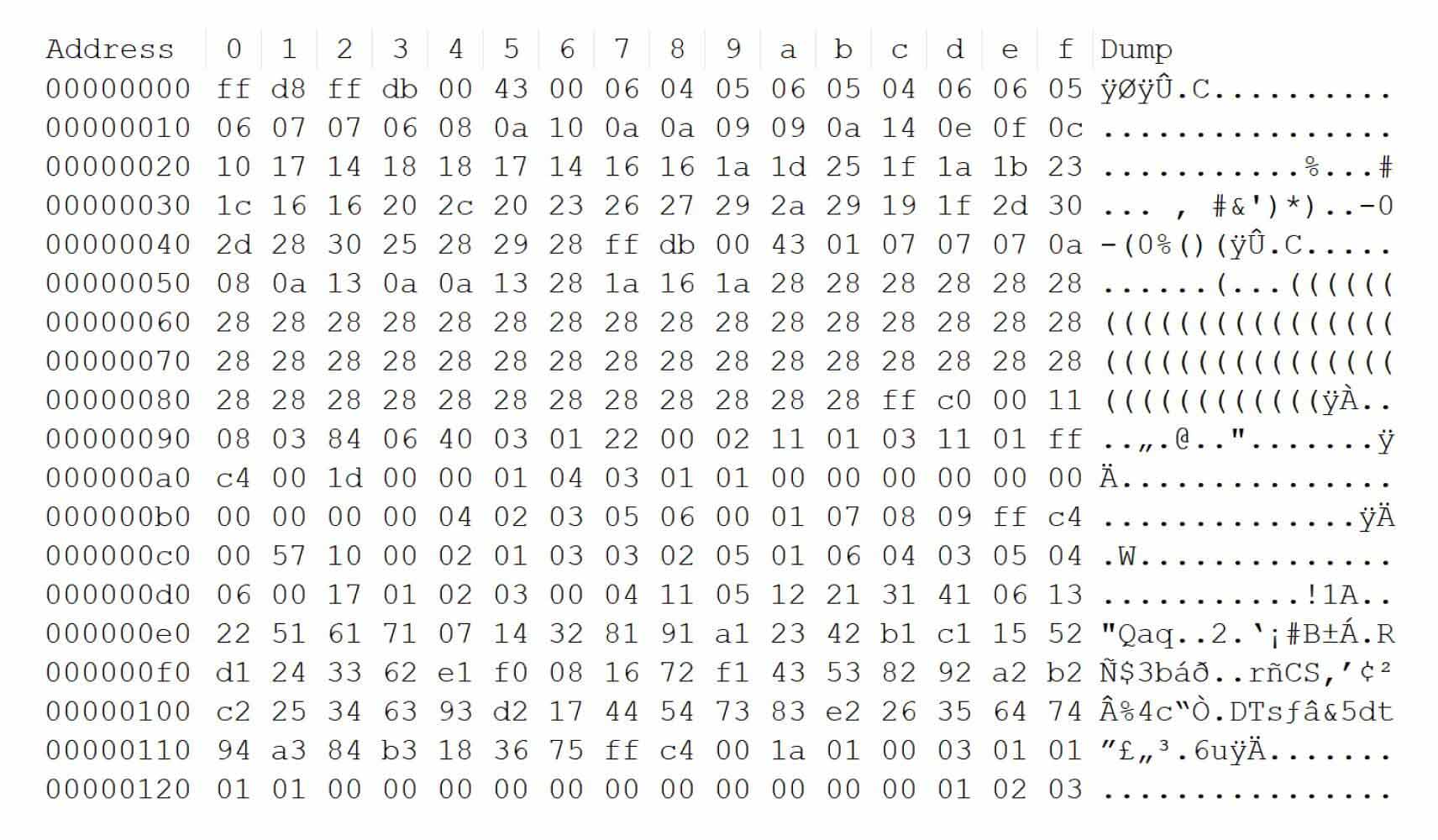

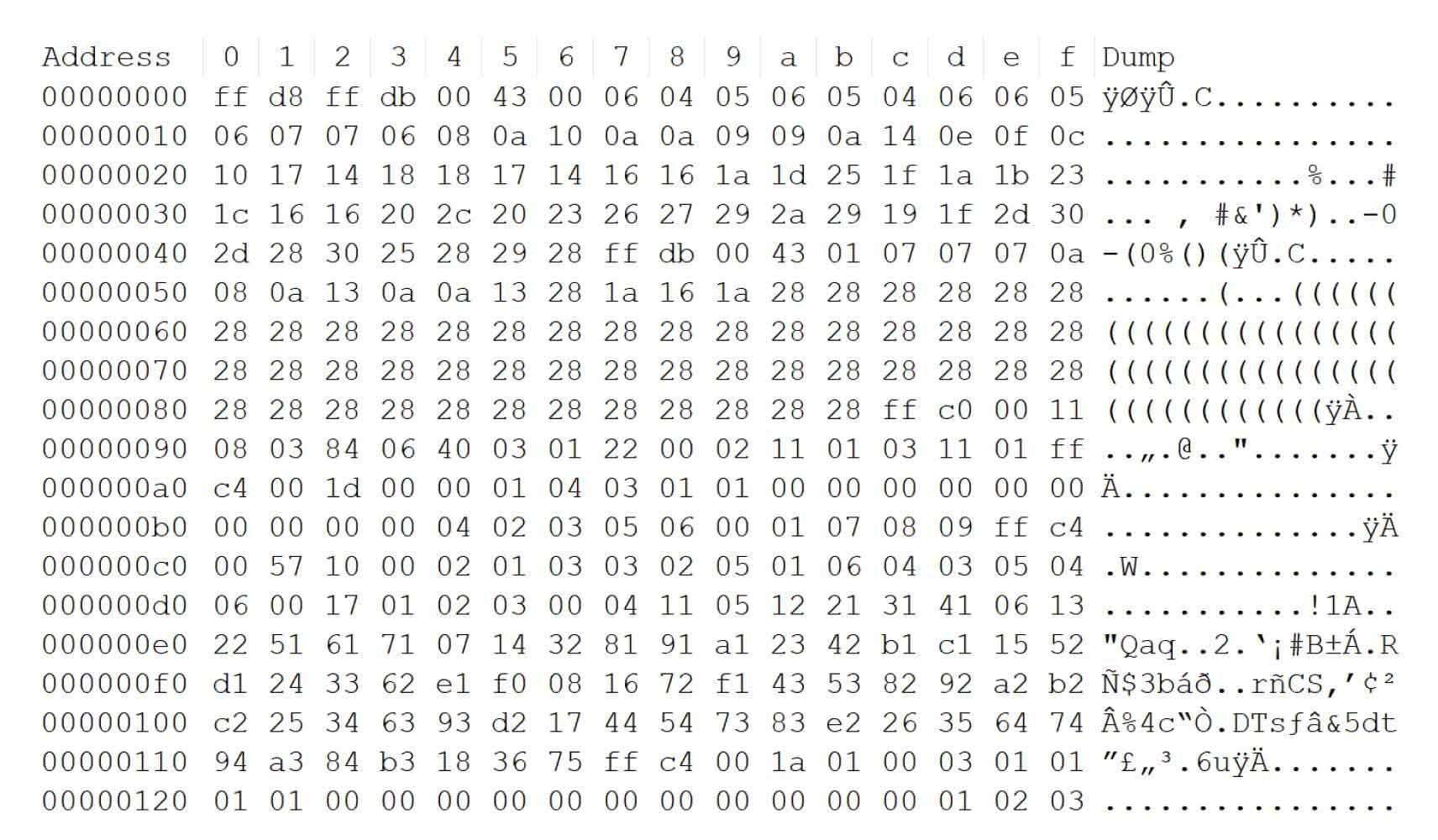

使用多语言 JPEG 和 JavaScript 利用 XSS 绕过 CSP

XSS polyglot 有效载荷可在多种上下文中执行,包括 HTML、脚本字符串、JavaScript 和 URL。

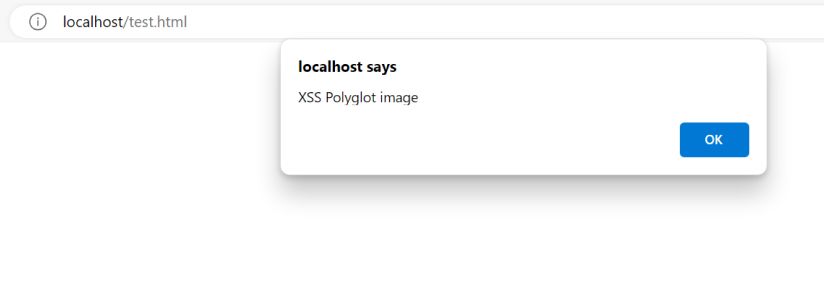

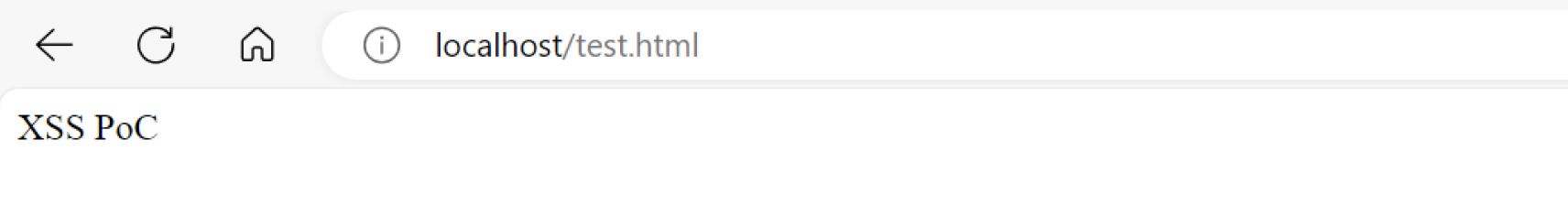

然后,威胁行为者将改变 来源 中的属性值 index.html 输出文件名,运行 HTTP 服务器并打开 http://localhost:8000 浏览器。请参阅下面的示例。

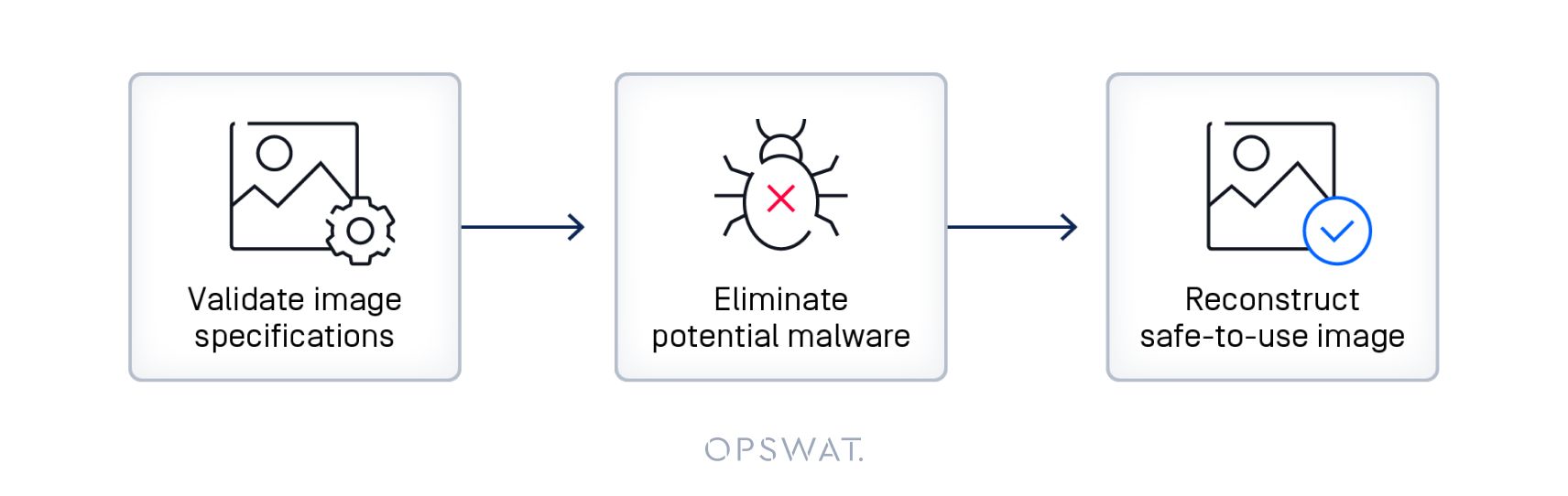

通过以下方法逐步预防 XSS 聚语言Deep CDR

- Deep CDR 可优化位图数据,删除未使用的数据,然后处理元数据。

- 通过提取有效载荷来清除潜在的恶意软件,从而安全地删除隐藏的脚本和数据。

- 通过解除和移除威胁载体对图像进行消毒,同时保证图像的安全使用。用户只能看到预期的图像,而不会看到任何无关或未知的潜在恶意代码。

利用OPSWAT MetaDefender 平台进行深度防御

除了图像之外,OPSWAT MetaDefender 平台还针对基于文件的威胁提供多层保护。OPSWAT MetaDefender 通过以下方式应对不断演变的新攻击类型:

- 开箱即可拦截数百种已知威胁。

- 应用行为分析检测零时差威胁。

- 确保每个可疑文件都被安全地清除或阻止。

这种生态系统方法可确保您最敏感的数据和系统安全,甚至不受非常规攻击载体的影响。

最终想法

随着对手的技术越来越先进,安全技术也必须发展得更快。OPSWAT 拥有超过 20 年的深厚安全专业知识,内置于MetaDefender 平台和 Deep CDR 技术等产品中。这些经验汇集了不断更新的威胁情报 、先进的检测算法和可配置的分层防御,可在攻击危及您的组织之前阻止攻击。

欲了解更多有关利用OPSWAT MetaDefender 消除隐蔽图像威胁和加强企业安全防御的信息,请立即联系我们的团队。要想战胜未来的网络攻击,今天就安装正确的安全防御系统。