虽然攻击者广泛使用复杂的加密和隐写技术来隐藏恶意代码,但许多人采用令人惊讶的简单但非常有效的方法来实现他们的目标。在这次探索中,我们将研究一些有趣的案例,这些案例突出了这些看似简单的技术背后的创造力和独创性。

意外泄漏

数据安全威胁并不总是外部的;有时,它们潜伏在我们的系统中。意外的数据泄露通常是由于人为错误或疏忽造成的,对组织和个人构成重大风险。

校订

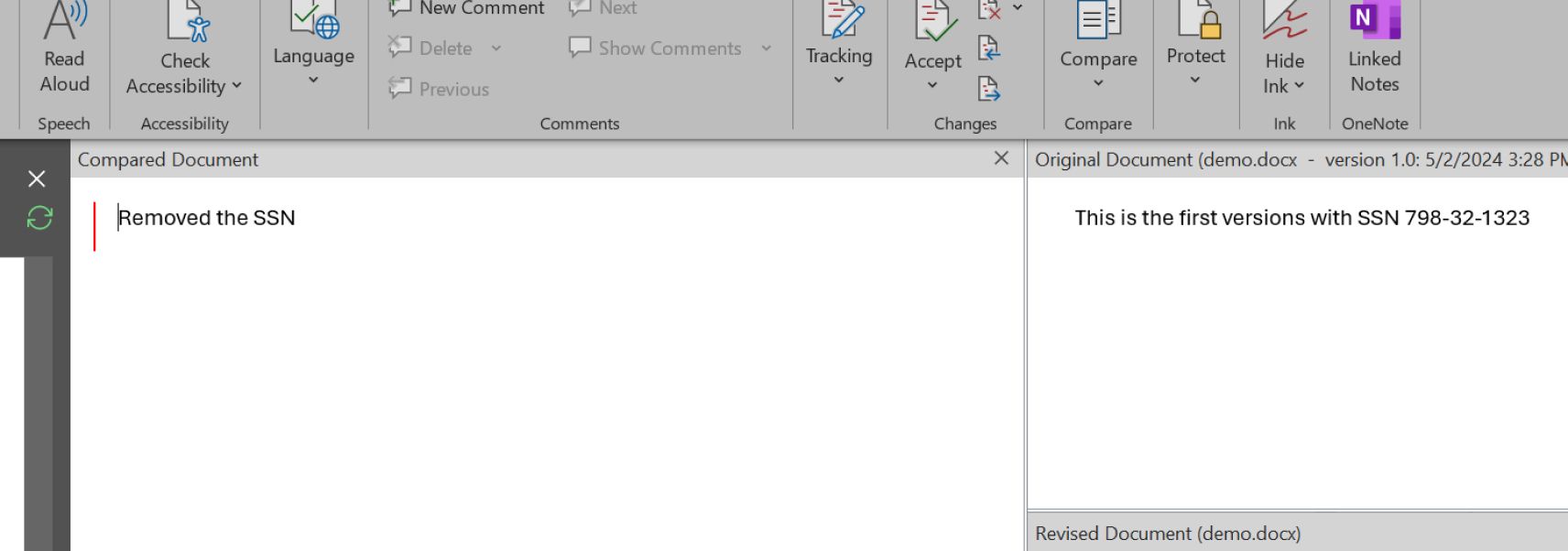

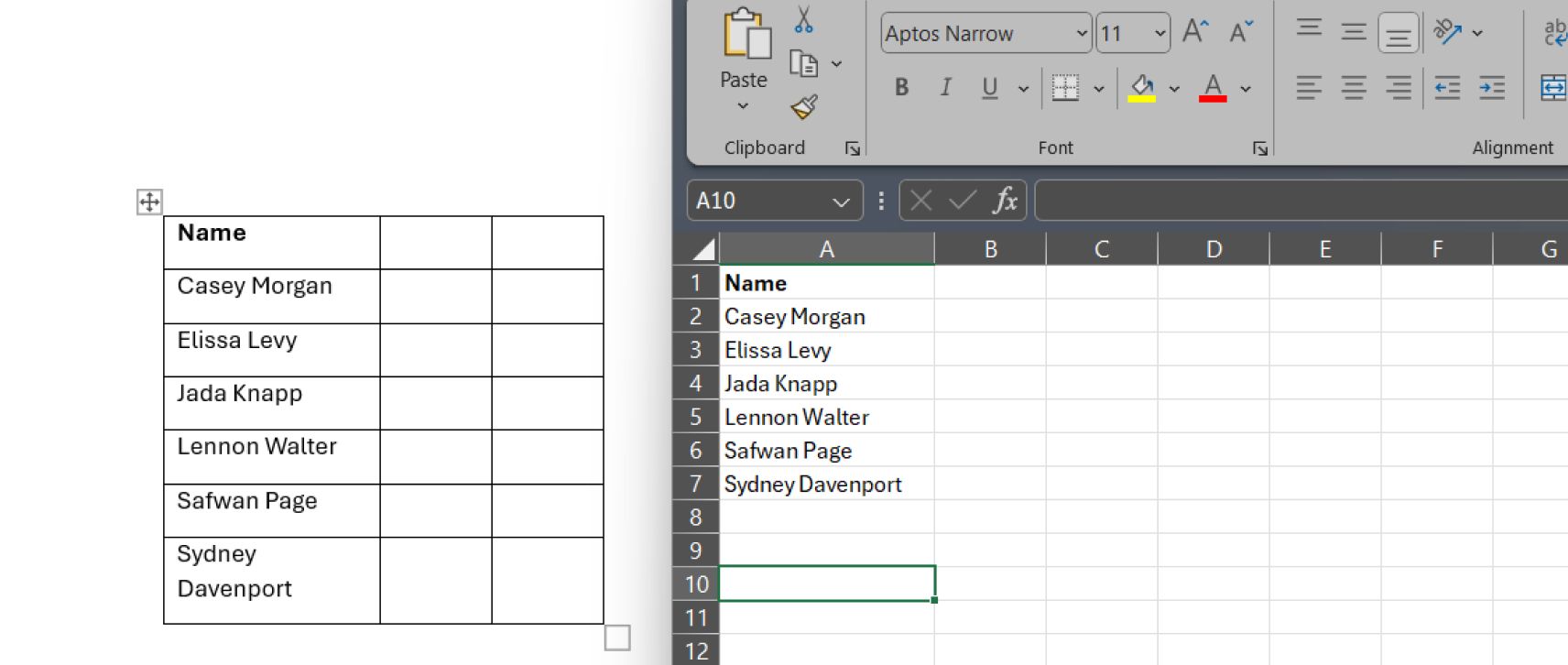

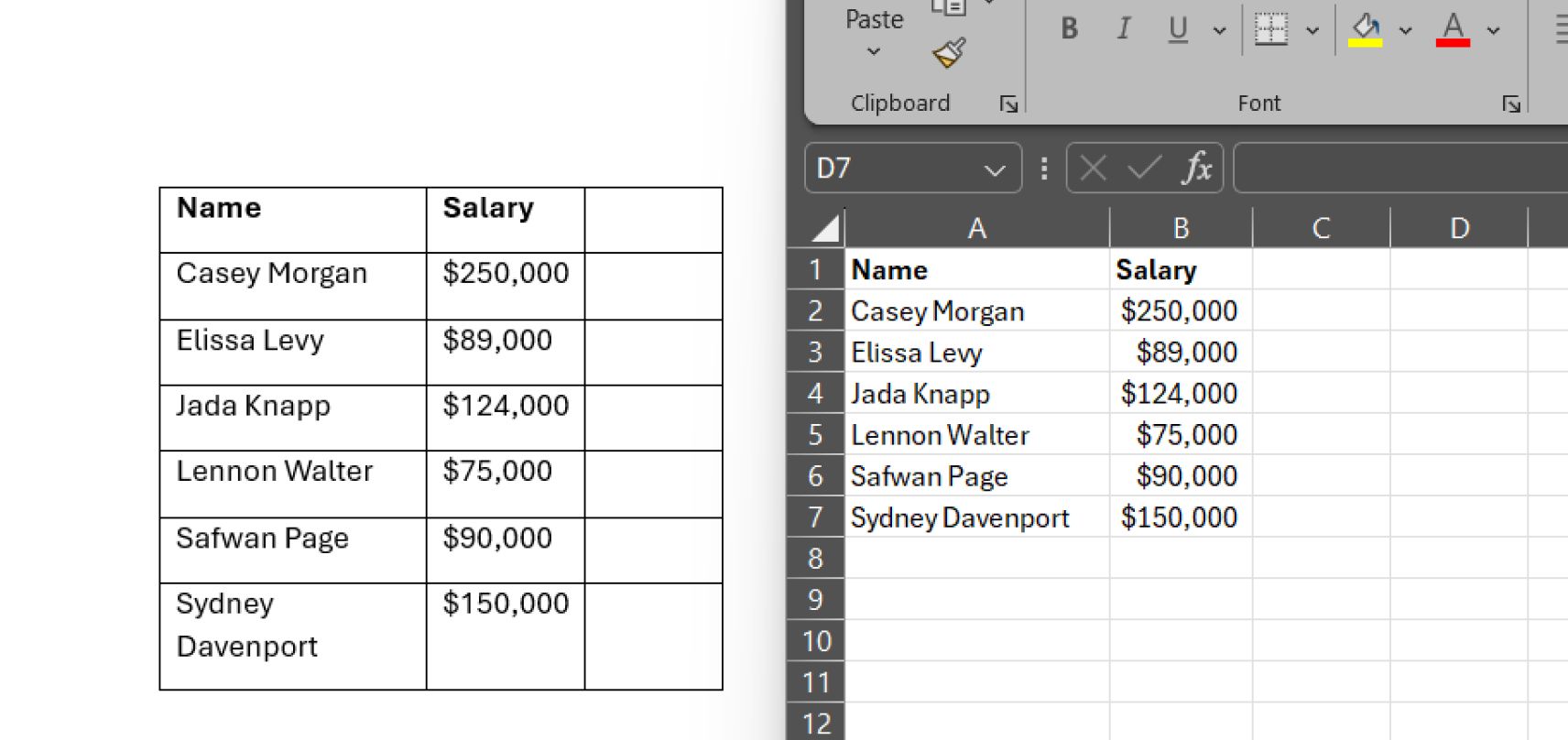

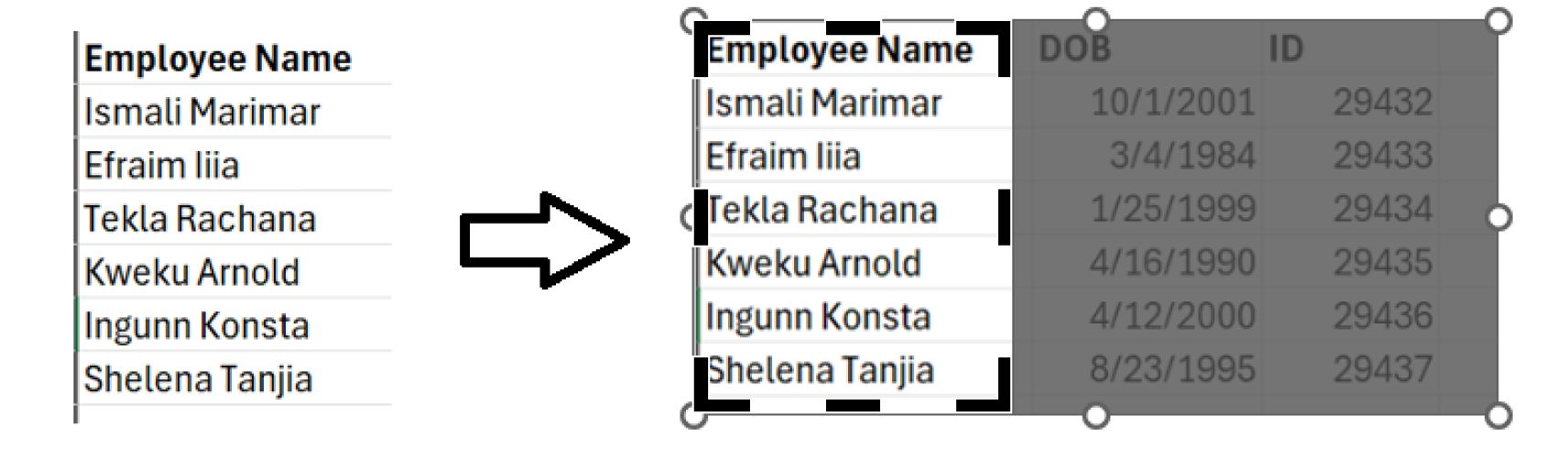

在 OneDrive 等云存储服务中共享具有多个版本的文件时,用户可能会无意中共享敏感信息。即使他们从最新版本中删除敏感信息,以前的修订版可能仍包含它。可以通过共享链接访问文件的收件人可能会查看所有版本,包括有问题的版本。下面的Microsoft Word屏幕截图显示了共享MS Word文件的结果,其中包括所有者不知道的所有修订。

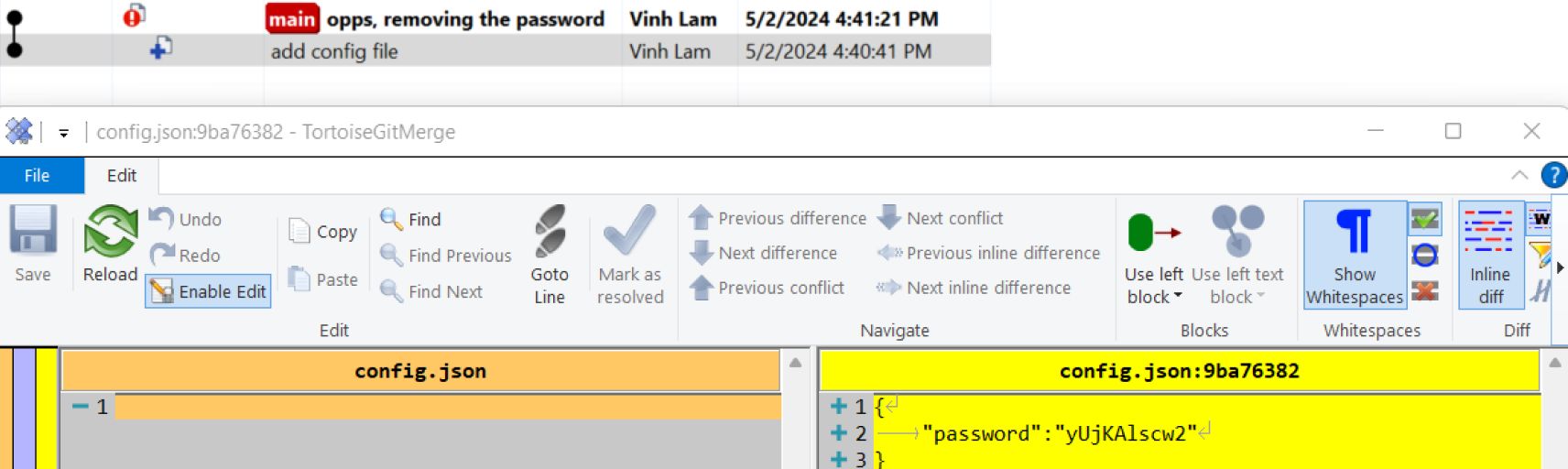

在 Git 中也可以看到相同的概念。尝试覆盖提交而不将其从历史记录中正确删除可能会导致任何人都可以访问数据。

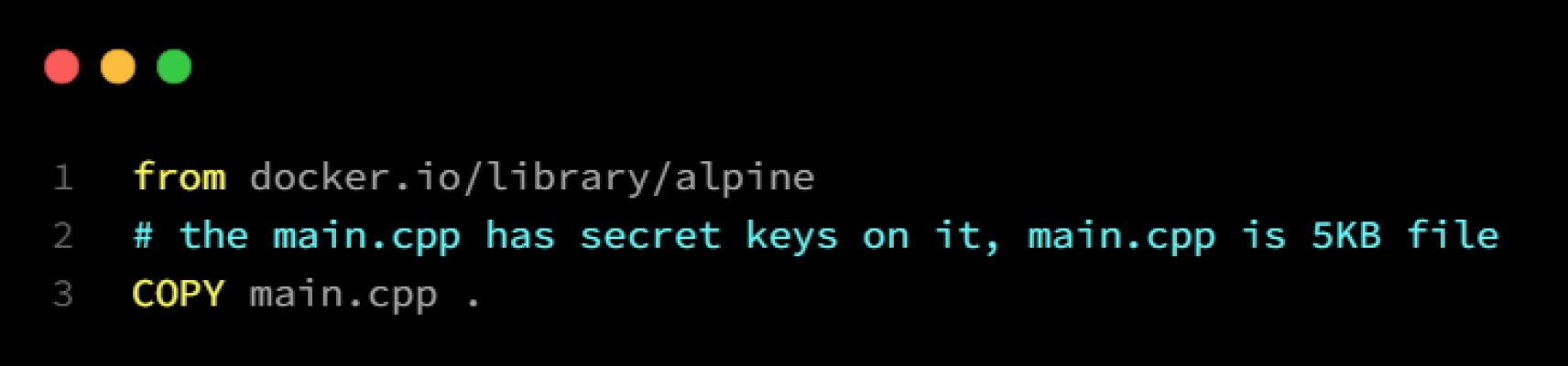

另一个类似的情况可能发生在容器层上。机密或敏感数据可能会无意中存储在容器层中。即使进行了更新以删除此数据,旧图层仍可能包含该数据,从而在检查容器映像时可能会暴露该数据。请参阅以下示例:

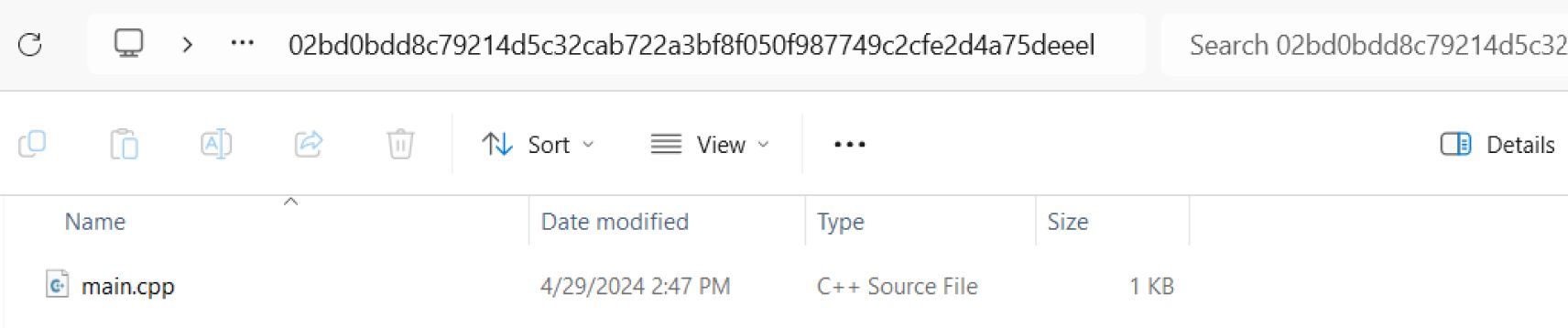

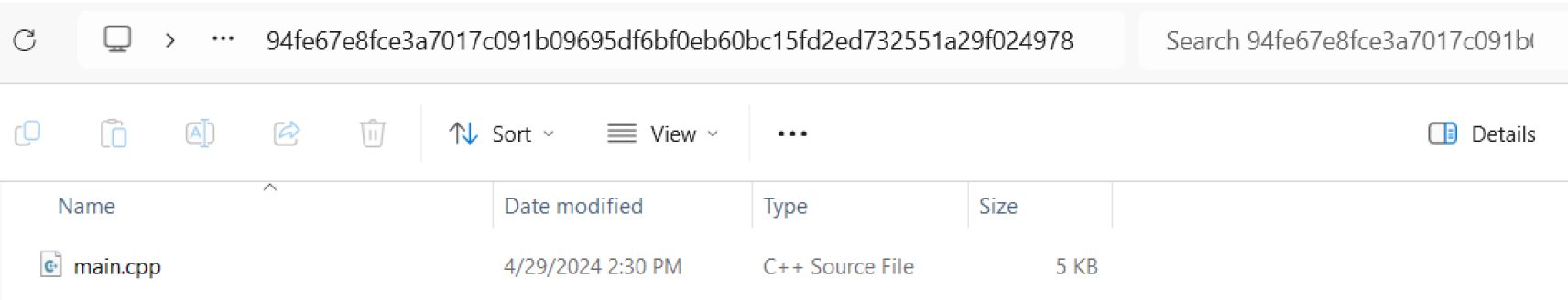

首先,我们构建一个新的容器映像 “with-secret”,其中包含一个带有 secret 的源代码文件:

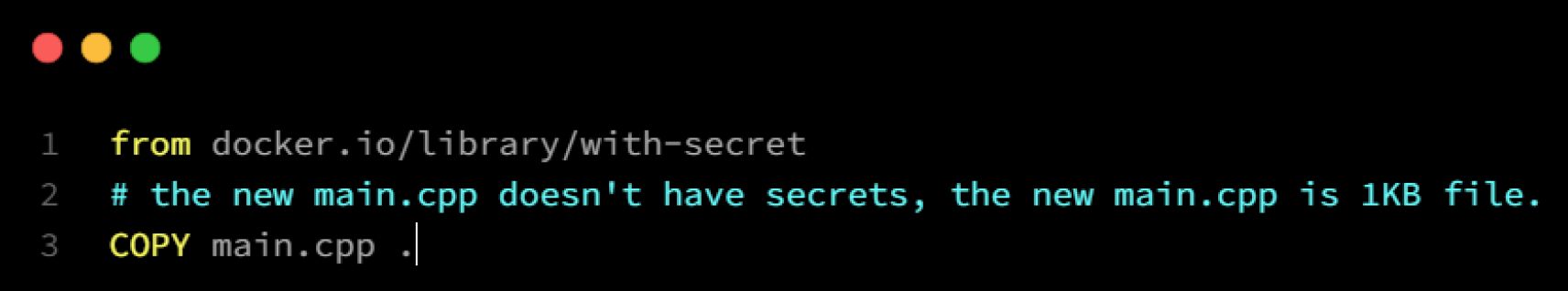

从这个新图像中,我们尝试用一个新文件覆盖它:

但是,如果我们检查图像,我们仍然会看到旧的 main.cpp 在第 2 层。导出的 。焦油 文件包含两个文件,这意味着原始文件中的机密仍然可以被访问和泄露

链接数据和外部引用

在某些情况下,用户可以使用链接对象或外部引用将来自外部源(如 Excel 电子表格或数据库)的数据插入到 Word 文档中。但是,他们可能没有意识到,对原始数据源的更改可以自动更新 Word 文档中的信息,如果未经适当授权修改外部数据,则会导致不一致或意外泄露。

Microsoft Office 中的裁剪图像

虽然用户在Microsoft Word中快速“剪切”图像似乎很方便,但此功能并不能真正删除内容。裁剪后的图像可能仍保留隐藏或敏感信息,容易受到潜在的重建或恢复的影响。

文件元数据

文件元数据(如公司名称或 GPS 位置)可能包含用户可能不知道的敏感信息。此元数据可能会无意中泄露有关文档来源或位置的详细信息,从而可能危及机密性或隐私性。

故意泄密

故意执行违规行为是为了利用漏洞并破坏敏感信息以谋取私利或邪恶目的。

可视化

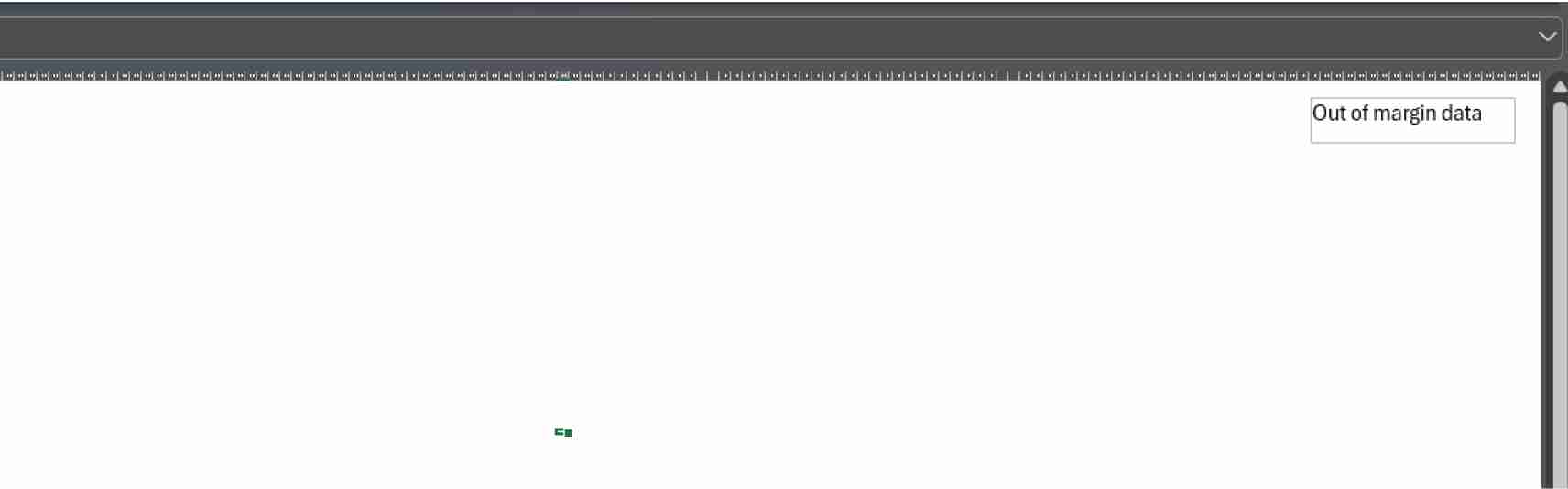

将数据隐藏在页面边距之外

在以下方案中,攻击者试图将数据隐藏在远离第一列的地方。除非用户缩小得足够远,否则无法看到该数据。

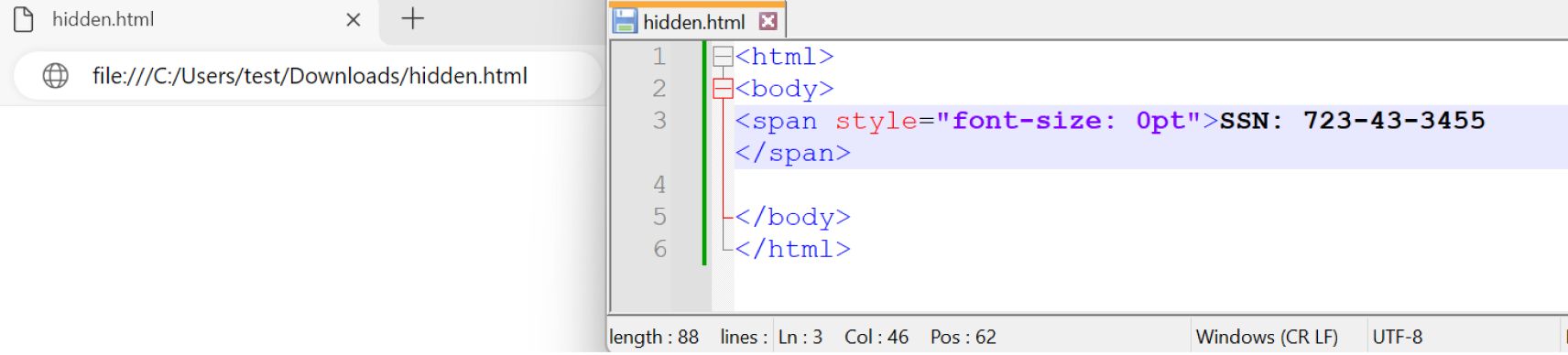

零字体

术语“ZeroFont”起源于使用微小的、不可见的字体大小(通常设置为零)来隐藏电子邮件正文中的恶意 URL 或内容的技术。这些攻击利用了这样一个事实,即许多电子邮件安全过滤器主要分析电子邮件的可见内容,以检测网络钓鱼企图或恶意链接。通过使用 ZeroFont 技术,攻击者可以逃避检测,从而增加网络钓鱼攻击成功的可能性。

相同的文本和背景颜色

在此方法中,文本的格式为与文档背景颜色匹配的特定字体颜色,使文本肉眼不可见。这个概念依赖于利用观看者由于相同的颜色而无法区分文本和背景。

操作文件结构

查看图像与打印图像

<</Type/XObject/Subtype/Image/Width 1100/Height 733/ColorSpace/DeviceRGB/BitsPerComponent 8/Filter/DCTDecode/Interpolate true/Length 160490/Alternates[<</Image 14 0 R/DefaultForPrinting true>>]>>

上面显示的 PDF 包含两个不同的图像。第二个图像由备用标记表示,该标记将图像指定为默认打印图像。因此,如果敏感信息隐藏在第二张图像中,则可以很容易地将其传输到外部收件人,只需选择打印选项即可访问。我们之前在 一篇博客文章中谈到了这种情况。

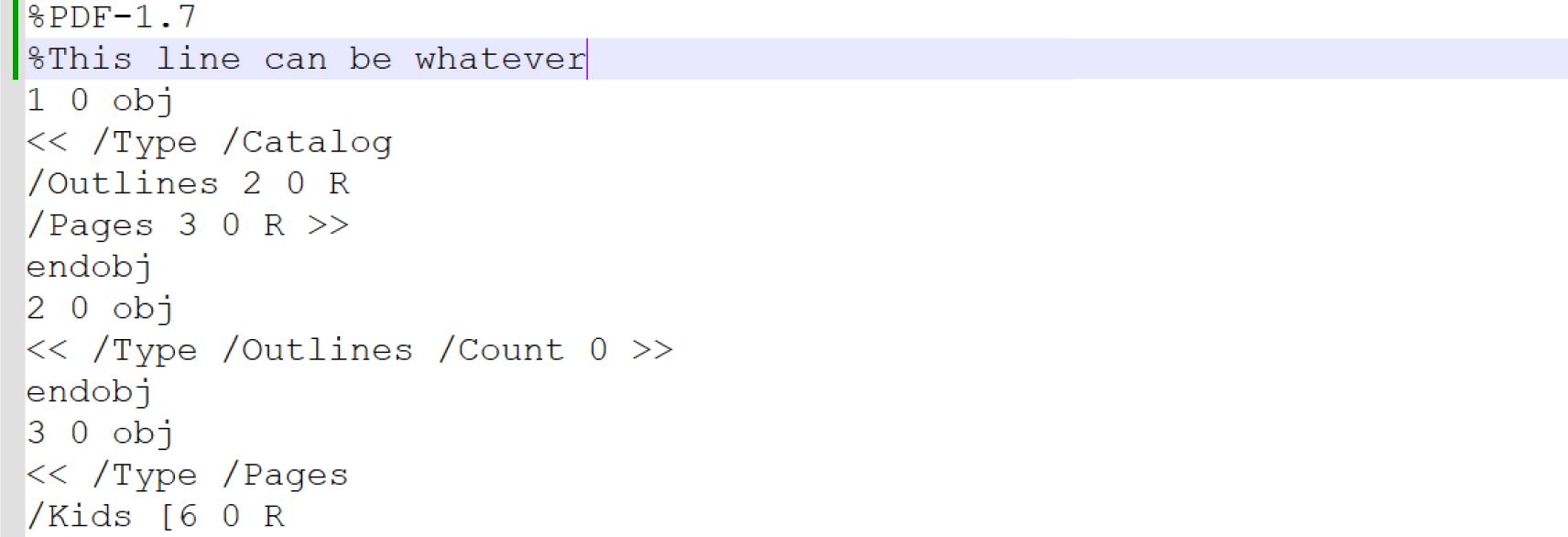

Option 对象中不会显示在 Reader 应用程序中的隐藏数据

用 % 以PDF为例,在文本模式下,此符号在PDF文件中用作注释,攻击者可以在使用Adobe Reader打开时写入任何内容,而不会影响文件的可用性。

如何将风险降至最低

稳健的解决方案

利用数据丢失防护(DLP)解决方案,监控并防止敏感信息在组织网络内部和外部未经授权的传输。

利用内容撤防和重建 (CDR) 解决方案来防止隐藏在文件中的未经批准的对象。

部署多层数据安全方法,包括防火墙、入侵检测/防御系统、防病毒软件和加密工具,以保护各个级别的敏感信息。

实施访问控制和身份验证机制,以确保只有经过授权的个人才能访问敏感数据,并根据需要定期查看和更新用户权限。

采用端点安全措施来保护设备和端点免受恶意软件、勒索软件和其他网络威胁的侵害。

定期审计和评估

定期进行安全审计和风险评估,以识别漏洞、评估现有安全措施并实施必要的改进。

执行渗透测试和漏洞扫描,主动发现并解决组织基础设施和系统中的薄弱环节。

监视和分析网络流量、系统日志和用户活动,以发现异常行为或潜在安全事件的迹象。

培训和意识

实施全面的培训计划,对员工进行数据安全最佳实践方面的教育,包括识别网络钓鱼企图、处理敏感信息以及遵守公司政策。

提高对数据保护重要性和数据泄露潜在后果的认识,在整个组织内培养网络安全意识文化。

提供有关新出现的网络安全威胁和预防措施的定期更新和提醒。

利用OPSWAT MetaDefender 平台进行深度防御

这 OPSWAT MetaDefender 平台 提供针对基于文件的威胁的多层保护。 OPSWAT MetaDefender 通过以下技术应对不断演变的新攻击类型:

这种生态系统方法可以保护您最敏感的数据和系统,甚至免受非常规攻击媒介的侵害。有关更多信息,请咨询我们的网络安全专家。