2025 年 6 月底,思科披露了两个严重的远程代码执行漏洞:CVE-2025-20281和CVE - 2025-20282。这些漏洞会影响其 ISE(身份服务引擎)和 ISE-PIC(被动身份连接器)。这两个漏洞的最高 CVSS 得分为 10.0,如果被利用,未经身份验证的远程攻击者可利用根权限执行任意代码。

虽然这两个漏洞都会带来重大风险,但 CVE-2025-20282 尤其值得注意的是,它依赖于一个通常被忽视的威胁载体:文件上传。

CVE-2025-20282:您需要了解的信息

CVE-2025-20282 影响 Cisco ISE 和 ISE-PIC 3.4,允许未经认证的远程攻击者将任意文件上传到受影响的设备,然后以较高权限执行这些文件。根本原因是什么?上传过程中缺乏文件验证检查。

根据思科的建议:

"利用成功后,攻击者可在受影响的系统上存储恶意文件,然后在系统上执行任意代码或获得 root 权限"。

CVE-2025-20282 与源于不当API 请求验证的 CVE-2025-20281 不同,它是一个典型的文件输入处理不当的例子,这是一个关键的安全漏洞,可以通过完善的文件上传安全实践加以缓解。

OWASP 的文件上传指南强调文件验证

OWASP File Upload Cheat Sheet一直强调在允许文件进入任何环境之前对其进行验证的重要性。Core 建议包括

- 验证文件类型和扩展名

- 扫描文件载恶意软件

- 限制上传位置

- 实施 CDR(解除武装与重建内容)

在 CVE-2025-20282 案例中,由于没有执行适当的文件验证,攻击者可以将恶意文件放置在特权目录中,从而有效绕过基本的防护措施。

这正是OPSWAT的MetaDefender 平台所要阻止的风险。

使用OPSWAT MetaDefender®执行文件安全最佳实践

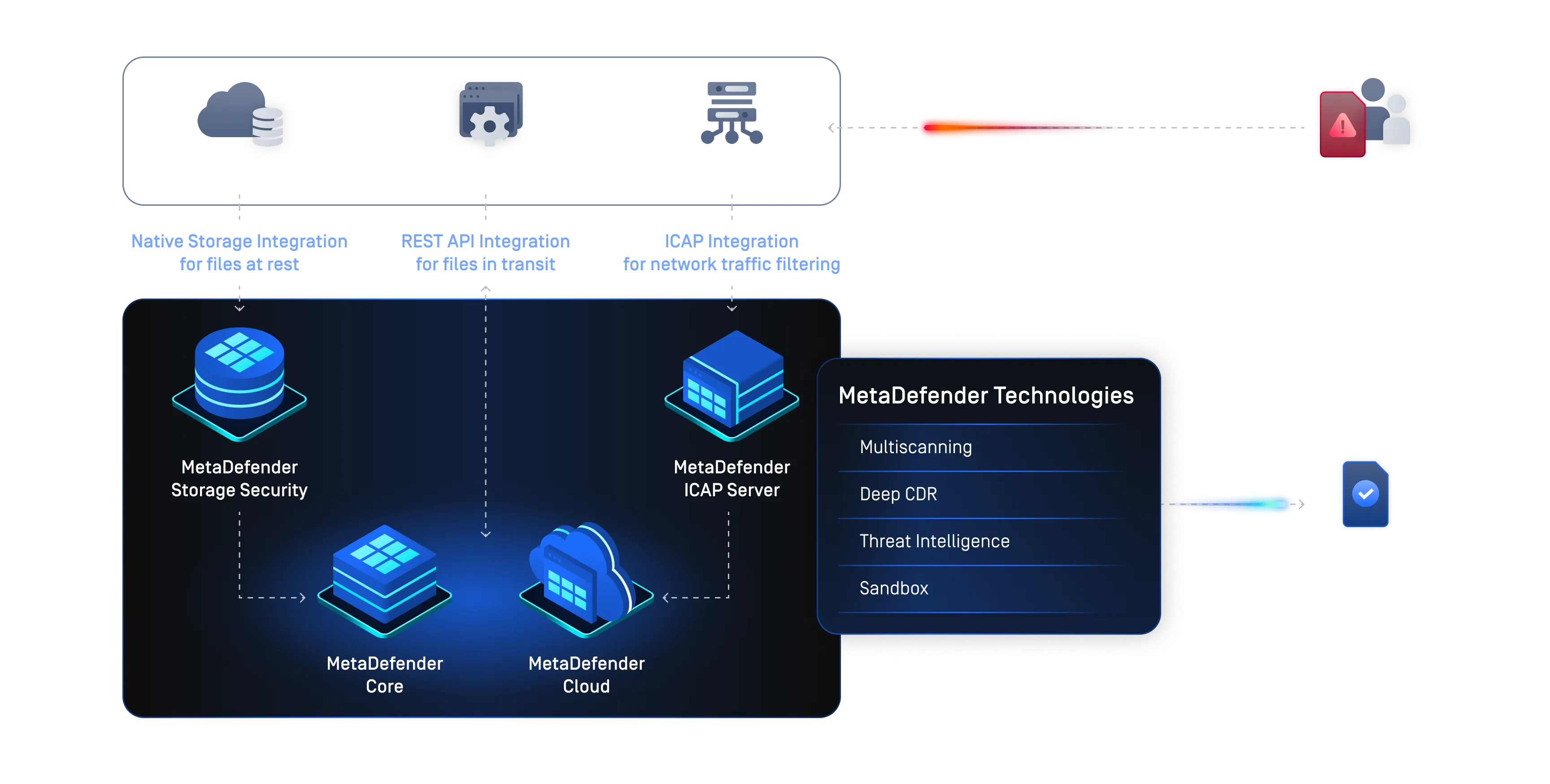

MetaDefender 文件安全解决方案在文件上传和传输点进行战略部署时,可在恶意文件到达目标系统之前阻止它们,从而防止 CVE-2025-20282 等零日漏洞被利用。

MetaDefender 文件安全软件采用行业领先的多层技术,包括

- Metascan™Multiscanning:使用 30 多种反恶意软件引擎扫描文件

- File Type Verification:确认真正的文件类型,无论扩展名如何

- File-Based Vulnerability Assessment: 在安装之前检测应用程序漏洞

- SBOM:识别包含已知 CVE 组件的文件和源代码

- 策略执行:自动阻止或隔离未通过检查的文件

使用案例:文件上传安全

将文件安全MetaDefender 放在文件上传工作流程(如 Cisco ISE 的基于 Web 的界面)前面时,可确保:

- 在接受文件前对其进行扫描和验证

- 阻止未知或未经授权的文件类型,防止欺骗行为

- 检测并删除恶意有效载荷

- 利用人工智能模型检测 PII(个人身份信息)和敏感数据,然后进行屏蔽或编辑

- 始终如一地执行安全政策

无论文件是由用户手动上传还是通过自动化系统上传,OPSWAT 都能消除 CVE-2025-20282 所利用的漏洞,在系统看到文件之前对其进行验证。

修补和预防

思科已针对这两个漏洞发布了修补程序:

- cve-2025-20281:修正 ISE 3.3 修补程序 6 和 3.4 修补程序 2 中的问题

- cve-2025-20282:已在 ISE 3.4 补丁 2 中修复

虽然目前没有证据表明存在主动利用的情况,但风险仍然很高。使用 Cisco ISE 的企业应立即应用补丁,并考虑其文件上传工作流程的真正安全性。

现在,CVSS 10.0 漏洞已与文件上传机制联系在一起,很显然:仅靠恶意软件扫描是不够的,文件验证是不可或缺的。

文件验证不是可选的

CVE-2025-20282 不仅仅是思科的问题。它提醒我们,任何接受文件上传的系统都有可能成为攻击目标。

通过实施将恶意软件扫描与文件扩展名验证相结合的文件上传防御层(如MetaDefender for File Security),企业可以弥补这一差距:

- 上传前扫描:在外围防范恶意文件

- 多层文件分析:提供广泛的威胁检测和预防功能

- 文件级别的零信任执行:防止不安全内容进入组织环境

如果您希望强化基础设施,抵御下一次零日攻击,或防止利用已知漏洞,请从文件安全入手。

了解更多有关OPSWAT MetaDefender for File Security如何保护文件上传、传输和存储工作流的信息,并获得为您的组织量身定制的解决方案。