随着MetaDefender Sandbox 2.3.0 的发布,OPSWAT 在人工智能驱动的恶意软件分析、逆向工程工作流和基于行为的威胁检测方面取得了重大进展,从而迎头赶上了这些需求。

该版本标志着一个战略性的飞跃--将机器辅助逆向工程、扩大的恶意软件系列支持以及云和身份集成结合在一起,为企业提供打击当今最狡猾威胁所需的情报。

利用人工智能驱动的反编译器加速逆向工程

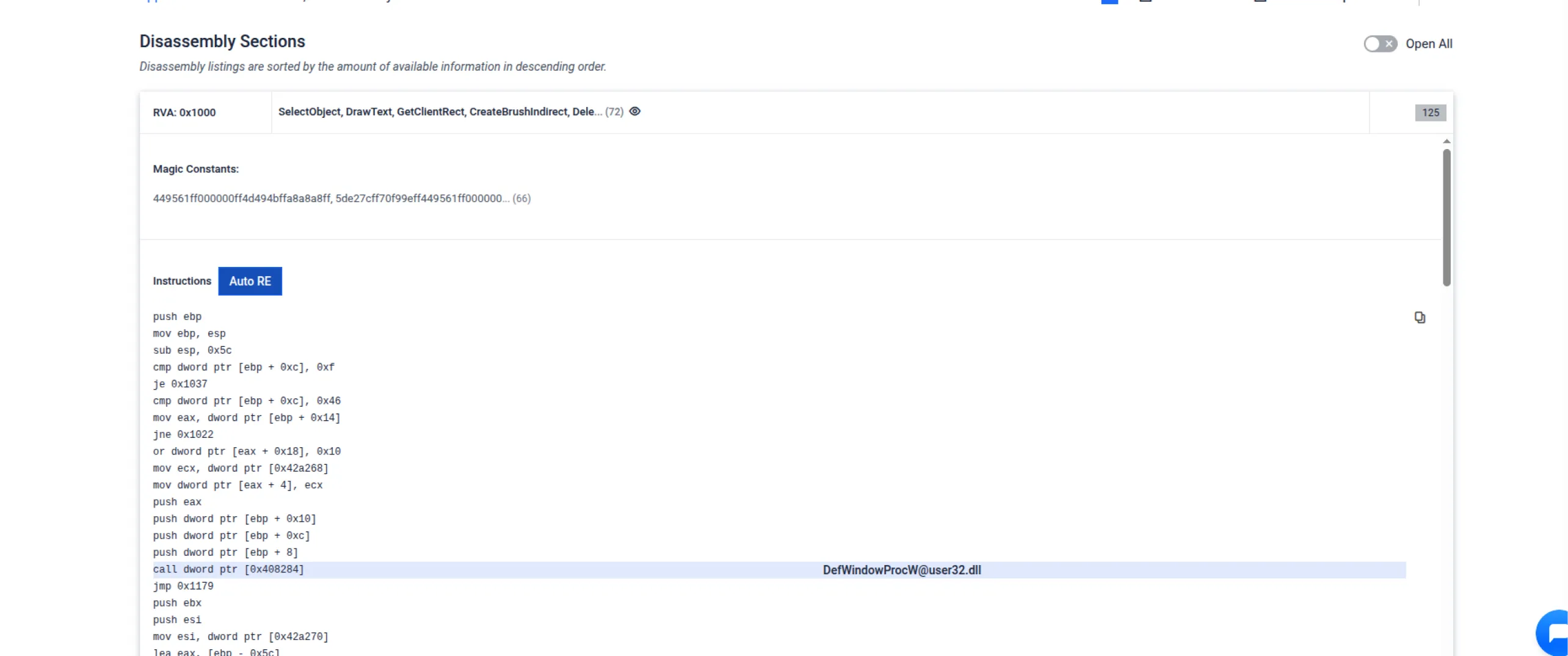

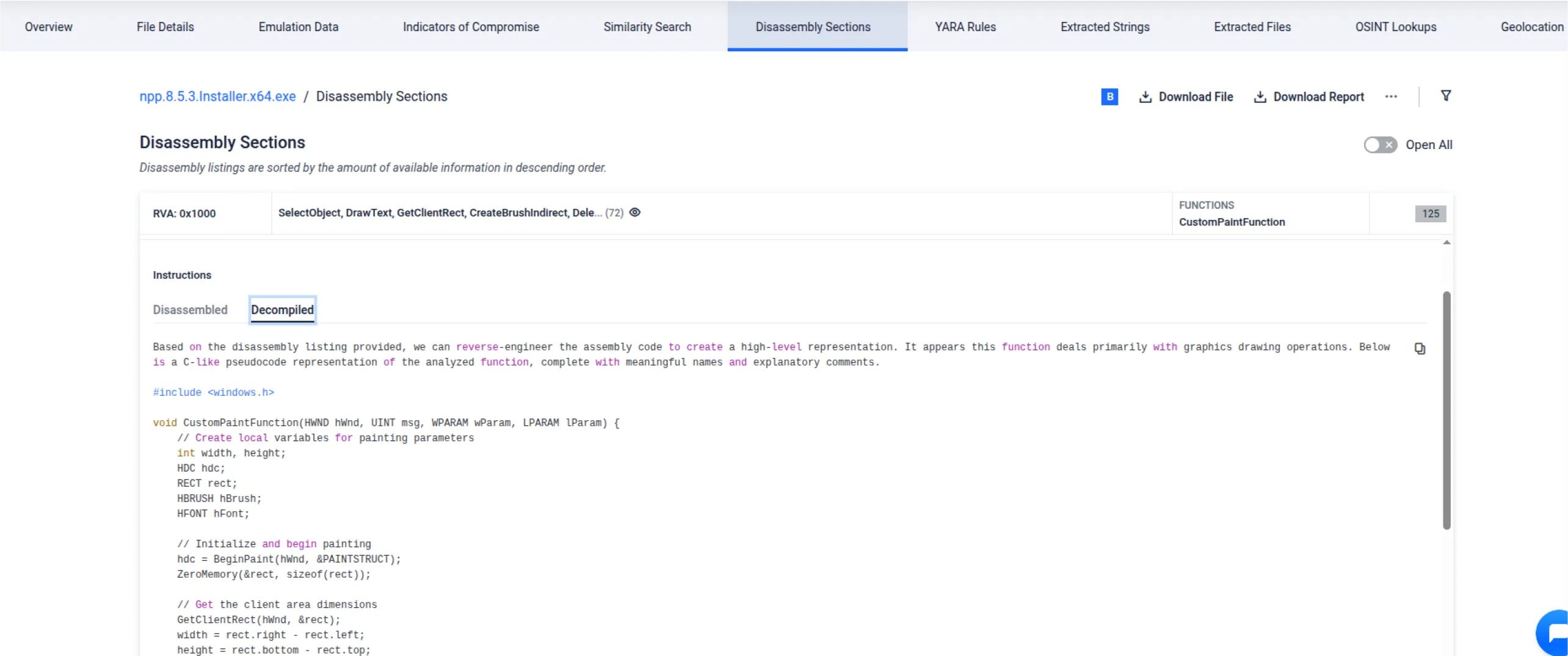

MetaDefender Sandbox 现在引入了一个由 OpenAI 驱动的反编译器,直接嵌入到反汇编界面中。只需点击一个新的 "Automatic RE "按钮,分析人员就能立即生成反编译器:

- 使用推断出的函数名反编译代码

- 上下文注释可加深对代码的理解

- 分割视图布局,可在拆解视图和反编译视图之间快速切换

这一增强功能简化了恶意软件逆向工程,能够更快、更明智地分流未知二进制文件,这对事件响应人员和威胁研究人员来说是一项至关重要的能力。

强化威胁指标分类,实现更快分流

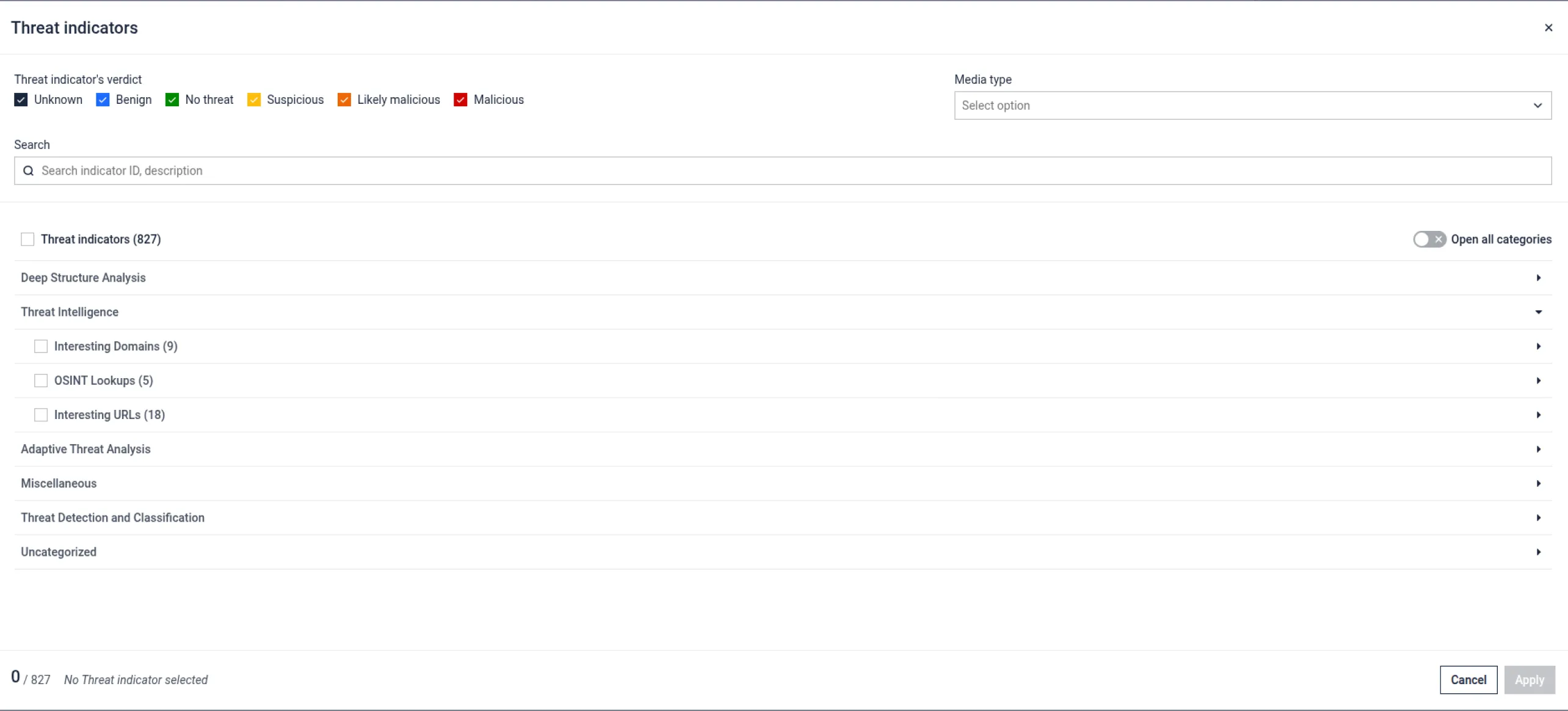

MetaDefender Sandbox 2.3.0 采用了经过改进的行为威胁指标分类引擎,并引入了..:

- 改进对多语言环境的翻译支持

- 改进风险分类和严重程度评分

- 高级过滤,优先处理高风险事件

通过上述升级,分析人员能够专注于动态执行过程中检测到的最关键威胁,从而缩短洞察时间。

针对新兴恶意软件威胁的扩展检测

随着该版本的发布,MetaDefender Sandbox 扩展了对新恶意软件家族、规避性加载器和高级持续机制的检测能力。主要新增功能包括

- 针对 XWorm、Stealc 和更新的 Lumma Stealer 变体的配置提取器

- 增强了对 PrivateLoader、Millennium RAT 和类似高级恶意软件的检测能力

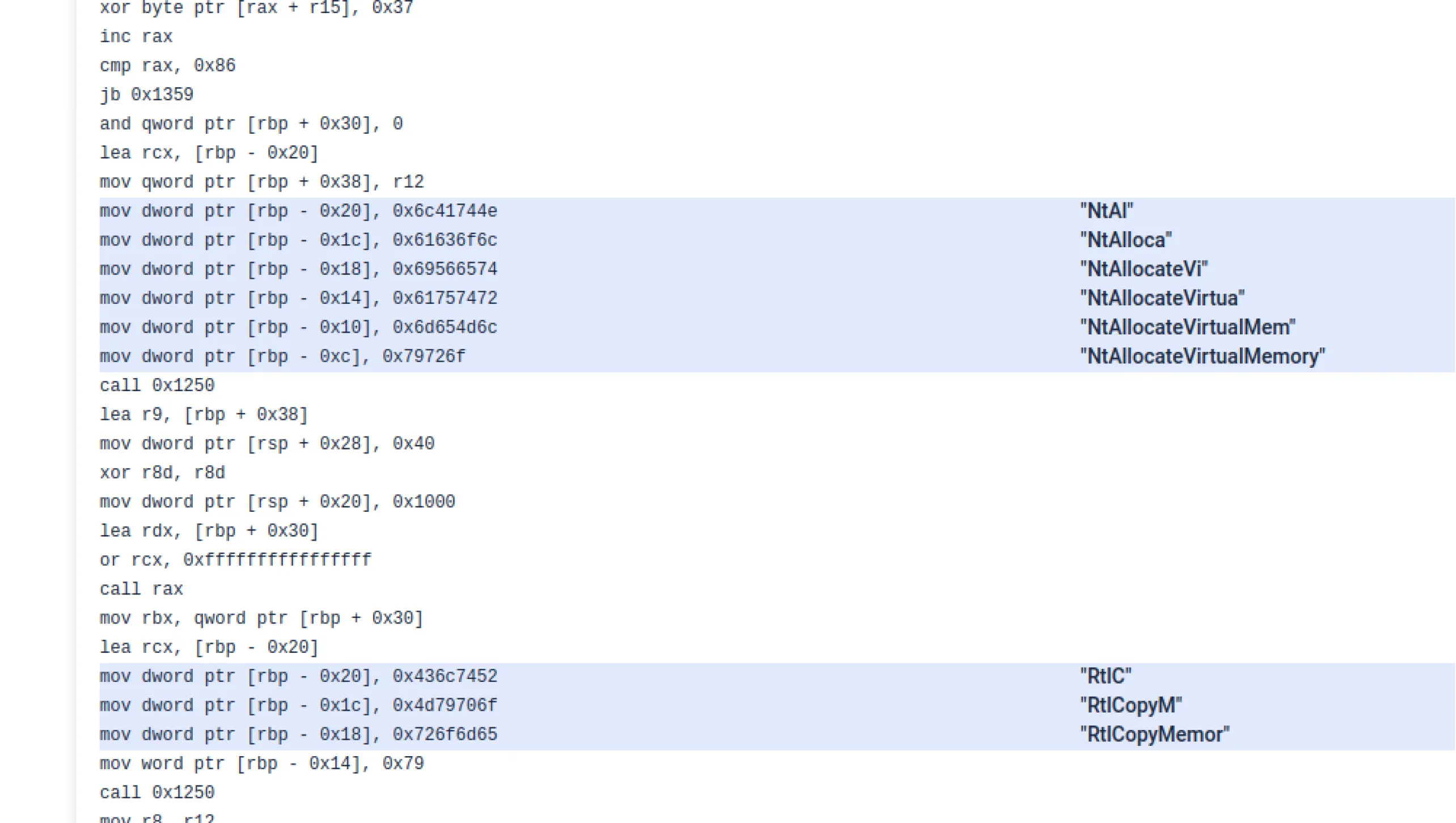

- 通过散列混淆API 调用和短时证书滥用的新签名

这可确保更广泛地覆盖当今最活跃的恶意软件活动,包括那些利用反分析和沙盒规避技术的恶意软件。

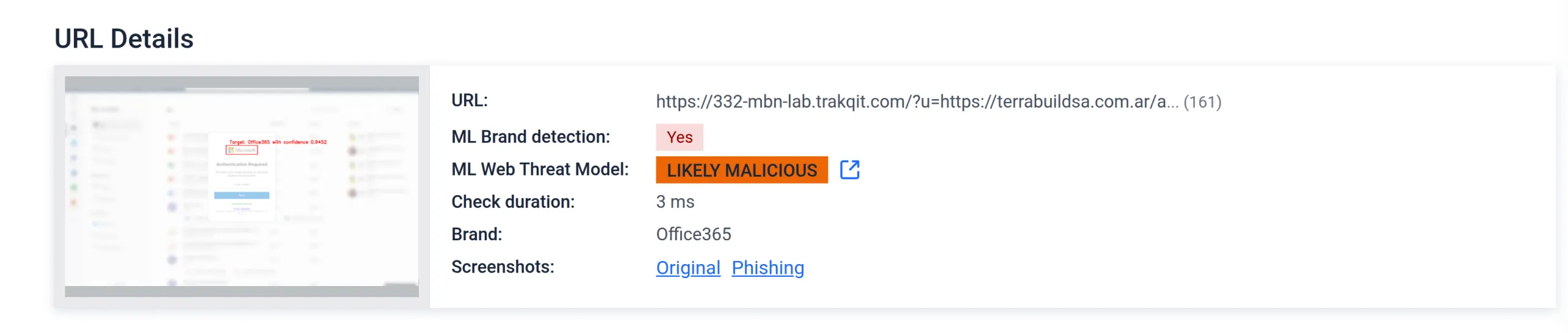

改进网络威胁和品牌检测

网络钓鱼和基于浏览器的威胁在不断演变,我们的检测堆栈也是如此。

- 新的 HTML URL 解析器可对电子邮件和恶意文档中的嵌入式 URL 进行深度检查

- 网络钓鱼检测引擎已更名为品牌检测,以更好地反映其扩展的重点

- 新增 OCR 支持,可捕捉视觉上被欺骗的品牌内容

- 现在,Marvell 和其他全球品牌也可支持高风险冒充行为

这些改进共同提高了MetaDefender识别网络钓鱼活动、凭证盗窃企图和绕过传统防御的恶意重定向的精确度。

无缝集成 Microsoft Entra(Azure AD)

使用 Microsoft Entra ID(前身为 Azure AD)的企业现在可以受益于自动用户供应和组映射。这将简化身份和访问管理,同时保持对整个企业环境的有力控制。

这种集成支持大型组织和 MSSP 安全、可扩展地采用这种技术。

增强平台和工作流程

MetaDefender Sandbox 2.3.0 还引入了多项可用性、性能和兼容性改进:

- 报告删除控制:最终用户现在可以删除自己的分析报告;管理员保留全系统权限

- YARA 规则管理界面:通过集中式界面查看、过滤和标记系统生成的和自定义的 YARA 规则

- 支持 Ubuntu 24.04 LTS:Sandbox 现已与 Ubuntu 24.04 兼容(CIS 加固功能将在未来更新中推出)

- 优化字符串提取,改进 UTF-8 处理,提高二进制转换效率

- 增强型 Dropbox 恶意软件提取功能,用于分析来自钓鱼链接的第二阶段有效载荷

增强恶意软件实验室功能,实现精准检测

MetaDefender Sandbox 2.3.0 通过以下功能进一步增强了功能:

- 基于脚本的威胁检测:提高对混淆 JavaScript、VBA 和 PowerShell 的可见性

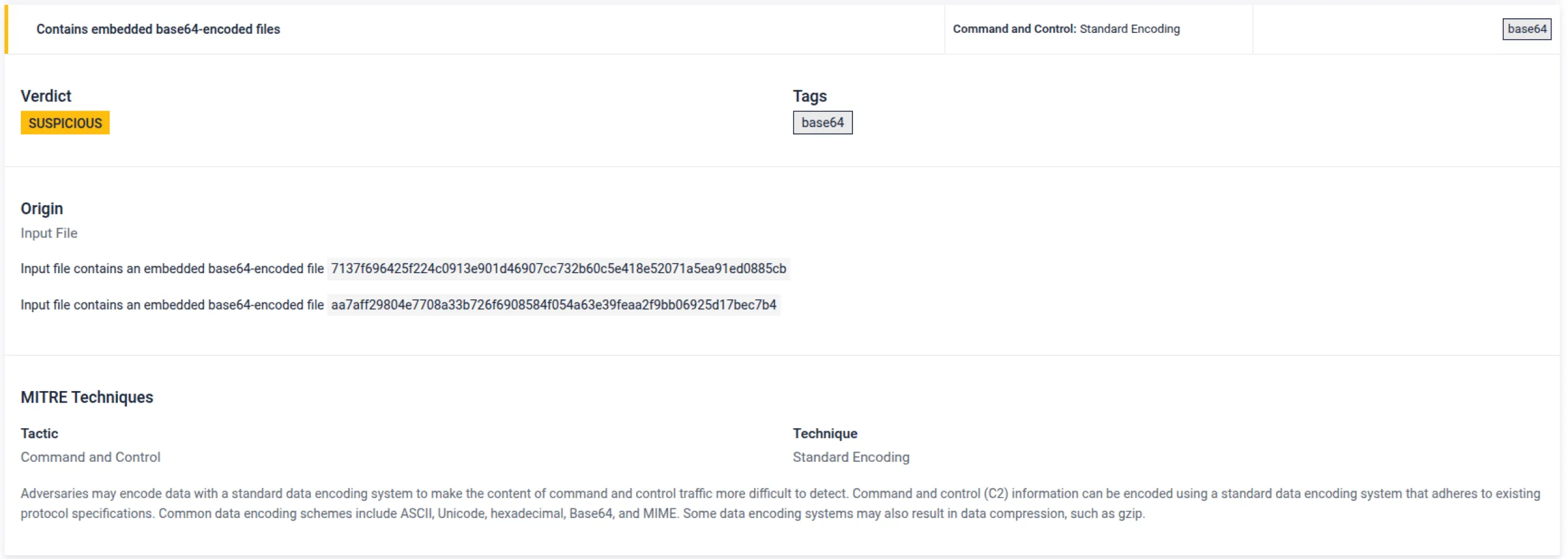

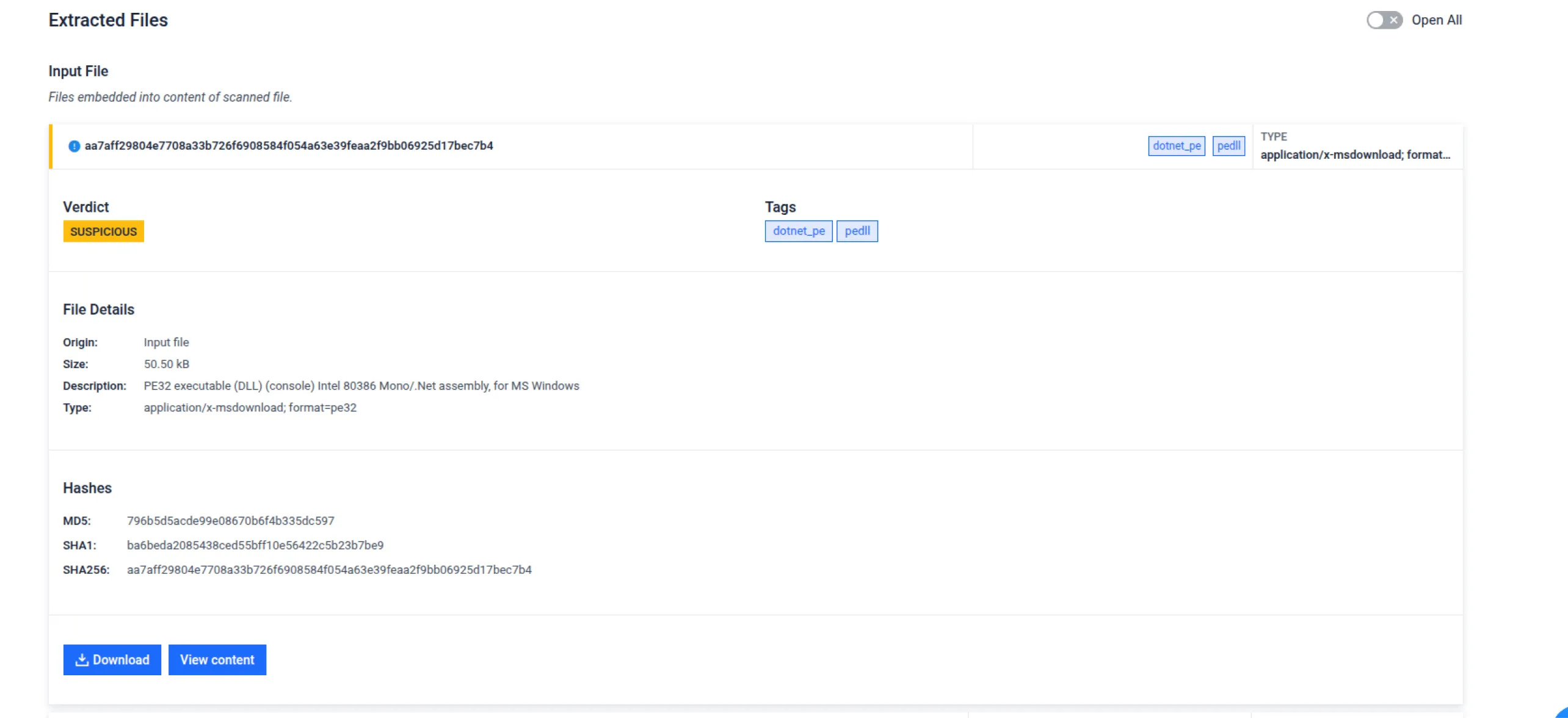

- Base64 文件提取:支持嵌入式和反向编码工件

- 反汇编精度:改进指令处理和字符串注释,反汇编输出更可靠

- PE 结构分析:40 多个新签名,用于检测 PE 标头中的结构异常

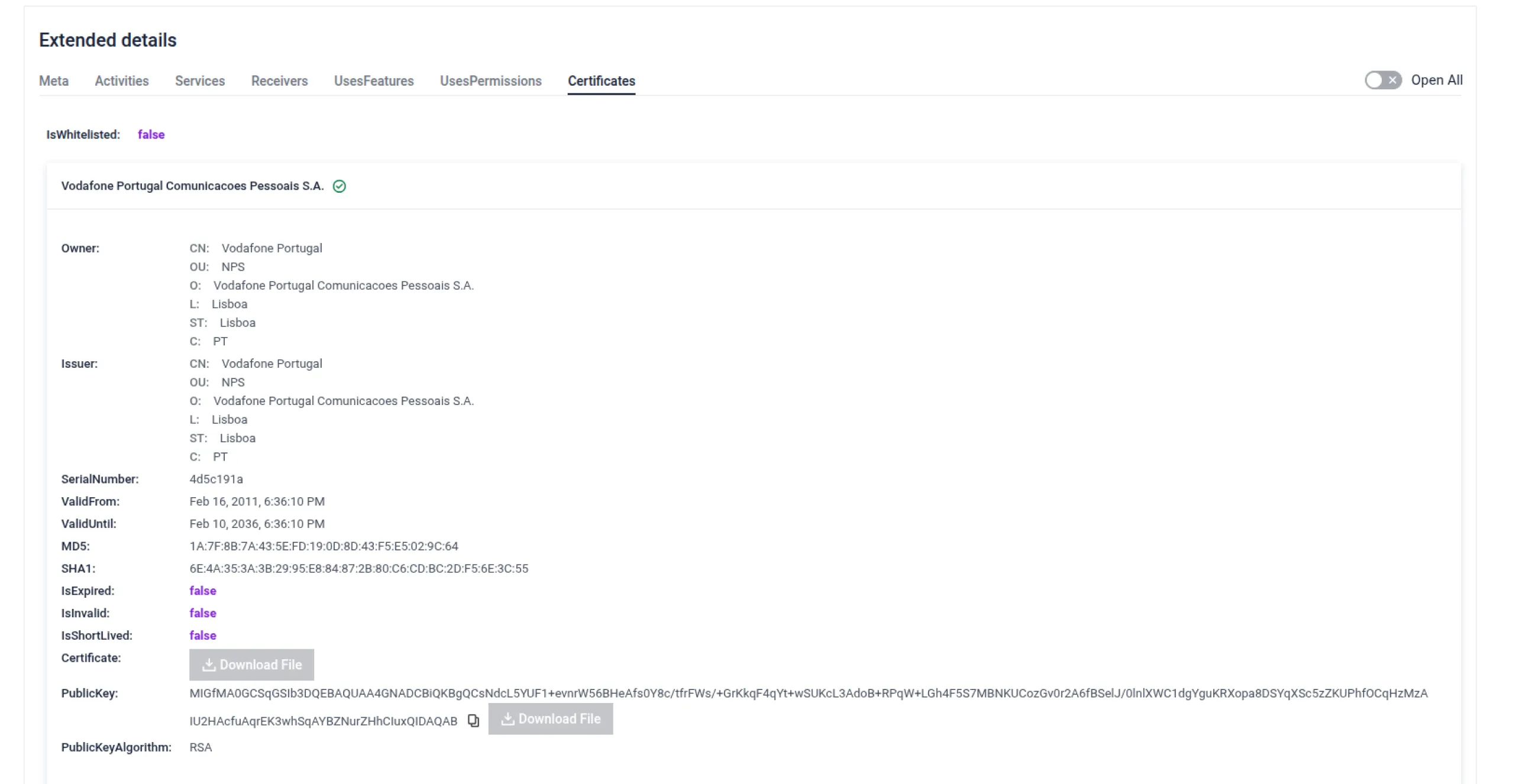

- APK 证书验证:确保 APK 的完整性,降低mobile 威胁检测中的误报率

已解决的问题和稳定性改进

- 纠正了报告加载过程中的内部服务器错误和用户验证问题

- 修复了 URL 重定向循环和文件类型错误识别问题

- 解决证书验证边缘问题,提高检测准确性

- 消除了因沙箱 URL 渲染而导致的僵尸进程

- 改进内存和API 资源处理,提高系统性能

积极主动的安全团队的战略更新

MetaDefender Sandbox 2.3.0 通过更快的分析、更智能的检测和对复杂威胁更深入的了解,增强了安全操作的能力。无论是部署在企业环境中还是集成到 SOC 工作流程中,这一更新都加强了OPSWAT通过全面的人工智能增强型恶意软件分析来保护关键基础设施的使命。