MetaDefender Sandbox 2.4.0标志着威胁检测、企业集成和用户体验方面的重大飞跃。凭借新的仿真功能、无缝 SSO 支持和丰富的用户界面工作流,该版本使安全团队能够更快、更准确地分析威胁。了解新功能和改进之处,以及您的威胁防御如何变得更加智能。

最新消息

该版本带来了强大的新功能,旨在增强企业就绪性、用户访问和分析深度。

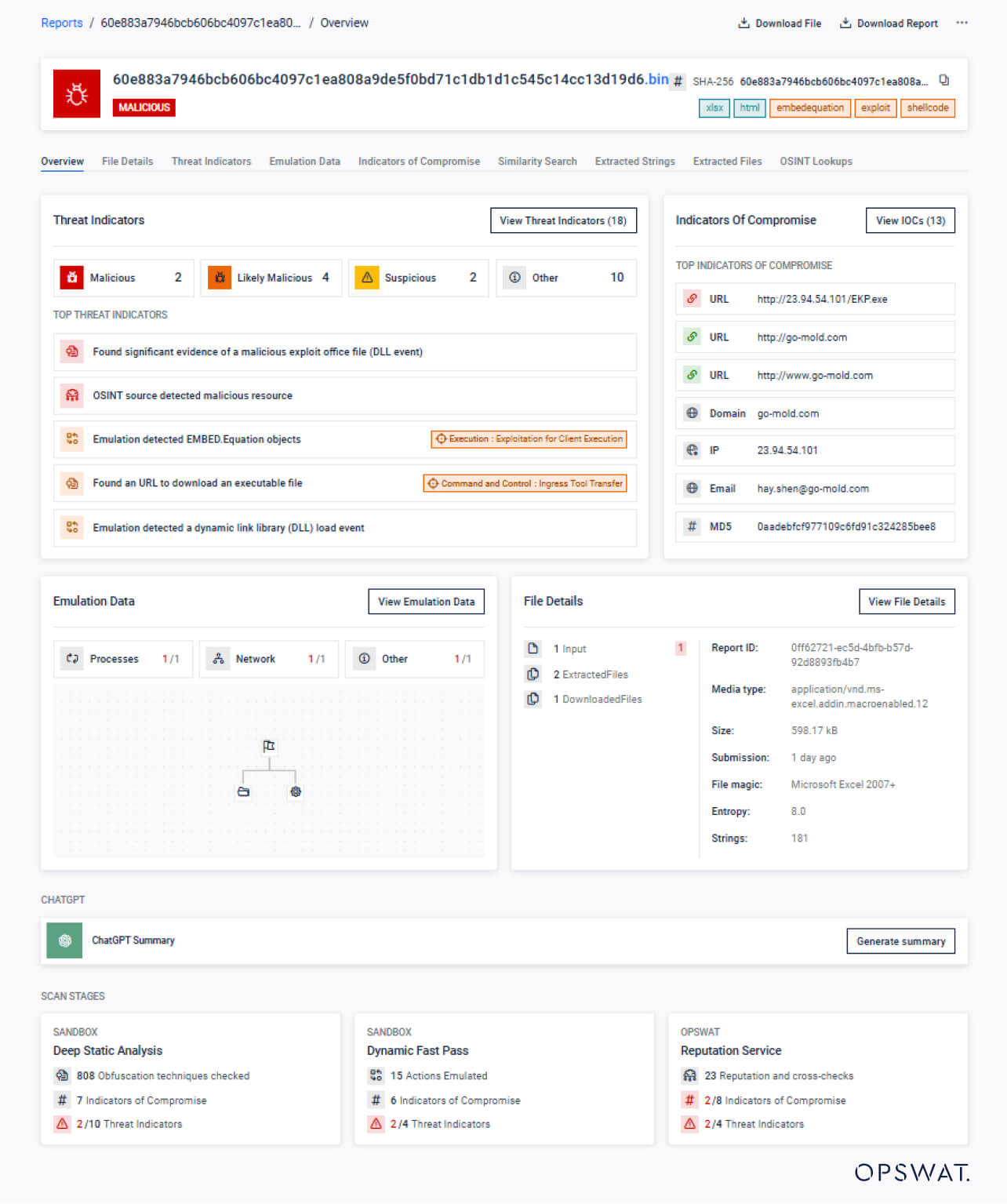

- 报告概览 重新设计

探索完全重新设计的用户界面,该界面设计清晰、快捷,具有直观的导航、动态过滤功能,并在单一精简视图中提供综合威胁洞察。

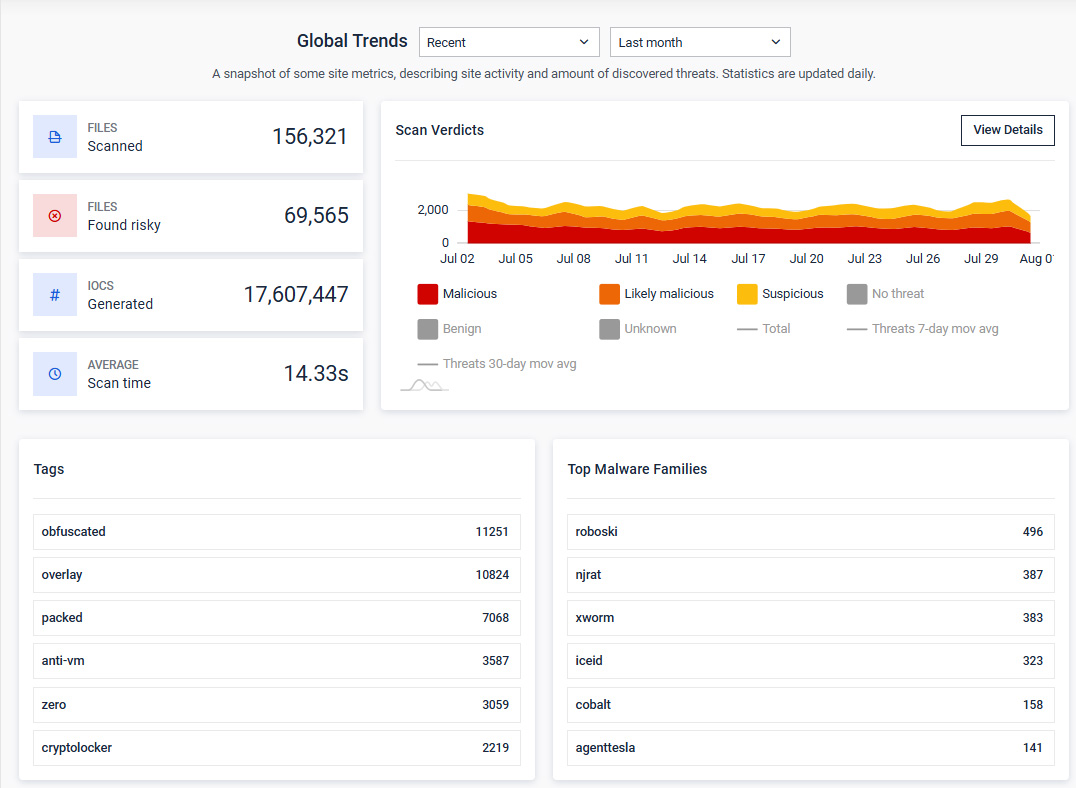

- 趋势页面重新设计

无缝浏览增强型趋势页面,页面布局焕然一新,视觉效果直观--通过更新的扫描判决、平均扫描时间、IOC 生成和主要威胁指标图表,实现更深入的可视性。

- SAML 2.0 身份提供商 (IDP) 集成

使用完整的 SAML 2.0 联合,将MetaDefender Sandbox 与企业 SSO 解决方案(如 OKTA、Ping 和 Active Directory 联合服务 (AD FS))无缝集成,从而简化用户管理并加强组织的安全态势。 - Red Hat 脱机安装模式

在 Red Hat Enterprise Linux 9 上完全支持脱机安装,可在空气屏蔽环境中安全部署Sandbox 。 - 高级 Windows PE 仿真器(测试版)

高级 WindowsPE 仿真器测试版通过解压缩动态有效载荷、揭示隐藏的 IOC 和暴露新的威胁指标,已经提供了显著的价值--根据Filescan.io 的测量,它直接产生了实际影响:每天的高置信度("恶意")判定增加了 48%,每天提取的 IOC 增加了 224%,标签生成增加了 159%。

这些创新使MetaDefender Sandbox 更加直观、可扩展,并能有效促进现代安全操作。

改进

除新功能外,该版本还引入了有针对性的增强功能,以提高性能、弹性和可视性。

- 威胁指标概览计数

现在,仪表盘会显示不同的威胁指标,从而消除噪音,提供更清晰、更可操作的风险评估。 - 输入可访问性和表单重构

经过改造的表单组件可确保一致的标签、ARIA 合规性和可访问性验证,从而提高可用性并符合可访问性最佳实践。

这些改进加强了MetaDefender Sandbox作为高级威胁分析基础工具的作用。

下一代威胁检测

最新消息

MetaDefender Sandbox 2.4.0 通过更智能的解包、去混淆和变体识别功能扩展了检测能力。

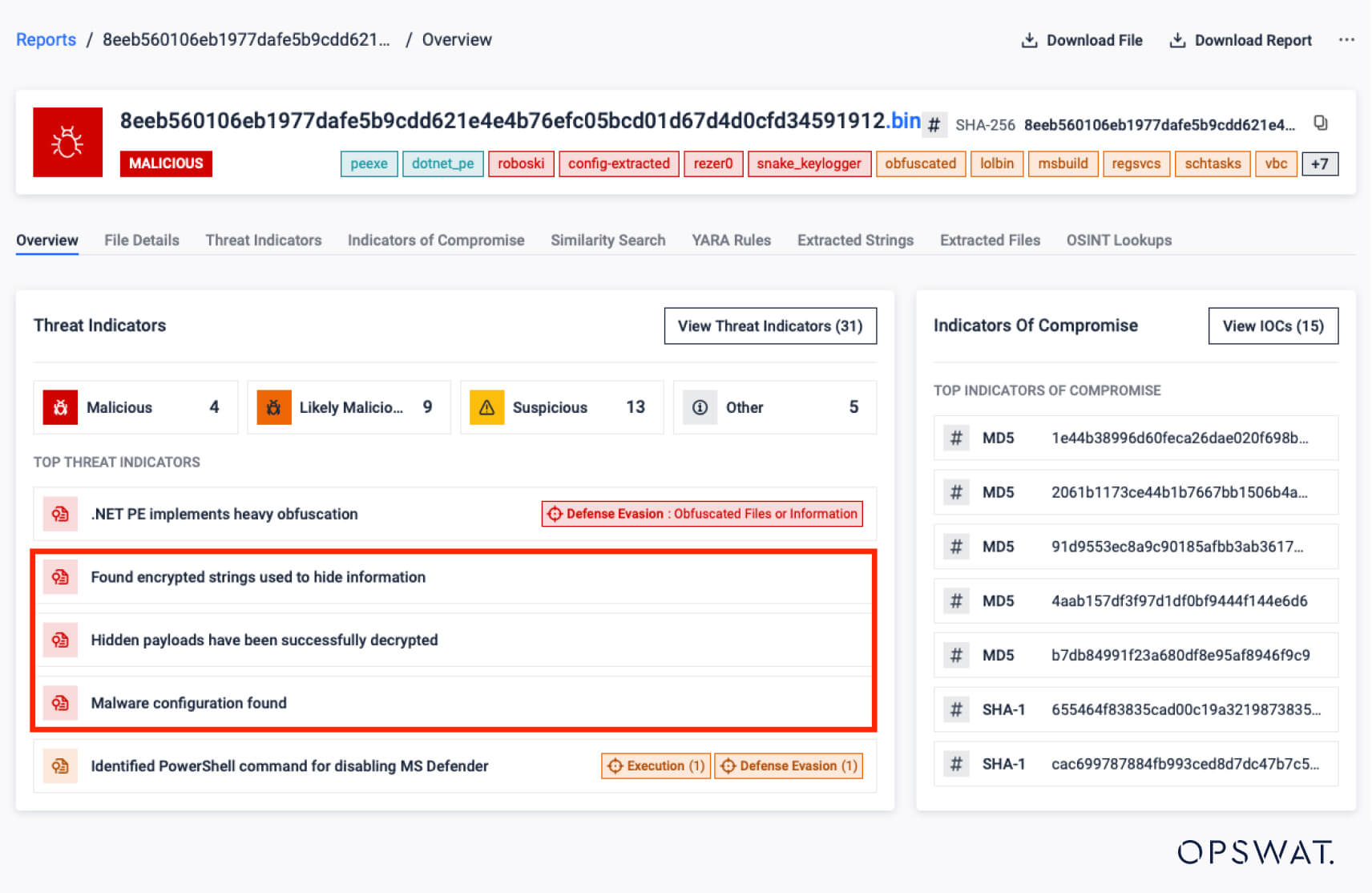

- 更新的 YARA 和恶意软件配置提取逻辑

更新了检测规则和配置提取逻辑,以更好地识别 Lumma Stealer (ChaCha)、MetaStealer 和 Snake Keylogger 变体。 - .NET 加载器解包增强功能

添加了对 Roboski 和 ReZer0 加载器的解包支持,以及 .NET 文件中的控制流去混淆,以改进有效载荷提取。

- .NET文件中的控制流去混淆

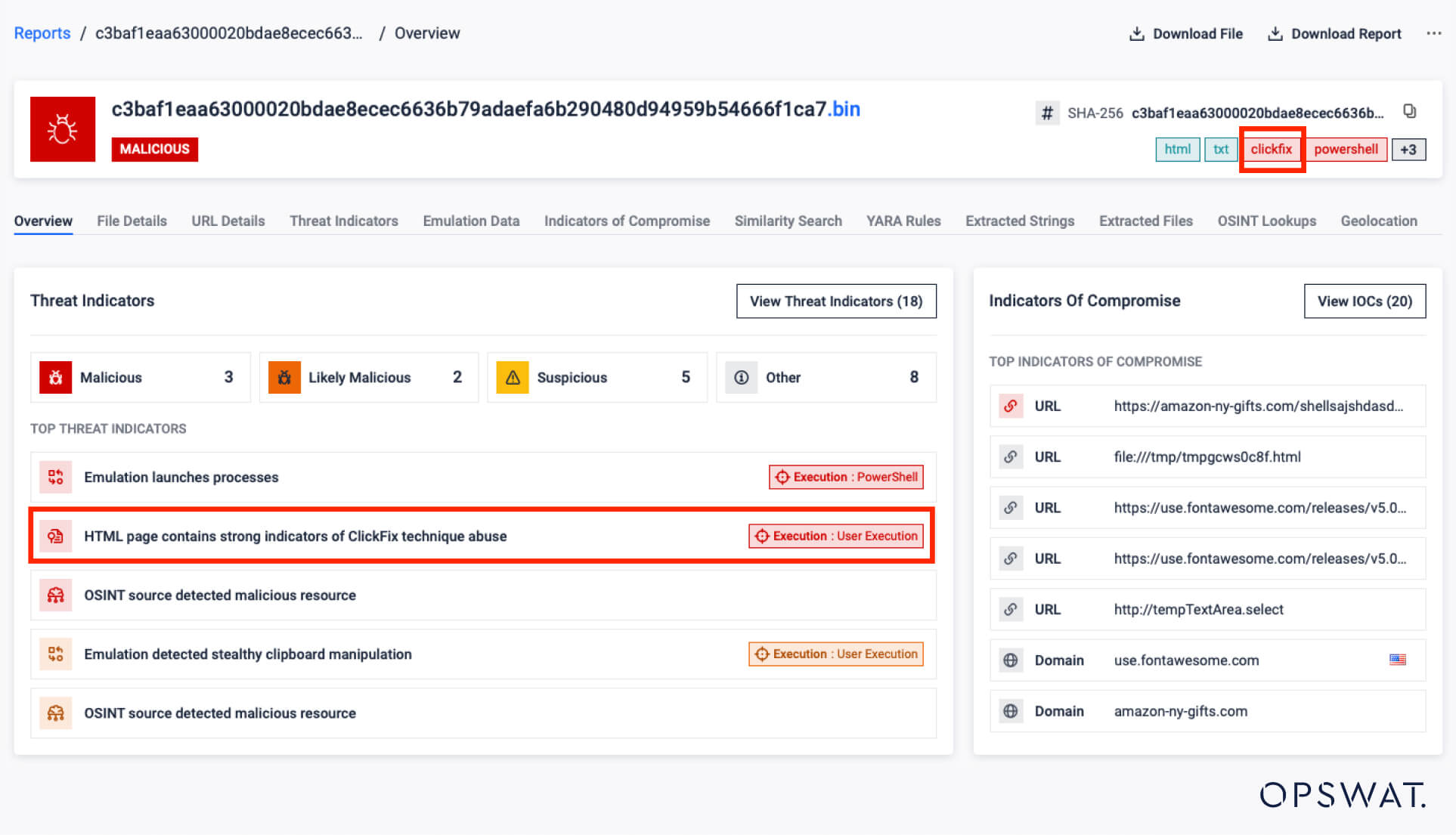

实现控制流去混淆,以提高解包效率,并暴露混淆的.NET示例中隐藏的有效载荷。 - 对 ClickFix 变体的早期检测

对 ClickFix 及相关变体进行早期检测,以应对社交工程威胁的上升趋势。

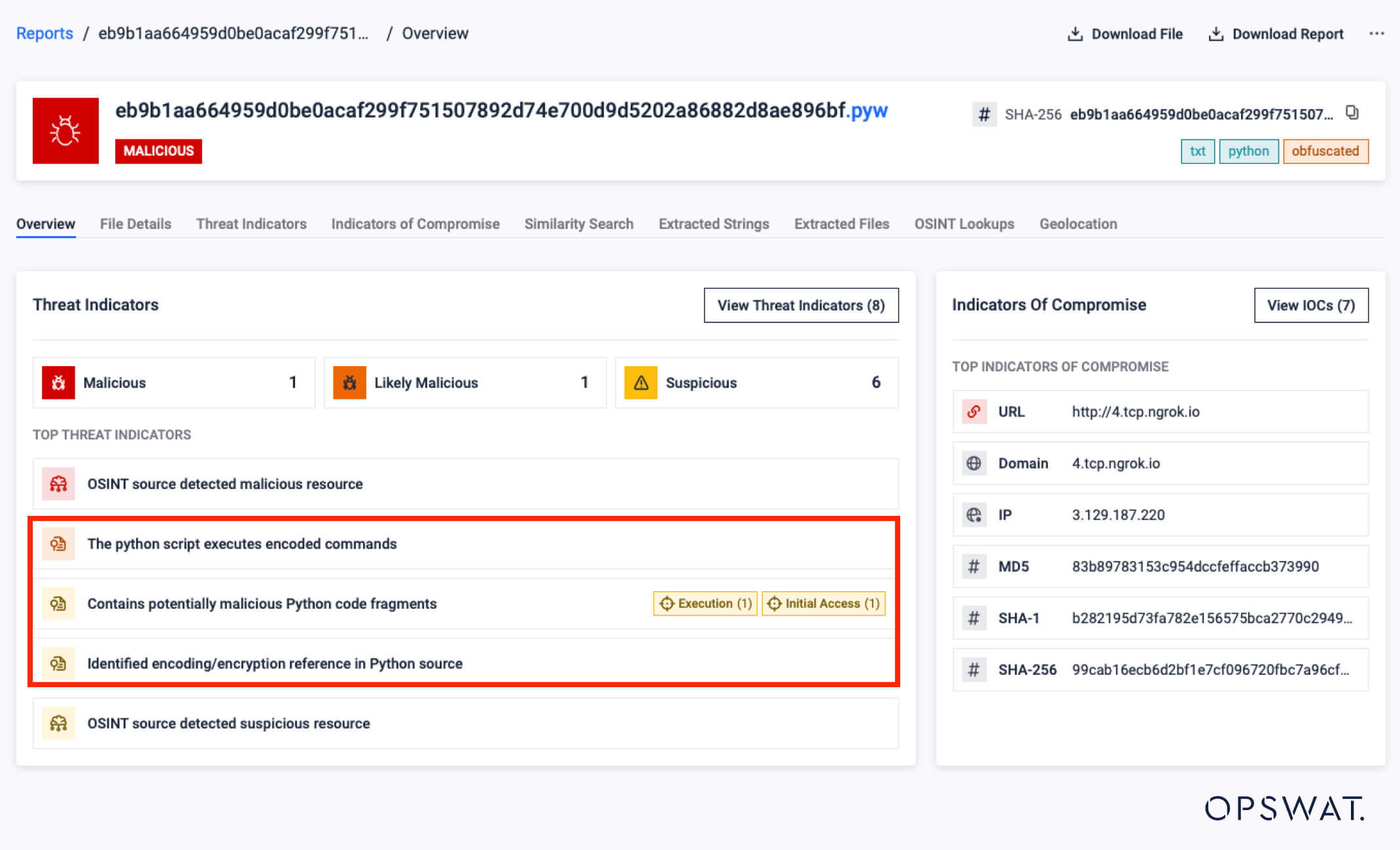

- Base64 命令的自动解码

启用了对 Python 和 Bash 脚本中 base64 编码命令的自动解码,从而揭示了更深的混淆层并提高了检测准确性。

- 支持 ACCDE 文件分析

添加了对 ACCDE 文件分析的支持,将覆盖范围扩大到 Microsoft Access 应用程序,并提高了对嵌入式威胁的可见性。

这些新增功能扩展了行为洞察的深度,并能更精确地发现隐藏的威胁。

改进

本节中的增强功能可在更广泛的威胁范围内提高检测精度和背景分析能力。

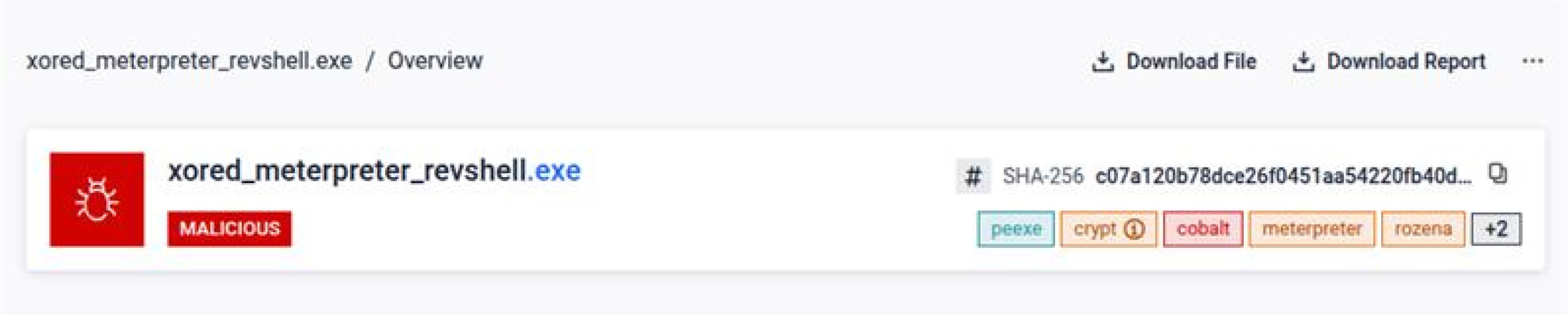

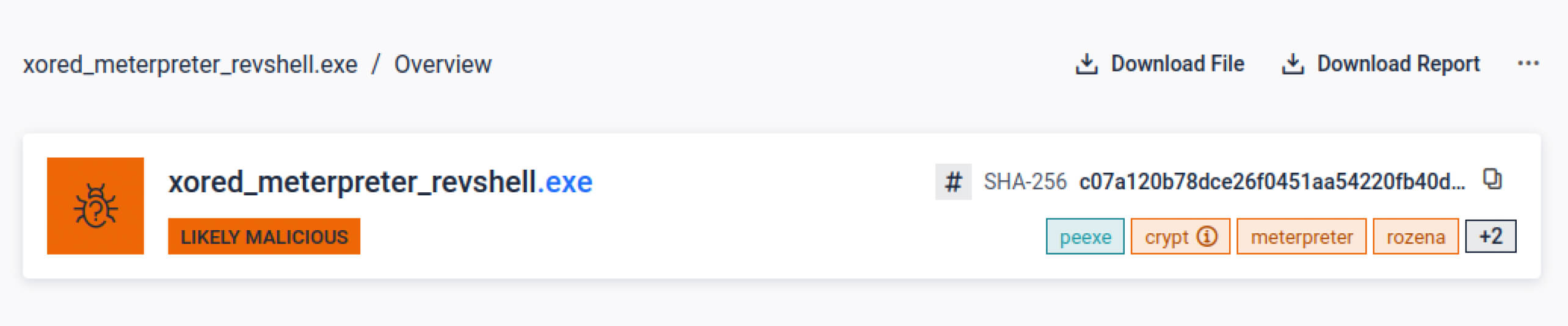

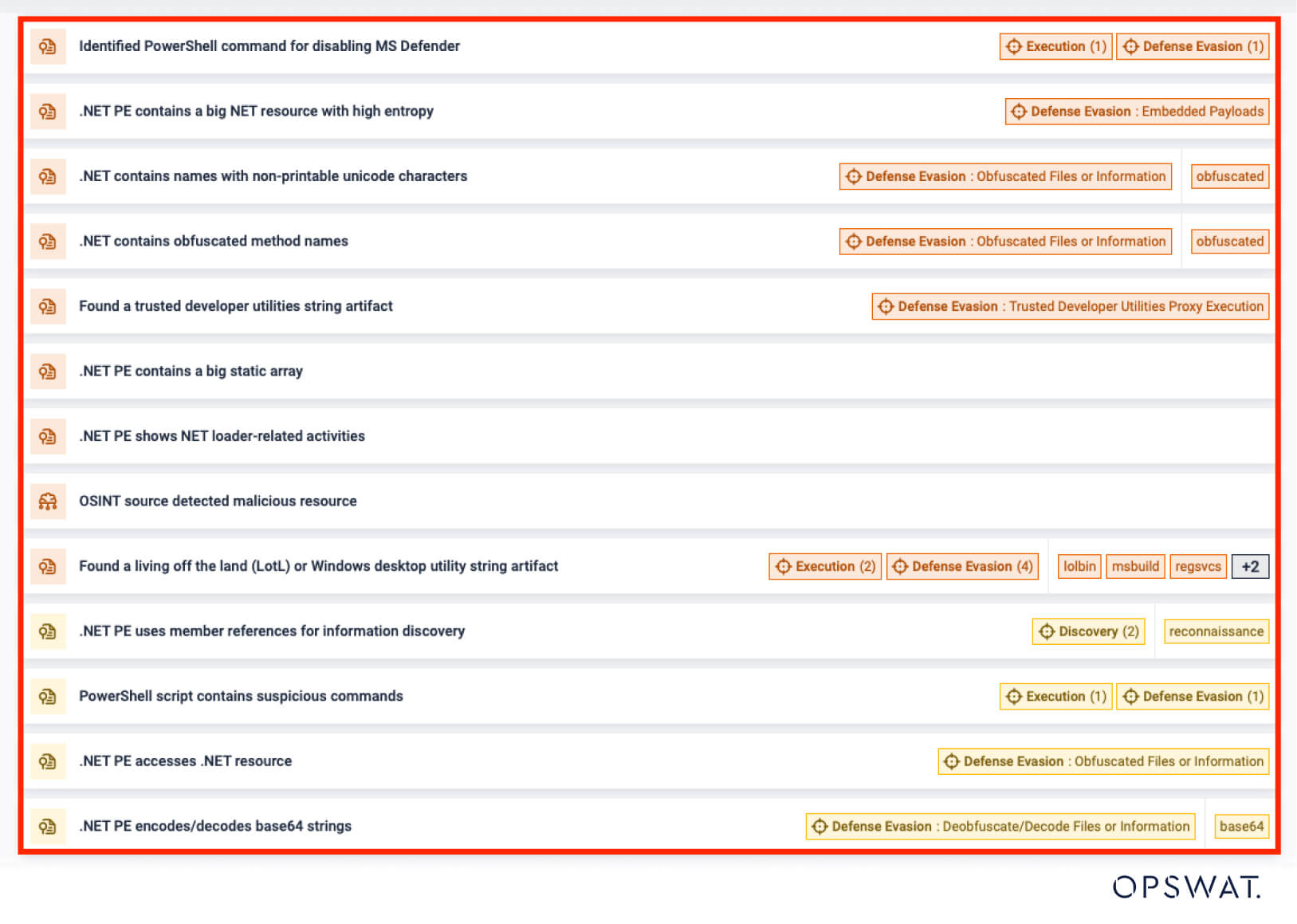

- 改进对可疑 .NET 二进制程序的检测

通过分析底层异常(如过大的静态数组、高熵资源和不规则调用模式)来增强检测功能,从而更早地识别混淆的 .NET 威胁。 - 增强型 HTML 威胁分析

升级的 HTML 解析器和扩展的检测指标提高了应对规避性或畸形网络威胁的准确性。 - 扩展的 IOC 和 MITRE ATT&CK 覆盖范围

更深入的 LNK 文件解析、更智能的指标充实以及灵活的基于 YARA 的标记功能,使威胁关联和跨报告的上下文分析更加敏锐。

- DIE(Detect It Easy)数据库更新

改进的文件类型和打包二进制识别功能提高了对各种复杂样本集的分类准确性。 - OSINT 查询优化

对启发式提取的域禁用查询,以减少误报并提高总体判定精度。

从静态启发式到动态丰富化,这些改进进一步增强了分析人员的能力,使其能够应对当今躲躲闪闪的威胁。

引擎发布说明

高级 PE 仿真器(测试版)

改进

高级 PE 仿真器(Beta 版)在此版本中进行了重大升级,可提供更深入的行为洞察力,并发现可规避传统分析的威胁。

- Shellcode Execution

添加了对独立 shellcode 和转发器绑定的支持,可对低级有效载荷进行更深入的分析。 - 事件跟踪

捕捉可疑活动,包括内存和磁盘写入、保护更改、DNS 解析、HTTP 请求等。 - 相关转储

自动提取关键执行点(如 PE 文件)的内存转储,以便更深入地检查威胁。 - 与反汇编集成

将有意义的内存转储直接导入反汇编程序管道,以加强深入分析。 - 概述和跟踪

引入了汇总统计、版本管理和可配置API 日志增强功能,以实现更丰富的执行跟踪可视性。 - 新威胁指标

添加了针对 PE 的行为指标,以提供更有针对性和更有意义的分析见解。 - 额外的 IOC 提取

利用仿真发现静态分析看不到的 IOC,提高检测的完整性。 - 防御规避

采用先进的模拟指纹识别技术,检测并绕过恶意软件的规避行为。

这些增强功能使仿真器成为检测复杂、多阶段恶意软件并以无与伦比的精度提取可操作 IOC 的重要资产。

最新消息

该引擎更新引入了扩展模拟、高级指标逻辑和现代脚本分析。

- .lnk 批量删除检测

可检测生成和执行批脚本的 Windows 快捷方式文件,弥补了 "离岸生活 "技术所利用的关键漏洞。 - 剪贴板API 仿真

网络仿真现在可以捕获现代剪贴板操作,如 write() 和 writeText(),从而暴露钓鱼工具包和滴水程序中使用的技术。 - Anesidora

JavaScript 仿真现在支持 ES6 语法,大大扩展了对高级和现代恶意脚本的覆盖范围。

每项新功能都有助于更早地发现威胁并做出更有把握的判断,尤其是在复杂的环境中。

改进

在引擎最新的改进周期中,性能、保真度和自动化都向前迈进了一步。

- 在 HTML 仿真中自动点击按钮/链接

改进的仿真可触发用户界面驱动脚本,提高对隐藏在交互式元素背后的偷渡式下载的检测能力。 - 在单击时执行事件处理程序

现在可执行内联单击事件处理程序,从而加强对嵌入 HTML/JavaScript 的漏洞的检测。 - document.body.append() & 自读/阶段-产卵支持

引入了高保真 DOM 模拟和自参照行为支持,以更好地分析多阶段威胁。 - HtmlUnit 升级

基于 Java 的浏览器仿真带来了 JavaScript 引擎修复、CSS 渲染改进和更高的整体稳定性。

这些后端改进提高了大容量和高级有效载荷的可扩展性和精确性。