要想在新出现的威胁面前保持领先,就不能仅仅对最新的漏洞做出反应。保持强大安全性的关键策略之一是设计能够预测未来趋势的检测功能。InQuest FileTAC 和 MailTAC 产品的核心之一是强大的恶意文件签名库,当旧规则检测到新威胁时,这些签名库往往会证明其持久价值。本月,我们希望强调未来恶意软件检测的重要性以及主动threat intelligence 的关键作用。

面向未来

面向未来包括设计有弹性的检测方法和系统,以预测和适应不断变化的威胁。这种积极主动的方法有几个好处:

- 长期有效: 精心设计的检测规则可持续防范新的漏洞利用和恶意软件变种,从而减少不断更新的需要。

- 资源效率: 通过保持强大的检测能力,企业可以更有效地分配资源,集中精力应对新威胁,而无需不断重新审视旧规则。

- 积极主动的安全态势: 面向未来的检测措施有助于加强整体安全态势,针对各种威胁提供持续保护。

一个精心设计的YARA规则系统就是这一概念的典范。YARA 规则是基于模式匹配对恶意软件和其他类型文件进行识别和分类的强大工具。这些规则具有很强的适应性,可以量身定制以检测特定威胁。一些公共社区的 YARA 规则集在这方面表现出色。但是,高质量检测签名的真正优势之一在于它能够长期有效,即使出现新的威胁或现有威胁的新变种。当一个旧的 YARA 规则检测到新的网络安全威胁时,它就凸显了精心设计的检测措施的前瞻性和有效性。

InQuest 非常详细地关注这一领域,出版了我们称之为 "深度检测"的出版物,并概述了我们如何以威胁序列分析的形式执行结构化威胁环境。使用这些方法,检测工程师可以创建一个检测对策库,该库具有稳健性、弹性和前瞻性,可适用于威胁环境的演变。

Threat Intelligence 研究的重要性

强大的网络threat intelligence 是未来恶意软件检测的基石。它包括分析当前和新出现的威胁行为者,以了解他们的行为、技术和趋势。它还融合了从过去的威胁研究中获得的经验和教训,有助于提供一个时间轴,支持对趋势和发展的更广泛理解。这项研究对于创建知情规则和主动防御都至关重要。

知情规则创建

通过了解最新的威胁状况,网络安全专业人员可以创建能够预测未来攻击载体和恶意软件变种的签名。我们 InQuest 的研究人员在针对 CVE-2023-36884 开发对策时,正是处理了这种用例。其样本哈希值为3a3138c5add59d2172ad33bc6761f2f82ba344f3d03a2269c623f22c1a35df97。

CVE-2023-36884 是一个零日漏洞,已被一个名为 RomCom 的威胁组织利用,该组织利用该漏洞在犯罪软件领域开展双重重点行动,并通过针对乌克兰和北约结盟机构进行间谍活动和凭证访问,为俄罗斯的战略利益服务。RomCom 组织与 Storm-0978、Hawker、Tropical Scorpius、UAC-0132、UAC-0168、Void Rabisu 和 UNC4895 有不同程度的重叠。

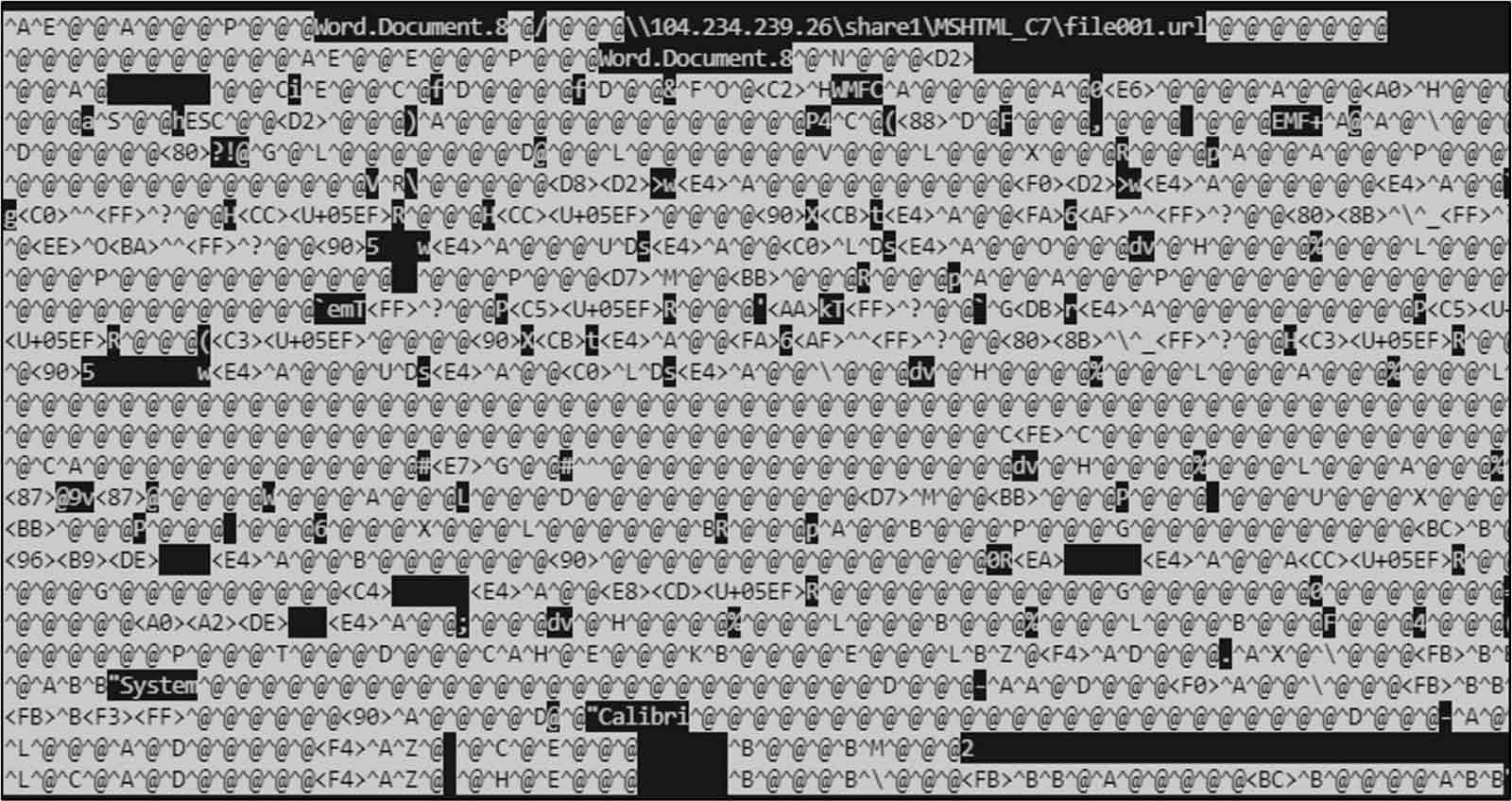

这个漏洞的工作方式在某些方面类似于 2017 年的一个旧漏洞(CVE-2017-0199)。在 Microsoft Word 文档中,打开原始文件时可以静默加载嵌入式或远程 OLE 对象。这种能力允许 Office 文档成为任意嵌套内容的载体,攻击者利用这种载体来制造规避性的多阶段漏洞。在这个特殊案例中,恶意软件有效载荷可以在一个名为 "afchunk.rtf "的嵌入式 RTF 文档中找到。在该 RTF 中的一个对象中,该漏洞利用了 CVE-2017-0199 漏洞利用中的现有技术,从硬编码 URL 下载额外的有效载荷。由于 URL 是以 SMB 共享的形式访问的,因此它滥用了 Windows 赋予远程网络共享的固有信任。

由于这个漏洞的底层结构与 CVE-2017-0199 类似,我们的团队发现这个新漏洞 (CVE-2023-36884) 触发了我们的一些旧检测签名。我们注意到的重叠出现在漏洞制作的结构方面,即使底层漏洞并不完全相关。

我们可以从这个案例中吸取一个有趣的教训--某些检测规则,如果设计得足够广泛,随着时间的推移,甚至可以根据旧技术检测出新的零日。

积极防御

持续的threat intelligence 研究可以实现主动防御策略,在潜在威胁造成危害之前就将其识别出来并加以缓解。InQuest 的threat intelligence 团队上个月在开发签名以检测 Microsoft URL 文件中的 MHTML 漏洞(CVE-2024-38112) 时,将这一概念付诸了行动。

在开发该签名时,我们的研究人员回顾到,微软 URL 文件中使用的恶意 URL 不一定是基于 HTTP 的标准 Web 链接。虽然现有文档中没有任何内容表明攻击者在这一特定漏洞中使用了本地文件路径,但我们分析人员的直觉表明,攻击的变种是可能的。根据 InQuest 以前对安全功能绕过漏洞中使用的互联网快捷方式文件(URL 文件)的研究,很明显 Windows 中的许多子系统都可能受到对通过替代媒体源(如 SMB、WebDAV 或使用 file:// URL 前缀时可能使用的其他协议)访问的文件应用保护缺陷的影响。这似乎源于 Windows 对来自内部网络环境中通常被视为更可信区域的文件的固有信任。事实上,最近 ZDI 在分析CVE-2024-38213 时再次提到了这一主题的变体,这清楚地表明,针对这些类型漏洞的对策需要考虑比显而易见的更广泛的输入集合。因此,我们为该漏洞创建的检测签名旨在预测未来的此类变化。

结束语

这两个案例都突出了一个中心主题:threat intelligence 是强大、面向未来的检测能力的基石。手工创建的检测规则是这种能力的典范,它通常可以利用经过深思熟虑的旧签名检测到新威胁。根据深度检测和强大的威胁排序分析制作的检测签名在面对威胁环境的演变时往往更具弹性。随着时间的推移,这种有效性凸显了在创建规则时的前瞻性和threat intelligence 研究的关键作用。

通过专注于面向未来的措施并投资于threat intelligence ,企业可以在威胁不断演变的情况下保持更具弹性的安全态势。

InQuest 最近被OPSWAT 收购。点击此处阅读公告:OPSWAT 收购 Inquest 加强联邦市场战略、网络检测和威胁检测能力

作者:Darren Spruell、Hunter Headapohl达伦-斯普鲁埃尔、亨特-海达波尔