互联网快捷方式文件(通常称为 URL 文件)乍看之下可能很普通。但多年来,这些基于文本的简单 Windows 工具已演变成多阶段恶意软件活动的强大助推器。它们的复杂性很低,再加上特定的操作系统行为和被忽视的安全漏洞,使得对手能够以全新的危险方式悄无声息地将它们变成武器。

本文是三部分系列文章中的第一篇,将从理论和战略情报的角度探讨 URL 文件在威胁领域的复苏。我们将介绍 URL 文件的结构、历史滥用案例,以及现代威胁行为体在基于文件的攻击链中越来越依赖 URL 文件的原因。第二部分和第三部分将从静态和动态分析的角度进行探讨,包括OPSWAT 的 FileTAC和 MetaDefender Sandbox分别介绍 OPSWAT 的 FileTAC 和 MetaDefender 沙盒。

通往恶意的捷径URL 文件

OPSWAT 注意到,越来越多的敌对组织在以全球利益为目标时,更频繁地利用复杂的文件技术,这在网络犯罪集团和具有战略重点的民族国家威胁组织中都能看到。

在这篇文章中,我们将探讨 URL 文件,以及随着各种漏洞和暴露导致对手发现这种简单文件类型的实用性,URL 文件在威胁领域的复苏。

什么是 URL 文件?

URL 文件是一种基于文本的文件格式,其功能与其他快捷方式文件(如 LNK(Shell Link)文件)类似,只是它们被设计为指向网络资源(如网络 URL)。这些文件在 Windows 中的主要用例是在用户的桌面上保存一个可点击的快捷方式,打开后可将用户带到目标 URL 或网络应用程序。

一般来说,URL 文件并不是一种文档齐全的文件格式,它是Windows Shell 的一项传统功能,在 Windows 中作为一种受支持的快捷方式文件类型已经有很长一段时间了。URL 文件格式至少早在 1998 年就有非官方记录。

Internet 快捷方式文件的扩展名为 .url,因此又被称为 "URL 文件"。实际上,它们是 INI 格式的简单文本文件,结构简单,可通过元数据和特殊数据值编码进行扩展。操作系统中提供了相关的 API,用于创建和读取 URL 文件。

例如,最基本的文件由单个标题和所需的 URL 属性组成:

[InternetShortcut]

OPSWAT

从示例中可以看出,URL 文件可以非常简短,唯一需要的部分和选项是 [InternetShortcut] 和 URL。有了这种基本格式,我们就可以开始探索 URL 文件的威胁空间是如何在过去几年中不断扩大的。

为什么 URL 文件在Threat Intelligence中很重要

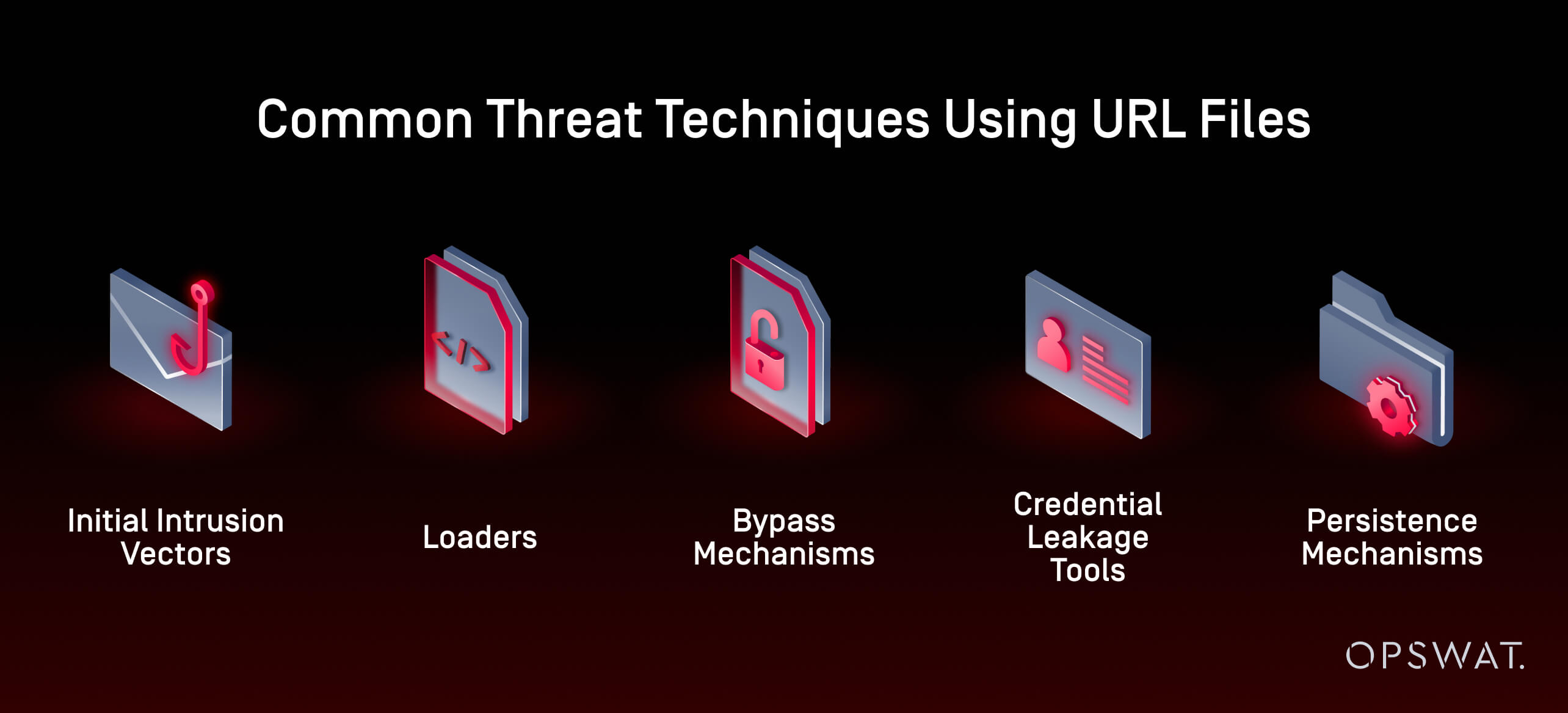

虽然 URL 文件在早期的 Windows 环境中是作为一种便利功能引入的,但现在它们在敌对工具包中占据了独特的地位。对于许多攻击者来说,URL 文件可以起到以下作用

- 网络钓鱼和偷渡活动的初始入侵载体

- 第二级有效载荷(如 .hta、.js 或 .cpl 文件)的加载器

- 绕过SmartScreen、MOTW 和其他防御机制的机制

- 通过 SMB 信号信标或图标获取的凭证泄漏工具

- 通过自动启动文件夹位置实现持久性机制

简而言之:这些文件不再是无害的便利,而是不断演变的攻击面。

威胁格局的战略演变

对 URL 文件的重新关注凸显了对手行为的更广泛趋势:

- 利用被忽视的文件类型:攻击者经常转向能融入企业环境的格式。

- 化繁为简:许多威胁行为者并不构建全新的恶意软件,而是将多种文件格式和操作系统功能串联起来,以实现其目标。

- 民族国家采用: 根据OPSWAT 情报分析师的记录,即使是拥有深厚技术资源的 APT(高级持续威胁)组织也开始使用 URL 文件等简单的文件类型发起复杂的攻击--通常作为大型活动中的低信号组成部分。

这反映了现代网络威胁情报的现实:了解攻击组件与追踪有效载荷或基础设施同样重要。

展望未来:为什么 URL 文件需要更严格的审查

这篇介绍性文章为了解 URL 文件作为一类威胁启用工件奠定了基础。虽然 URL 文件很少是攻击链中的主角,但它们在网络犯罪和民族国家活动中的使用越来越多,因此对它们进行调查至关重要。

在第二部分中,我们将分析恶意 URL 文件的静态特征(包括结构、元数据滥用和规避技术),并展示OPSWAT的 FileTAC 平台如何通过 DFI(深度文件检测)揭露威胁。

在第三部分,我们将转向行为:研究这些文件在运行时的行为,以及OPSWAT的MetaDefender Sandbox如何动态检测执行路径、持久化尝试和与恶意 URL 快捷方式相关的外部通信。

敬请关注,我们将继续探讨威胁行为者如何利用最不起眼的文件格式,以及OPSWAT 如何帮助企业保持领先地位。