网络钓鱼攻击已成为网络犯罪分子针对关键基础设施组织(提供能源、水、医疗保健和交通等基本服务的实体)的主要方法。随着这些攻击越来越复杂,这些组织面临的风险也在升级,包括运营中断、经济损失和声誉受损。

本文以《Osterman 研究报告》中的重要发现为支持,探讨了实时反钓鱼解决方案在保护关键基础设施方面的重要性。

关键基础设施中的网络钓鱼威胁不断升级

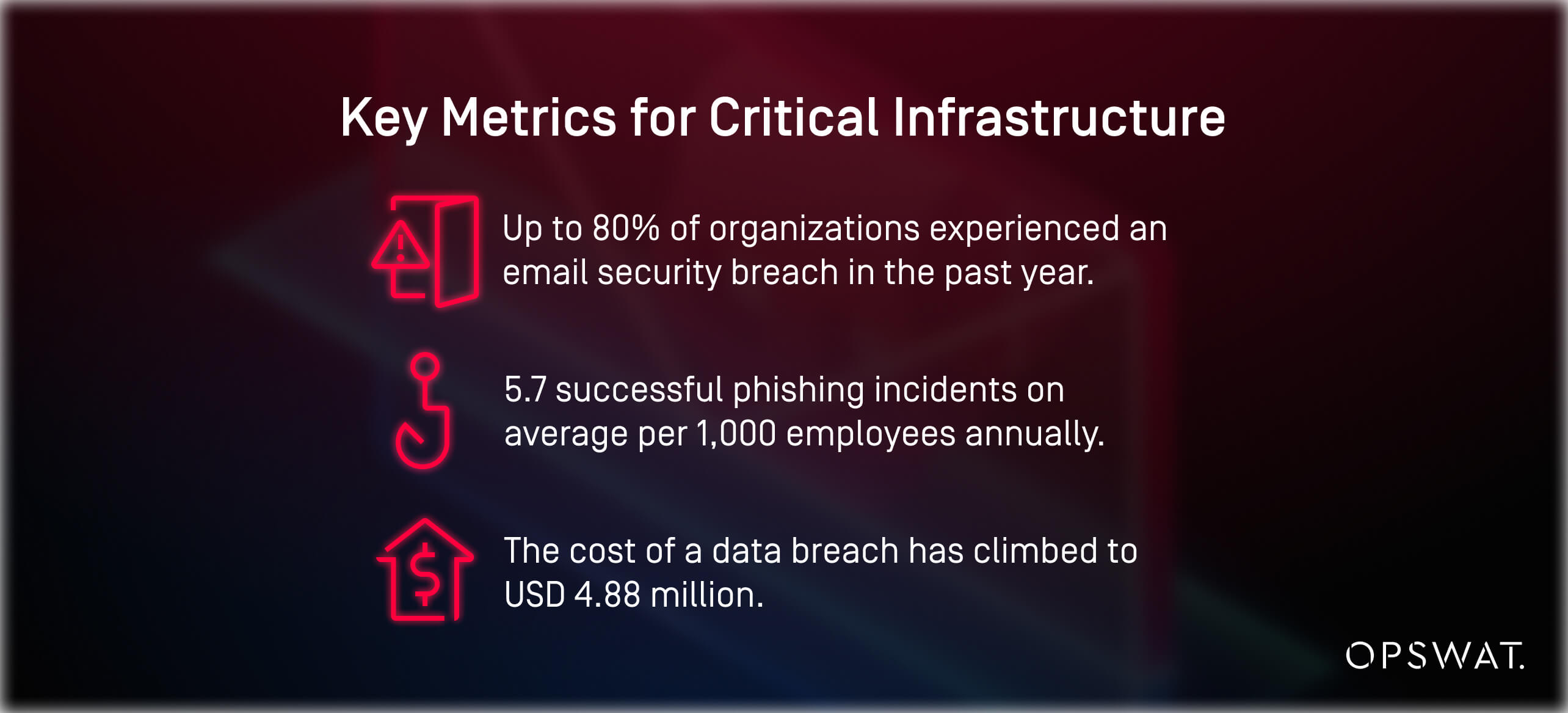

由于关键基础设施组织所管理的数据和业务的敏感性,网络钓鱼对这些组织构成了重大威胁。Osterman Research 报告指出,在过去一年中,多达 80% 的关键基础设施组织都曾遭遇过电子邮件安全漏洞。此类漏洞通常会导致数据失窃、运营中断和监管后果,严重影响组织的运营、品牌声誉和财务状况。

事实上,关键基础设施部门平均每 1,000 名员工每年就会发生 5.7 起成功的网络钓鱼事件,导致账户受损、数据泄露,甚至潜在的勒索软件攻击。

对于首席信息安全官来说,这些事件不仅仅是安全问题,更是直接的业务风险。一次网络钓鱼攻击就可能造成数百万美元的损失,包括停机时间、数据丢失和监管处罚。数据泄露的平均成本已攀升至 488 万美元,与网络钓鱼相关的泄露事件需要 261 天才能得到控制。

鉴于事关重大,关键基础设施组织需要实时网络钓鱼检测,以便在网络钓鱼企图到达终端用户之前主动拦截。传统的电子邮件安全解决方案不足以应对当今的威胁,因为攻击者越来越多地使用先进的策略,包括社交工程邮件和复杂的网络钓鱼活动。

最近由网络钓鱼引发的 网络安全漏洞

近年来,网络钓鱼攻击不断危害关键基础设施组织,导致重大的运营和财务影响。著名事件包括

- POCO RAT 恶意软件(2024) 针对西班牙语采矿公司,利用特定行业的漏洞。他们使用网络钓鱼策略(包括模仿合法行业通信的电子邮件欺骗)欺骗员工并窃取敏感数据。

- 澳大利亚的关键基础设施继续面临不断升级的网络钓鱼攻击威胁,最近发生的网络事件中有 25% 针对电力、天然气、水、教育和交通等基本服务。

- 北朝鲜网络间谍(2024 年)被称为 Andariel 集团,它在全球范围内开展了一场窃取军事和核机密的活动,并将目标对准了医疗、能源和工程部门。

- 朝鲜高级持续性威胁 (APT) 组织 Kimsuky 继续利用恶意软件和网络钓鱼针对日本组织开展复杂的网络间谍活动。他们部署恶意软件的目的是渗透系统以收集敏感信息。

这些漏洞突出表明,企业迫切需要实施强化检测,以阻止高级威胁,包括零日攻击和新出现的攻击、从合法但已被入侵的账户发送的网络钓鱼电子邮件,以及社交工程和技术攻击。

网络钓鱼攻击对企业的影响

对于 CISO 来说,网络钓鱼攻击的后果不仅仅是直接的数据丢失。财务、运营和声誉风险是巨大的。根据《2024 年出口Email Security 指南》:

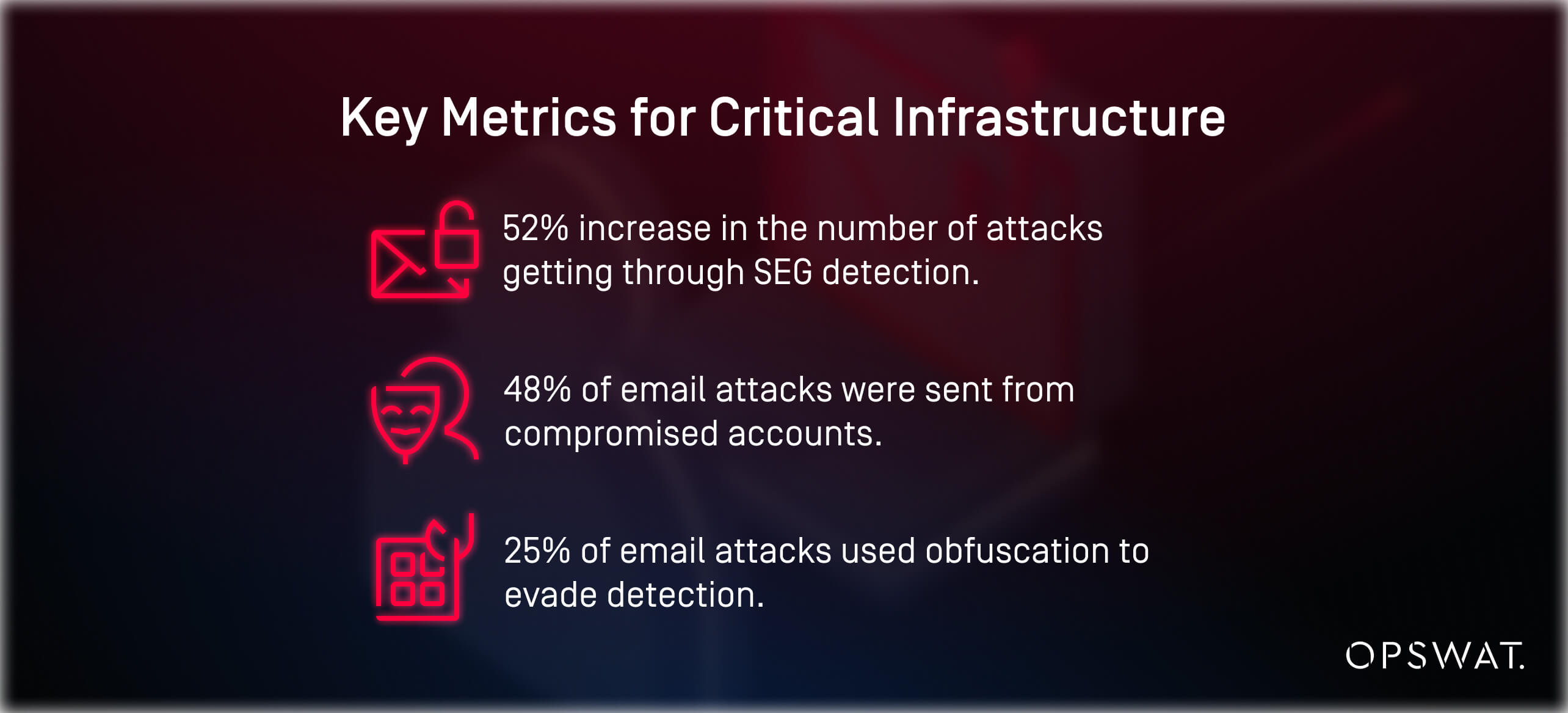

- 通过 SEG 检测的攻击数量增加了 52%,其中 68% 的电子邮件通过了身份验证检查,包括 DMARC(SEG 使用的主要检测能力)。

- 48% 的攻击是由被入侵的账户发出的,这使他们能够更容易地绕过基于信誉的检测。

- 钓鱼超链接是最常见的有效载荷,因为这些网站的创建和重新创建速度比被列入封锁名单的速度更快。

- 25% 的电子邮件攻击采用了技术混淆措施,使其能够逃避检测,如劫持合法超链接(如指向文件共享网站)、html 走私和 quishing。

鉴于这些高风险,实时网络钓鱼检测至关重要--这不仅是为了防止漏洞,也是为了保护组织的底线和声誉。

实时网络钓鱼检测如何发挥作用

根据 Verizon 数据泄露调查报告,在涉及网络钓鱼的泄密事件中,人为错误占82%,因此必须在用户暴露于潜在威胁之前进行实时检测。对于 CISO 来说,这就强调了通过实施实时检测,在威胁造成危害之前将其消除,从而消除对用户警惕性的依赖的必要性。

Osterman Research 的报告强调,所有地区的网络钓鱼和相关网络攻击的威胁水平预计都将上升,超过 80% 的组织预计网络钓鱼、数据渗透和零日恶意软件攻击将上升。威胁水平的这种预期增长反映了对能够适应不断变化的攻击技术的实时反钓鱼解决方案的迫切需求。

实时网络钓鱼检测解决方案可为企业提供高级功能,如点击时间分析,可在恶意链接被点击后立即阻止其访问,从而防止用户登陆网络钓鱼网站。它们还利用多层电子邮件内容扫描和行为分析来识别可疑模式,以及高级 DNS 过滤来阻止访问已知的网络钓鱼域。

实时网络钓鱼检测的一些关键组成部分还包括

URL 过滤和阻止

网络钓鱼电子邮件通常包含指向恶意网站的链接,旨在窃取凭证或敏感数据。实时 URL 过滤可确保在检测到这些链接时立即将其拦截,从而降低网络钓鱼攻击成功的可能性。

电子邮件内容和附件扫描

先进的反钓鱼解决方案可实时分析电子邮件内容和附件,在可疑语言模式或恶意文件到达收件箱之前就将其标记出来。这样就能阻止利用用户对熟悉或官方外观电子邮件的信任进行威胁的行为。

深度内容解除武装与重建(CDR)

OPSWAT的Deep CDR 技术通过解除隐藏在文件中的潜在威胁来应对恶意附件的风险。该技术可分析和重建 180 多种文件类型,确保即使是嵌入附件中的最复杂威胁也能被解除。

实时自适应沙盒

OPSWAT的沙箱解决方案可在数秒内进行恶意软件分析,比传统沙箱快十倍,可在危险附件或链接影响网络之前识别并阻止它们。这项技术在防止绕过标准防御的零日攻击方面尤为重要。

确保抵御网络钓鱼攻击

网络钓鱼攻击对关键基础设施组织构成了持续且日益严重的威胁,有可能造成严重的财务、监管和声誉损失。Osterman Research 的报告强调,网络钓鱼仍然是最令人担忧的问题,预计全球范围内的威胁水平还会上升。对于 CISO 来说,这突出表明需要优先考虑超越传统防御的实时网络钓鱼检测解决方案。