OPSWAT领先的恶意软件分析解决方案背后的故事

需要更智能的沙盒

随着网络威胁变得越来越复杂,防病毒解决方案等传统安全措施越来越难以跟上步伐。恶意软件作者们也做出了调整,使用先进的混淆技术、反沙箱措施和无文件恶意软件策略来躲避检测。早期的恶意软件分析系统依赖于基本的API 钩挂或内核监控来捕获行为,但这些方法往往能被复杂的恶意软件检测到,使其能够隐藏其真实性质。

随着勒索软件、零日漏洞和 APT(高级持续性威胁)的兴起,企业需要更全面的解决方案来检测、分析和缓解这些威胁,以免其对环境造成严重破坏。这就是沙箱--在隔离环境中运行可疑文件或程序以观察其行为的过程--在自动恶意软件分析中发挥关键作用的地方。

但是,随着威胁的发展,沙箱技术也在不断发展。从简单的API 钩挂到虚拟化、混合分析,再到现在的仿真,沙箱已发展成为现代恶意软件检测的基本工具。让我们来探究沙箱技术发展的主要里程碑,并解释现代沙箱如何应对当今日益狡猾的威胁。

Sandbox 是什么?

沙箱是一种安全、隔离的环境,用于通过动态分析(通过运行或模拟程序实时观察其行为)测试可疑文件,以识别潜在威胁。这样,安全专业人员就能检测到文件可能尝试的任何有害行为,如未经授权的数据访问、向系统其他部分传播或利用漏洞。

通过在沙箱中模拟各种真实场景(如典型的网络通信或用户交互),安全团队可以深入了解恶意软件在实时环境中的行为。这种隔离可确保即使软件是恶意的,它也会被控制在沙盒环境中,使更广泛的系统和网络免受感染。

现代沙箱结合使用动态和静态分析(在不执行代码的情况下检查代码结构)来更好地识别恶意软件,包括新的或以前未发现的威胁。它们对于识别改变外观以逃避检测的多态恶意软件或采用延迟执行策略的威胁尤为有效。沙箱通常被集成到下一代防火墙、安全电子邮件网关和端点防护平台等高级网络安全解决方案中,为防范复杂威胁提供了额外的安全保护。

沙盒是如何随时间演变的

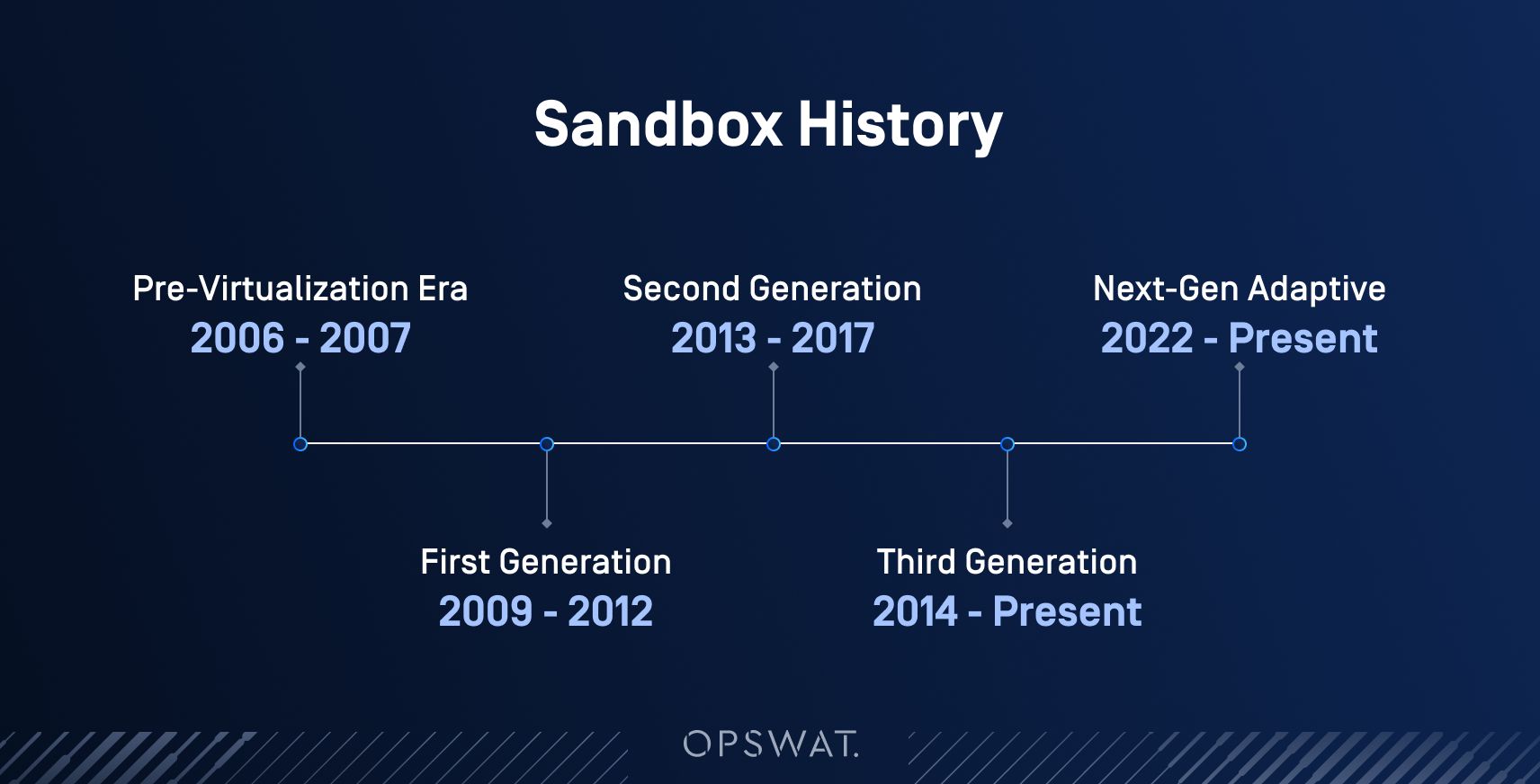

2006:早期API 挂钩沙盒

- 技术:引入用户模式API 挂钩,直接捕获主机系统上的恶意软件行为。然而,这些沙盒缺乏适当的隔离,导致端点易受攻击。

2007:早期学术Sandbox 项目

- 技术:与API-hooking 沙箱类似,这些项目侧重于学术研究,但缺乏隔离性,因此容易被恶意软件绕过。

值得关注的供应商

Sunbelt软件,学术项目

2009:引入基于虚拟化的沙盒

- 技术:这个时代引入了完整的系统虚拟化,使恶意软件能够在隔离的虚拟机中执行。这样就能完全控制恶意软件,从而提供更安全的分析。

2010:基于商用虚拟化的沙盒

- 技术:利用虚拟化引入多阶段执行环境,检测高级持续性威胁(APT),超越了传统的检测机制。

值得关注的供应商

布谷鸟基金会、FireEye

2012:基于设备的虚拟化沙盒

- 技术:专注于为高安全性环境提供基于设备的内部沙箱,提供完全隔离和丰富的行为分析,是空中封闭网络的理想选择。

2013:混合动力分析

- 技术:将静态代码分析与动态执行相结合,结合内存转储,提供更深入的取证见解,尤其是针对躲避性恶意软件。

值得关注的供应商

FireEye、Joe Security、Payload Security(后被 CrowdStrike 收购)

2014:基于管理程序的沙箱技术

- 技术:这些沙箱在管理程序级别分析恶意软件,避免API 钩挂,提供内核级别的可见性,同时增强了对反沙箱技术的隐蔽性。

2017-2022:跨平台和Cloud沙盒

- 技术:引入跨平台支持(如 Windows、macOS、Linux)和云原生部署,集成API 驱动的工作流,用于大规模恶意软件检测。

值得关注的供应商

VMRay、Joe Security、CrowdStrike

2022:下一代Adaptive 沙箱技术

- 技术:新兴的沙盒正在演变为综合威胁检测平台,融合了人工智能驱动的洞察力、静态和动态分析以及信誉引擎。这些平台包括自己的协调管道,提供端到端的威胁检测和响应能力。

- 功能:它们支持多云部署,将高吞吐量与 SOAR(安全协调、自动化和响应)功能相结合,实现了整个检测生命周期的自动化。

值得关注的供应商

OPSWAT

混合分析与仿真的兴起

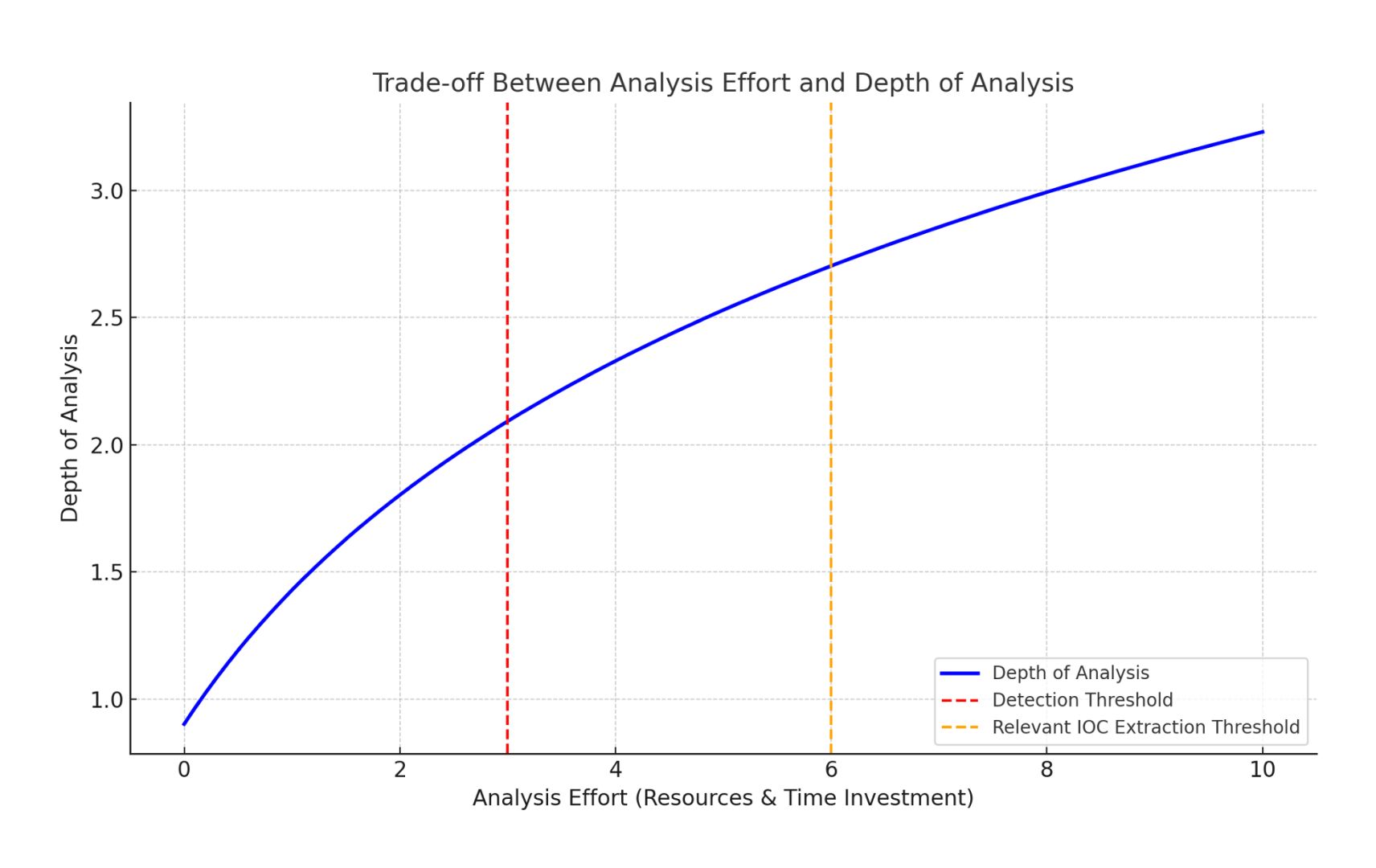

随着恶意软件作者的技术不断发展,仅靠静态分析显然不足以检测出现代威胁。沙盒需要适应这些不断变化的策略,而混合分析的引入是向前迈出的重要一步。

VxStreamSandbox 和 JoeSandbox 率先将动态执行与静态内存分析相结合。这种混合方法允许对恶意软件进行更深入的分析,因为恶意软件试图利用加密或混淆等技术掩盖其真实行为。通过检查内存转储,安全团队可以发现在正常执行过程中无法察觉的恶意意图。

沙箱的最新趋势是采用仿真技术,即在完全合成的环境中运行恶意软件,以尽可能接近真实世界的系统。OPSWAT的MetaDefender Adaptive Sandbox和其他先进平台正在使用仿真技术和混合分析技术来处理无文件恶意软件、内存驻留威胁以及专门针对端点防御的恶意软件。

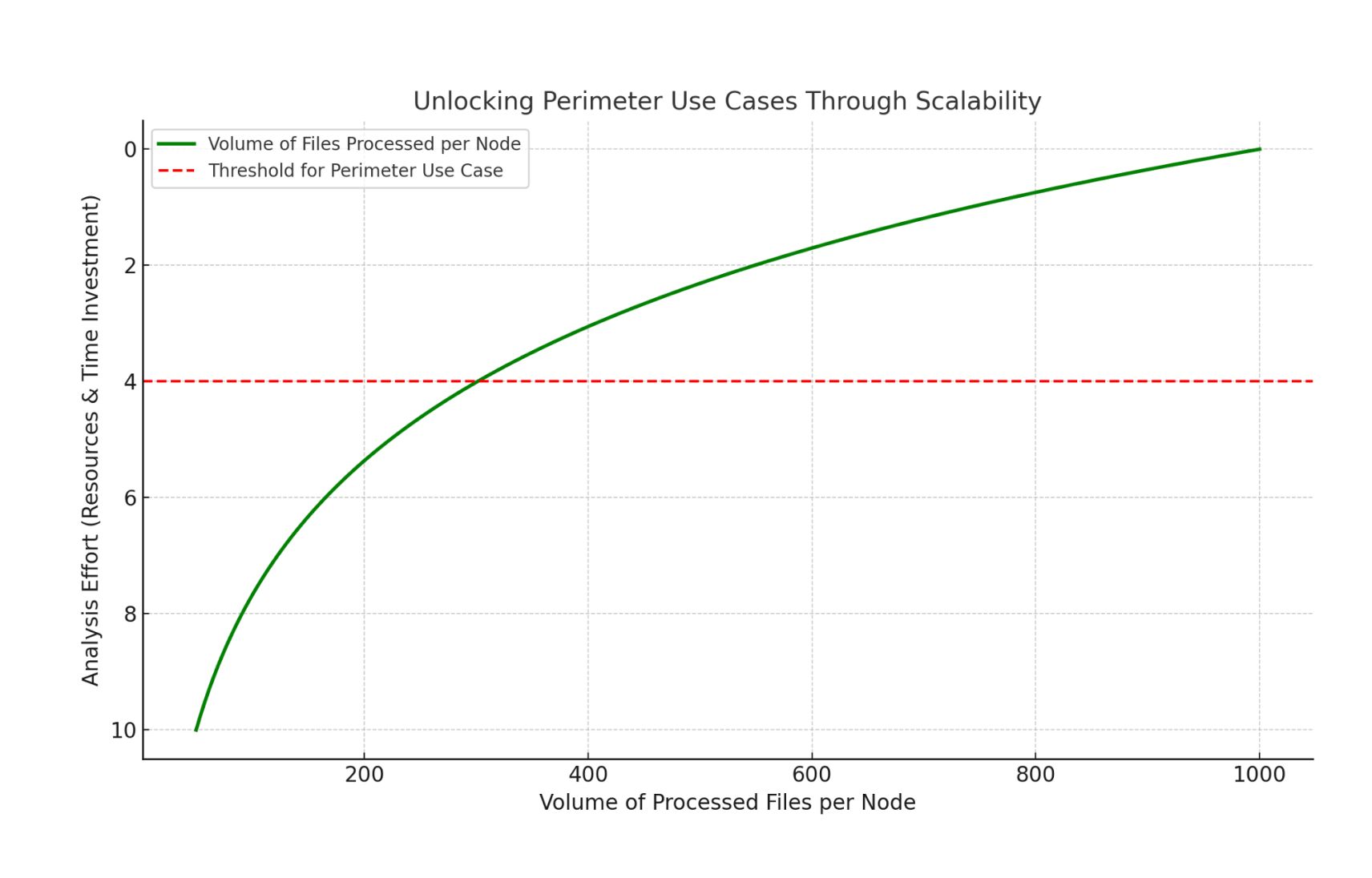

我们的今天现代沙盒解决方案概述

| Sandbox 类型 | 技术 | 部署 | 主要功能 | 理想应用案例 |

| Cloud威胁检测平台 | 混合分析、人工智能和技术创新 | Cloud | API-以现有平台为基础的混合分析 | 企业端点保护、大规模检测 |

| 基于设备Sandbox | 多阶段 APT 检测 | 企业内部 | 全面隔离、多阶段恶意软件分析 | 气密性或高安全性环境 |

| 基于管理程序Sandbox | 管理程序级监控 | Cloud | 隐形监控,抵御沙盒规避 | 规避恶意软件检测、有针对性的威胁或高级威胁 |

| 基于仿真Sandbox | 仿真 | Cloud | 高吞吐量、离线/空隙支持(如 URL 信誉引擎) | 大型企业检测、关键基础设施、高安全性 |

用例示例

| 使用案例 | 说明 |

| 关键基础设施/空气隔绝 | 为公用事业、医疗保健和国防领域的隔离、安全环境提供离线分析。 |

| 大规模自动分析 | 大容量、可扩展的恶意软件处理,周转时间快。 |

| Advanced Threat Detection & 有针对性的攻击 | 识别复杂的长期威胁和针对高价值目标的定制攻击。 |

| 企业Endpoint 保护 | 跨分布式端点的持续监控和恶意软件检测。 |

| 恶意软件取证研究 | 用于安全研究的详细逆向工程和深入恶意软件分析。 |

| Cloud威胁检测 | 无缝云集成,实现大规模威胁自动检测。 |

主要收获

对于希望实施全面恶意软件分析的企业来说,沙箱的选择取决于其具体需求,是云原生解决方案的可扩展性、基于设备的工具的安全性,还是基于管理程序的检测的隐蔽性。无论如何,沙箱仍然是即时恶意软件检测和深入取证分析的重要工具。超越恶意软件的竞赛仍在继续,而沙箱正引领着这一潮流。

沙箱技术不断发展,以应对日益狡猾的恶意软件

早期的沙箱依赖于基本的API 钩挂和内核监控,但这对复杂的恶意软件无效。现代沙箱结合了混合分析和仿真技术,甚至可以检测到高度混淆的威胁。

Adaptive 和混合沙箱对高级威胁检测至关重要

通过结合静态和动态分析,以及仿真和人工智能驱动的洞察力,如今的沙箱可以更有效地分析勒索软件、零日漏洞和高级持续性威胁等复杂威胁。

沙箱解决方案因部署需求而异

从基于设备的企业内部沙箱(适用于 air-gapped 环境)到云原生、API 驱动的平台(适用于大规模威胁检测),企业应选择符合其特定安全要求的沙箱技术。

沙箱技术的未来

现代沙箱技术的发展已经远远超越了最初的迭代,它结合了虚拟化、混合分析和仿真技术,能够处理日益复杂的威胁。随着恶意软件作者不断完善他们的策略,沙箱进化的下一步可能会涉及更多的人工智能检测和自适应学习系统,以保持领先地位。

在其社区网站上免费体验这项技术:www.filescan.io

Jan Miller 是一位网络安全专家,在恶意软件分析、沙箱技术和混合威胁检测方法方面拥有十多年的经验。他是 Payload Security 公司的创始人,该公司是 VxStreamSandbox 背后的公司,后来被 CrowdStrike 收购,并发展成为 FalconSandbox 。Jan 在混合分析方面的创新工作为现代沙箱技术树立了标准,将静态和动态方法结合起来检测恶意软件。

目前,他在OPSWAT 担任首席技术官,主要负责推进关键基础设施和高安全环境的沙箱技术。