SVG* 文件:垃圾邮件有效载荷的新面孔

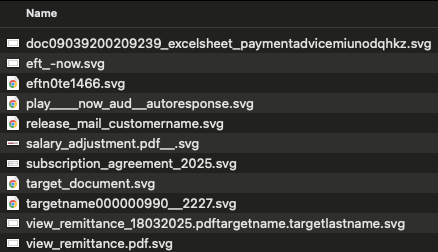

在过去的几个月中,OPSWAT 威胁情报分析师观察到商品恶意垃圾邮件和证书网络钓鱼活动将武器化的 SVG 文件发送到常用的邮件列表(他们能接触到的每一个收件箱)。

这些 SVG 文件与任何包含嵌入式图像的普通电子邮件的两个关键区别之一是,发件人很可能会通过恶意垃圾邮件营销活动中常见的精心编造的故事(如未支付的发票、未收到的语音邮件或来自上层管理部门的虚假指示(引诱))来表明紧迫感,从而指示收件人打开这些文件。

另一个不同点是,这些 SVG 文件包含恶意 JavaScript 或嵌入到虚假登陆页面的链接,用于收集凭证或窃取个人信息。

对于经验丰富的安全从业人员来说,这种文件类型的转换并不令人意外。多年来对基于文件的技术趋势的监控表明,威胁行为者善于识别文件类型,从而有机会躲避防御措施并提高向目标用户的传输速率。

为什么 JavaScript 才是真正的有效载荷

那些追踪特定行为者的人可以很有把握地假设,这种档案技术转折是推进运动的下一个合理步骤,以保持对当前安全反制措施的低探测覆盖率。

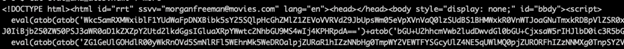

由于 "靠天吃饭 "的技术往往更受青睐,以确保活动运行的广泛有效性,因此久经考验的最爱通常是最常见的:嵌入式 JavaScript。

在一种常见的文件类型中执行任意 JavaScript 的能力,使威胁行为者能够使用他们彻底开发的混淆技术库。这就为对手提供了一个低检测率、低成本地将老把戏运用到新容器中的机会。

我们常见的这类 JavaScript 有效载荷嵌入方式是直接嵌入 HTML 文件、PDF 文件,甚至是普通 JavaScript (.js) 文件。在通常被认为危害较小的文件类型(图像文件)中封装活动内容的能力,为威胁行为者带来了固有的成功率。

与此相反,以 Microsoft Office 和 OneNote 等生产力应用程序为重点的减少攻击面技术并不一定会扩展到一些新兴的边缘文件类型。

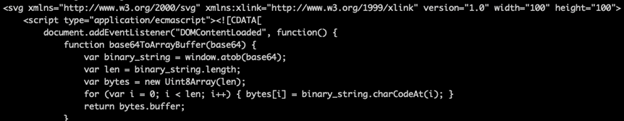

下面的示例说明了攻击者如何在 HTML 和 SVG 等不同文件类型中嵌入 JavaScript 以执行恶意功能并逃避检测。

这个问题不可避免地会引发讨论,为什么 JavaScript 在网络空间中会有如此大的攻击面,以及有哪些具有成本效益的解决方案可用于降低在传输序列中使用 JavaScript 的恶意软件的风险。对于某些组织来说,这可能是一个困难的命题,这取决于运营需求。

这也属于供应商和开发人员常用工具和框架的问题范畴,最终被犯罪分子滥用(这是另一个讨论话题)。虽然普通用户是否需要在电子邮件等广泛使用的应用程序中使用 JavaScript 还值得商榷,但像史蒂夫-乔布斯(Steve Jobs)关于 Adobe Flash 的公开信这样的过度反应可能会导致考虑不周的做法,造成无法预料的后果。

大规模恶意软件即服务:中小企业须知

虽然这些商品化的活动(通常由恶意软件即服务和附属网络提供支持)缺乏民族国家行动的复杂性,但它们以庞大的数量和快速的迭代弥补了这一点,从而实现了大规模的广泛影响。对于中小型组织来说,这一领域中的大量参与者可能是一个挑战,因为它们可能难以获得安全工具来缓解这些威胁。

因此,防御这种常见威胁的任务就落在了防御者身上,他们需要权衡预期或合法的用例与环境中可能恶意使用 JavaScript 的情况。

在文件分析管道中加入安全技术

拥有复杂开发流程的企业需要为不同工程领域的文件类型明确定义可接受的使用策略,以平衡生产率与安全性。

维护基于 YARA 签名的检测功能的防御程序很可能已经覆盖了 HTML 文件中的可疑 JavaScript;调整这些规则或创建 SVG 特定的对应规则可为检测工程师提供一个快速通道,利用以前未见过的文件技术覆盖熟悉的威胁。

资源丰富的检测工程师可能会选择更进一步,探索其他易于用户执行并支持 JavaScript 的文件类型,以应对未来的威胁。

综合文件分析:恶意文件技术的解毒剂

在OPSWAT,我们相信谨慎的用户是抵御攻击的关键因素。但我们也知道,把识别和避开精心设计的诱饵的所有期望都寄托在用户身上是不现实的。

为此,我们开发了有效、高度自动化的方法,以在普通工作流程中大规模检测恶意文件。 MetaDefender Sandbox可以分析和检测可能通过连接管道和集成而来的 SVG 文件,通过自适应分析功能帮助保护电子邮件和网络途径。

下面是一个 SVG 文件示例,展示了Deep CDR 识别文件中活动 JavaScript 内容和风险项目的功能。

活跃活动的哈希值样本

以下是观察到的恶意 SVG 样本的文件哈希,用于您的威胁搜寻和 YARA 规则开发。

37ec9cea8684862bf90a77750d299c402b22fd45227394f9c021271c220efde5 |

af5448f719717b02658fa6125867891c9a8398d7962c8351c52581222123812f |

e078956a4722bc5352b9f3579b0f347442e6d8bfae474989005748691c96ad61 |

c3bea88d3dd9af95a7abed667395ec7e97b9d03234e96f1deb58246eda79c480 |

0c635495ae1f7f5abb54758774e0cf3a45de833e4a625fa73b66b6fa68dba016 |

7e4196e0ea594313440db113f33e3e0cb324d48b7e7067f49692d896ced61dbd |

380228c46ad165986caf5be62c4e53104d149de19fdcd8bf1e7d0d15d9e2d734 |

20e7a72bee139660755215f2aad7695cc5b2042e3bc93d96b4da6a1ddb9d3b5c |

a559ba903d3ffe755e54bd9d74d338ce8b4a140f1495f31d380e5875ea110f77 |

d050b960f05f939598565d4ea9f54743116a5fff579de171e2380354627cf45d |

ff342515e4ab999397f9facfd3185ab251dab872a425a7a7a298971d013285ad |

ff7bb63fa228e01c0fe5f214db0b5cc60e67f0b8ba2d7984bdc6aa34bf00fd9a |

使用MetaDefender Sandbox 的客户可受益于快速的威胁情报更新,包括 SVG 等新兴文件格式。一旦部署了检测逻辑,就会自动识别和隔离本博客中讨论的那些威胁,从而确保即使攻击者的策略不断演变,也能持续提供保护。

最后的思考文件格式多变,你的防御也应如此

攻击者会不断改进他们的方法,在网络钓鱼活动中使用包含 JavaScript 的 SVG 文件就是这种自适应技术的最好例证。虽然文件扩展名可能会改变,但核心威胁--执行混淆脚本--却依然如故。

为了保持领先地位,防御者必须不断改进检测技术,根据新格式调整现有规则,并利用MetaDefender Sandbox 等自动分析工具来发现隐藏在意想不到地方的恶意行为。仅仅依靠用户的警惕性是不够的--可扩展的智能防御现在是必不可少的。

*什么是 SVG 文件?

SVG(可缩放矢量图形)是一种广泛使用的文件格式,用于在网络上显示基于矢量的图像。与 JPEG 或 PNG 等传统图像格式不同,SVG 文件基于文本,用 XML 编写,因此可以包含交互式元素,甚至嵌入 JavaScript 等脚本。这种灵活性使 SVG 文件对开发人员非常有用,但同时也吸引了那些想在众目睽睽之下隐藏恶意代码的攻击者。