不断增加的基于文件的攻击和零日威胁正在削弱防病毒和沙箱等传统安全解决方案的有效性。如今,首席信息安全官们面临着越来越大的压力,需要证明能够主动防御复杂的攻击者,尤其是在文档、附件和文件传输对日常运营至关重要的环境中。

这就是 CDR(内容解除和重构)的作用所在。CDR 不是试图检测已知的恶意软件,而是在保持可用性的同时,通过删除潜在的恶意组件来主动净化文件。

本博客将探讨 CDR 的技术特点及其工作原理、与传统工具的比较,以及企业为何迅速采用 CDR 作为多层防御战略的一部分。

什么是内容解除武装与重建(CDR)?

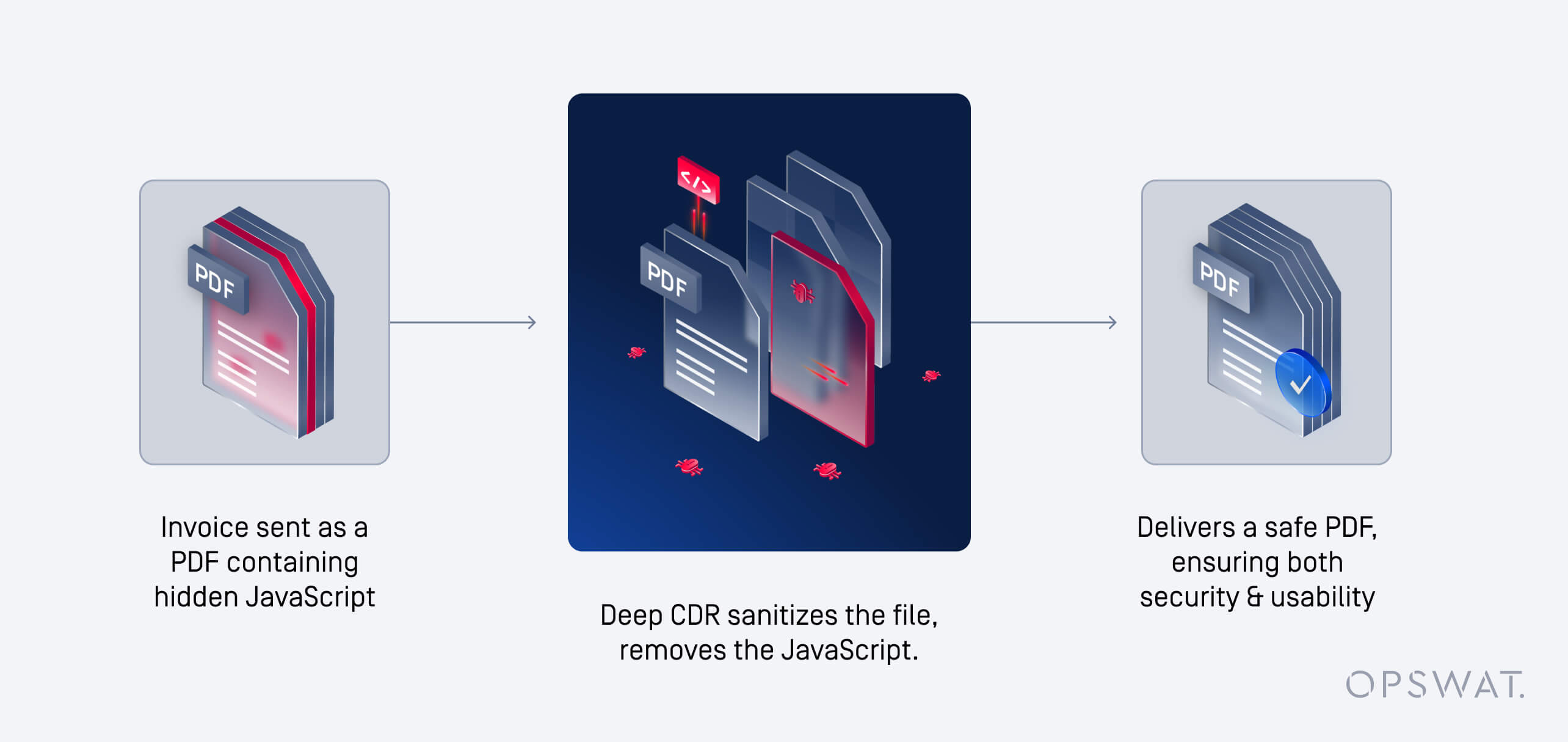

CDR 是一种积极主动的文件清除技术,它能通过清除文件中的恶意人工痕迹来消除潜在威胁。CDR 不是试图识别恶意软件,而是反汇编文件,清除宏或嵌入代码等不安全元素,并为最终用户重建一个安全可用的版本。

这种方法可确保通过电子邮件、下载、文件传输或协作工具进入企业的文件不含隐藏的恶意有效载荷,从而在保护组织的同时不影响工作效率。

CDR 与传统恶意软件检测有何不同

- CDR:无需依赖签名或行为分析,即可删除未经批准的元素。

- 防病毒:根据签名或启发式方法检测已知威胁。

- 沙盒:在隔离环境中引爆可疑文件,观察其行为。

与大多数基于检测的工具不同,CDR 可提供无签名保护,使其能非常有效地抵御零时差威胁和多态恶意软件。

解除武装和重建内容背后的Core 原则

- 假设所有文件都不可信

- 解除 删除活动或可执行内容(宏、脚本、嵌入代码)

- 重建:以安全、标准的格式重新生成文件

- 交付:提供简洁、可用的文件,保持完整性、功能性和业务连续性

CDR 在现代网络安全中的重要性

超过 90% 的恶意软件通过基于文件的威胁进入企业,如电子邮件附件、上传门户、下载和可移动媒体。随着攻击者越来越多地将 PDF、Office 文档和图片等可信文件类型作为攻击目标,仅仅依靠检测会留下盲点。CDR 可在威胁执行之前将其消灭,从而弥补了这一漏洞。

企业为何转向 CDR 以确保文件安全

采用的驱动因素包括

- 不断上升的零日威胁和 APT(高级持续性威胁)

- 金融、医疗保健和政府部门的合规压力

- 需要通过安全、可用的文件实现业务连续性

- 减少基于检测工具的误报

- 加强纵深防御战略

内容解除武装和重建如何运作?

CDR 遵循结构化的工作流程,旨在实时对文件进行消毒,而不会影响可用性。

循序渐进的 CDR 工作流程:从文件输入到交付

- 摄入:文件上传、下载或传输。

- 解析:将文件分解为多个组件进行分析。

- 解除:删除恶意或不必要的元素(宏、嵌入式可执行文件、脚本)。

- 重建:重建一个干净、功能正常的文件副本。

- 交付:安全文件传递给最终用户或工作流程。

CDR 技术应具备的主要功能

- 广泛的文件格式覆盖范围(Office、PDF、图像、档案等)

- 大容量环境下的实时处理

- 基于策略的控制(隔离、警报、阻止或允许)

- 灵活配置,满足不同的使用情况(电子邮件网关、网络上传和文件共享平台)

- 保持文件的完整性和可用性

Deep CDR 为何重要

基本 CDR 可删除表层活动内容。Deep CDR™则更进一步,对文件结构进行细粒度解析,确保嵌套层中没有隐藏恶意片段。

CDR 与杀毒软件和沙箱:主要区别和互补作用

防病毒、沙箱和 CDR 如何应对基于文件的威胁

| 使用案例 | 杀毒软件 | 沙箱 | CDR |

|---|---|---|---|

| 已知威胁检测 | 完全支持 | ||

| 零日保护 | |||

| 人工智能生成的恶意软件 | 部分支持 | ||

| 行为分析 | |||

| 实时文件消毒 | 不适用 | 不适用 | |

| 保持文件的可用性 | 部分支持 | ||

| 合规调整 | 部分支持 | 部分支持 | 部分支持 |

| 大容量的可扩展性 | 部分支持 | ||

| 与企业工具集成 |

CDR 是替代还是补充沙箱和杀毒软件?

CDR 本身不是一种替代品或整体解决方案。它是深度防御战略的一个补充层:

- 杀毒软件可有效处理已知威胁。

- 沙盒分析可提供行为洞察。

- CDR 可确保文件在到达用户之前就已清除未知威胁。

选择正确的组合:何时部署 CDR、杀毒软件或两者兼而有之

- 电子邮件附件:使用 CDR 进行主动消毒

- 高级威胁分析:使用沙箱

- Endpoint 防御:使用杀毒软件

- 企业复原力:将三者结合起来

CDR 可解决哪些类型的文件和威胁?

CDR 支持的常见文件类型

- 微软办公软件(Word、Excel、PowerPoint)

- 图像(JPEG、PNG、BMP...)

- 档案(ZIP、RAR)

- 可执行文件和安装程序

- CAD、DICOM 和专业工业格式

被 CDR 中和的威胁载体:宏、嵌入式对象等

- Office 文件中的宏

- PDF 中的 JavaScript 操作

- 隐写术

- 触发文件阅读器漏洞的可利用对象

- 混淆或多态有效载荷

CDR 如何防范零日

漏洞和基于文件的规避性威胁?

CDR 为何能有效防范未知和零日恶意软件

- 不依赖签名或行为模式

- 直接对文件进行消毒,化解结构性风险

- 减少执行前的攻击面

CDR 与规避性恶意软件技术的比较

规避策略,例如

- 多态恶意软件

- 加密有效载荷

- 延迟执行触发器

CDR 通过在文件级别上清除活动内容,使攻击者无机可乘,从而缓解了这些问题。

评估和实施 CDR 的最佳做法

选择 CDR 技术供应商时的主要评估标准

- 支持的文件类型广泛

- 消毒深度(基本Deep CDR 与Deep CDR

- 与现有工作流程的集成功能

- 合规认证和调整

- 大规模性能指标

将 CDR 与现有安全基础设施相结合

| 陷阱 | 缓解 |

|---|---|

| 仅部署基本 CDR | 选择Deep CDR 实现高级保护 |

| 忽略加密文件 | 使用基于政策的处理方式(隔离或人工审核) |

| 整合不佳 | 选择具有经过验证的企业连接器的供应商 |

了解有关OPSWAT文件安全解决方案套件的更多信息,以及Deep CDR 如何帮助您的企业在不断变化的威胁面前保持领先。

常见问题

CDR 技术会影响文档的可用性或格式吗?

OPSWAT Deep CDR 的设计目的是在消毒后保持文件的可用性和可读性。在删除宏或嵌入式脚本等活动内容以消除威胁的同时,文件的核心结构和格式保持不变,以支持业务连续性。

CDR 是否适合医疗保健或金融等高度管制行业?

是的。OPSWAT Deep CDR 符合医疗保健、金融和政府等行业严格的合规性要求。通过主动消除威胁而不依赖于检测,它支持 HIPAA、PCI-DSS 和 GDPR 等法规要求,帮助企业维护数据的完整性和保密性。

CDR 如何处理加密或受密码保护的文件?

除非解密,否则无法对加密或密码保护文件进行消毒。OPSWAT Deep CDR 会标记这些文件,进行基于策略的处理,如隔离或人工审查,确保隐藏的威胁不会绕过安全控制。

CDR 有哪些典型的部署模式(云、内部部署、混合部署)?

Deep CDR 支持多种部署选项,以满足不同的企业需求。对于有严格数据驻留或监管要求的内部部署环境,可通过 MetaDefender Core.对于寻求可扩展、无需基础设施的解决方案的企业、 MetaDefender Cloud将 CDR 作为 SaaS 服务提供。还可采用混合方法,将内部部署和云部署结合起来,以支持分布式基础设施或处理峰值处理需求。这种灵活性确保了与现有安全架构的无缝集成,而不会影响性能、合规性或可扩展性。

CDR 是否像杀毒软件一样需要经常更新?

与依赖于签名更新的防病毒工具不同,OPSWAT Deep CDR 采用的是主动式无签名方法。它根据文件结构和行为删除潜在的恶意内容,从而减少了不断更新的需要,最大限度地降低了运行开销。

CDR 处理大量文件的速度如何?

OPSWAT Deep CDR 专为高性能环境而设计。它可以实时处理大量文件,因此适用于电子邮件过滤、文件上传和跨域传输等用例,而不会引入延迟。查看Deep CDR 性能指标。

CDR 能否与电子邮件网关和文件共享平台集成?

是的。OPSWAT Deep CDR 可与安全电子邮件网关、文件共享平台和内容协作工具无缝集成。这使企业能够在关键的入口和出口点对文件进行消毒,降低跨通信渠道基于文件的威胁风险。

在敏感文件上使用 CDR 对隐私有什么影响?

OPSWAT Deep CDR 在设计时考虑到了隐私问题。它在内存中处理文件,不保留经过消毒的内容,确保敏感数据得到安全处理。企业可以配置策略,将特定元数据或字段排除在处理之外,以满足隐私要求。

CDR 技术如何发展以应对新的文件格式和威胁?

OPSWAT 不断更新Deep CDR ,以支持新出现的文件格式和不断演变的威胁载体。其格式无关架构使其即使在不熟悉或修改过的文件结构中也能消除威胁,从而使其能够抵御未来的攻击技术。

CDR 技术能否抵御人工智能生成或人工智能驱动的恶意软件?

是的。OPSWAT Deep CDR 可消除威胁,无论威胁是如何产生的,包括由人工智能生成或增强的威胁。与依赖已知签名或行为模式的基于检测的工具不同,Deep CDR 基于结构分析从文件中删除潜在的恶意元素。这使得它能非常有效地对付可能躲过传统安全解决方案的新型、多态或人工智能制作的恶意软件。