检测工程是网络安全的一个领域,侧重于设计、实施和维护检测方法,以识别组织环境中的潜在安全威胁。它不仅仅是简单地设置警报,还涉及了解威胁行为、识别 IOC(入侵指标)和开发检测逻辑的战略方法,从而在不产生过多误报的情况下准确识别恶意活动。检测工程对于增强组织的威胁检测能力和改善其整体安全态势至关重要。

通过开发精确的检测逻辑并不断完善检测机制,检测工程师可帮助缩短事件的 TTD(检测时间)和 TTR(响应时间)。这种积极主动的方法确保安全团队能够迅速对警报采取行动,防止潜在的漏洞。

探测工程的关键概念

- 检测逻辑:这是指根据观察到的行为和 IOC 开发的用于识别恶意活动的特定规则、查询和分析。有效的检测逻辑是根据企业的环境量身定制的,并考虑到网络流量、端点日志和其他服务等各种数据源。

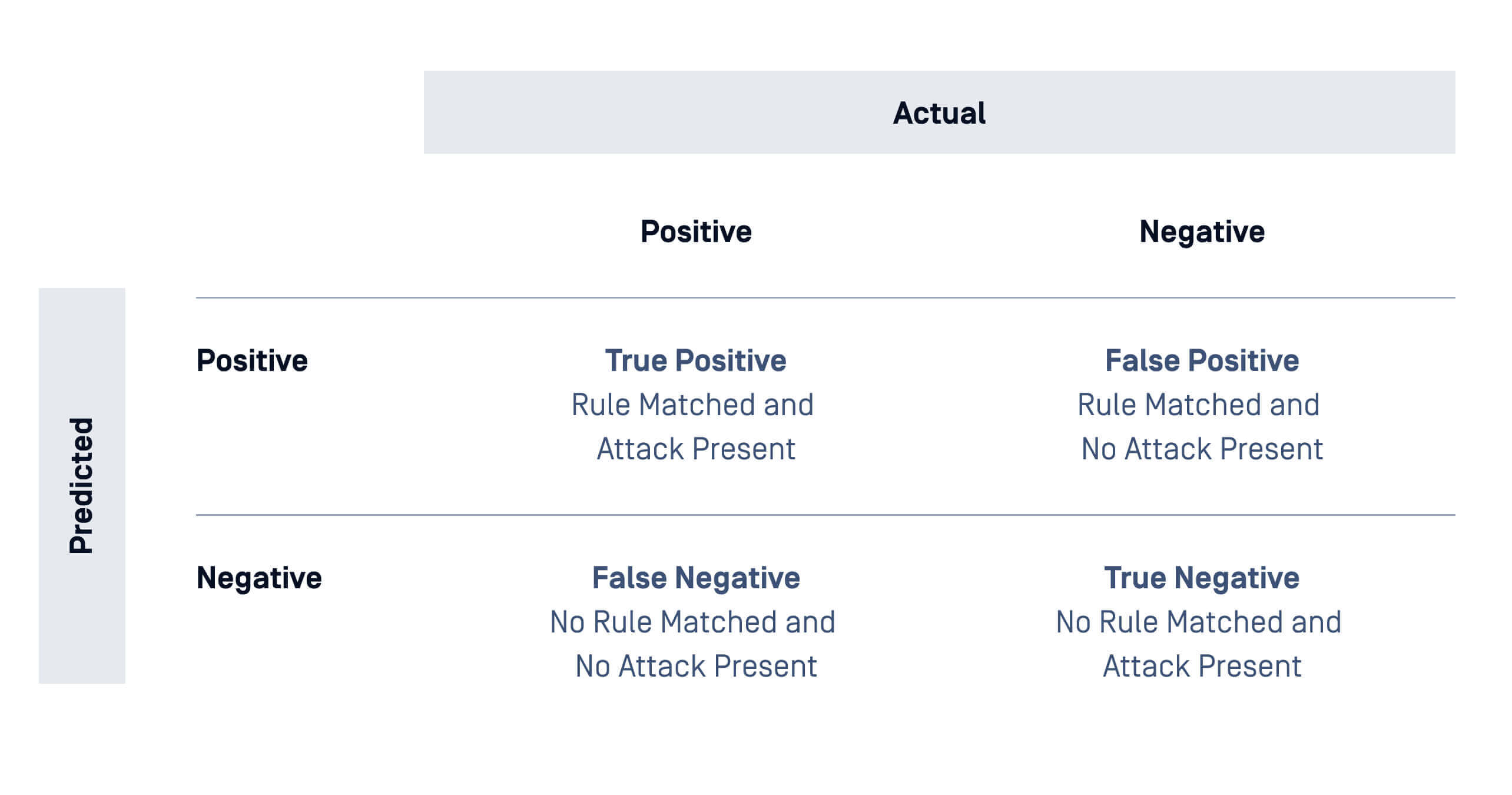

- 假阳性和假阴性:当一个良性行为被错误地标记为恶意行为时,就会出现误报;而当一个恶意行为未被检测到时,就会出现误报。检测工程旨在最大限度地减少这些错误,以确保发出准确和可操作的警报。

- 行为分析:与仅依赖 IOC 的静态检测方法不同,行为分析涉及监控可能表明存在威胁的异常行为模式,如不寻常的登录时间或数据外渗尝试。这种方法有助于检测新的和不断演变的威胁,但需要一个预定义的 "正常 "行为基线。

- 威胁猎取:威胁猎取是一种主动检测威胁的方法,通过搜索网络和系统来识别可疑活动。检测工程师可协助创建狩猎假设,并与威胁狩猎团队合作验证检测逻辑,以开发改进的分析方法,发现自动系统可能会忽略的隐藏威胁。

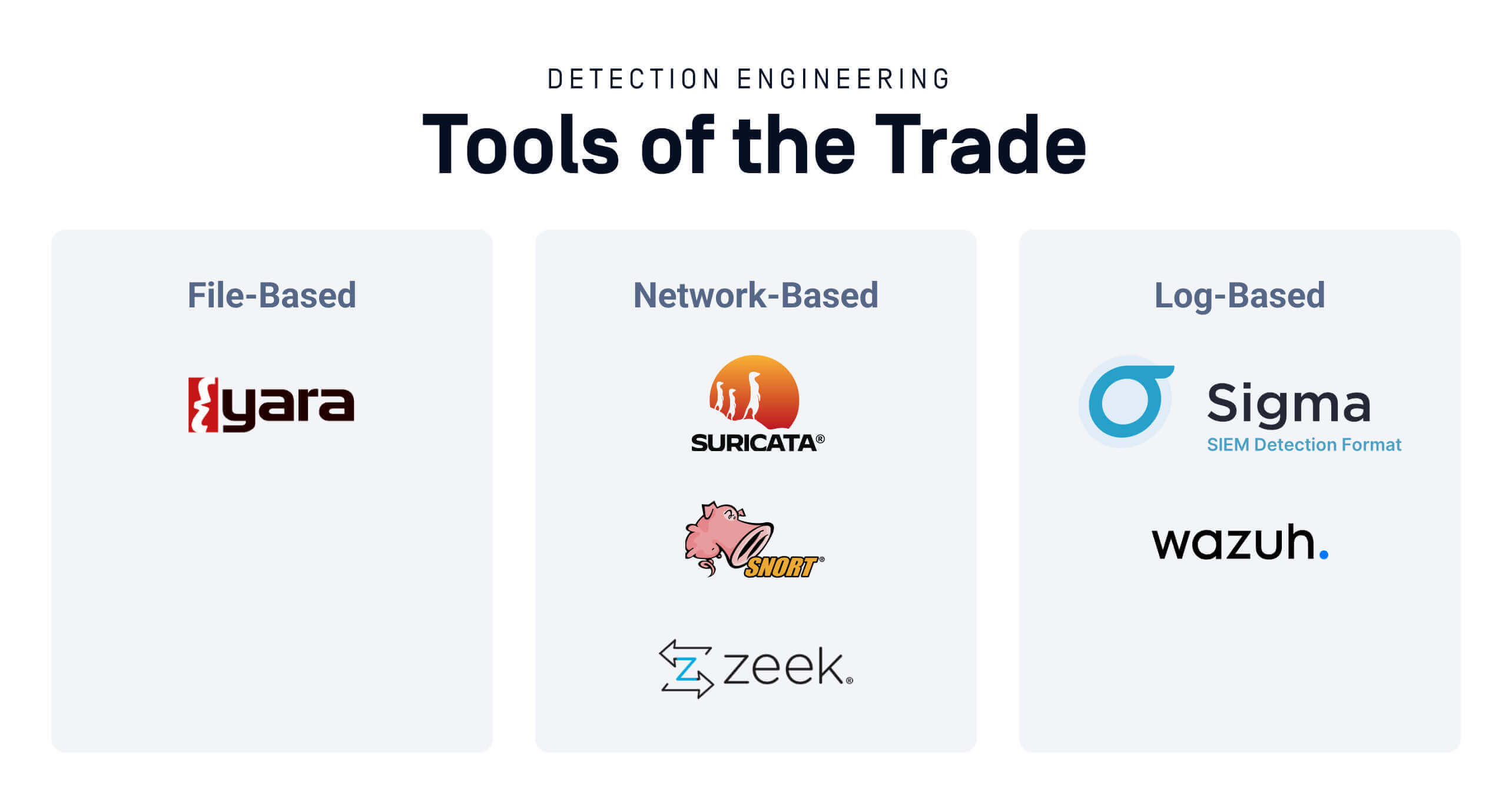

贸易工具

检测工程师使用各种工具和标准来发现和应对威胁。某些工具针对不同功能进行了优化,包括文件分析、网络分析和日志分析。

- 基于文件: 这些工具旨在根据文件模式、签名或行为识别恶意软件或可疑活动。

- YARA是检测工程师用来根据文件或进程中的模式对恶意软件进行识别和分类的工具。YARA 规则由字符串和条件组成,用于定义匹配条件,是识别威胁的强大资源。

- 基于网络: 这些工具可监控网络流量,检测可疑活动或入侵企图。

- 基于日志: 这些工具分析系统或应用程序日志,以检测可能预示安全事件的异常模式,并且通常协同使用。

常见问题

规模和资源

虽然检测工程师可能希望确保组织免受所有类型的威胁,但工程师受到资源和人力的限制。任何组织都无法防范所有威胁,因此必须根据具体环境调整检测工程工作。为此,企业需要改进方法,重点关注最容易受到攻击的载体。

背景是这里的关键词--需要考虑组织的行业、产品、IT 系统,甚至地缘政治风险。网络威胁情报作为一个密切相关的领域,可以帮助确定这些背景。一种常见的方法是关注组织的垂直行业。例如,一家位于美国的营销公司与一家位于亚洲的能源公司面临的威胁是不同的。

减少误报

检测工程师面临的一个固有困难是,如何定义检测方法,既能捕捉威胁,又不会让分析师因误报而不知所措。下面的图表说明了这一概念:

通过认真制定检测规则并在复杂环境中对这些规则进行严格测试,可以降低潜在错误率。应针对已知威胁以及边缘情况和良性实例对规则进行审查。

例如,在 Microsoft Word 文档中查找恶意宏的检测规则应能持续检测到恶意宏,同时不会对正常文档产生误报。

命名约定

一旦确定了威胁并定义和测试了检测规则,这些规则就会被集成到 SOC 团队用于监控网络的工具中,并经常与其他安全团队共享。准确命名和描述这些规则是一项挑战--尤其是当它们检测到的指标比较复杂或晦涩难懂时。在这方面,标准化非常重要,企业可以确定有助于组织和标记的标准,使大型检测库的管理变得更容易。

结束语

检测工程是现代网络安全的基石,为有效识别和应对威胁提供了框架。通过为 SOC 团队提供检测和应对新兴威胁所需的信息,检测工程仍将是维护强大安全防御的重要学科。

了解OPSWAT的MetaDefender InSightsThreat Intelligence 如何在预防网络攻击方面为贵组织带来关键优势--请立即与专家联系。