CVE-2025-66516于2025年12月4日首次发现,是Apache Tika中一个关键漏洞(NVD严重性评分9.8),凸显了广泛使用的后端组件中单一缺陷对现代应用程序的巨大影响。 Apache Tika深度嵌入文档处理工作流(PDF、PPT、XLS),广泛应用于索引、搜索、合规性检查及内容分析领域,常在后台运行并拥有对系统和数据的广泛访问权限。当该层级出现漏洞时,即使受影响的库未直接暴露给终端用户,整个运行环境仍可能面临风险。

仅依靠打补丁已不足以抵御此类关键漏洞的攻击。企业需要采取多层级安全策略,预判漏洞必然存在,并着力在每个环节降低风险暴露。

在本博客中,我们将探讨三个互补的层面:

- Sanitizing untrusted PDF files before they are processed with Deep CDR™ Technology

- 通过零日检测的先进分析技术识别恶意文档行为

- 通过软件物料清单(SBOM)和软件组成分析(SCA)保障软件供应链安全,以检测Apache Tika依赖项中的关键XXE漏洞

这些层级共同构筑了实用的深度防御策略,既能缓解已知的漏洞,也能应对未来的基于文件的威胁。

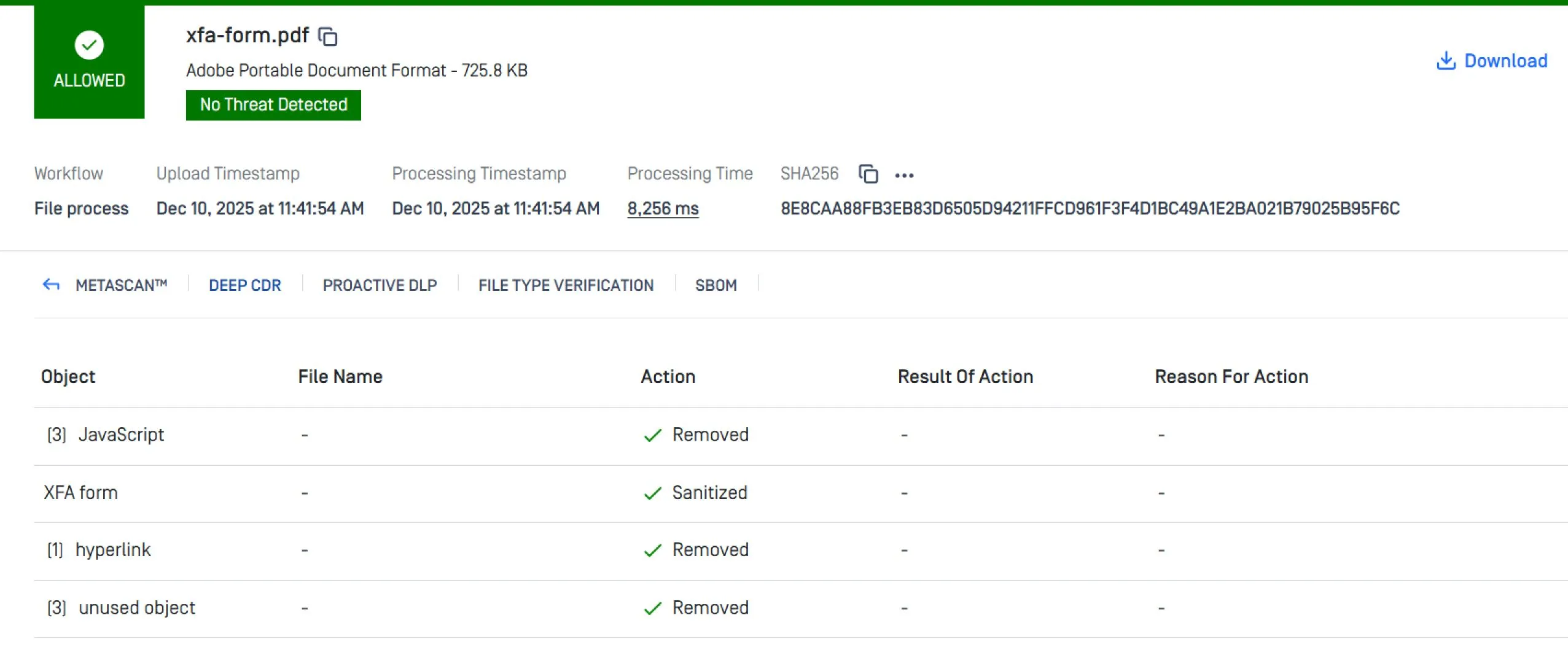

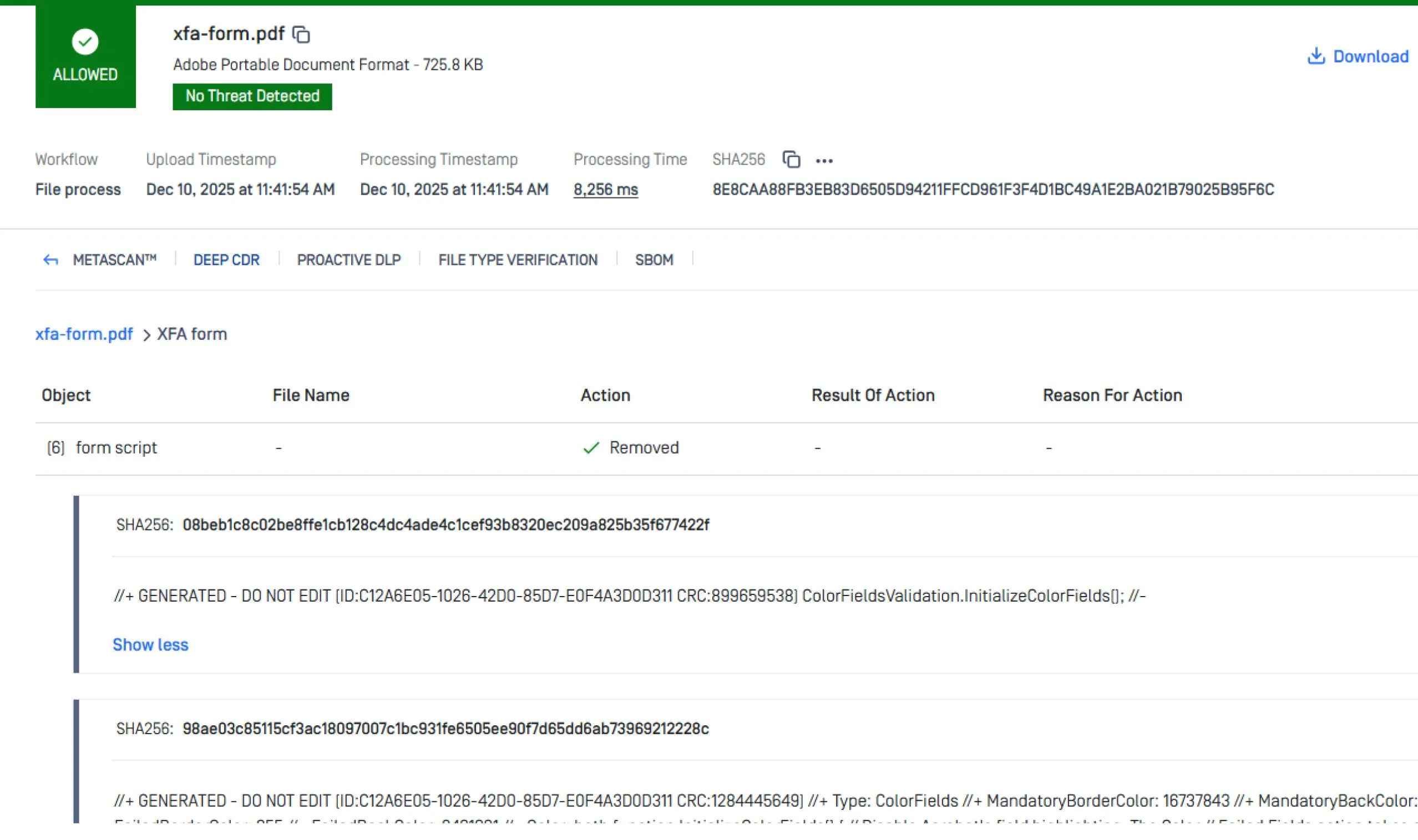

1. File Sanitization with Deep CDR™ Technology

A tactical solution to mitigate CVE-2025-66516 is to sanitize all incoming PDF files before they reach Apache Tika. Deep CDR™ Technology (OPSWAT’s content disarm and reconstruction technology) removes embedded XFA forms, external entity references, and any other active content that could trigger XXE attacks.

The sanitized output is a safe, regenerated PDF containing only the approved, non-executable elements. This pre-processing layer ensures that even maliciously crafted PDFs are neutralized before Tika performs parsing or metadata extraction. Learn more about OPSWAT Deep CDR™ Technology

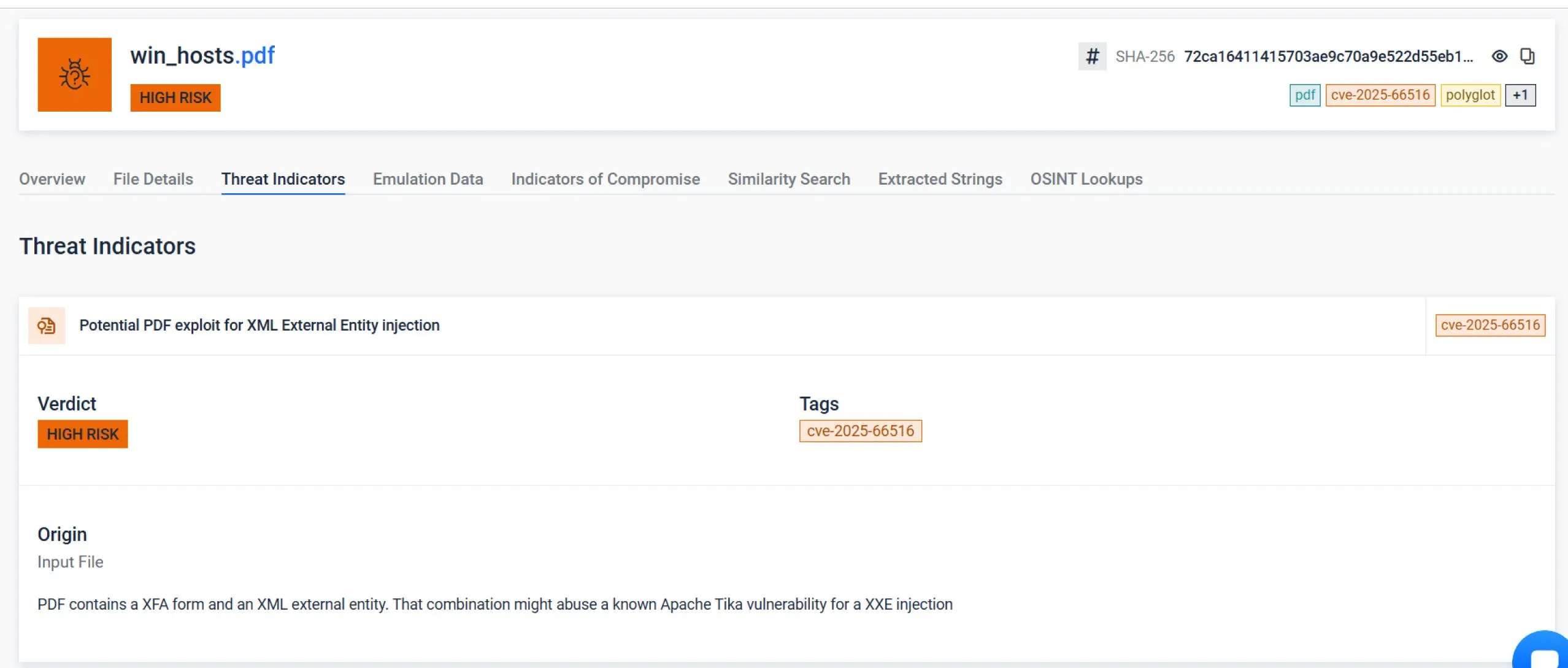

2. 行为分析与零日检测

通过将先进的检测规则与运行时仿真相结合OPSWAT专有的基于仿真的沙箱技术能够观察到静态分析可能遗漏的恶意行为,即使漏洞利用程序经过混淆或嵌入在复杂文件结构中亦能有效识别。详情请Filescan.IO——新一代恶意软件分析平台。

漏洞披露或供应商补丁往往难以跟上零日攻击的步伐;OPSWAT 动态分析OPSWAT 内置威胁情报来检测并阻止此类攻击。我们的技术不依赖软件缓解措施,而是对PDF文件进行深度文件级分析,以理解其行为模式及其试图利用的系统能力:即嵌入式XFA表单引用危险的XML外部实体。

这使得能够检测到由真实攻击影响、已知利用技术甚至零日攻击(依赖未记录或新兴安全漏洞)所引发的结构异常。了解更多关于OPSWAT 检测的信息。

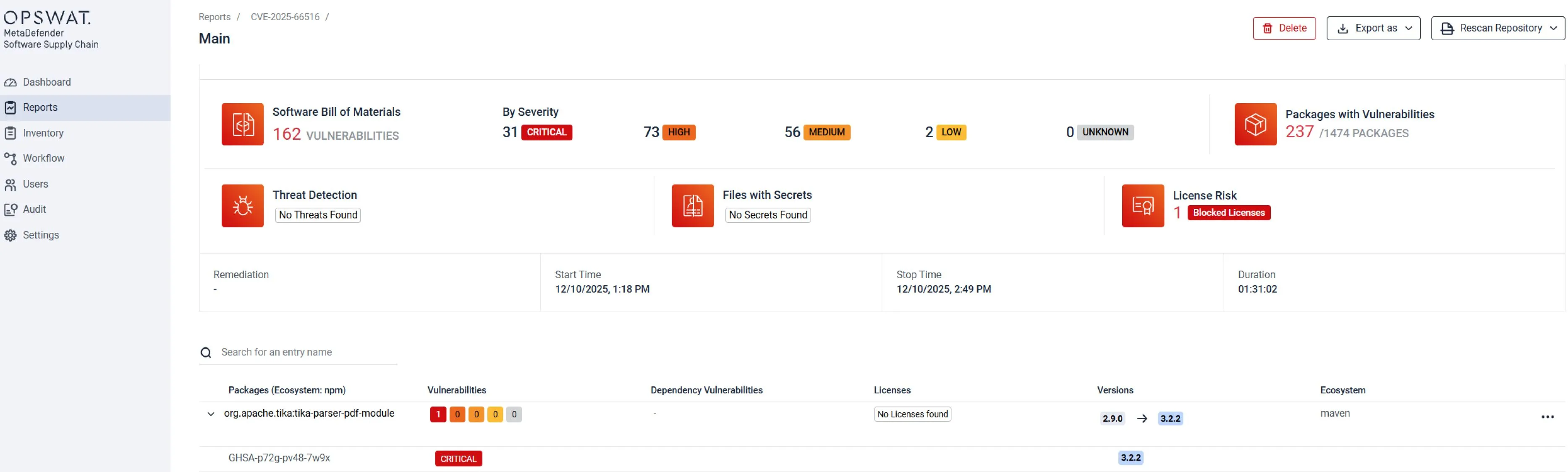

3.Secure Software Supply Chain

安全的软件供应链流程可帮助识别任何服务或组件是否依赖存在CVE-2025-66516漏洞的易受攻击的Apache Tika版本。

通过将SCA(软件组成分析)等自动化依赖项扫描工具集成到CI/CD管道中,企业能够持续检测过时的库、传递性依赖项或仍引用Tika ≤ 3.2.1的隐藏模块。了解更多OPSWAT Software Supply Chain。

这些扫描器能及早标记存在漏洞的版本,使团队能够阻止部署或强制升级至已打补丁的版本,例如Tika 3.2.2。

结合软件物料清单(SBOM)生成与定期库存审计,该方法可确保对第三方库实现全面可视化管理,并降低存在漏洞的代码进入生产环境的风险。

多层安全防护为何至关重要

CVE-2025-66516 事件表明,现代攻击极少依赖单一故障点。相反,它们利用可信文件格式、可信解析库和可信自动化工作流。当这些信任假设中的任何一项被打破时,下游系统便会继承风险。正因如此,仅依赖补丁修复或边界防御已远远不够。

多层安全模型(常被称为纵深防御)基于控制措施终将失效的假设,据此设计防护措施:

- 若补丁更新延迟或不完整,输入文件净化机制将确保危险内容(如XFA表单或外部实体引用)在触及漏洞代码前被清除。

- 若恶意文件绕过了静态检测,行为分析和仿真技术仍可通过实际执行行为(而非已知特征码)来识别漏洞利用尝试。

- 若不安全的代码通过依赖项进入环境,安全的软件供应链实践可提供可见性和强制执行机制,从源头上防止存在漏洞的组件被部署。

这些防护层分别针对攻击生命周期的不同阶段:解析前、执行中以及整个开发部署过程。它们共同作用,既降低了漏洞被利用的概率,又在系统投入生产后若发现漏洞时,有效缩小了影响范围。

对于需要大规模处理不可信文件的组织,尤其是在自动化后端服务中,这种多层防护机制至关重要。诸如CVE-2025-66516这类漏洞将持续出现,但通过部署多层安全防护体系,这些漏洞将转化为可控风险而非致命故障。

关于 Apache Tika

Apache Tika 是一个 Java 库,能够处理多种文件格式(如 PDF、Word、PowerPoint 等),从中提取文本和元数据,以便应用程序对文档进行索引、搜索或分析。该库广泛应用于搜索引擎、电子取证工具等系统,以及任何允许用户上传文档进行自动处理的网络应用程序。

关于CVE-2025-66516

攻击面是一种XXE(XML外部实体)漏洞,当Tika解析包含恶意XFA(XML表单架构)表单的PDF文件时会被触发。XXE意味着当Tika处理PDF内部的XML时,可能被诱导加载指向本地文件或远程URL的"外部实体",而这种情况本不应发生。

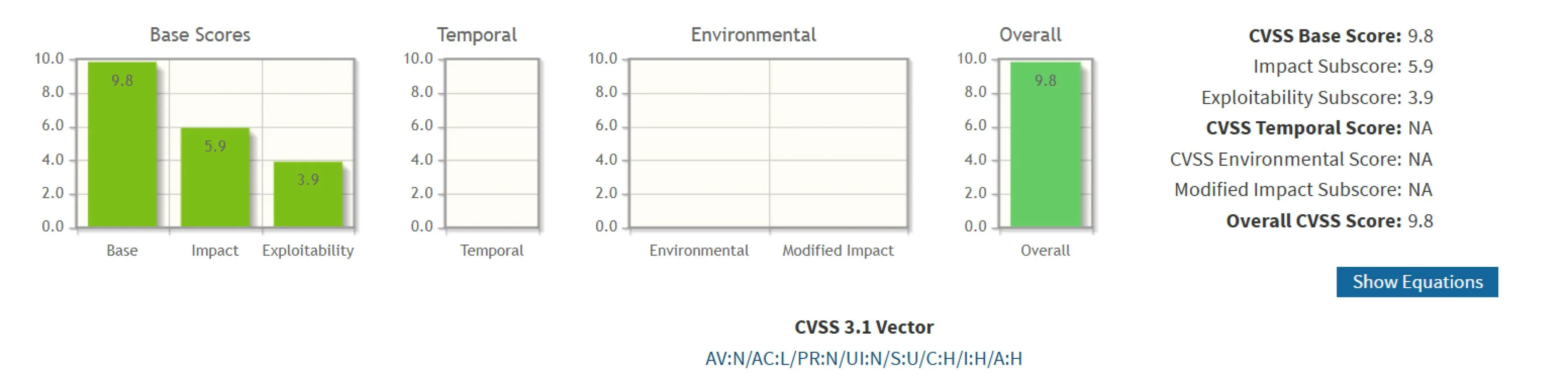

CVE-2025-66516是Apache Tika中一个关键安全漏洞,攻击者可通过提交包含恶意XFA表单的特殊构造PDF文件触发XML外部表达式(XXE)注入。该漏洞影响多个模块(tika-core 版本 ≤ 3.2.1、tika-pdf-module 及 tika-parsers),其 CVSS 严重性评分为 9.8。若被利用,攻击者可能读取敏感服务器文件、执行服务器端请求伪造(SSRF),甚至实现远程代码执行。

在此情况下,漏洞存在于核心Tika库(tika-core)中,而不仅限于PDF解析模块,因此仅更新PDF模块是不够的。

典型高风险使用场景

任何允许用户上传PDF文件进行预览、索引或文本提取的应用程序,或在后台使用Tika自动处理这些上传文件的应用程序都存在风险,尤其当其运行在能够访问内部网络或敏感文件的后端服务中时。