摘要

2021 年 7 月,发生了一起复杂的网络入侵事件,利用谷歌 Feed Proxy 服务的链接将有害的 Microsoft Word 文件下载到受害者的设备上。一旦宏被用户无辜启用,Hancitor 有效载荷动态链接库(DLL)就会被执行,并调用无处不在的 Cobalt Strike 工具,该工具在对被入侵网络进行剖析后会投放多个有效载荷。在一个小时内,攻击者就能获得域管理员权限并完全控制该域。在本博客中,我们将介绍OPSWAT 多重扫描解决方案 - Metascan和Deep CDR(内容解除和重构)如何发现潜在威胁并阻止这种高阶攻击。

攻击

与当今的许多网络攻击一样,这次入侵始于向目标网络中的一个或多个用户发送鱼叉式网络钓鱼电子邮件。我们熟悉利用文件中的隐藏宏来下载恶意有效载荷的攻击策略。这种攻击更加隐蔽和复杂,因为嵌入的宏并不直接下载有效载荷,而是在文档中提取并运行 shellcode(OLE 对象)来下载有害的有效载荷。

有人向用户发送了一份 Microsoft Word 文档,其中的恶意宏可以安装 Hancitor 木马下载程序[1] 的嵌入副本。当用户打开并启用文件中隐藏的宏时,它会从受害者的 appdata 文件夹中写入并执行一个 DLL 文件。然后,Hancitor DLL 下载并发送各种有效载荷,其中包含 Cobalt Strike[2] 和 Ficker Stealer[3] 的各种有效载荷。

OPSWAT 如何帮助您预防这种高阶攻击

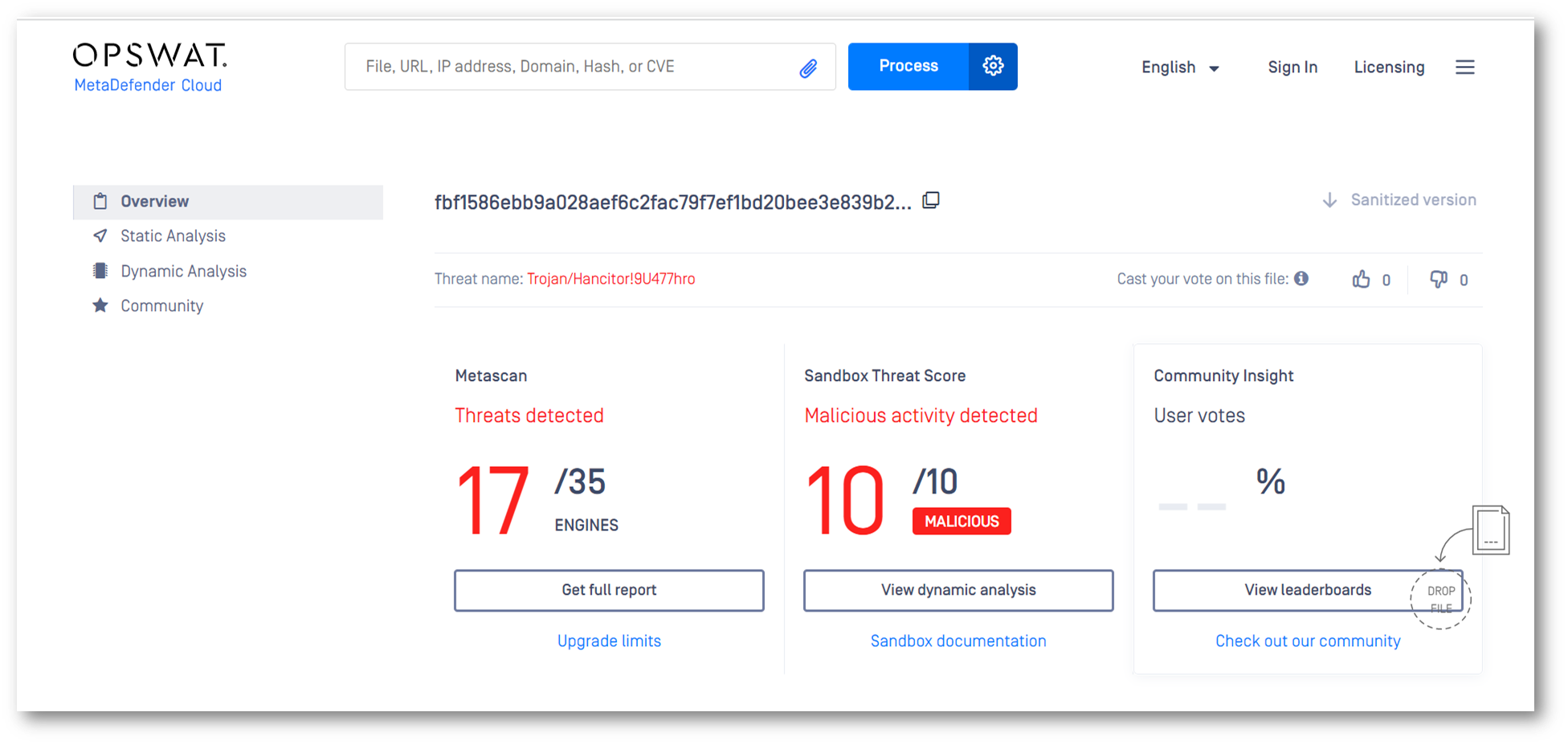

使用OPSWAT MetaDefender 扫描恶意 MS Word 文件时,只有 17/35 个反病毒引擎发现了威胁。这充分证明,使用单一或少数几个反病毒引擎扫描不足以保护企业和用户的安全。采用规避策略的高阶恶意软件可以绕过传统的防御系统。单一防病毒引擎可以检测到 40%-80% 的恶意软件。OPSWAT Metascan 可让您使用 30 多种内部和云端反恶意软件引擎快速扫描文件,检测率超过 99%。

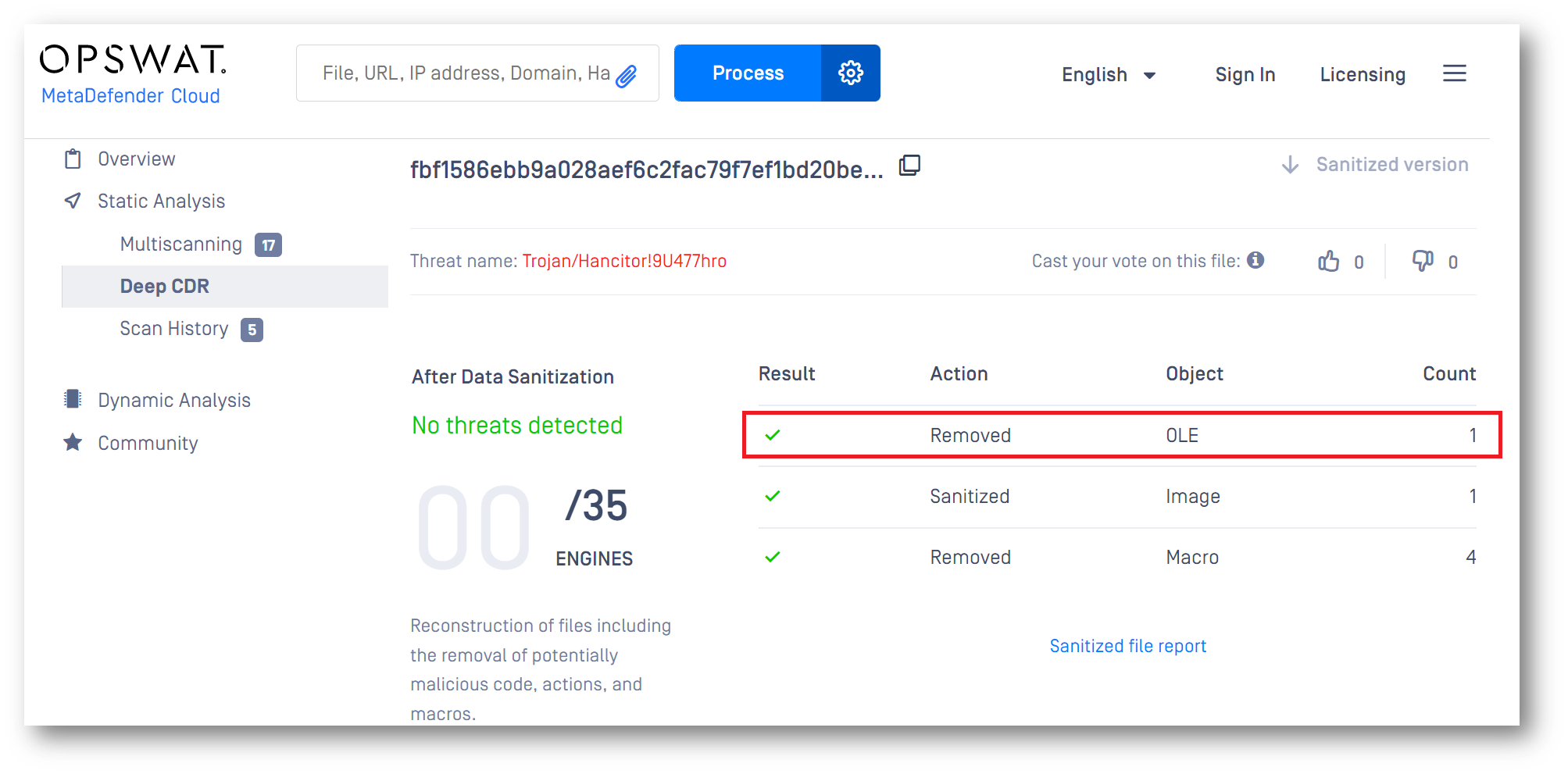

然而,确保您的组织和用户免受复杂攻击和零日攻击的最佳方法是使用 Deep CDR.文件在进入消毒系统时会被评估和验证,以确保文件类型和一致性。然后,将所有文件元素分离成离散的组件,并删除或清除潜在的恶意元素。通过提供详细的清除报告,Deep CDR 还能让管理员在不使用任何其他分析工具的情况下分析恶意软件的行为。我们在下文中演示了Deep CDR 如何移除文件中的所有潜在威胁,并为用户提供一个可安全使用的文件。

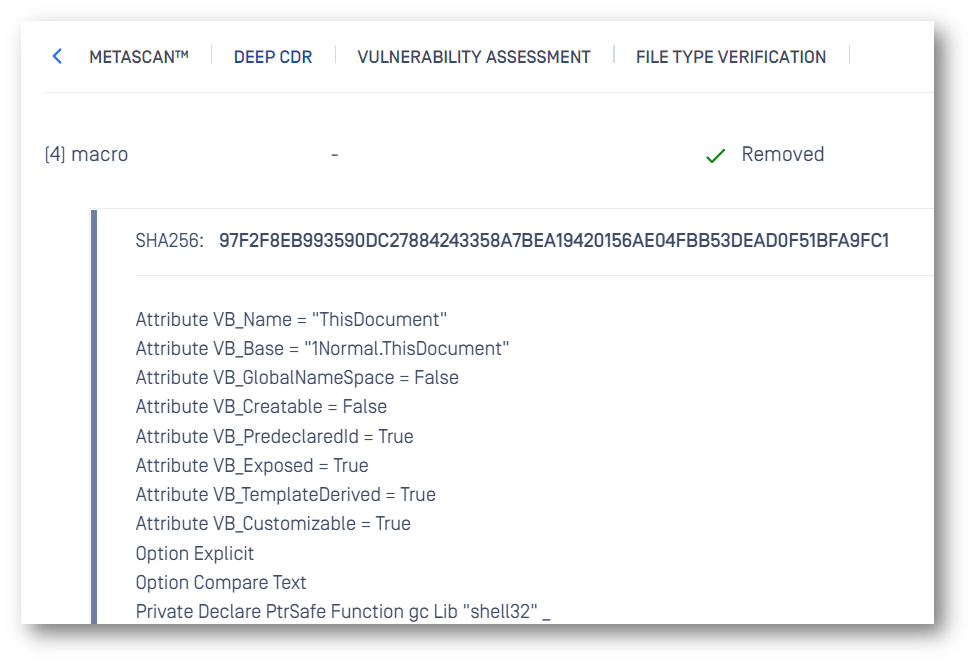

在使用Deep CDR 处理恶意 Word 文档时,我们发现了几个活动组件,包括一个 OLE 对象和四个宏。我们对代码进行了反混淆处理,发现它试图运行(C:\Windows\System32\rundll32.exeC:\users\admin\appdata\roaming\microsoft\templates\ier.dll,HEEPUBQQNOG)。

如清除结果所示,文件中的所有活动内容都已从文件中删除。其中一个嵌入对象(OLE 对象)如果在到达用户之前没有被清除,就会在用户机器上安装 Hancitor 木马程序(ier.dll 文件)(一旦用户无意中激活了该木马程序)。

为了保护网络安全,任何组织都必须确保发送给内部员工的所有文件/电子邮件的安全性,同时保证文件的可用性。我们能在几毫秒内交付安全且可用性最高的文件,因此不会中断您的工作流程。

通过对每个文件进行消毒并移除任何潜在的嵌入式威胁,Deep CDR 可有效 "解除 "所有基于文件的威胁,包括:已知和未知威胁;复杂和沙箱感知威胁;以及采用恶意软件规避技术的威胁,如完全无法检测的恶意软件、VMware 检测、混淆等。

了解更多信息 Deep CDR或与OPSWAT 技术专家交谈,了解防止零日恶意软件和高级规避型恶意软件的最佳安全解决方案。

1.Hancitor 是一款恶意软件下载器,可为其他病毒的入侵打开 "后门"。

2.

3. FickerStealer 是一种信息窃取恶意软件,旨在提取敏感信息。