随着Scattered Spider等威胁组织开始积极瞄准保险行业,临界点也随之到来。这些行为者以将社交工程与先进的基于文件的入侵相结合而著称,他们利用日常工作流程渗透系统并窃取凭证。行业内几起备受瞩目的漏洞事件敲响了警钟:仅有安全的文件传输是不够的。该公司需要一种解决方案,能够在发生任何破坏之前,对进入其环境的每个文件进行检查、消毒和控制。

常规文件传输背后的风险

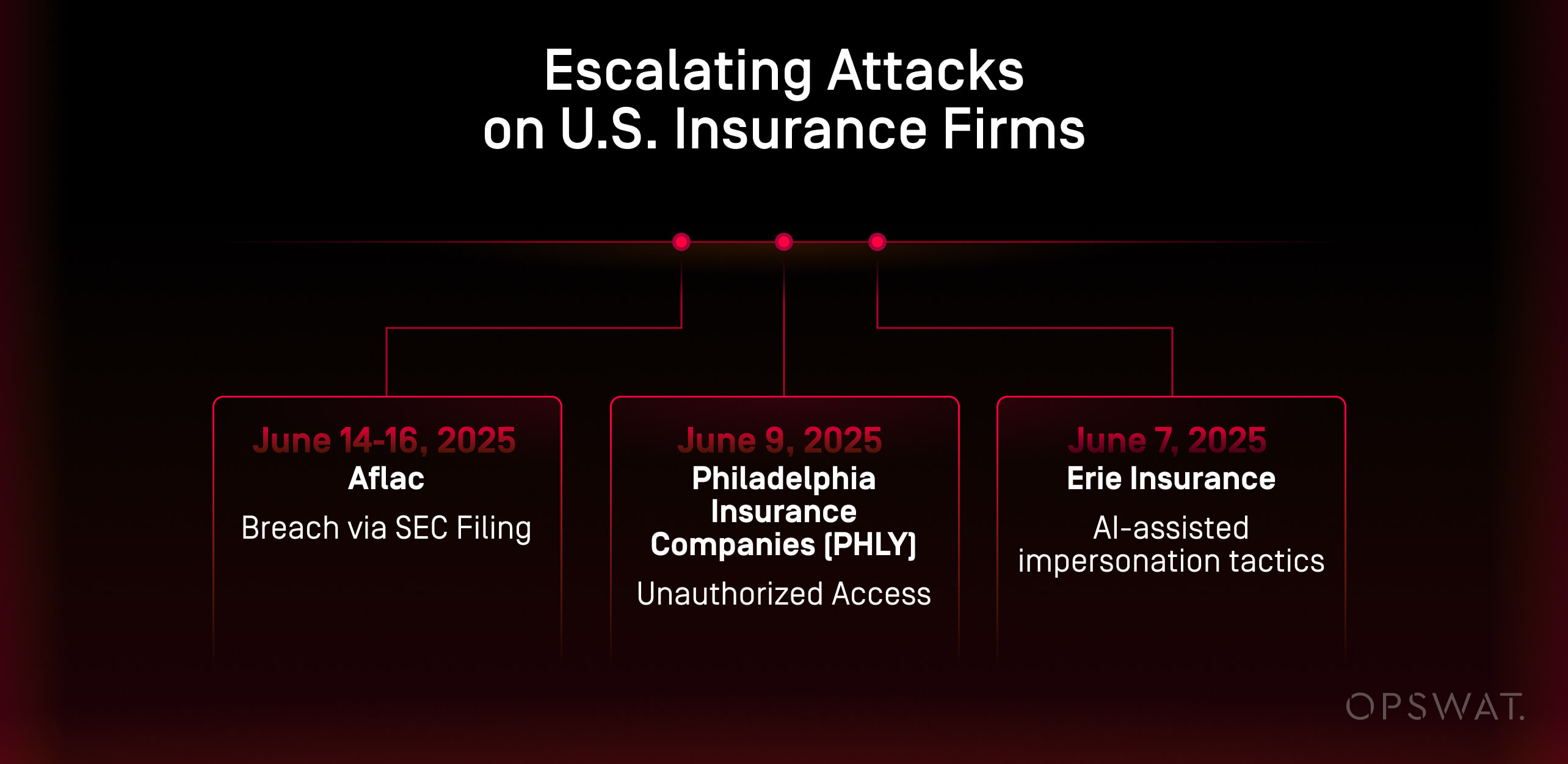

美国发生的多起网络攻击已被确认具有 "散布式蜘蛛 "活动的所有特征,从而引发了保险业应高度警惕的警告。据美国有线电视新闻网(CNN)报道,仅在 2025 年 6 月,包括 Aflac、Erie Insurance 和 Philadelphia Insurance Companies 在内的多家美国保险公司就披露了与 "散蜘蛛 "复杂的社交工程和基于文件的策略有关的漏洞。这些事件导致了未经授权的访问、IT 中断以及社会安全号码、健康数据和保险索赔的潜在暴露。

2025 年 6 月 7 日

事件:Erie Insurance

- 攻击类型:异常网络活动 → 业务中断

- 影响:IT 系统中断,运行受到影响

- 详情:Erie 报告了 "异常网络活动",触发了保护措施,随后通过 SEC 文件披露了漏洞。

- 归属:与分散蜘蛛战术一致

2025 年 6 月 9 日

事件:费城保险公司 (PHLY)

- 攻击类型:未经授权的访问 → 系统断开

- 影响:持续的服务中断和客户门户网站瘫痪

- 详细信息:PHLY 发现未经授权的访问,并关闭系统以防止传播。

- 归属:技术与 Scattered Spider 的玩法一致

2025 年 6 月 14-16 日

事件:Aflac

- 攻击类型:社会工程入侵 → 数据盗窃

- 影响:可能暴露 SSN、健康信息和索赔数据

- 详情:使用人工智能辅助的假冒策略进行渗透;入侵在数小时内得到控制

- 归属:Scattered Spider参与的强烈迹象

这家保险公司现有的文件传输基础设施在设计上无法抵御当今先进的基于文件的威胁。尽管在文件传输流程中实施了端到端加密,但系统缺乏文件级别的深度主动检测。这一盲点使公司容易受到人工智能生成的恶意软件、多态有效载荷和武器化文档的攻击,其中许多恶意软件可以完全绕过传统的防病毒工具。

公司每天都要与医院、独立代理商、法律合作伙伴和第三方管理员交换文件。其中许多传输过程都是通过电子邮件附件、SFTP 文件夹或临时云共享工具等不受管理的渠道进行的。这些支离破碎的工作流程使得执行一致的策略、记录活动或追踪恶意内容的源头变得十分困难。

与此同时,来自 HIPAA 和 GLBA 等框架的监管压力不断增加,要求对敏感客户信息采取全面的可审计性和强有力的数据保护措施。但是,由于没有集中监管,威胁检查也少之又少,常规文件传输工作流程最终成为了一种负担。更糟糕的是,这些渠道为使用人工智能的攻击者提供了理想的交付机制,使他们可以制作表面上看起来安全的躲避性有效载荷。

事实上,攻击浪潮一直持续到 7 月份。美国大型保险公司安联人寿最近披露,威胁者在入侵第三方云客户关系管理系统后,从其 140 万北美客户中的大多数人那里窃取了个人数据。据报道,攻击者使用社会工程学策略冒充可信实体,在不入侵安联核心基础设施的情况下骗入环境。

这一事件凸显了攻击者如何越来越多地瞄准分布式工作流程中最薄弱的环节--外部系统、合作伙伴平台和人的信任,从而使深度文件检查和严格的策略执行在整个保险生态系统中变得至关重要。

4 个关键的文件传输弱点

威胁检测差距

由于缺乏实时文件检测功能,人工智能生成的恶意软件和零时差等隐藏威胁就会不攻自破。

非控制转移方法

使用 SFTP、SMB 和未经批准的云存储平台等不受管理的协议和平台,会妨碍安全策略的一致执行。

缺乏能见度

对文件移动的审计跟踪不足和监督不力,导致难以跟踪内容或发现异常。

不合规做法

如果没有集中控制,文件传输往往会违反 HIPAA、GLBA 和内部安全要求。

传统的扫描工具即使存在,也是松散地集成在一起,在核心工作流程之外运行。它们无法保证实时检测或预防性保护。因此,在未证实之前,人们往往认为文件是安全的,而在自动化、欺骗性和速度形成的威胁环境中,这种假设越来越危险。

针对新型文件威胁的分层防御系统

为了降低风险并重新控制文件传输操作,该公司部署了带有OPSWAT高级威胁防御引擎的MetaDefender Managed File Transfer MFT):MetaDefender Core。这一组合为保险公司提供了一个集中的、策略驱动的平台,不仅可以安全地传输文件,还可以在交付前主动检查和清除文件内容。

MetaDefender Managed File Transfer MFT)以单一受控工具取代了分散的文件传输工作流,例如未受管理的SFTP、电子邮件附件及基于云的文件共享。Managed File Transfer 内部系统、合作伙伴及远程用户Managed File Transfer 无需依赖电子邮件附件或未受管理的SFTP共享MFT所有文件——无论来源——在抵达目标位置前均会自动完成扫描、净化及日志记录。

该解决方案的核心是由 4 项Core 组成的OPSWAT多层威胁防御堆栈。爆发预防等附加功能对这些技术进行了强化,这些功能可自动重新扫描以前批准的文件,以检测零日威胁。

4 项关键技术

自适应仿真技术

MetaDefender Sandbox™ 可在受控环境中模拟文件行为,以检测逃避型、零时差和多态恶意软件。

Metascan™ Multiscanning

使用 30 多种反病毒引擎分析每个文件,提高检测能力,超越任何单一供应商。

Deep CDR™

剥离嵌入代码,重建风险文件类型的安全功能版本

File-Based Vulnerability Assessment

在文件组件被利用之前,识别出嵌入在文件组件中的已知 CVE

实实在在的保护,看得见的成果

通过部署Managed File Transfer MFT)解决方案,该保险公司填补了其网络安全策略中的关键漏洞:即潜在危险文件的无序流动。新平台使安全团队确信,所有文件——无论传入还是传出——均经过全面检测、安全净化且可追溯。

有了基于策略的控制和自动化工作流程,该组织简化了文件在部门、合作伙伴和客户之间的移动方式。这不仅减少了人工操作,而且无需使用不安全的 SFTP 或基于云的共享工具等高风险变通方法。

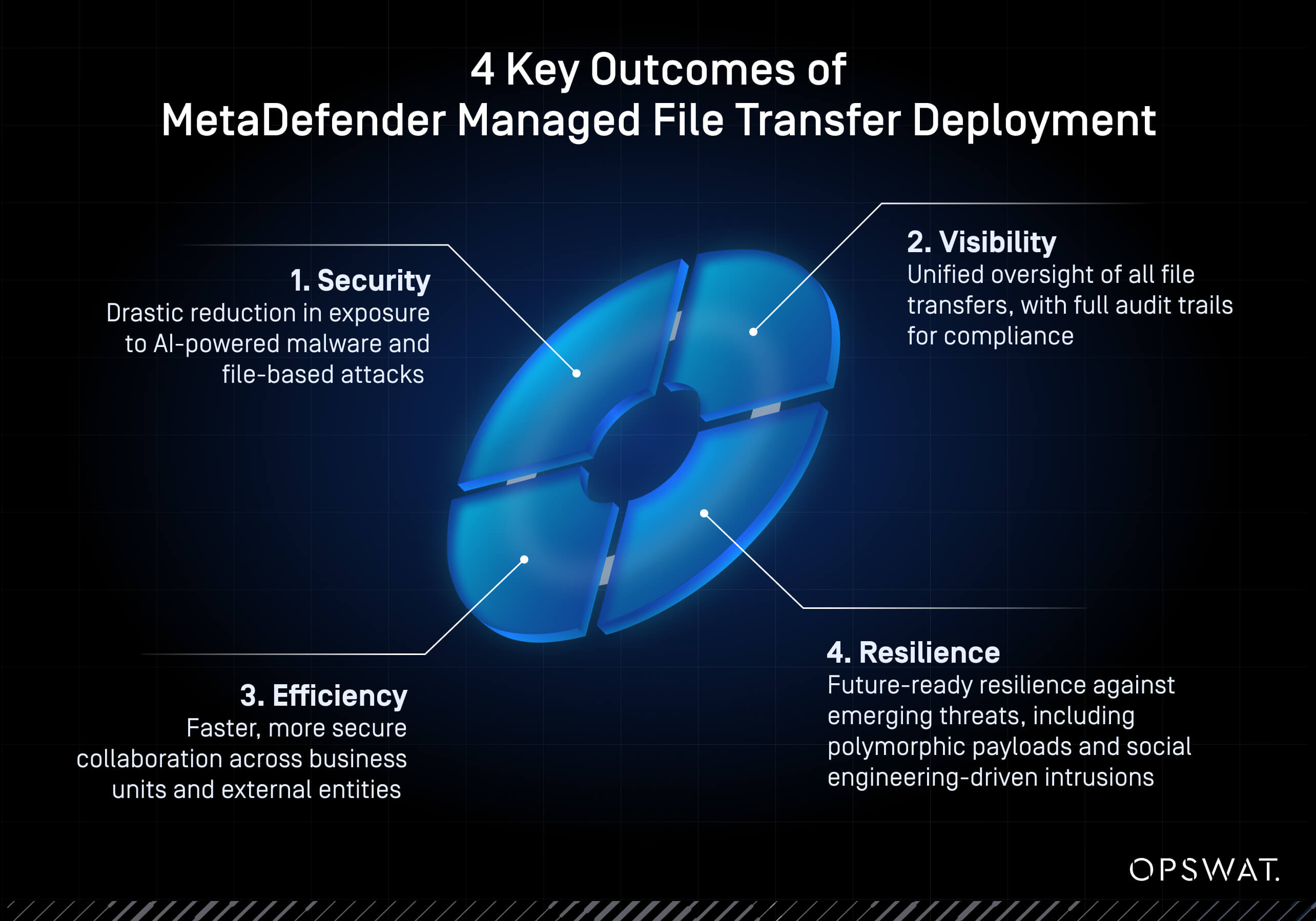

4 项主要成果

- 安全:大幅减少人工智能驱动的恶意软件和基于文件的攻击的风险

- 可见性:对所有文件传输进行统一监督,并提供完整的审计跟踪,以确保合规性

- 效率: 跨业务部门和外部实体的协作更快、更安全

- 复原力: 面向未来的复原力,可抵御新出现的威胁,包括多态有效载荷和社会工程学驱动的入侵

对于一家始终面临保护敏感数据、满足监管要求及维持业务连续性压力的企业而言MetaDefender Managed File Transfer MFT)解决方案不仅提供了安全传输,更实现了全面防护、可视化监控与精准管控。

领先于威胁曲线

随着人工智能、自动化技术以及日益协同的攻击者推动网络威胁不断演变,该保险公司现已做好更充分的应对准备。通过MetaDefender Managed File Transfer MFT)纳入长期战略,公司计划将策略化管控扩展至更多业务单元,深化与云端及监管报告工具的集成,并将保护范围延伸至更多数据共享工作流。 其目标不仅在于领先于威胁,更要持续强化组织韧性,从容应对未来任何挑战。