Industrial 自动化和控制系统(IACS 或 ICS)技术对于关键基础设施和操作技术(OT)环境至关重要。此类系统由多个组件组成,这些组件通过网络协议相互通信,因此很容易受到网络攻击。即使是 IACS 中的空气屏蔽区域,也仍然容易受到通过外围设备和可移动介质进行的恶意软件攻击。

ISA/IEC 62443 系列网络安全标准是适用于 IACS 和 OT 网络运营商、系统集成商和组件制造商的通用框架。这些标准包括一系列要求、说明、控制和最佳实践,以确保 IACS 的运行、开发、维护和组件制造的安全。

ISA/IEC 62443 的历史和演变

ISA/IEC 62443 标准由国际自动化学会(ISA)于 2002 年制定,当时名为 ISA 99,旨在制定标准,确保美国关键基础设施系统和运营免受网络攻击。最终,它被提交给国际电工委员会 (IEC) 以获得全球认可,成为 ISA/IEC 62443 系列标准。

2021 年 11 月,ISA/IEC62443被国际电工委员会指定为横向标准,成为使用、维护或开发 IACS 的所有行业广泛认可的网络安全基准。目前,ISA/IEC 62443 系列标准内容广泛,涉及面广,超过 800 页。

ISA/IEC 62443 适用于哪些人?

ISA/IEC 62443 在上下文中定义了三大主要角色,旨在确定可从中受益的利益相关者:

- 资产所有者:拥有和运行 IACS 的组织。

- 系统集成商:提供系统集成、维护或其他 IACS 相关服务的组织或顾问。

- 产品制造商:提供产品以满足安全要求、提供产品组件或生命周期支持的组织。

ISA/ IEC62443 的组成部分

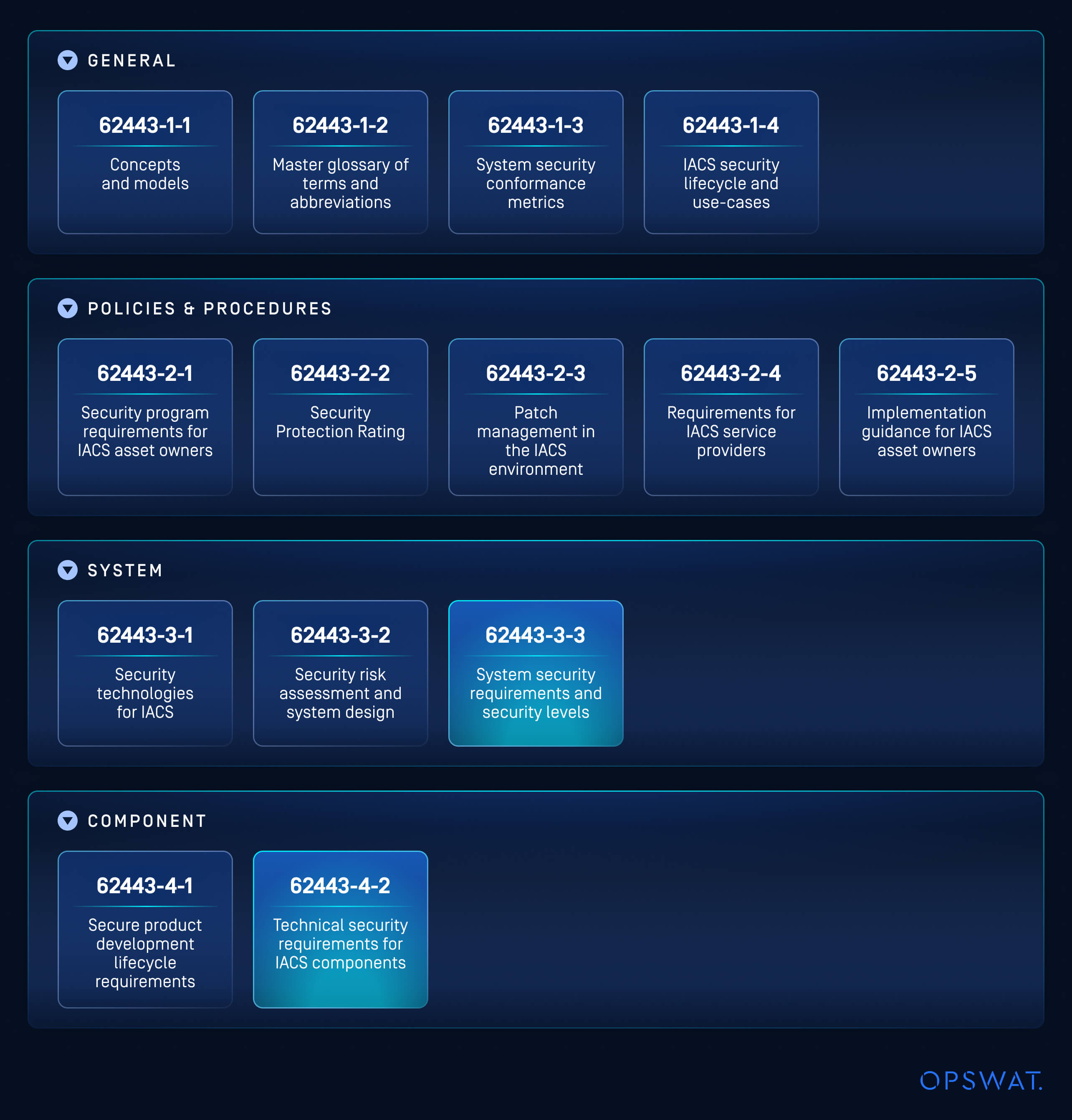

ISA/IEC 62443 系列分为四个主要部分:总论、政策和程序、系统和组件。每个部分针对不同的主要角色,包含涵盖 ICS 安全的特定方面或阶段的说明和指南。

ISA/ IEC62443 系列的四个部分

通用 62443-1

第一部分包括总体概述,介绍了设计和实施 IACS 网络安全的基本概念、要求、术语和指南。

它以第 62443-1-1 节开始,定义了整个标准系列中使用的基础术语、概念和参考模型。然后,62443-1-2 列出了整个系列使用的术语和缩略语词汇表,62443-1-3 讨论了评估和衡量系统安全性的安全指标。最后,62443-1-4 提供了解决整个系统网络安全问题应遵循的准则。

政策与程序 62443-2

第二部分以治理和风险管理为重点,为创建、维护和管理网络安全计划提供指导。

第 62443-2-1 节介绍了创建、实施和维护 IACS 网络安全管理系统的过程,而第 62443-2-2 节则提供了详细的实施指南,供企业在制定 IACS 安全计划时遵循。然后,62443-2-3 提供了管理软件和固件补丁以维护系统安全的最佳实践,最后,62443-2-4 列出了在工业环境中工作的服务提供商的网络安全要求和最佳实践。

系统 62443-3

本部分为设计和实施安全系统提供指导,并涉及 IACS 的网络安全要求。它包括风险评估、系统安全要求和策略以及系统安全级别。

第 62443-3-1 节回顾了与 IACS 相关的现有和新兴安全技术。接着,62443-3-2 介绍了在系统设计过程中评估和管理网络安全风险的方法。最后,62443-3-3 规定了详细的系统安全要求,并将其分为四个安全级别 (SL1-SL4)。

组件 62443-4

本系列的第四部分也是最后一部分介绍了产品开发生命周期。该部分重点介绍 IACS 各个组件的安全性,如 SCADA(监控和数据采集)、PLC(可编程逻辑控制器)和传感器。

它包括两个部分。62443-4-1 节概述了产品开发生命周期的流程,包括 IACS 组件的设计、开发和维护;62443-4-2 节规定了系统内各个 IACS 组件所需的技术安全要求和能力。

基本要求

该系列的第一部分(IEC 62443-1-1)确定了七项基本要求 (FR)。这些基本要求是 ISA/IEC62443 的基石,该系列后续的每个部分都以其为基础,包括侧重于 IACS 系统 (3-3) 和组件 (4-2) 安全要求的部分。

- 识别和认证控制

- 使用控制

- 系统完整性

- 数据保密

- 数据流受限

- 及时应对事件

- 资源可用性

ISA/IEC 62443 的优势和应用

这些标准已被多个行业采用,包括制造业、关键基础设施、石油和天然气、医疗保健和污水处理。组织利用 ISA/IEC 62443 系列标准的方式取决于组织在特定行业中的角色,是运营、维护、集成还是制造 IACS 组件。

针对资产所有者

制定安全协议和运行 IACS 的资产所有者可参考 ISA/IEC 62443 第 2 部分,为系统集成商制定要求。这些准则可帮助他们确定产品中具体需要哪些安全功能。

针对系统集成商

由于要执行集成、维护和类似的 ICS 相关服务,系统集成商主要使用 62443-3 标准来评估资产所有者的安全级别并处理他们的要求。此外,62443-3-3 标准还用于评估产品制造商生产的组件的安全性,并确定这些组件是否包含资产所有者所需的功能。

针对产品制造商

产品制造商建立并维护 SDL(安全开发生命周期),提供满足所需安全级别的产品,提供组件产品,并提供生命周期支持。产品制造商是生产 IACS 硬件和软件组件的公司。产品制造商可将 62443-4 标准作为明确的参考,以确定其产品应包含哪些功能和安全特性。

ISA/IEC 62443-3-3 对关键基础设施保护的重要性

62443-3-3 标准提供了关键技术安全要求和安全级别,可作为实现安全级别的参考。系统集成商使用本节内容来满足其开发系统的标准。

主要安全要求

深入防御

一种需要多层防御技术来防止或减缓网络攻击的技术。例如,安全层可包括物理检查、频繁扫描、确保文件传输安全和使用防火墙。

区域和管道

ISA/IEC-62443 系列利用普渡模型(又称普渡企业参考架构(PERA)),将区域确定为一个功能或物理单元,而管道则是区域之间通信通道的集合。

风险分析

除了传统的风险分析实践外,ISA/IEC-62443-3-2 还提供了有关 IACS 安全风险评估方法的更多细节。

最低特权

最小权限原则限制用户对系统中特定组件或应用程序的访问,防止不必要的访问,最大限度地减少网络攻击时的攻击面。

利用安全组件

ISA/IEC-62443-3-3 部分并不是一套独立的要求,它还利用了该系列的其他部分。它假定已根据 IEC 62443-2-1 制定了安全计划,并假定将根据 ISA/IEC-62443-4-2 和 ISA/IEC-62443-4-1 部署安全组件,以确保符合要求。

安全等级

所定义的安全级别旨在衡量 OT 和 IACS 系统的强度,并强调任何风险因素。62443-3-3 中定义了四个安全级别,从最低级别 1 到最高级别 4。

安全等级 1

所定义的安全级别旨在衡量 OT 和 IACS 系统的强度,并强调任何风险因素。62443-3-3 中定义了四个安全级别,从最低级别 1 到最高级别 4。

安全等级 2

用于防范不需要特定技能或密集资源的一般网络攻击,如个人黑客。

安全等级 3

内容包括防范使用复杂技术和特定技能的蓄意攻击,动机适中。

安全等级 4

保护系统免受蓄意攻击,这些攻击需要高度复杂的 IACS 特定技能,并能获取更多资源,例如有组织的黑客组织或敌国对高度关键系统的攻击。

系统集成商通常会将 62443-3-3 和 62443-4-2 标准结合起来考虑,因为这些标准为生命周期中每个组件的安全提供了进一步的指导。

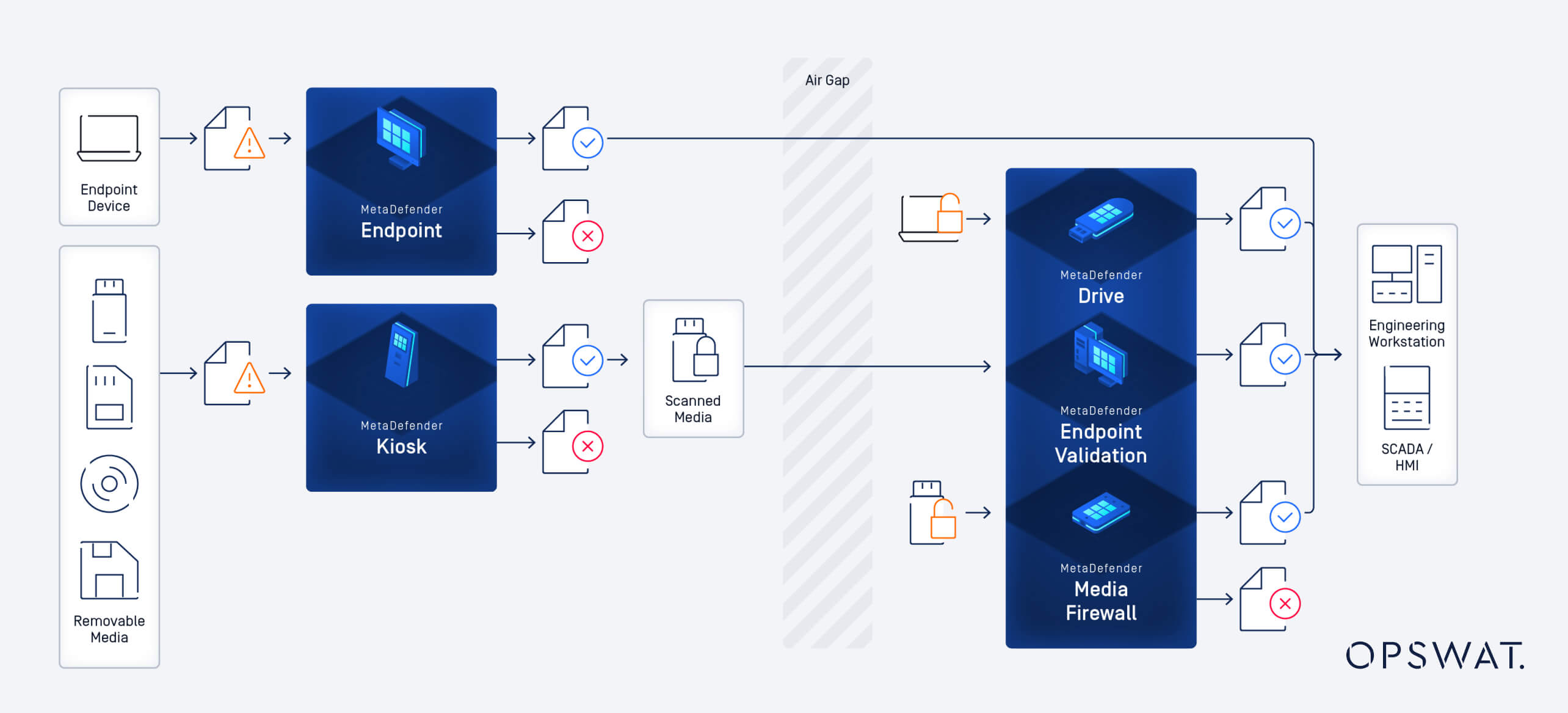

外围和可移动多媒体 保护

USB 和外置硬盘等可移动媒体经常被用作 IACS 和 OT 网络中传输数据的通道,尽管它们会带来巨大的安全风险。由可移动媒体引发的网络攻击屡见不鲜,例如针对伊朗纳坦兹核设施的Stuxnet攻击(2010 年)、印度库丹库拉姆核电站攻击(2019 年)以及通过美国国防部网络传播的Agent.BTZ攻击(2008 年)。

将外围设备和可移动介质保护纳入深度防御策略,对于缓解此类攻击、实现符合ISA/IEC 62443标准的要求、降低数据泄露和系统中断风险具有关键作用。 例如,MetaDefender 物理解决方案,可通过多引擎反恶意软件扫描可移动介质以确保其安全性。其他解决方案MetaDefender 、MetaDefender Media 、MetaDefender MetaDefender Managed File Transfer MFT)™,均能在提升安全等级与强化深度防御策略方面发挥关键作用。

结论

ISA/IEC 62443 标准被认为是应对 IACS 和 OT 环境网络安全挑战的最全面的网络安全标准。通过 ISA/IEC 62443 系列标准,企业可以系统地识别环境中最有价值的部分,提高可见性,并识别极易受到网络攻击的资产。

OPSWAT 提供全面的外围设备和可移动媒体安全解决方案,以加强深度防御保护,最大限度地减少攻击面。要了解为什么世界各地的组织、政府和机构都信赖OPSWAT,请立即与我们的专家联系,了解我们如何为您的外设和可移动媒体安全提供帮助。