2024 年 Osterman 全球Email Security 报告旨在提醒关键基础设施安全团队注意影响 2023 年电子邮件威胁格局的关键威胁和趋势。

报告探讨了企业如何应对电子邮件安全威胁,包括当前防御措施中的漏洞、先进安全技术的采用以及不断演变的威胁对关键基础设施的影响。报告深入探讨了最佳实践、合规挑战以及改进电子邮件安全态势的建议。报告还重点介绍了企业在未来一年加强防御的可行步骤。

让我们来探讨一下该报告涉及的四个主要领域,以及哪些技术可以解决贵组织可能遇到的挑战和安全漏洞。

脆弱性和漏洞

去年,80% 的关键基础设施组织经历了至少两次与电子邮件相关的安全漏洞,这一令人震惊的数字凸显了现代电子邮件威胁的普遍性和有效性。这些威胁包括网络钓鱼、勒索软件和账户接管。

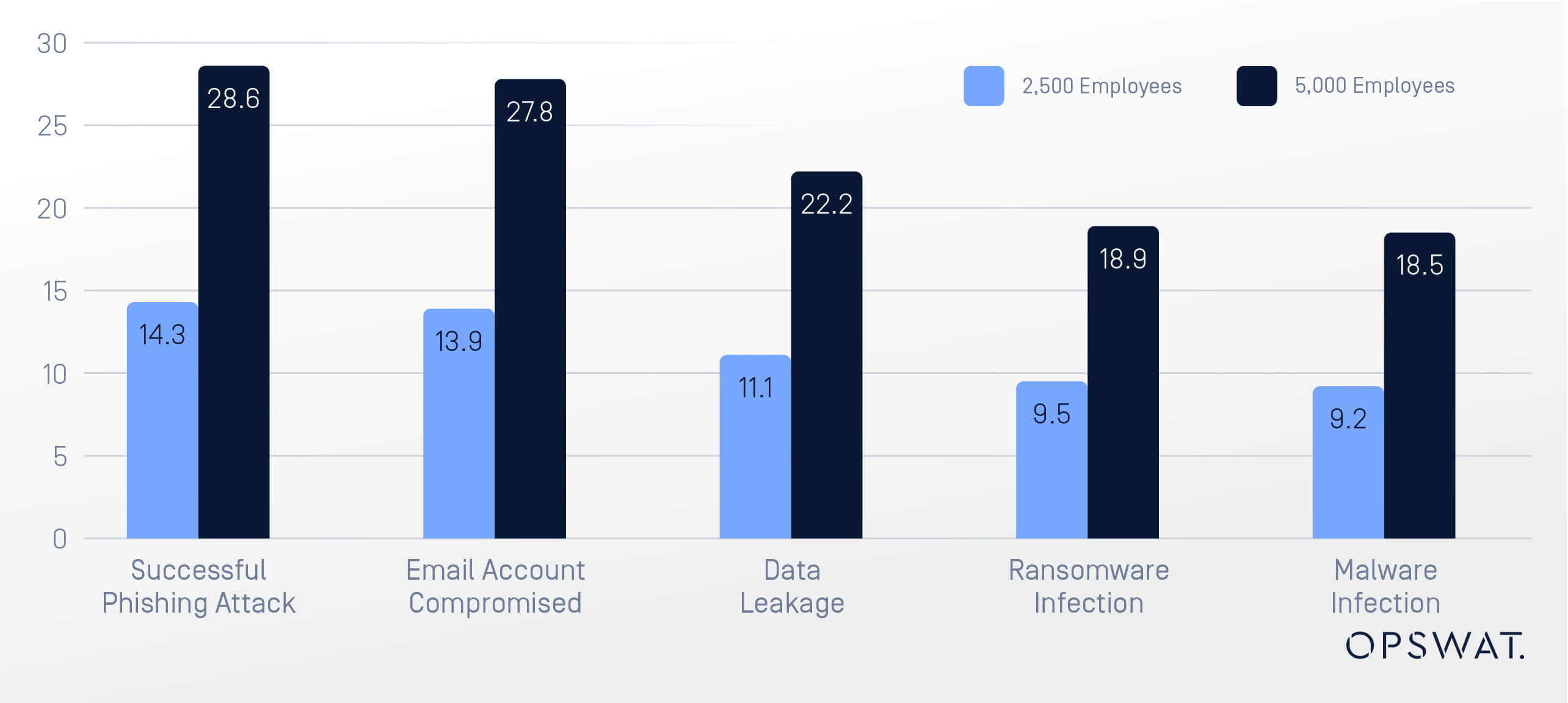

在本研究中,拥有 5000 名以上员工的关键基础设施组织经历了以下情况:

- 每年发生 28 起成功的网络钓鱼事件

- 27 个账户受损

- 22 起数据泄漏事件,以及其他类型的电子邮件安全漏洞事件

这些最新统计数据突出表明,电子邮件威胁日益复杂,其中许多绕过了传统的安全措施,导致严重的运行中断和数据丢失。

这里还需要指出的是,不能完全依赖员工培训,因为网络钓鱼宣传计划通常侧重于已知的方法,而网络犯罪分子则不断演变战术,采用意想不到的方法。

信心Email Security

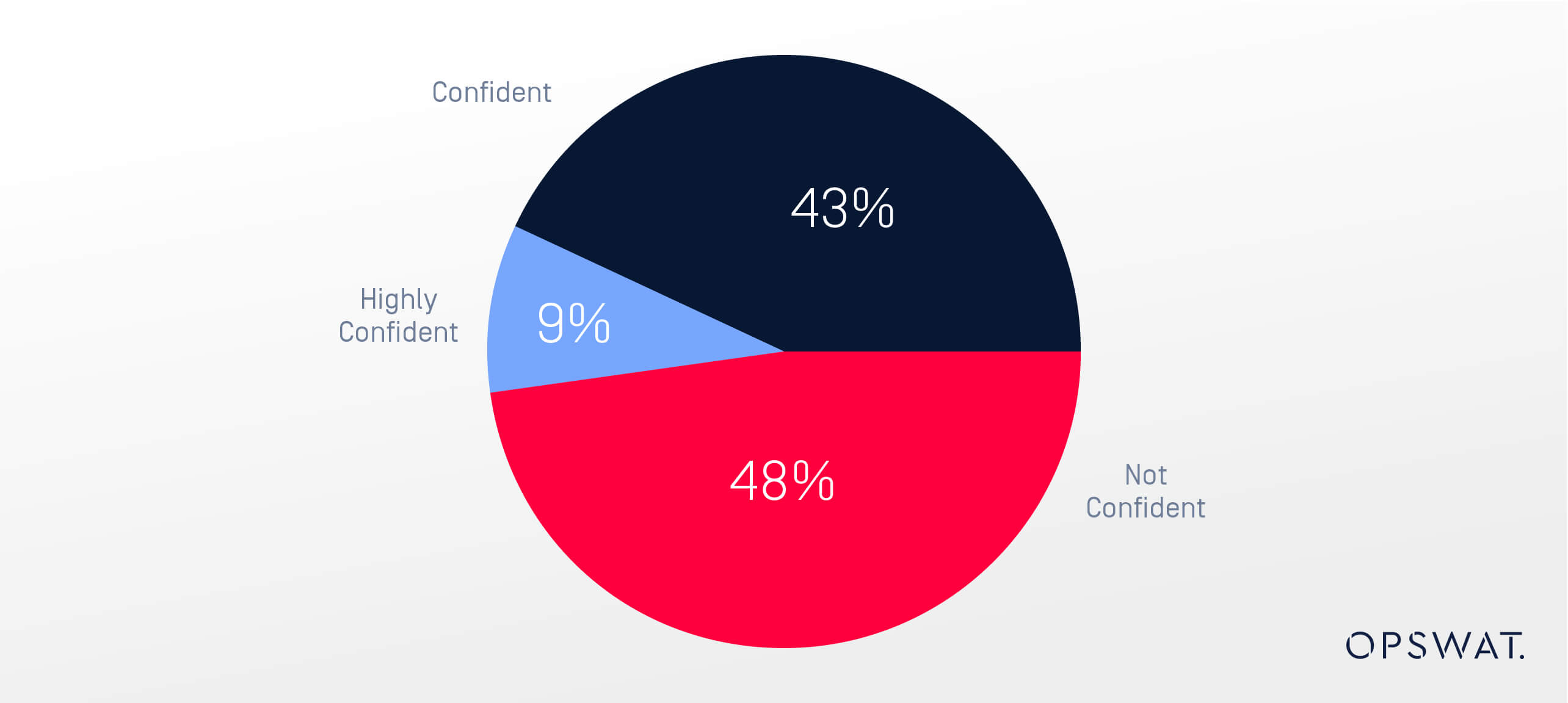

48% 的关键基础设施组织表示对自己防范电子邮件攻击的能力缺乏信心。由于近一半的组织难以自信地解决安全漏洞问题,这意味着他们的解决方案要么不够完善,要么不知道如何利用这些功能,要么他们目前使用的供应商都不够全面。

超过 63% 的人承认,他们的电子邮件安全措施并非 "同类最佳"。

电子邮件威胁预计将增加

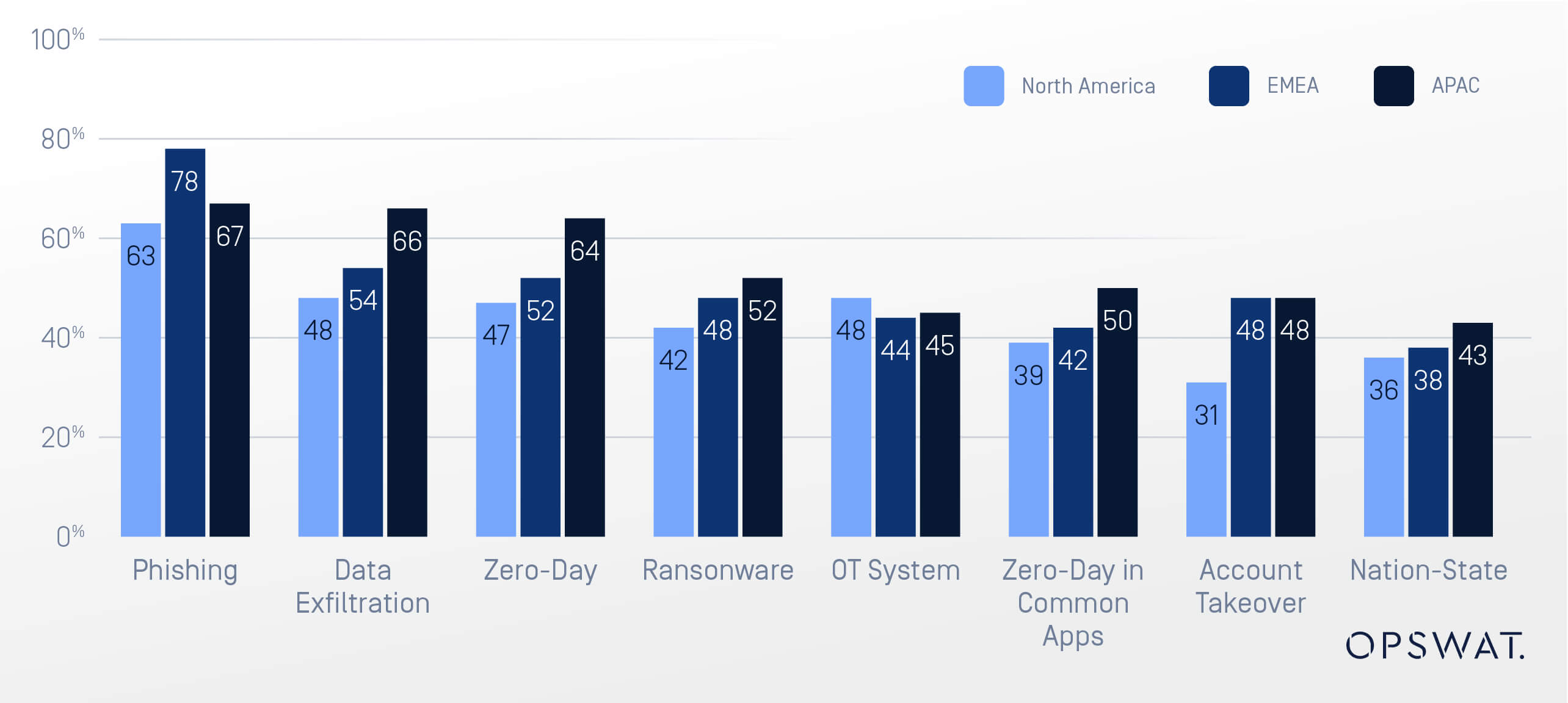

威胁形势没有放缓的迹象。超过 80% 的受访者预计,在未来 12 个月内,基于电子邮件的攻击频率和严重程度将保持不变或有所增加。网络钓鱼、零时差恶意软件和数据外流在预期的攻击载体中名列前茅,这更加说明了采取积极主动措施的必要性。

根据 Osterman Research 公司的调查,平均而言,50% 的企业认为,在未来 12 个月内,多种电子邮件威胁载体所造成的威胁将会增加。

奥斯特曼报告

多层次方法的必要性

由于 75% 的网络安全威胁都是通过电子邮件针对企业的,因此采用更有效的多层次电子邮件安全方法至关重要。有了多个防御层,企业就可以加强电子邮件安全堆栈,从而获得全面的电子邮件安全,而不仅仅依赖于本机或内置防御。此外,报告还提倡采用零信任原则和先进的威胁防范技术,如行为人工智能和内容解除与重构(CDR),以保持对攻击者的领先优势。

主动防御层

为了抵御不断发展的电子邮件威胁,OPSWAT 提供了一系列先进的电子邮件安全技术,旨在防止攻击到达用户之前。

作为Deep Content Disarm and Reconstruction (CDR) 和Multiscanning 技术市场的第一领导者,OPSWAT 为全面的电子邮件安全设定了标准。

Multiscanning

多防毒引擎扫描

利用多种反恶意软件引擎,恶意软件检测率高达 99.2%。这层防御既能防范已知威胁,也能防范未知威胁,对于抵御不断演变的复杂电子邮件攻击至关重要。

Deep Content Disarm and Reconstruction (CDR)

通过删除潜在的有害代码并以安全格式重建文件,主动对文件进行消毒。由于 48% 的关键基础设施组织对其当前的电子邮件安全堆栈缺乏信心,OPSWAT的 CDR 针对基于文件的零日攻击和躲避传统检测方法的高级威胁提供了至关重要的防御。

实时Sandbox

在隔离环境中分析可疑文件,实现安全执行和评估潜在的有害附件。鉴于针对关键基础设施的网络威胁有 75% 是通过电子邮件发送的,这种动态分析为安全增加了重要的一环。

主动式数据丢失防护(DLP)

防止未经授权的数据外流,确保符合监管要求。只有 34.4% 的组织完全符合电子邮件安全法规,OPSWAT 可防止敏感信息离开组织,从而降低数据泄露的风险。

综述

2024 年奥斯特曼报告》向IT 关键基础设施组织的安全领导者介绍了需要考虑的重要问题以及如何加强电子邮件安全态势。随着电子邮件威胁的不断发展,采取多层次的方法加强安全措施对于保护我们所依赖的关键基础设施至关重要。

其他资源

- 下载《奥斯特曼报告

- 了解更多 MetaDefender Email Security

- 了解更多 Multiscanning和 Deep CDR