随着开发管道日益复杂,攻击者持续利用开源生态系统和CI/CD自动化流程,将恶意代码植入最难被检测的位置。开发团队需要一种方法,在软件组件深入软件开发生命周期(SDLC)之前对其进行验证,同时不拖慢开发人员的工作进度。

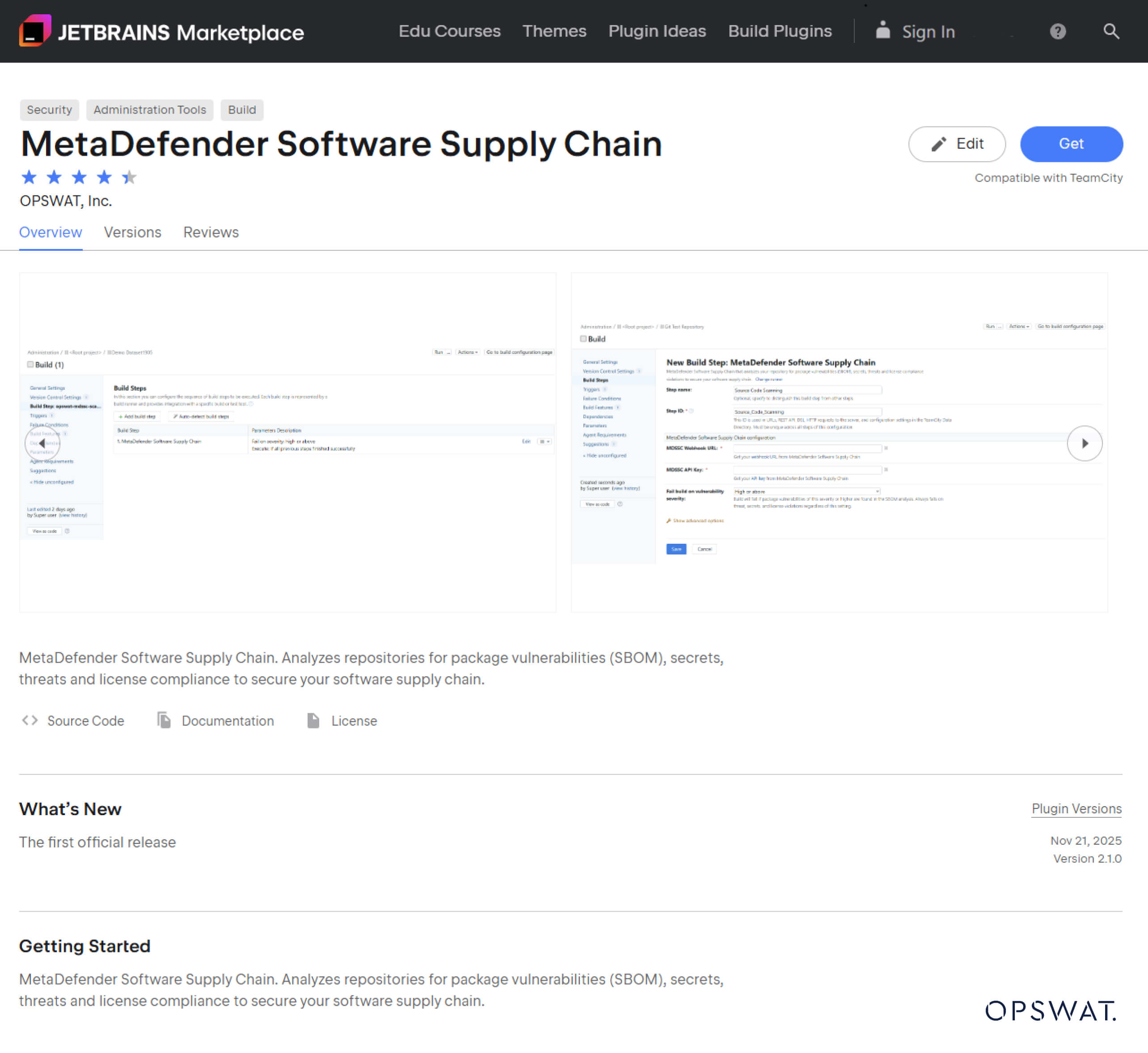

为助力企业强化管道防御体系OPSWAT 适用于MetaDefender Software Supply Chain 。该集成方案将自动化威胁检测、机密分析及依赖项风险可视化功能直接嵌入TeamCity构建流程,确保每次构建均经过安全扫描与验证。

第三方与Supply Chain 正加速蔓延

现代开发管道高度依赖第三方软件包、开源生态系统、API及分布式微服务。这种转变极大提升了开发速度与创新能力,但也扩大了攻击面——传统安全工具从未设计过应对这种新型威胁的能力。

应用程序由数千个外部组件、容器镜像、云服务和开源软件库构成。事实上,如今大多数组织在其90%以上的应用程序中都使用开源依赖项。但这种依赖也带来了真实的风险:

- 未经验证的第三方软件包可能引入恶意软件。

- 过时或存在漏洞的开源软件可能为隐蔽攻击创造可乘之机。

- 复杂的依赖链使得难以确定生产环境中实际运行的内容。

- 持续集成/持续交付自动化能加速开发进程,但若缺乏管控,也可能加速漏洞扩散。

Deep CDR 如何运作

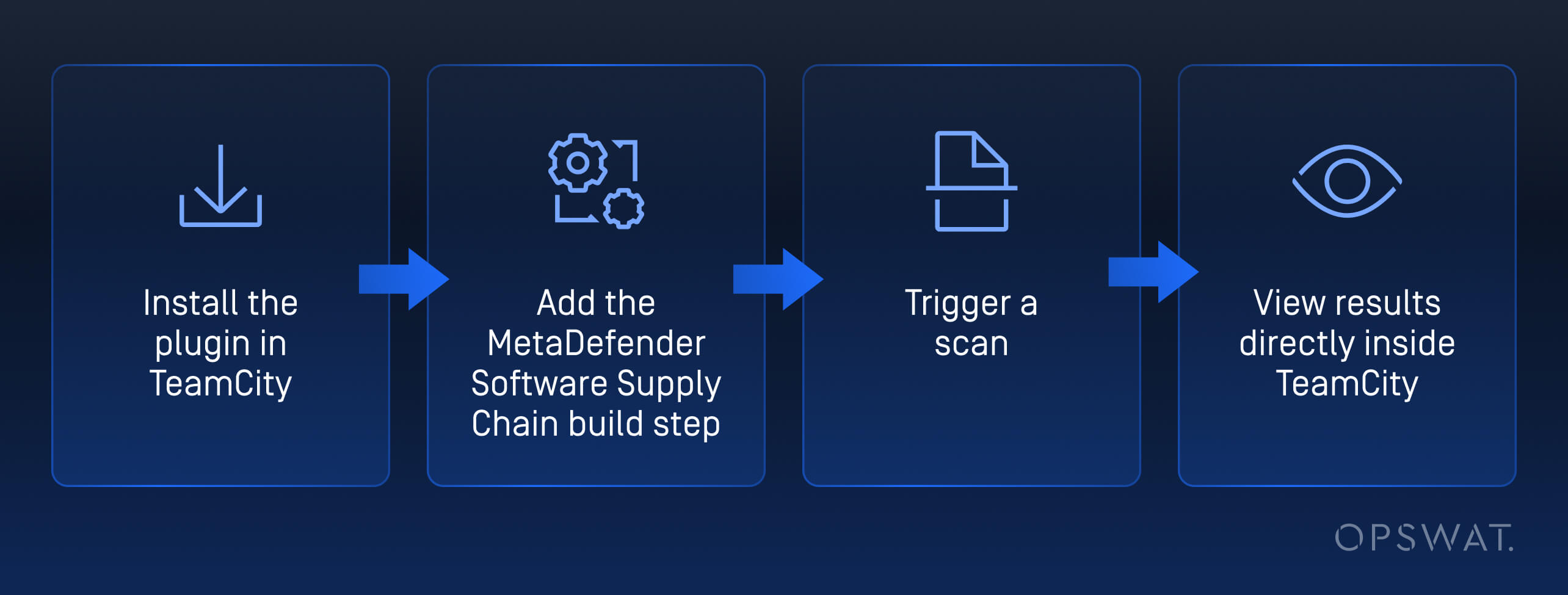

只需几分钟即可将插件集成到TeamCity中:

操作和维护简单

TeamCity会自动替换旧版本。您可随时通过管理界面回滚或移除插件。

无论您管理的是少数微服务还是数百个代码仓库,MetaDefender Software Supply Chain 插件都能为您提供可扩展的基础架构,确保您的软件供应链安全无忧。

益处

恶意软件检测和预防

在软件开发生命周期早期扫描构建中的恶意组件,并在受损软件包(如来自npm、PyPI或Maven的包)进入生产环境前将其拦截。

保密泄露防范

API 、密码、令牌及其他敏感数据被意外推送到后续处理流程之前,将其识别出来。

依赖关系与开源风险洞察

突出显示过时、未经验证或存在风险的依赖项,包括通常容易被忽略的传递性依赖项。

Software 与透明度

为每次构建生成符合标准格式的SBOM报告(CycloneDX、SPDX),让您的团队全面掌握所有组件信息。

对配置或最佳实践有疑问?获取针对您CI/CD环境的定制化建议。