OPSWAT 不断改进我们的Proactive DLP (数据丢失防护)功能和策略配置,以满足客户对数据保护的不同需求。

我们很高兴地宣布,我们已经实施了一项强大的新功能,可以自动保护组织免受机密泄露的影响。

MetaDefender Core 的Proactive DLP 引擎(2.13.0 版)中添加了内置秘密检测功能。当在源代码中发现秘密时,它会发出警报,无论是API 密钥还是不小心留在源代码中的密码。内置的秘密检测可识别来自亚马逊网络服务、微软 Azure 和谷Cloud 平台的秘密。

该功能是对最近发布的高阶检测策略的补充,客户可以编写复杂的规则,防止攻击者看到包含 AWS Key ID 或 Microsoft Azure 访问密钥等机密的文件。

下面我们将演示如何通过MetaDefender Jenkins 插件使用Proactive DLP 内置的新秘密检测引擎来防止源代码中的秘密泄露。

秘密检测有两种方法。

1.配置MetaDefender Core 以利用 DLP 检测机密

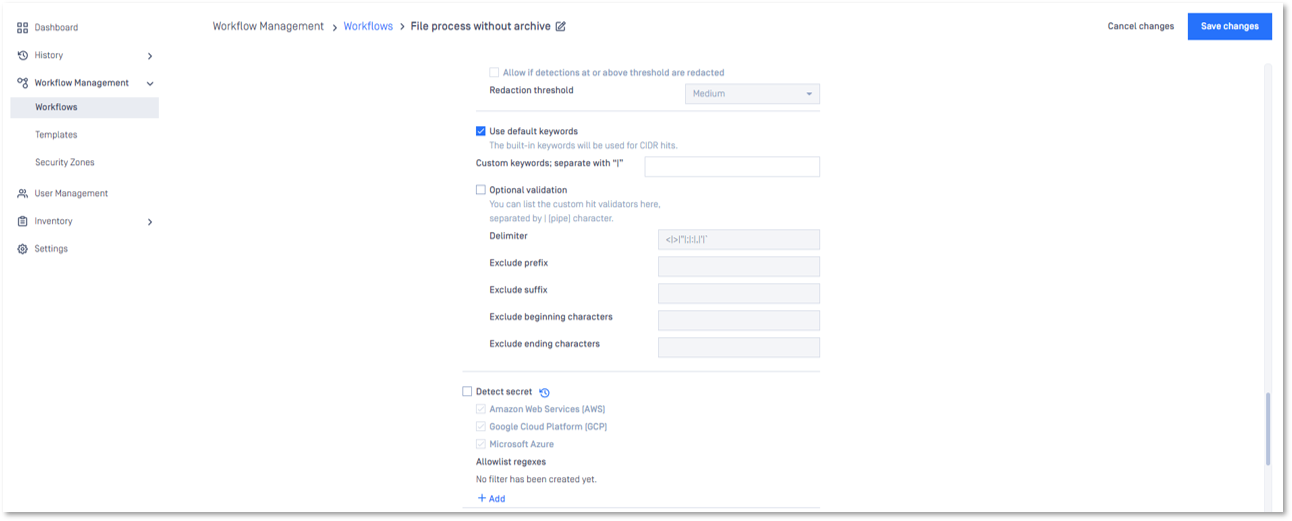

通过MetaDefender Core UI,您可以前往工作流管理 -> 工作流 -> "工作流名称" ->Proactive DLP -> 检测秘密,从而启用秘密检测功能。

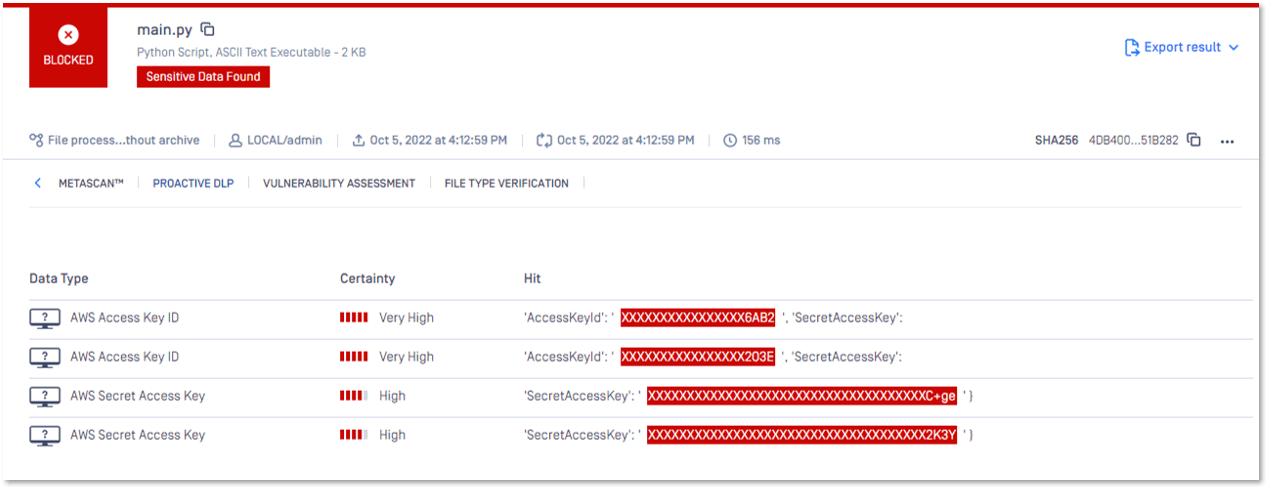

下面是演示文件中有四个硬编码秘密的情况。我们使用MetaDefender Core UI 上传和扫描演示文件。

Proactive DLP 成功识别了源代码中的秘密,并封堵了文件,防止了秘密的泄露。

2.利用 TeamCity 或 Jenkins 插件扫描版本库

MetaDefender TeamCity和Jenkins 插件可确保您的 CI/CD 管道安全,保护您的源代码和工件免受各种类型的威胁,包括机密泄漏。当出现潜在问题时,系统会通过内置的自动防故障装置通知您,以防止敏感信息泄露。

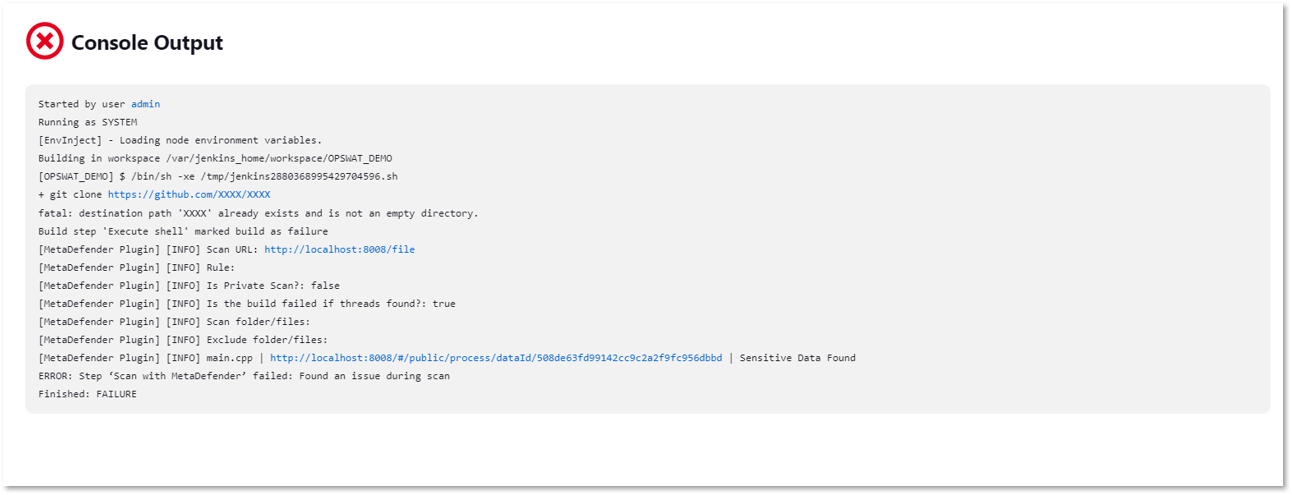

我们将了解MetaDefender Jenkins 插件如何使用秘密检测引擎扫描构建过程中可能存在的任何秘密。

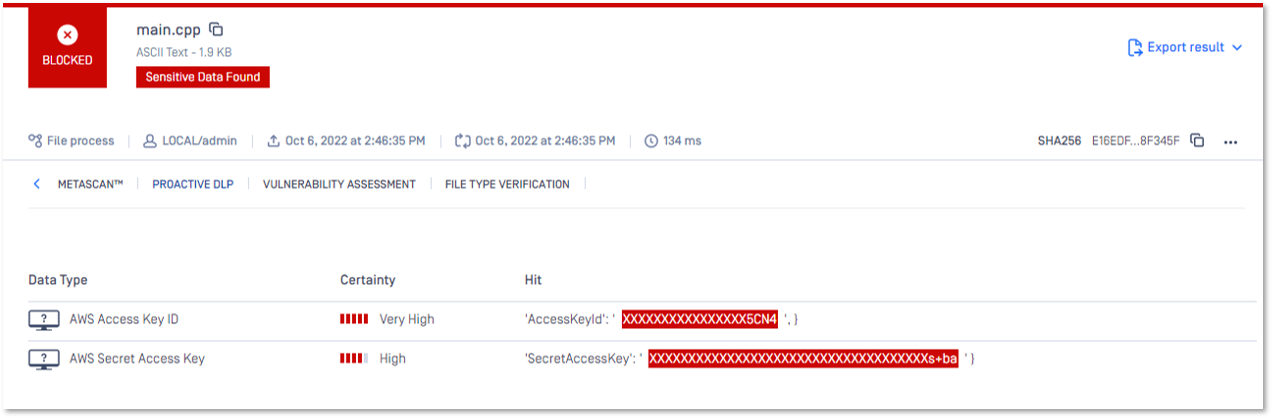

为了证明秘密检测的有效性,我们的开发人员在测试文件中留下了一个秘密。使用 Jenkins 的构建过程在检测到示例文件中有秘密时失败了。错误信息显示 "发现敏感数据"。

Proactive DLP 成功地识别了源代码中包含的机密,并确保在机密泄露之前通知开发人员,防止机密泄露。

进一步了解OPSWAT Proactive DLP 如何防止敏感数据和受监管数据离开或进入贵组织的系统。

请联系我们的关键基础设施网络安全专家,获取更多信息和帮助。