OPSWAT的精英红队515 小队致力于通过先进的测试、对抗性模拟和深入的漏洞发现来实现积极主动的网络安全。515 小组以加强关键基础设施的安全为使命,于 2025 年初启动了对施耐德电气 Modicon M241 PLC 的全面安全评估。

发现 Modicon M241 中的多个漏洞

今年 2 月,515 小组对 Modicon M241 进行了全面评估,以确定可能对操作技术 (OT) 环境构成网络安全风险的潜在弱点。这项工作发现了几个漏洞,包括数据暴露风险、拒绝服务(DoS)条件和客户端安全漏洞。

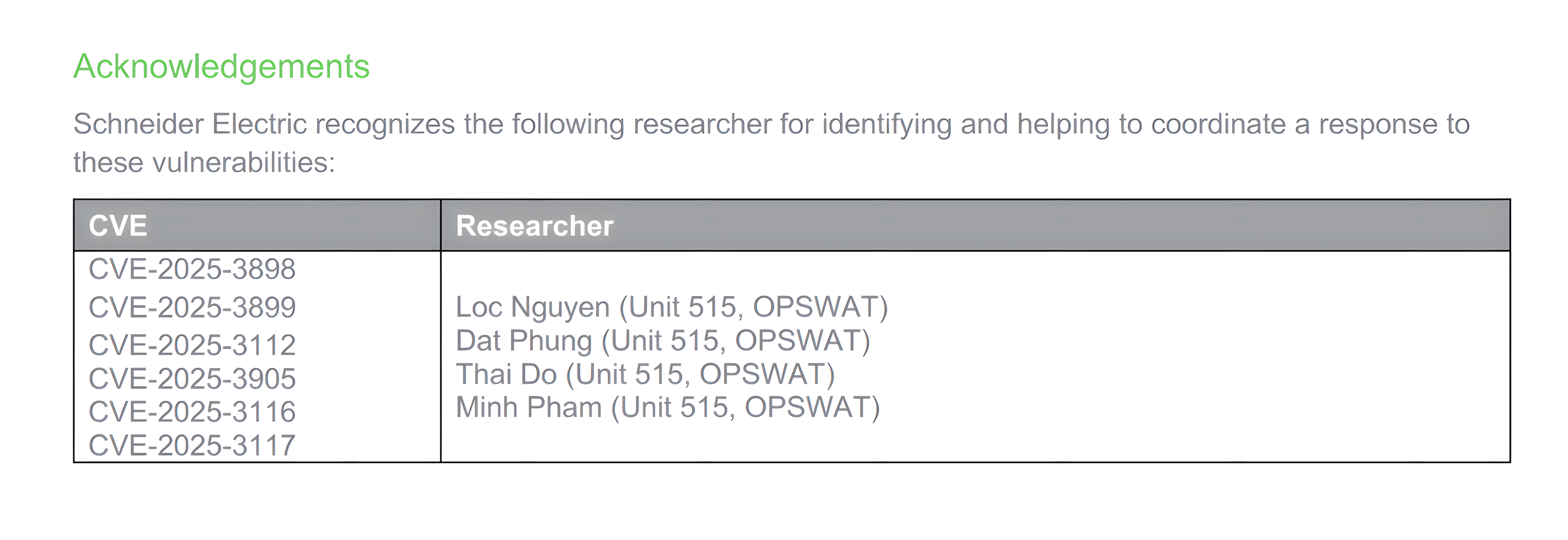

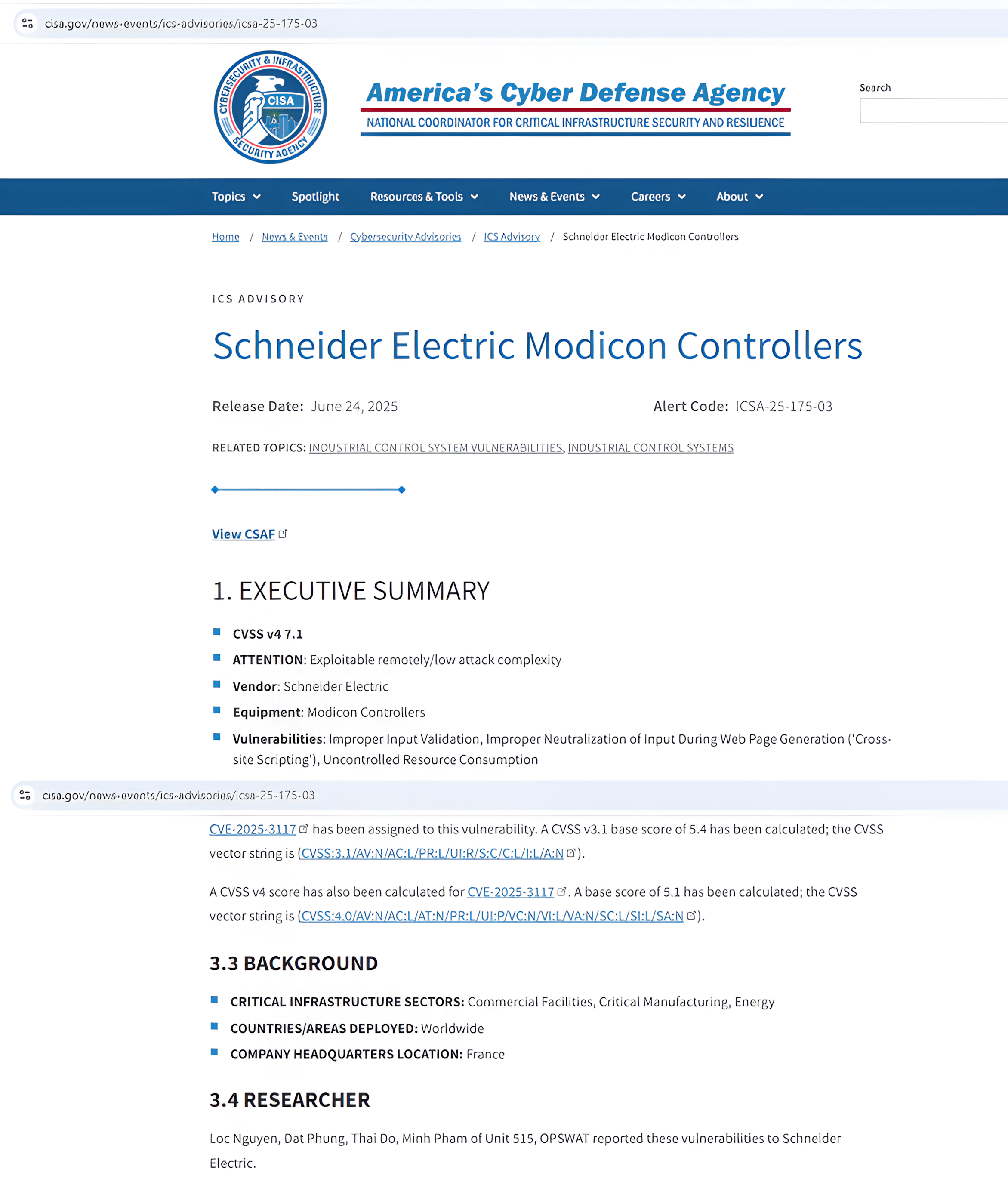

根据负责任的披露实践和OPSWAT对确保工业系统安全的承诺,515 单位立即向施耐德电气公司报告了所有发现。在我们披露信息后,施耐德电气进行了进一步调查,并在 2025 年 5 月和 6 月发布了安全公告和固件补丁,旨在补救这些风险并保护其产品线。

第一个公布的漏洞CVE-2025-2875 于 2025 年 5 月与施耐德电气的官方建议和修复指南一起披露。

随后,在 2025 年 6 月,施耐德电气针对 515 单元发现的其余漏洞发布了补充公告。这些 CVE 包括

- 3898

- 3899

- 3112

- 3905

- 3116

- 3117

施耐德电气设备中发现的 CVE 技术概述

OPSWAT 与施耐德电气密切合作,认识到操作技术 (OT) 环境中网络安全风险的敏感性。为避免助长恶意利用并保护施耐德电气的客户,OPSWAT 选择不公开漏洞的利用代码或深层技术细节。

以下是515 小组发现的漏洞的高级摘要:

CVE-2025-3898 和 CVE-2025-3116 - 输入验证不当(高度严重性)

这些漏洞源于输入数据验证不足,可能导致受影响设备出现拒绝服务(DoS)情况。经过验证的攻击者可向控制器发送带有畸形正文内容的特制 HTTPS 请求,从而引发崩溃或意外行为。

- 受 CVE-2025-3898 影响:

- Modicon M241/M251(固件版本在 5.3.12.51 之前)

- Modicon M262(5.3.9.18 之前的版本)

- CVE-2025-3116 受影响:

- Modicon M241/M251(5.3.12.51 之前的版本)

- Modicon M258 和 LMC058 的所有版本

CVE-2025-3112 - 不受控制的资源消耗(高度严重性)

该漏洞的 CVSS v4.0 得分为 7.1,通过操纵 HTTPS 请求中的 Content-Length 标头,经身份验证的攻击者可耗尽系统资源,导致拒绝服务。

- 受影响的设备:

- Modicon M241/M251(5.3.12.51 之前的版本)

CVE-2025-3899、CVE-2025-3905 和 CVE-2025-3117 - 网页生成过程中输入中性化不当(中等严重性)

这些客户端漏洞涉及在网页界面中对用户输入进行不恰当的中和,从而允许跨站脚本 (XSS) 攻击。经过身份验证的攻击者可以注入恶意脚本,可能会破坏受害者浏览器中数据的机密性和完整性。

- 受 CVE-2025-3899、CVE-2025-3905 和 CVE-2025-3117 影响:

- Modicon M241/M251(5.3.12.51 之前的版本)

- CVE-2025-3905 和 CVE-2025-3117 也会受到影响:

- Modicon M258 和 LMC058 的所有版本

- CVE-2025-3117 进一步影响:

- Modicon M262(5.3.9.18 之前的版本)

补救措施

我们强烈建议使用施耐德电气 Modicon M241/M251/M262/M258/LMC058 PLC 设备的组织遵循施耐德电气提供的官方指导来修复此漏洞,请点击此处:施耐德安全咨询文件

为有效减少这些漏洞,组织应采取全面的深度防御战略,其中包括

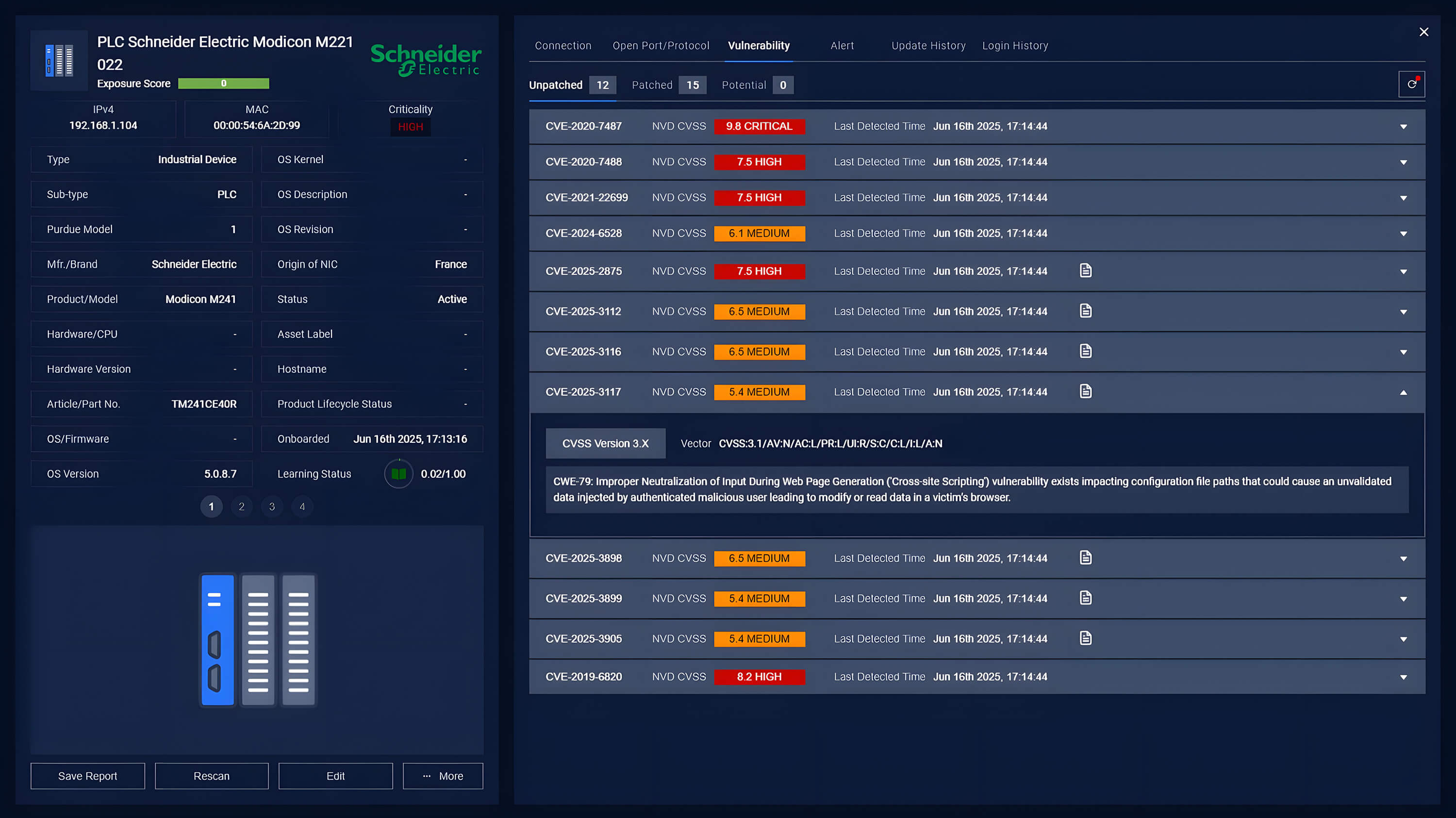

- 通过持续的 CVE 扫描和修复进行Vulnerability detection :定期扫描网络以发现漏洞,并进行修复(如果可能,最好打上固件补丁)

- 监控异常行为:标记与施耐德 Modion M241 PLC 通信频率的异常增加,这可能表明正在进行未经授权的数据外泄尝试。

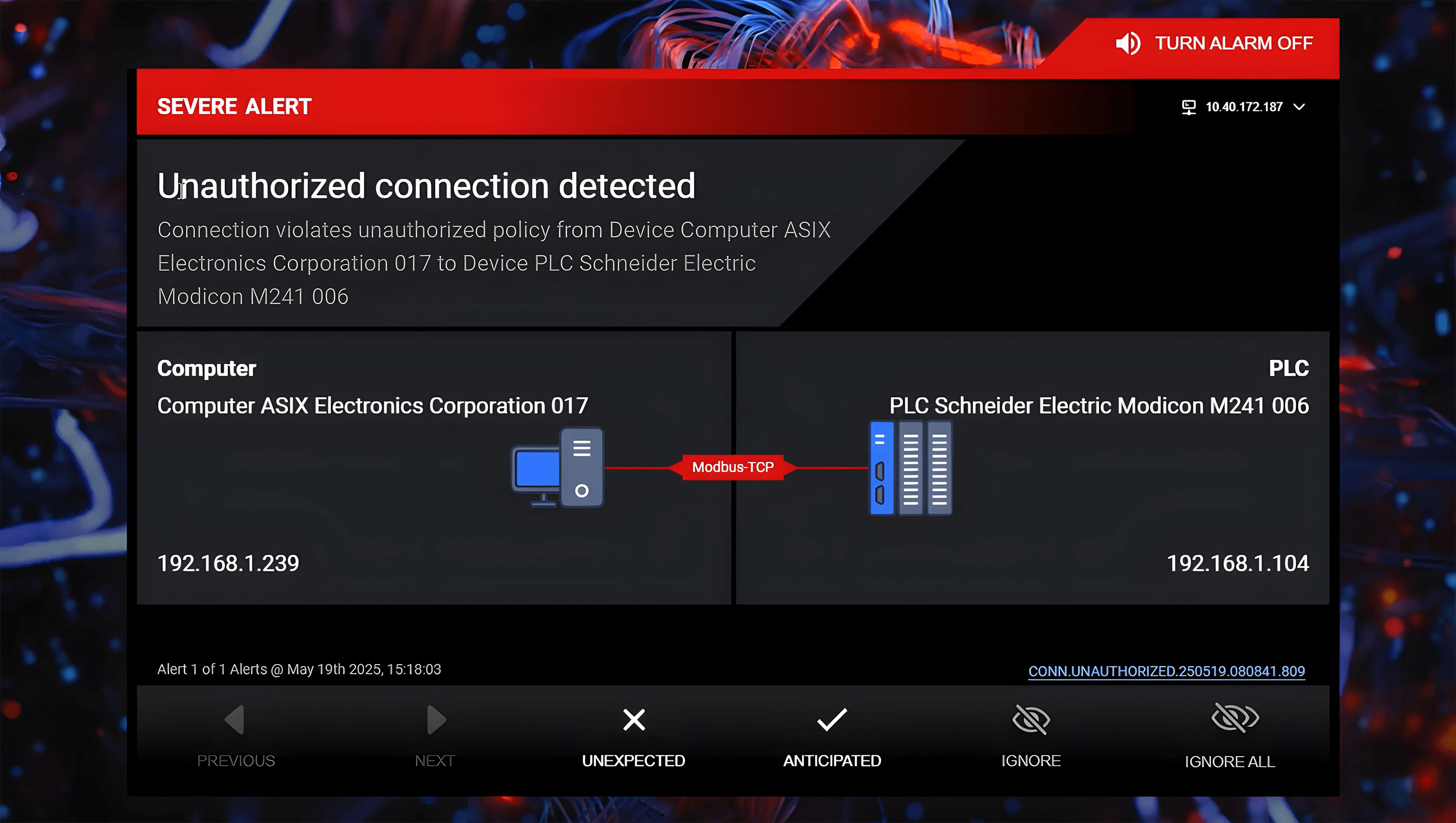

- 识别未经授权的设备连接:当恶意/未经授权的设备连接到 PLC 时,系统应进行检测。

- 网络隔离:隔离受影响的设备有助于防止攻击横向扩散,从而将影响降至最低。

- 入侵防御:立即识别并阻止对 PLC 发出的恶意/未经批准的命令,从而有效保护 PLC 的正常运行

OPSWAT的MetaDefender OT Security通过检测 CVE、持续监控网络异常行为和识别未经授权的连接来满足这些需求。它利用人工智能学习正常的流量模式,建立基准行为,并实施策略来提醒异常情况。这样就能对潜在威胁做出即时、明智的反应。此外MetaDefender OT Security还可利用其独特的集中式集成控制器固件升级功能来修复漏洞。

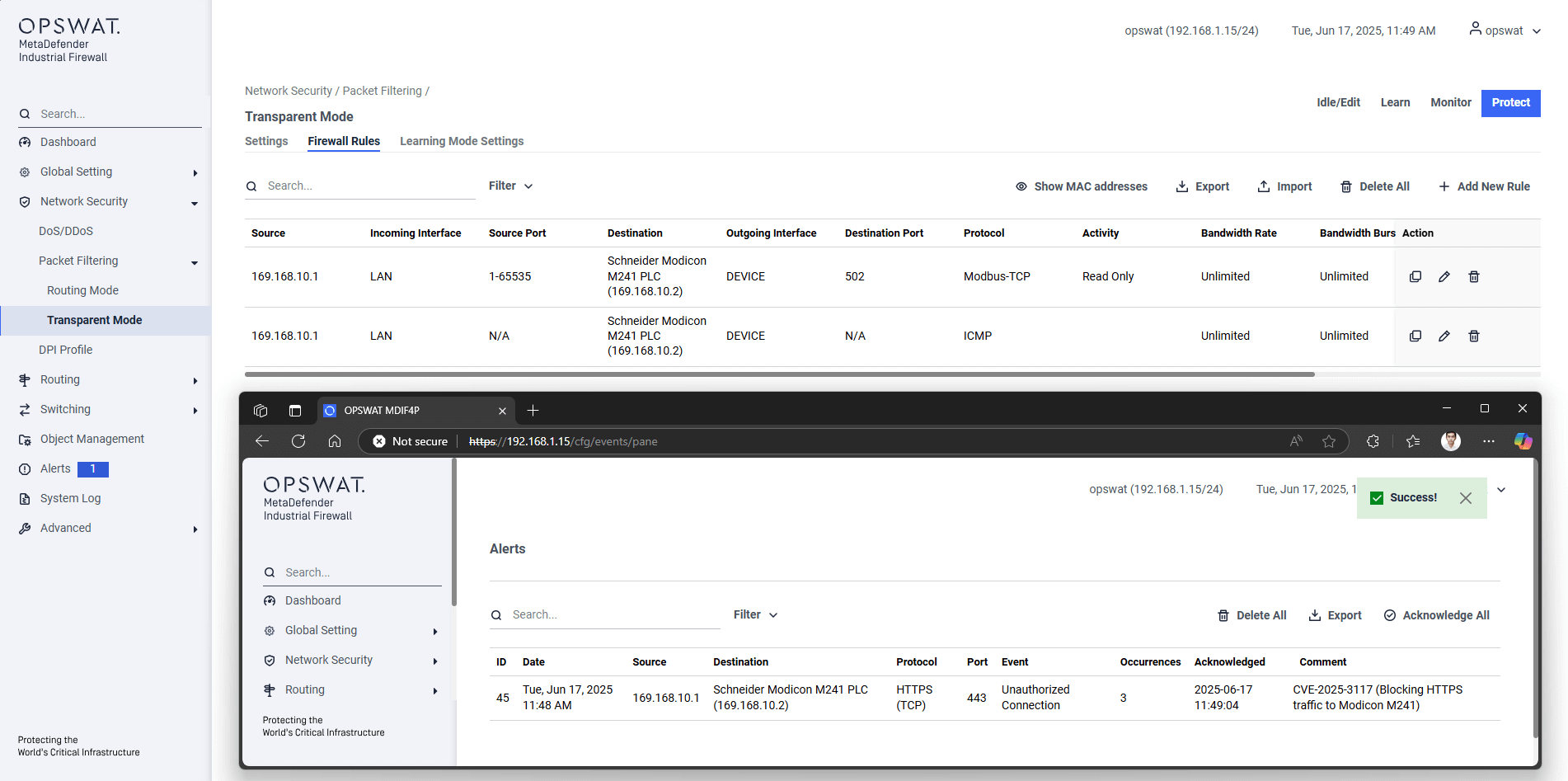

如果攻击利用了这些 CVE、MetaDefender OT Security与MetaDefender Industrial Firewall集成,以根据设定的规则检测、警报和阻止可疑通信。 MetaDefender Industrial Firewall使用人工智能学习常规流量模式并执行策略,以防止未经授权的连接。

除了预防,OPSWAT的MetaDefender OT Security还通过持续的资产可见性和漏洞评估,使企业能够实时监控利用迹象。通过利用先进的资产库存发现和跟踪、漏洞评估和修补功能,我们的平台可提供前瞻性的威胁检测,并促进快速有效的修复行动。