API 密钥、密码、加密密钥和其他敏感数据在软件开发中统称为 "机密",它们在整个软件开发生命周期中保护着各种技术的安全。不幸的是,这些机密不断落入攻击者之手。

北卡罗来纳州立大学的研究人员展示了两种不同的秘密挖掘方法,其中一种技术几乎实时发现了 99% 的新提交文件中包含的秘密。他们发现,中位发现时间为 20 秒。即使你意识到自己不小心将一个秘密推送到了公共存储库,你可能平均只有 20 秒的时间来设置一个新的秘密。

泄密使网络犯罪分子能够访问和操纵数据。有鉴于此,OPSWAT 开始创建一种开发人员友好型解决方案,用于在代码推送到公共存储库或编译成版本之前检测代码中的秘密。此外,增强型技术还能更好地检测隐藏的秘密和机密信息。

让我们来看看机密泄漏的类型、后果以及如何阻止它发生。

嵌入式机密的无声风险

硬编码秘密包括纳入软件的敏感信息,如用户名、密码、SSH 密钥、访问令牌和其他敏感数据。如果开发人员在应用程序的源代码或配置中留下秘密,它们很可能成为恶意代理攻击的主要目标。恶意代理会不断扫描公共代码库,寻找可识别秘密的模式。

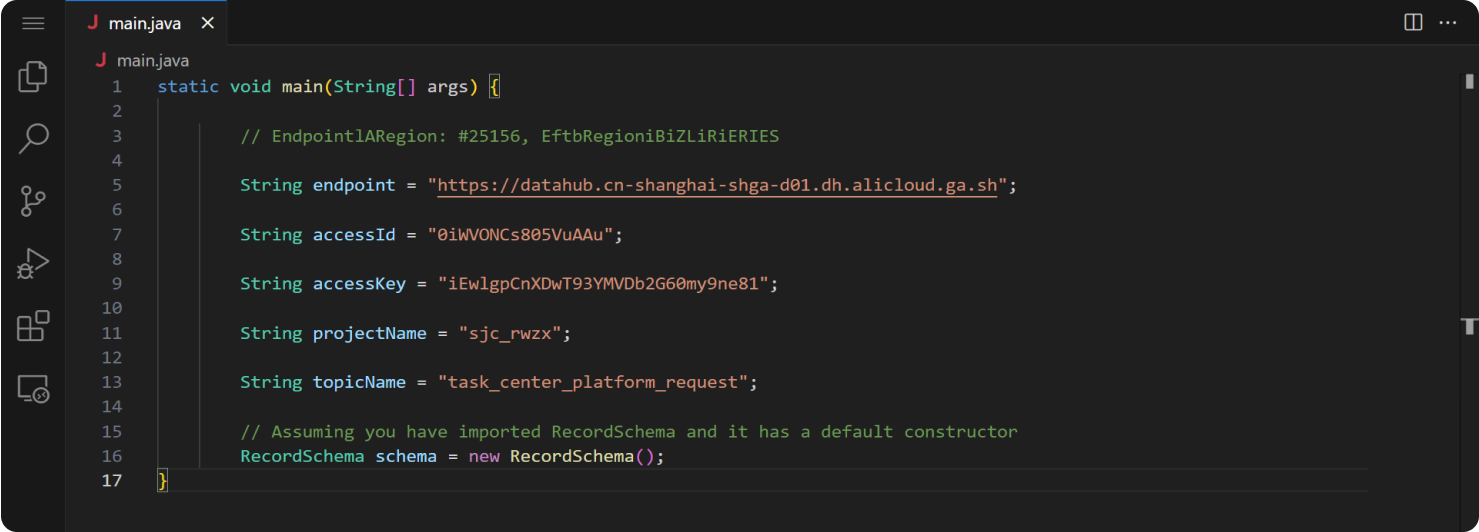

为了更好地说明这一点,请看下面的 Java 代码:

开发人员可能会将类似代码用于本地测试,但在将代码推送到版本库时却忘记删除。编译后,可执行文件的代码中将包含 "admin "或 "secretpass "的凭据。不管是桌面应用程序、服务器组件还是其他任何软件平台,这些嵌入式字符串都会暴露在环境中。毫无疑问,暴露的密钥往往是许多网络犯罪分子攻破原本加固的系统的第一步。

最近的泄密事件及其影响

2021 年,网络对手利用 CodeCov 制作 Docker 镜像的方式中的一个漏洞,调整了一个上传工具,将凭证转发给他们,从而可能危及众多企业的开发协议。在另一起事件中,黑客公布了游戏流媒体平台 Twitch 的源代码,泄露了6000 多个Git 仓库和约 300 万份文档。

这次泄密事件暴露了 6,600 多项开发机密,为后续潜在的入侵铺平了道路。值得注意的是,三星电子、丰田汽车公司和微软等知名公司也曾发生过安全漏洞后无意中暴露机密的事件。

泄密问题普遍存在。以下是近年来发生的其他一些重大泄密事件:

2022 年 7 月 3 日,Binance 首席执行官赵长鹏在推特上公布了一起重大数据泄露事件。他说,犯罪分子正在暗网上出售 10 亿条记录。这些记录包括姓名、地址,甚至警察和医疗记录。泄露的起因是有人将包含访问详情的源代码复制到一个中文博客网站上,让所有人都能看到。

2022 年 8 月 2 日,3207 个mobile 应用程序被发现泄露了 TwitterAPI 密钥。这意味着这些应用程序中 Twitter 用户之间的私人信息可能被访问。

2022 年 9 月 1 日,赛门铁克报告称,有 1859 个应用程序(包括 iPhone 和 Android)拥有 AWS 令牌。其中 77% 的令牌可以访问私有 AWS 服务,47% 的令牌允许访问大量存储文件。

Target 面临的问题是,攻击者窃取了 4000 万客户的银行卡信息。此后,他们的销售额下降了 4%。据《纽约时报》报道,这一问题使 Target 损失了 2.02 亿美元。

在发生了这一切之后,我们不禁要问:"为什么这些公司没有及早发现这些漏洞?仔细的代码审查或定期检查本可以在这些问题成为大问题之前就发现它们。

OPSWAT 的主动数据丢失防护 (DLP) 如何帮助防止数据泄漏

Proactive DLP 集成了秘密检测功能。当检测到源代码中的API 密钥或密码等秘密时,该功能会立即通知您。具体来说,它可以检测到与亚马逊网络服务、微软 Azure 和谷Cloud 平台相关的秘密。

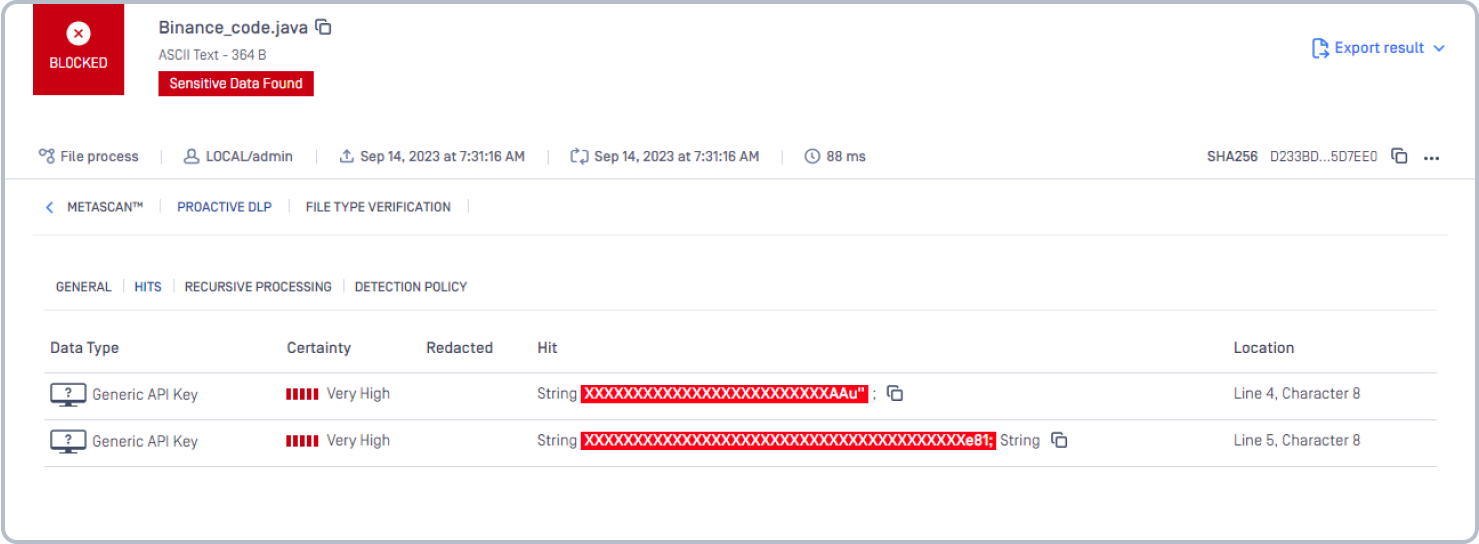

让我们以 Binance 数据泄露事件为例。据报道,有人向博客提交了以下信息。Proactive DLP 可以扫描代码,识别通用访问dey,并在开发人员将代码推送到公共存储库之前通知他们。

Proactive DLP 及时发现潜在的错误,避免其演变成更严重的问题。

关于OPSWAT Proactive DLP

OPSWAT Proactive DLP 检测、阻止或编辑敏感数据,帮助企业防止潜在的数据泄露和违反合规性的行为。除了硬编码机密外,Proactive DLP 还能在敏感和机密信息成为重大问题之前将其捕获。

进一步了解OPSWAT Proactive DLP 如何防止敏感数据和受监管数据离开或进入贵组织的系统。

联系 关键基础设施网络安全专家,获取更多信息和帮助。