确保隔离运行环境中的文件传输安全

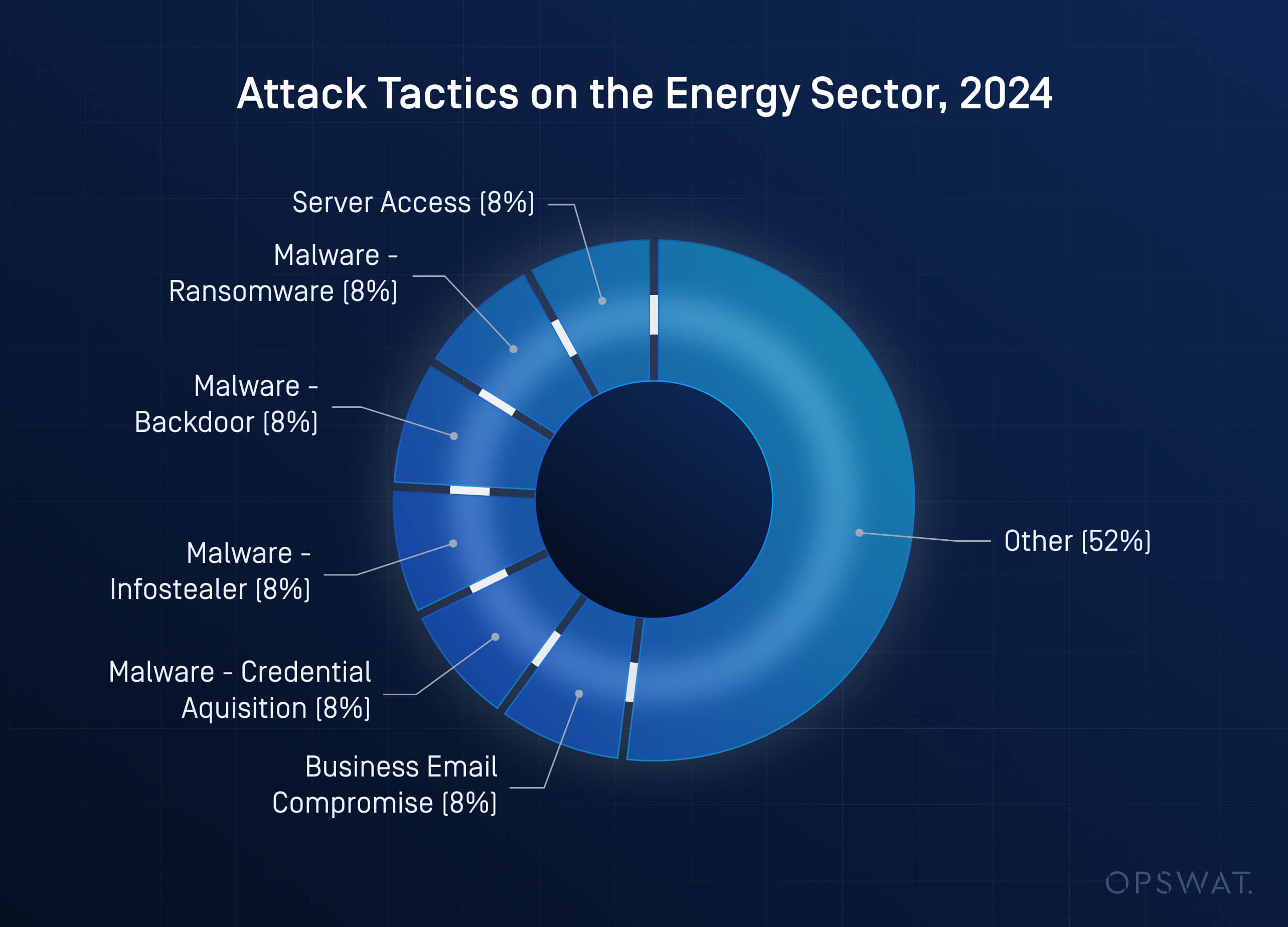

公用事业部门仍然面临着持续的网络威胁,包括有针对性的恶意软件、勒索软件和零日漏洞,尤其是在 OT(运营技术)系统必须从外部来源获取数据的情况下。根据IBM 的 X-ForceThreat Intelligence 指数(X-ForceThreat Intelligence Index),能源公用事业是 2024 年第四大最受攻击的行业。

随着公用事业运营日益数字化,处理诊断报告、补丁文件和系统更新等外部文件而不暴露内部资产已成为一项核心要求。这些传输通常涉及第三方供应商和USB 驱动器等便携式介质,如果不加以适当控制,这些介质极有可能被恶意软件渗透并违反合规性要求。

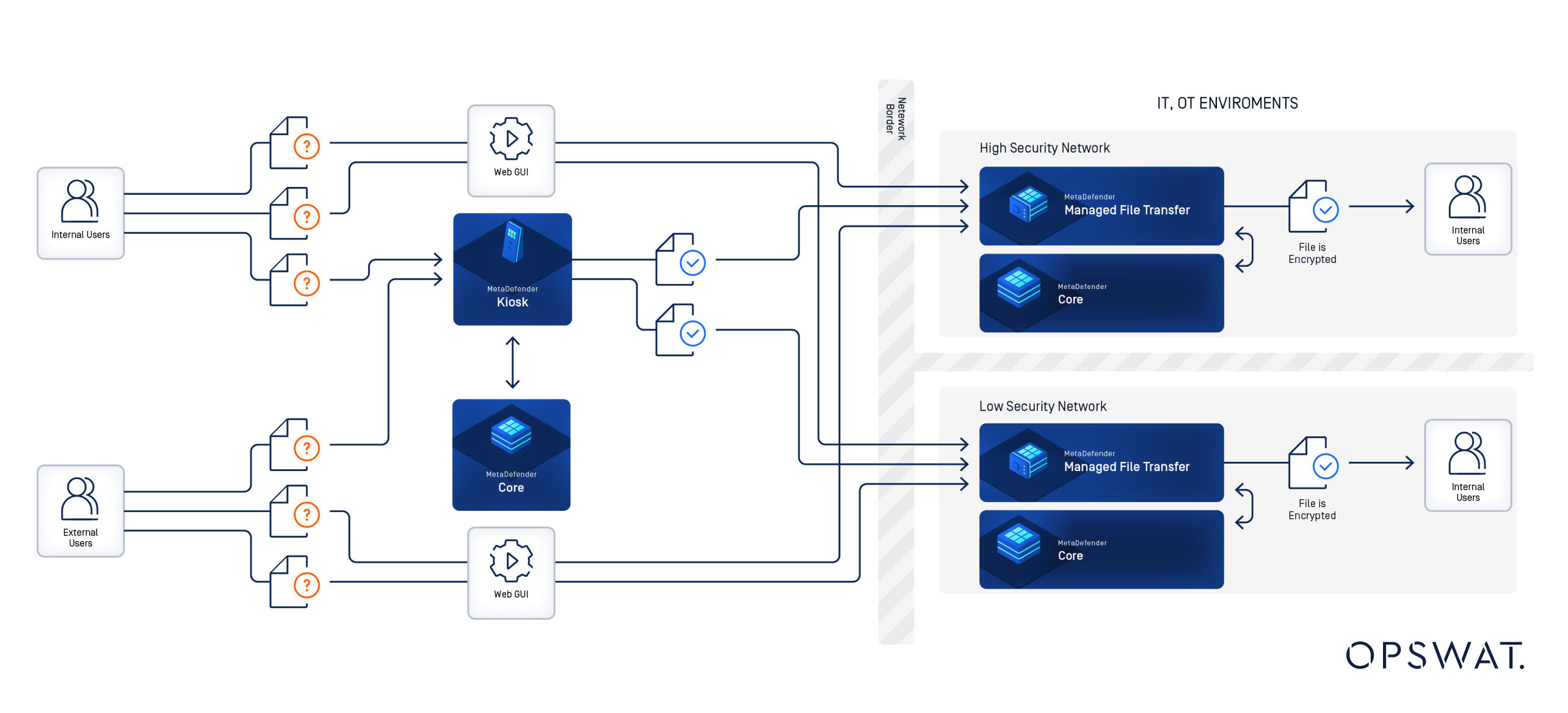

为降低这些风险,该公司采用了分段式架构,将文件传输流程完全限制在各自的信任区域内。MetaDefender Managed File Transfer MFTMFT )和 MetaDefender Core 分别部署于低安全级别(对外)与高安全级别(对内)环境。各环境独立运行,区域间无直接连接。文件现根据区域特定安全策略进行扫描处理,确保外部提交文件不会绕过内部防护机制。

内、外部上传档案都必须符合公司资安政策

公司的运营流程需要从内部工程团队和外部承包商安全接收文件。这些文件可能包括系统诊断、补丁包或更新有效载荷,必须在不影响内部系统的情况下将其引入受保护的 OT 环境。

在采用MetaDefender 解决方案之前,这些传输通常依赖于人工程序和临时工具,包括共享驱动器、不安全的文件传输和物理介质交接。特别是USB传输缺乏标准化的扫描程序,造成了引入恶意软件和政策执行不一致的风险。

为解决此问题,该组织在低安全性和高安全性环境中部署MetaDefender Managed File Transfer MFT)MetaDefender Core 引擎。所有文件提交——无论是通过MetaDefender Kiosk USB 提交Kiosk MetaDefender Managed File Transfer MFT)认证的网页界面(WebGUI)提交——均在各自区域内独立处理,USB 网络来源文件实施策略强制上传。

MetaDefender Kiosk提供了一个上传站,用于在可移动媒体进入网络前对其进行扫描,而基于网络的上传则仅限于通过本地管理账户进行验证的用户。所有文件都根据特定区域的规则进行扫描,包括使用MetaDefender Core 进行内容标记和深度威胁检查。这可确保安全地处理提交的文件,而不会暴露在跨区的共享基础架构中。

这种结构使公司能够在低安全性和高安全性网络之间保持完全的操作隔离,同时仍允许在需要时上传文件。它还能确保对所有上传、用户操作和策略决策进行全面审计记录和跟踪,从而实现内部策略的一致执行,并帮助满足审计和合规性要求。

OPSWAT解决方案:分段环境中的MetaDefender Managed File Transfer MFT)

该公司Managed File Transfer MFT)解决方案,源于其识别出在分段式网络环境中需要具备安全运行能力的文件传输技术。核心需求在于确保在每个环境内实现安全文件上传——无论来自内部用户还是外部供应商——同时严格维持低安全区与高安全区之间的隔离。

该解决方案部署为两个完全独立的环境。MetaDefender Managed File Transfer MFT)MetaDefender Core 各有一套实例Core 在低安全区域,另一套实例Core 在高安全区域。每个实例均独立运行,对所有传入文件应用各自的安全策略和扫描工作流。

MetaDefender Kiosks 安装在关键的上传点,以实现USB 媒体的安全传输。这些信息亭作为受控上传站,允许用户在不直接访问内部网络的情况下扫描和提交文件。还支持基于网络的上传,用户通过本地管理的账户进行身份验证。这可确保安全提交,而不会暴露内部目录服务。

通过在每个环境中执行分段、策略控制的文件工作流和分层威胁检测,该公司建立了一个安全、可审计的外部和内部文件处理流程。文件永远不会在区域之间传输,因此永远不会跨越信任边界,同时还能在任何需要的地方进行业务文件交付。

OPSWAT 技术公司提供的 3 项关键能力

文件扫描

通过MetaDefender Kiosk MetaDefender Managed File Transfer MFT)WebGUI提交的所有文件均需经过多层威胁检测。文件在接收环境中使用 MetaDefender Core进行扫描,该工具同时采用基于签名和行为的分析方法,识别并阻断已知及未知威胁。扫描策略还能识别敏感文件类型(如国家利益内容),确保在合规框架下进行妥善处理。

特定区域身份验证

外部用户MetaDefender Managed File Transfer MFT)Web图形用户界面提交文件,使用各环境内独立管理的本地账户。该方案通过本地用户身份验证实现零信任访问控制,无需集成Active Directory。所有用户操作均记录在审计日志中,并完整追溯至具体身份,支持责任追溯与操作可追溯性。

自动文件路由

经批准的文件会根据策略自动路由到每个区域内的预定义存储位置(如指定的 SMB 共享),从而降低人工处理风险,确保交付路径受控。这减少了人工操作,消除了人为错误的风险,并确保只有经过审核的文件才能交付到运行环境中。所有传输都会记录在案,任何异常都会触发策略定义的响应。

这些控制措施使公司能够在安全区之间保持严格的隔离,同时还能在一致的管理下进行文件上传和处理。

通过分段、政策驱动的文件上传建立复原力

通过采用分层、策略控制的文件传输方法,该公司显著降低了文件传播威胁的风险,同时在信任区域之间保持了严格的操作边界MetaDefender Core 深度内容检测,无论文件是来自在Kiosk 扫描USB Kiosk 通过MetaDefender Managed File Transfer MFT)WebGUI提交。

每个区域都独立处理文件,确保不会发生文件跨安全边界移动。这种分区策略与自动化工作流程和详细的审计日志相结合,使企业能够满足内部安全政策和监管要求,同时又不影响操作的灵活性。

随着威胁环境的不断变化,OT 环境仍然是高价值目标,无论文件来自何处,这一架构都为安全、可追踪的文件处理提供了面向未来的基础。

若需了解Managed File Transfer MFT)如何助力贵机构在分段环境中实施安全、可审计的文件上传与传输,请立即联系专家。