作者: Vinh T. Nguyen - 组长Vinh T. Nguyen - 组长

导言

计算机系统中的漏洞是指攻击者可以利用其弱点以未经授权的方式使用该系统[1]。由于软件 的性质和复杂性不断变化,软件漏洞尤其是组织必须定期应对的网络安全挑战。

企业用来评估计算机网络漏洞风险的最常用方法可分为两大类:基于网络的方法和基于主机的方法[2]。基于网络的方法是在不登录每台主机的情况下探测网络,以检测易受攻击的服务、设备和传输中的数据。基于主机的方法则登录每台主机,收集易受攻击软件、组件和配置的列表。每类方法处理风险的方式不同,但除非易受攻击的软件已经部署在主机上,否则都无法检测到漏洞。

在实际操作中,评估的时间安排通常不会影响正常运行。这样,从部署易受攻击的软件到评估开始之间就存在一个机会窗口,攻击者可以利用这个窗口入侵主机,进而入侵网络。

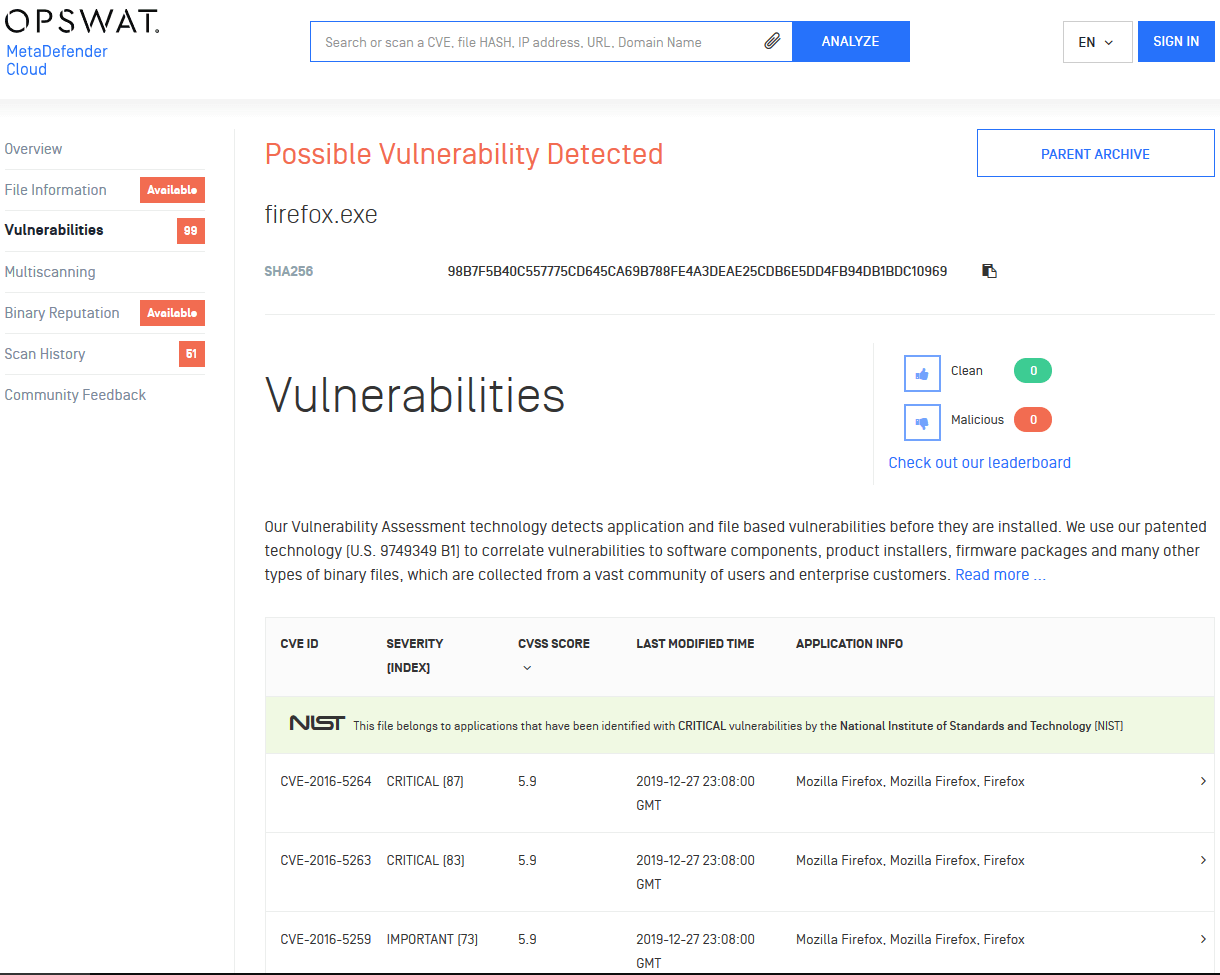

OPSWAT file-based vulnerability assessment 技术通过将二进制文件(如安装程序、可执行文件、动态链接库等)与报告的漏洞关联起来来实现这一目的。这种方法可以在部署软件组件之前检测到它们是否存在漏洞,这样安全分析师和系统管理员就可以迅速采取适当措施,从而关闭漏洞窗口。

在接下来的章节中,我们将更详细地解释这项技术及其用例,并举例说明与这些用例相关的已知攻击。然后,我们将展示一个利用演示,并总结该技术及其潜力。

为什么需要另一种检测方法

传统方法的局限性

传统的软件漏洞检测方法是在抽象层面上运行的。当基于网络的扫描探测计算机网络和基于主机的扫描收集机器数据时,它们通常会根据系统的环境来决定运行哪些检查,以确保高性能(扫描时间、网络带宽、内存使用量等)并过滤掉不相关的结果。有时,评估方法过于依赖系统环境中的信息,以至于无法执行适当的检查,这是因为它们所依赖的环境存在特异性。

例如,如果易受攻击的网络服务在评估前关闭(意外或故意),扫描将无法检测到该服务中的任何漏洞。此外,删除包含应用程序安装路径的 Windows 注册表键可能会使应用程序本身及其漏洞完好无损,无法被基于主机的扫描检测到。在这两种情况下,扫描方法都不太有效,因为它们依赖于已安装产品的足迹。

安装产品是一组打包在一起并与部署逻辑相结合的文件(如可执行文件、库、数据库等)。部署逻辑通常遵循将产品足迹写入某个位置(例如 Windows 操作系统的注册表,MySQL 的 3306 端口)的惯例。该足迹并不定义产品本身,在产品生命周期内可以随时更改。因此,依赖足迹(网络扫描和主机扫描都是如此)来检测产品及其漏洞有被误检测的风险。

介绍基于文件的扫描

基于文件的漏洞评估不同于传统的评估方法。顾名思义,它以文件为基础进行操作,忽略所有高阶产品抽象。通过分析每个报告的漏洞并将其映射到产品安装程序和主要组件文件(专利号:U.S. 9749349 B1),基于文件的漏洞评估可以检测二进制文件是否与漏洞相关联,从而即使在产品未运行或其足迹已被修改的情况下也能暴露漏洞。

基于文件的扫描和基于网络的扫描之间的区别很明显,但基于文件的扫描和基于主机的扫描之间的区别就不那么明显了。可以说,基于主机的扫描并不完全依赖于产品的足迹,它还检查产品主要组件的文件版本。因此,扫描逻辑可以修改为只进行文件版本检查,从而使基于文件的扫描成为基于主机的扫描的一个子集。

事实并非如此,因为

- 基于主机的扫描通常是硬连线的,利用系统环境和产品足迹来筛选要进行的检查

- 通过重点查找和分析导致漏洞的文件,基于文件的扫描可以检测到一些基于主机的方法难以检测到的漏洞,适用于更多的使用案例

基于文件的扫描可用于检测通过网关进出网络或进出端点(通过电子邮件、闪存驱动器等)的有漏洞的安装程序、固件包、库文件、产品组件文件等。这样,系统管理员和用户就能在使用产品前检查其是否存在漏洞,并确保在企业当前使用的基于主机或基于网络的扫描方法不支持主机时提供保护。

File-based vulnerability assessment 技术也可用于发现现有机器中的潜在漏洞。由于传统的扫描方法通常是根据公开披露来源中高层次、模糊的报告来执行漏洞检查,因此扫描本身往往停留在高层次(产品的足迹),而不会深入到漏洞或报告产品的细节。

但是,由于产品经常重复使用彼此的组件(动态库和共享服务就是一些例子),更新有漏洞的产品,甚至删除它,并不总能保证导致漏洞的文件不复存在。它们可能仍然存在于文件系统中的某个地方,为攻击者重新连接这些组件并进行破坏提供了平台。这些文件通常具有人们所要求的所有完整性。File-based vulnerability assessment 技术使系统管理员能够扫描机器,在攻击者有机会使用它们之前发现潜伏的漏洞文件。

技术面临的挑战

不过,在文件级别运行也有其局限性。当漏洞需要同时加载多个文件才能触发时,它可能会将一个文件标记为漏洞(假阳性)。这部分是由于缺少上下文(通过扫描单个文件)和披露报告的模糊性造成的。由于文件数据库的不完整性和报告的模糊性,它也可能将真正存在漏洞的文件标记为无漏洞(假阴性)。

在OPSWAT,我们了解这一点,并不断改进我们file-based vulnerability assessment 技术,使其能够覆盖更多漏洞,同时降低误报率/阴性率。我们已将这项技术集成到MetaDefender 系列的许多产品中(如MetaDefender Core、MetaDefender Cloud、Drive、Kiosk、ICAP Server 等),以帮助企业对其关键网络进行深入防御 [3]。

已知漏洞

对于系统管理员来说,监控组织使用的所有软件的披露报告已经很困难了,更不用说了解和监控软件内部的所有组件。这就使得使用含有漏洞的旧组件的软件有可能躲过检测,进入组织内部。这可能会使漏洞组件成为一个大问题。

例如,CVE-2019-12280 [4],即戴尔 SupportAssist 不受控制的库搜索路径漏洞。它允许低权限用户在 SYSTEM 权限下执行任意代码,并获得对机器的完全控制权。该漏洞最初来自 PC-Doctor 提供的一个用于诊断机器的组件。两家供应商都已发布修补程序来修复该问题。

另一个例子是 CVE-2012-6706 [5],这是一个严重的内存损坏漏洞,当打开特制文件时,可能导致任意代码执行并控制机器。据报道,该漏洞最初影响到 Sophos 杀毒软件产品,但后来发现它来自一个名为 UnRAR 的组件,该组件负责处理文件提取[6]。

这类漏洞通常无法完全报告,因为使用漏洞组件的产品太多了。因此,即使系统管理员了解每种正在使用的产品,并密切监控它们的常见漏洞源,攻击者仍有很大的空间可以通过。

演示

让我们来仔细看看一个易受攻击的组件给主机带来问题的案例。我们将使用一个旧版本的 Total Commander [7],它包含一个受 CVE-2012-6706 [5] 影响的 UnRAR.DLL [8]。请注意,该 CVE 并未报告 Total Commander。具有管理权限的高阶用户经常使用该软件,因此成功利用该漏洞可能有助于攻击者利用主机控制组织的网络。

演示规格:

- 操作系统:Windows 10 1909 x64。

- 软件:Total Commander v8.01 x86,带 UnRAR 库 v4.20.1.488。

- 伪造数据由谷歌安全研究小组在 Exploit-DB [9] 上创建。

当 Total Commander 使用 UnRAR.DLL 提取特制文件时,会发生内存损坏。攻击者可以利用 Total Commander 用户的权限在计算机上执行任意代码。老练的攻击者可能会在机器上植入更多看似合法但却存在漏洞的文件,以进一步发动攻击。

最新版本的 Total Commander 没有这个漏洞,因为它们使用了更新版本的 UnRAR.DLL。因此,用户应一如既往地保持其软件的最新版本,即使没有关于它们的披露报告,尤其是如果它们已很长时间没有执行更新(此版本的 Total Commander 发布于 2012 年)。

结论

软件 漏洞允许攻击者访问或控制组织资源。检测漏洞的两种常用方法是网络扫描和主机扫描。它们通常在较高的抽象层次上运行,可能会因计算机环境的变化而遗漏重要信息。

OPSWAT file-based vulnerability assessment 技术在文件级别运行,提醒系统管理员注意进出组织的易受攻击的软件安装程序和组件,从而在部署前和使用过程中降低安全风险。该技术已集成到MetaDefender 产品中,如Core、KioskAPI、Drive、Kiosk 等,以覆盖广泛的使用案例。

逐个文件检测漏洞不同于传统方法,它具有新的潜力、新的用例,同时也面临着挑战。在OPSWAT ,我们不断改进技术,以克服挑战,帮助保护组织的关键网络免受不断变化的网络安全威胁。

参考资料

[3]"MetaDefender - 高阶威胁防御平台",[在线]。

[4]"CVE-2019-12280 -MetaDefender," [在线]。

[5]"CVE-2012-6706 -MetaDefender," [在线]。

[6]"Issue 1286 - VMSF_DELTA filter in unrar allows arbitrary memory write - Project Zero," [在线]。

[7]"Total Commander - home," [Online].

[8]"WinRAR 存档器 - RARLAB," [在线]。

[9]"unrar 5.40 - 'VMSF_DELTA' Filter Arbitrary Memory Write," [Online].