2023 年 9 月早些时候,OPSWAT 启动了研究生奖学金计划,为研究生提供研究和解决影响关键基础设施系统的真实世界网络安全漏洞的独特机会。

为了突出 OPSWAT 研究生奖学金计划的成果,我们很高兴推出一系列技术分析博客,重点介绍利用我们的先进威胁检测技术识别和缓解的各种常见漏洞和暴露 (CVE)。

在本博客中,我们将解释 RARLAB WinRAR CVE-2023-38831 以及组织如何抵御 CVE-2023-38831 利用攻击。

CVE-2023-38831 的背景

- WinRAR 是一种广泛采用的文件压缩和归档实用程序,支持各种格式,全球用户超过 5 亿。

- RARLAB WinRAR 6.23 之前的版本最近被Group-IB 鉴定为零日漏洞,网络犯罪分子至少从 2023 年 4 月起就在针对金融交易商的活动中积极利用该漏洞。

- NVD Analysts给 CVE-2023-38831 打出了7.8 HIGH的 CVSS 分数,MITRE 公司于 2023 年 8 月 15 日正式指定了 CVE-2023-38831。

WinRAR 漏洞利用时间表

WinRAR 漏洞详解

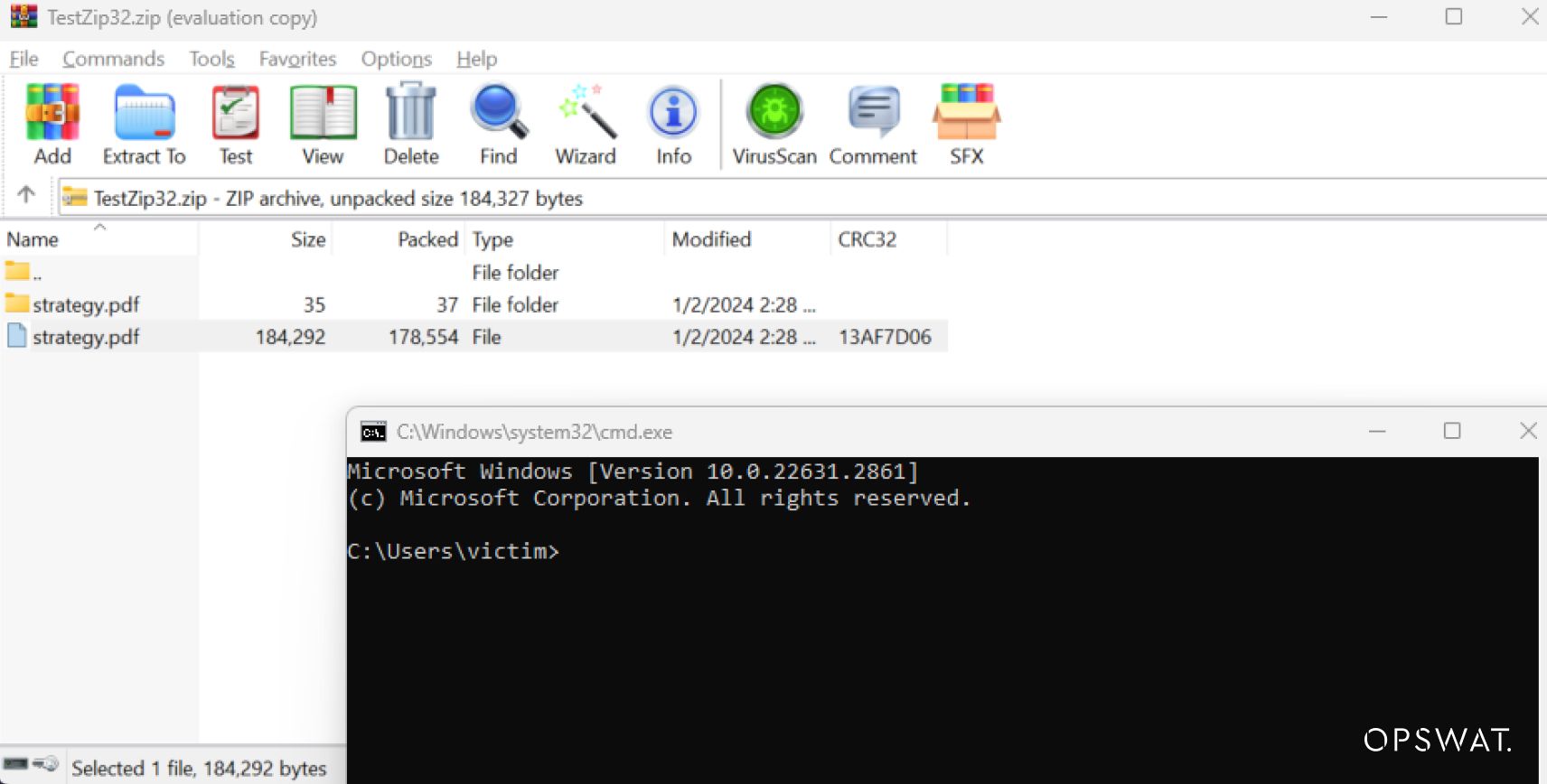

OPSWAT 研究生对 CVE-2023-38831 漏洞的利用进行了全面分析,该漏洞影响 6.23 之前的 WinRAR 版本。恶意内容包括各种文件类型,并包含在 ZIP 文件中。

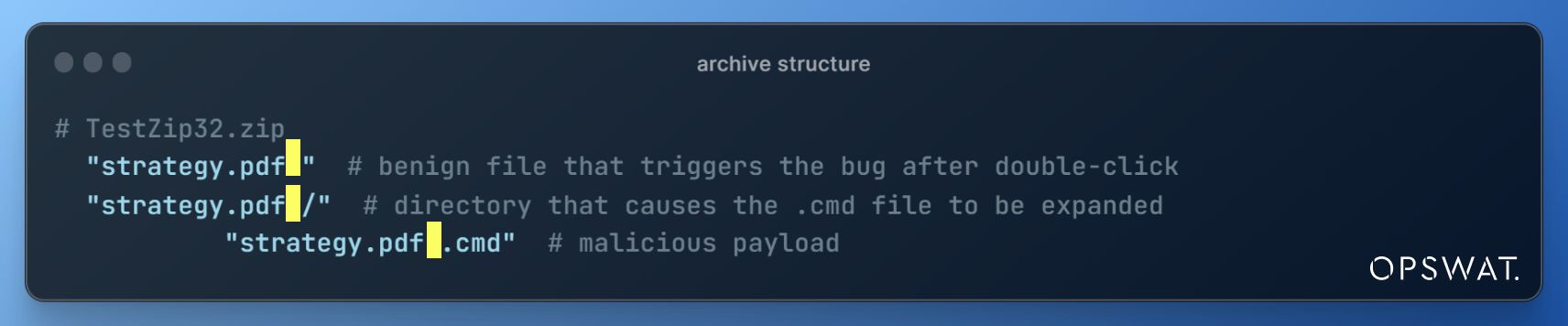

为了利用 CVE-2023-38831,威胁者会在一个模仿无害文件名的文件夹中创建一个包含有害文件的恶意压缩文件。

无害文件和文件夹的最后一个字符都是空格。恶意文件将被放置在名称与无害文件非常相似的文件夹中。

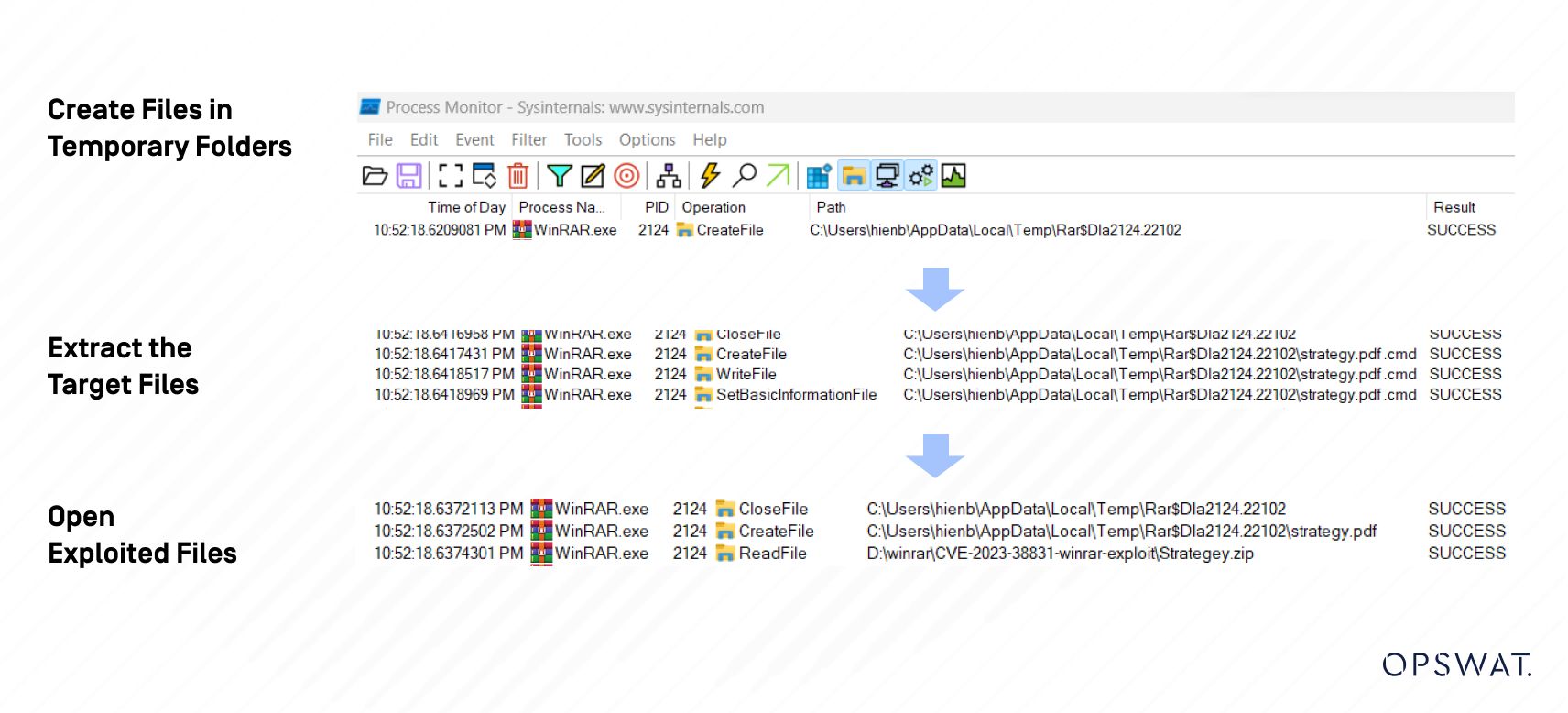

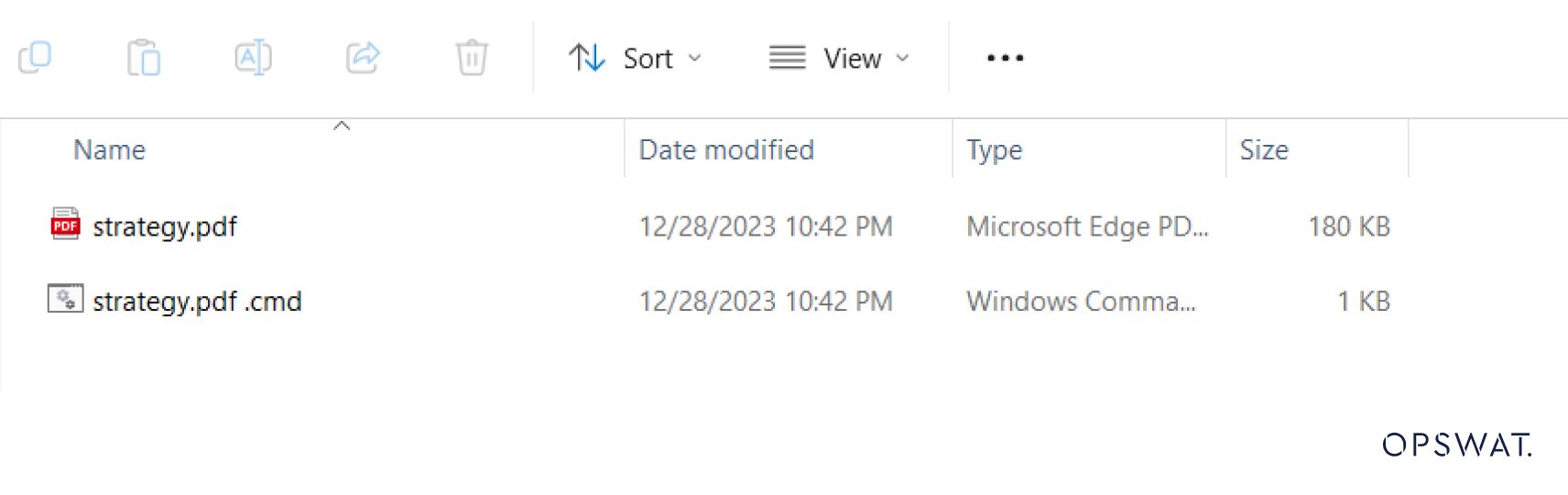

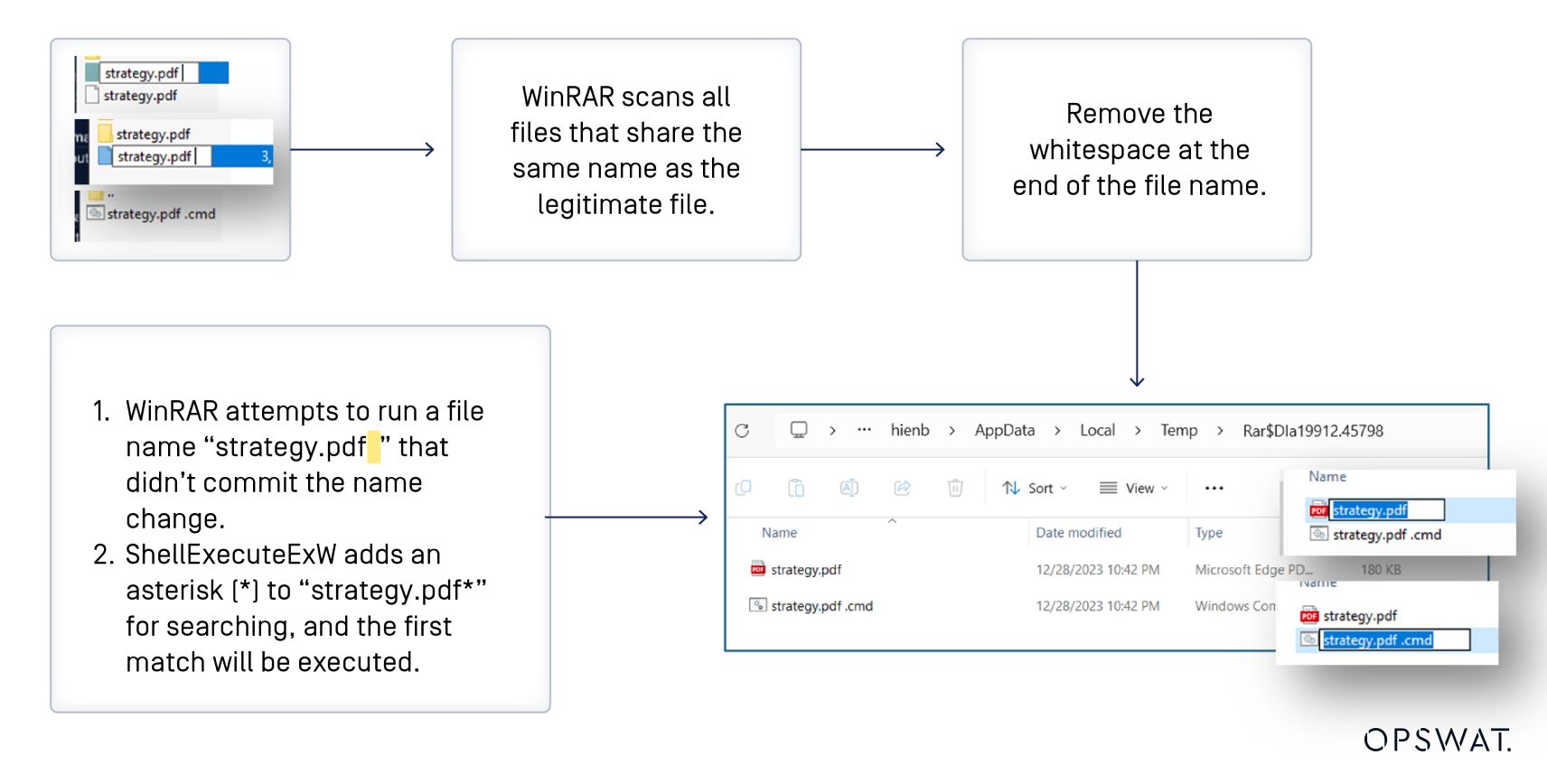

当用户尝试使用 WinRAR 打开良性文件 "strategy.pdf "时,WinRAR 会继续解压缩所有与目标文件同名的文件,并将它们存放到 %TEMP% 路径下的临时目录中。

如果某个目录与所选文件同名,则提取该目录将导致所选文件和该目录中的文件都被提取到临时文件夹中。

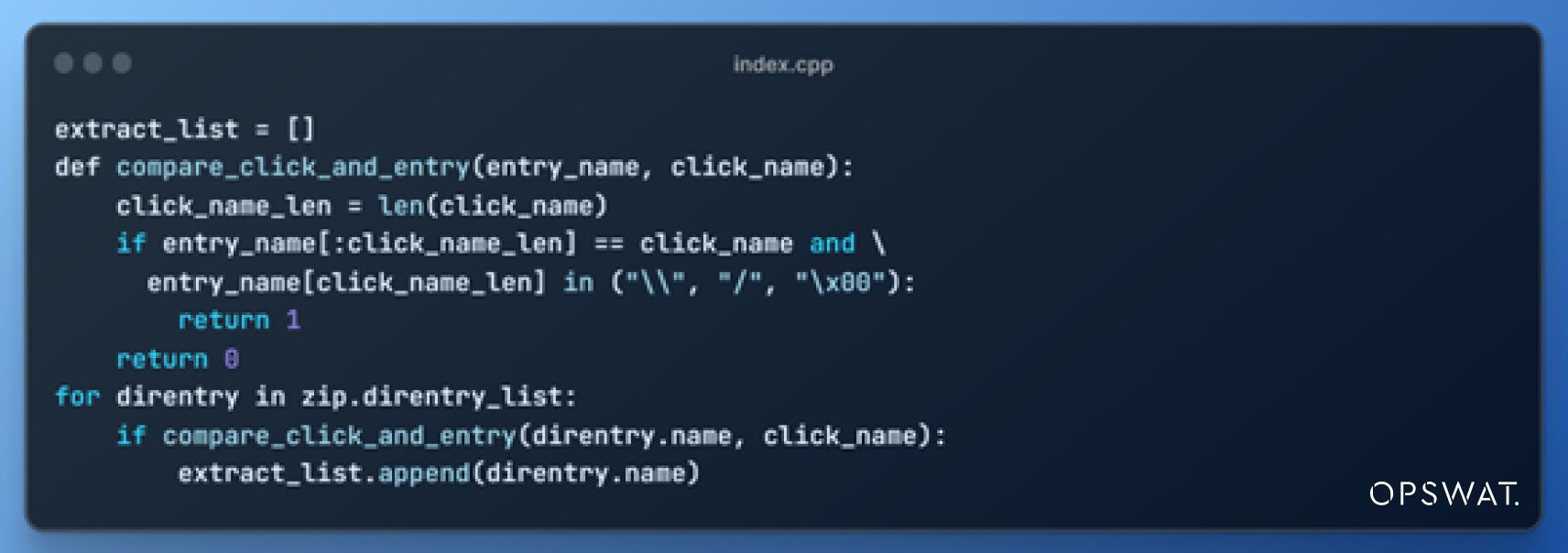

以下伪代码说明了 WinRAR 的提取逻辑,并确定是否应提取存档条目。

在写入文件内容的过程中,WinRAR 会通过一种称为路径规范化的程序消除任何添加的空格,从而调整文件路径。

解压缩后,WinRAR 会通过 ShellExecuteExW 触发文件执行。但是,该函数使用了非规范化路径作为输入。最后一个空格字符被误解为星号,导致执行的是 "strategy.pdf ".cmd文件,而不是最初选定的文件。

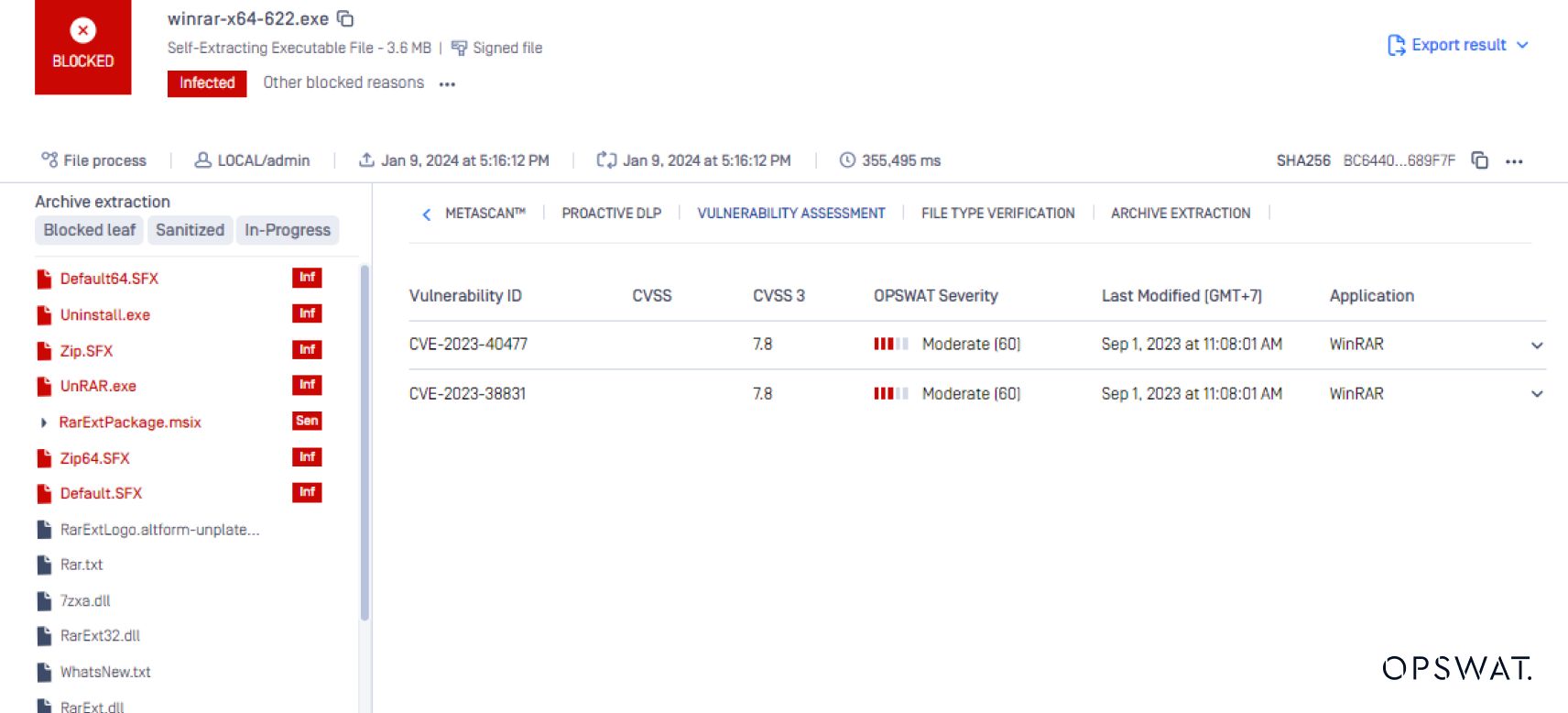

利用OPSWAT MetaDefender进行模拟和探测

CVE-2023-38831 的概念验证 (POC) 已经有一段时间了,威胁行为者在当前的活动中积极利用它。为了模拟 CVE-2023-38831 漏洞,OSPWAT 研究生研究员利用MetaDefender 平台,提供了对威胁检测的真实见解。

开发机制

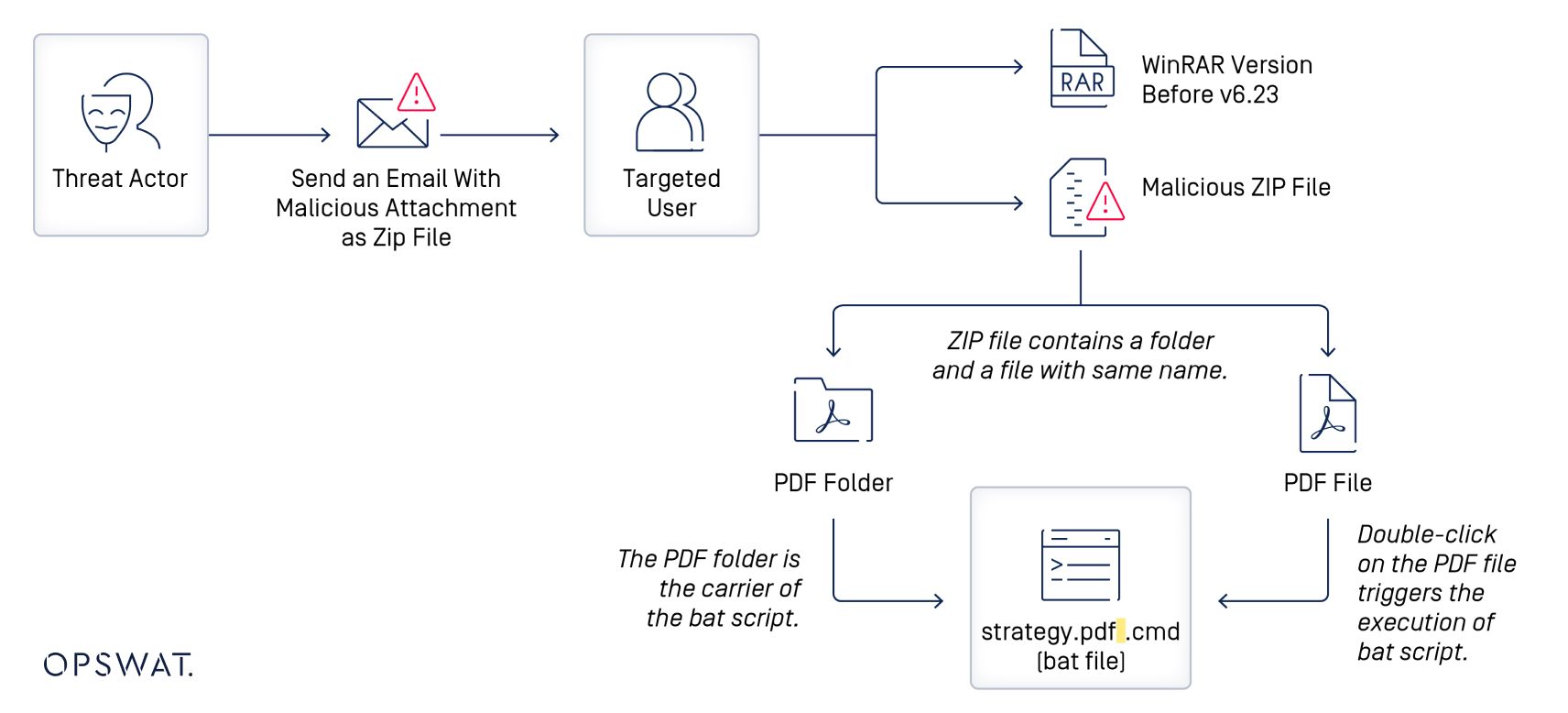

日常用户面临着网络威胁的巨大风险,尤其是随着信息共享渠道的不断扩大。恶意行为者往往利用这一漏洞,在可下载文件(如 ZIP 文件)中伪装有害元素,并在其中嵌入恶意链接。另一种常见手段是电子邮件钓鱼,用户会收到发送到其电子邮件地址的有害附件。

开发流程

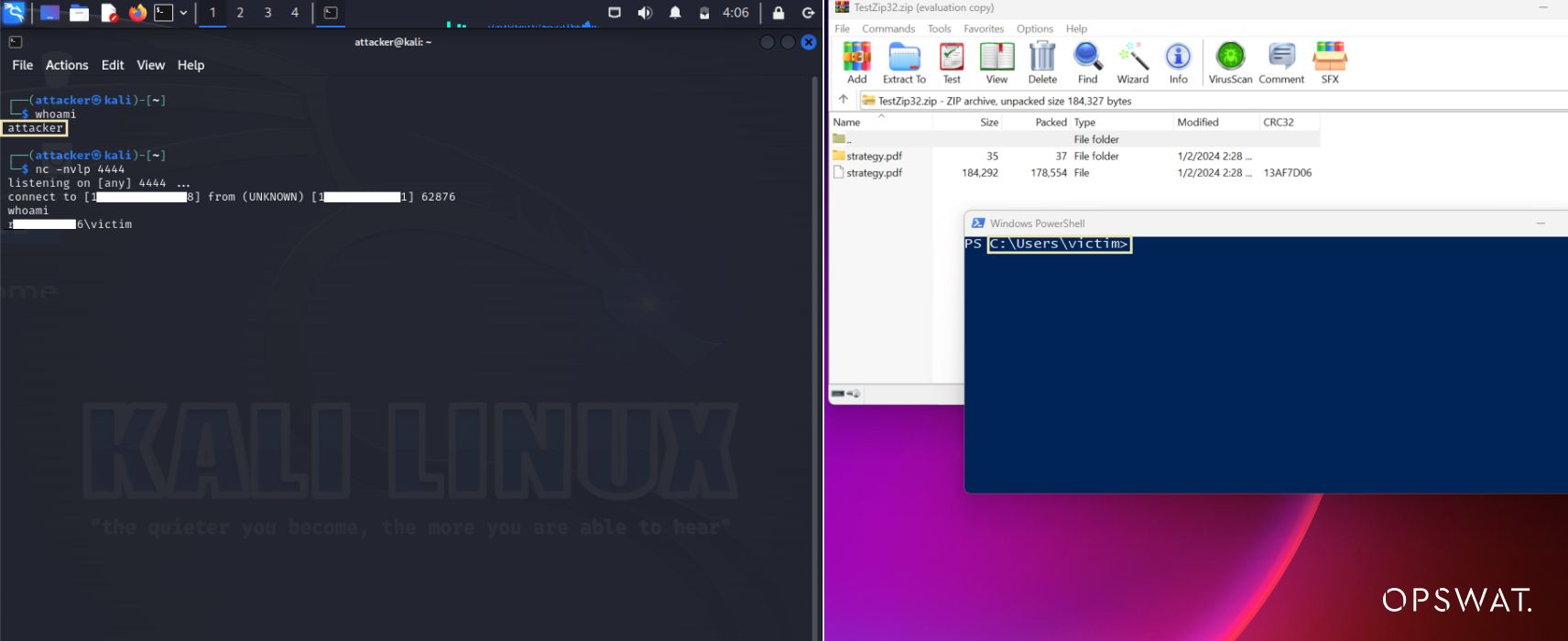

当用户双击打开文件时,会激活恶意代码,从而创建一个反向外壳,连接回威胁行为者。一旦成功建立连接,攻击者就可以利用执行命令来完全入侵受害者的设备。

脆弱性模拟流程

漏洞补救

有几项关键策略可以修复这一漏洞。

- 将 WinRAR 升级到 6.23 或更高版本,该版本可在解压缩前对 ZIP 文件名进行适当消毒,以阻止攻击。

- 通过组策略或注册表设置配置 ZIP 文件名过滤器,作为升级前的临时缓解措施。

- 在解压缩前使用杀毒工具扫描从未知来源下载的 ZIP 文件。

- 避免提取通过可疑电子邮件等不请自来的方式收到的 ZIP。

OPSWAT 覆盖范围

WinRAR CVE-2023-38831 可通过以下解决方案识别和检测:

OPSWAT MetaDefender Core

MetaDefender Core提供全面的文件上传安全保护,防止恶意软件和数据泄露。OPSWAT 设计MetaDefender 的目的是保护全球关键基础设施免受最复杂的基于文件的威胁:高级逃避式恶意软件、零日攻击和 APT(高级持续性威胁)。

MetaDefender Core 使用以下工具扫描和分析 WinRAR 安装程序 File-based Vulnerability Assessment引擎对 WinRAR 安装程序进行扫描和分析,以便在端点执行前检测已知漏洞。为了应对像 CVE-2023-38831 这样的欺骗性文件攻击,在处理 ZIP 文件时会通过 File Type Verification来处理 ZIP 文件。这项技术根据内容而不是不可靠的扩展名来验证文件类型。MetaDefender Core 还利用 Multiscanning技术,使用签名、启发式和机器学习等30多种反恶意软件引擎扫描ZIP文件,主动识别99%以上的恶意软件。这种多层次的方法有助于快速检测与 CVE 相关的恶意软件。

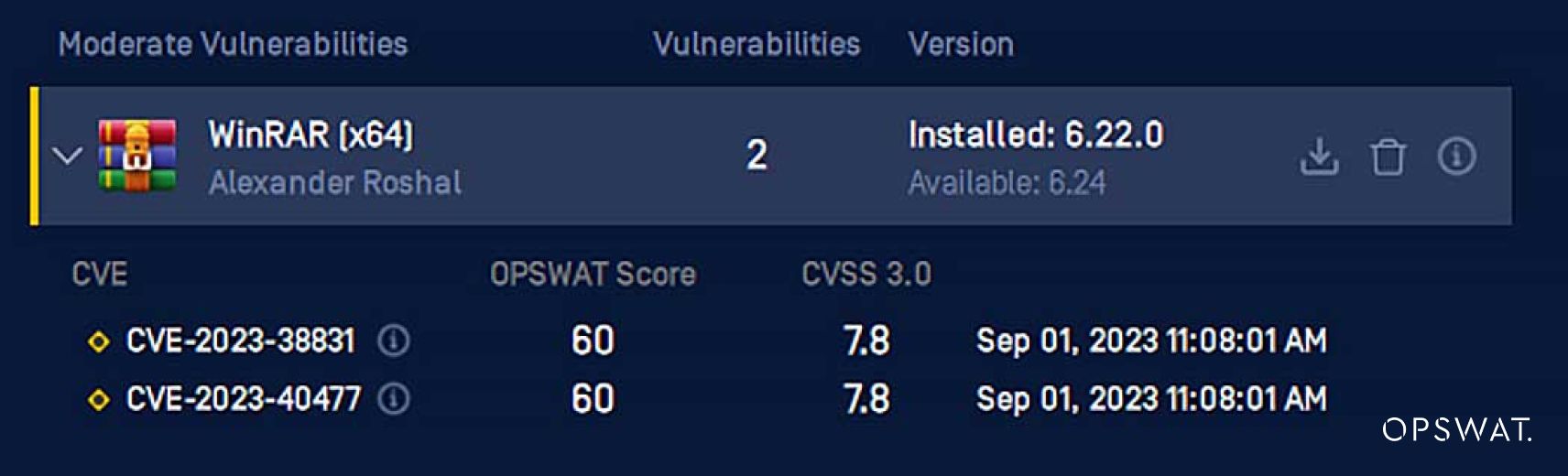

OPSWAT MetaDefender Endpoint

MetaDefender Endpoint检测有风险的应用程序,并提供补救选项来解决潜在的安全问题。要确保企业的稳健安全,就必须投入大量时间打补丁。警惕地寻找攻击迹象并及时识别利用企图或入侵迹象至关重要。OPSWAT MetaDefender Endpoint 可作为您工具包中的一项资产,帮助您将 WinRAR 等漏洞修补和更新到最新版本。

最终想法

由于 WinRAR 的广泛使用和易于利用,CVE-2023-38831 漏洞需要立即引起关注。早期检测至关重要,而OPSWAT MetaDefender 可提供先进的威胁检测和缓解功能。作为网络安全专业人员,保持更新、实施强有力的安全措施和培养网络安全意识文化是至关重要的。

欲了解更多来自OPSWAT 研究生奖学金项目的 CVE 仿真项目,请订阅并浏览我们最新的博客封面。