电网网络攻击日益受到关注

网络攻击可能导致关键基础设施或整个电网全面瘫痪,这种威胁并非空穴来风。2015 年乌克兰电网遭黑客攻击,导致近 23 万人断电,2016 年基辅输电站遭网络攻击,导致该市部分地区陷入黑暗,这些事件凸显了此类漏洞的破坏潜力。

除了电网,其他关键基础设施也时刻面临网络攻击的风险。例如,殖民地管道黑客攻击事件(2021 年)被认为是对国家安全的威胁,并导致国家宣布进入紧急状态。这次事件的起因是密码泄露。

确保瞬态设备安全的挑战

我们客户运营的可再生能源站点和远程控制中心需要通过临时设备进行持续访问。这些设备包括第三方供应商的笔记本电脑和连接互联网的公司员工笔记本电脑。该公司针对供应商和员工的笔记本电脑制定了一套内部合规规则,其中包括在临时设备上安装特定的实时 AV(防病毒)扫描解决方案。在安全区使用供应商的设备之前,使用此类解决方案对其进行扫描并不足以检测到某些类型的恶意软件,因为这些恶意软件可以伪装得很好。远程员工的个人设备安全也是一个令人担忧的问题,因为许多控制中心的员工在远程工作时可以使用自己的设备。

将裸机扫描引入Secure 可再生能源供应链

在将MetaDefender Drive 实施到现有的网络安全操作中之前,我们的客户使用的实时防病毒扫描解决方案包括一个单一的防病毒引擎。此外,这些实时扫描仪在启动设备的操作系统后运行扫描,使某些类型的恶意软件无法被检测到。在该组织的网络安全程序中,裸机扫描、检测敏感数据文件的能力以及扫描启动扇区等隐藏区域的能力都是全新的。因此,在该公司的一个风力发电厂进行了为期 3 个月的初步试点,新政策是对进入该厂的每个临时设备执行裸机扫描。试点的目的是决定如何在公司的网络安全操作中利用MetaDefender Drive 。

| 类别 | 扫描区域 | 典型恶意软件分类 检测 | MetaDefender Drive | 实时扫描 |

| 用户空间(应用程序和数据) | 应用程序文件 用户文件 服务补丁 | 宏间谍软件 特洛伊木马漏洞 | ||

| 内核/操作系统 | 深度操作系统/内核 | 二进制根基程序 内核根基程序 根基程序 库根基程序 数据库根基程序 内核补丁 后门 隐形病毒 | 部分 | |

| 管理程序内核 | 虚拟机内核和操作系统 | VMDK 或 VHDX 的 Rootkit | 部分 | |

| PSR | 分区引导 扇区记录 | 启动病毒 | ||

| MBR | 主引导 扇区记录 | 启动病毒 | ||

| EUFI / BIOS | EUFI 和 BIOS 分区扇区 | 启动病毒 | ||

| 设备硬件 | EPROM FPGA 网卡 存储控制器 | 嵌入式可编程比特流或驱动程序 | ||

| 全球使用案例 | Supply Chain 安全 | 识别嵌入式硬件的原产国 |

运行裸机扫描和检测包含敏感数据的文件的能力使我们能够降低各种网络安全风险,包括早期恶意软件检测和防止敏感数据泄漏。

IT 安全运营经理

加强深度防御战略,提高恶意软件检测率

三个月后,MetaDefender Drive 的检测率明显高于之前的解决方案。主要问题是使用MetaDefender Drive 和另一个 AV 扫描解决方案扫描设备的过程缓慢。不过,在为期三个月的试点期间,只需要将MetaDefender Drive 作为一种强大的安全协议进行部署验证,就可以取代对单一引擎解决方案的需求。

恶意软件检测率的大幅提高,使MetaDefender Drive 成为瞬时设备安全的主要扫描解决方案。为了优化扫描过程的性能,试点地点取消了使用实时 AV 扫描解决方案扫描瞬时设备的要求,但仍要求安装该解决方案。MetaDefender Drive 的部署被视为公司深度防御网络安全战略的重大改进,也是其供应链安全态势的重大飞跃。

加强 BYOD 安全

该组织制定了 BYOD 政策,允许员工使用自己的设备远程履行特定职责。该政策允许个人设备访问该组织的一些关键系统。根据 BYOD 政策,建议定期对这些设备进行内部扫描。

随着MetaDefender Drive 被引入企业,其 BYOD 政策又增加了一层防御。根据远程员工的日程安排,每月或每两个月对获准远程访问公司内部系统的每台设备执行一次内部扫描已成为一项要求。

MetaDefender Drive事实证明,Proactive DLP™ 的敏感数据文件检测能力和 Proactive DLP™ 技术对公司的 BYOD 政策起到了至关重要的强化作用。部署的配置有 7 个恶意软件扫描引擎,经过测试和验证,恶意软件检测率达到 88.9%,比单一引擎的反恶意软件解决方案有显著提高。

使用MetaDefender Drive 后,我们处理的敏感数据泄漏和恶意软件威胁检测数量超出了我们过去使用的任何扫描软件的能力。

IT 安全运营经理

MetaDefender Drive 未来的应用扩展

由于全公司都对试点结果感到满意,而且 BYOD 政策改进取得了初步成功,因此决定在两个月内将MetaDefender Drive 的部署范围扩大到全球运营的另外 26 个地点。此外,还进一步考虑利用MetaDefender Drive 的更多功能,特别是原产国检测功能。

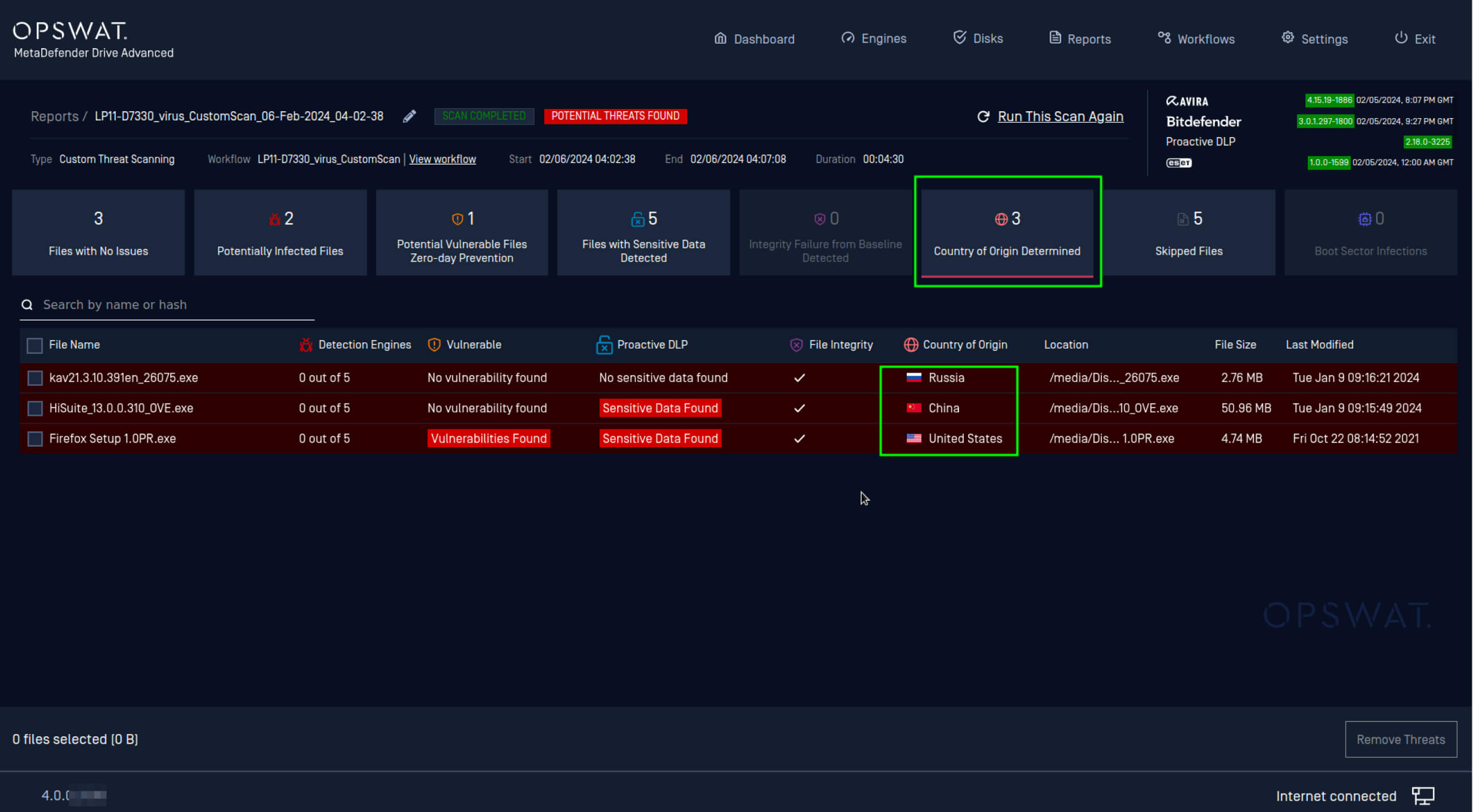

我们的客户正在积极寻求一种能够检测暂存设备软件和固件的来源和真实性的解决方案。原产国检测对于确保组织没有直接或间接与受制裁实体打交道至关重要。由于MetaDefender Drive 被有效地用于识别这些关键细节,它已被扩展为未来部署中的主要原产地检测解决方案。

要进一步了解OPSWAT 如何保护您的关键基础设施,并进一步了解MetaDefender Drive 的功能,请立即联系OPSWAT 专家。