当许多人享受暑假时,网络犯罪分子却在辛勤工作,而MetaDefender Sandbox ,我们也是如此。最近的一系列漏洞和攻击让我们忙得不可开交,我们不断增加新的检测项目。

让我们来看几个例子。

7 月 8 日,黑莓威胁研究和情报团队报告称,一个威胁行为者可能利用了与CVE-2017-0199 类似的漏洞,瞄准了北约成员谈判。7 月 11 日,微软披露了一个被追踪为CVE-2023-36884 的零日漏洞。随后,日本计算机应急小组协调中心(JPCERT/CC)于 8 月 28 日证实,攻击者早在 7 月份就使用了一种新技术。

伪装文件类型

这些具体事件的有趣之处是什么?所有这些事件都使用了其他文档类型中的隐藏文件来发送恶意有效载荷--一种旨在躲避检测的嵌套玩偶。

它们是 MITRE 技术T1036.008(伪装文件类型)的示例,使用的是具有多种不同文件类型的多重文件。每种文件类型的功能都因执行它们的应用程序而异,是伪装恶意软件和恶意功能的有效方法。它们还体现了 MITRE 的T1027.009 技术,即攻击者在伪装文件中嵌入恶意有效载荷。

幸运的是,这些技术为演示如何 MetaDefender Sandbox轻松识别恶意伪装文件!

七月的攻击

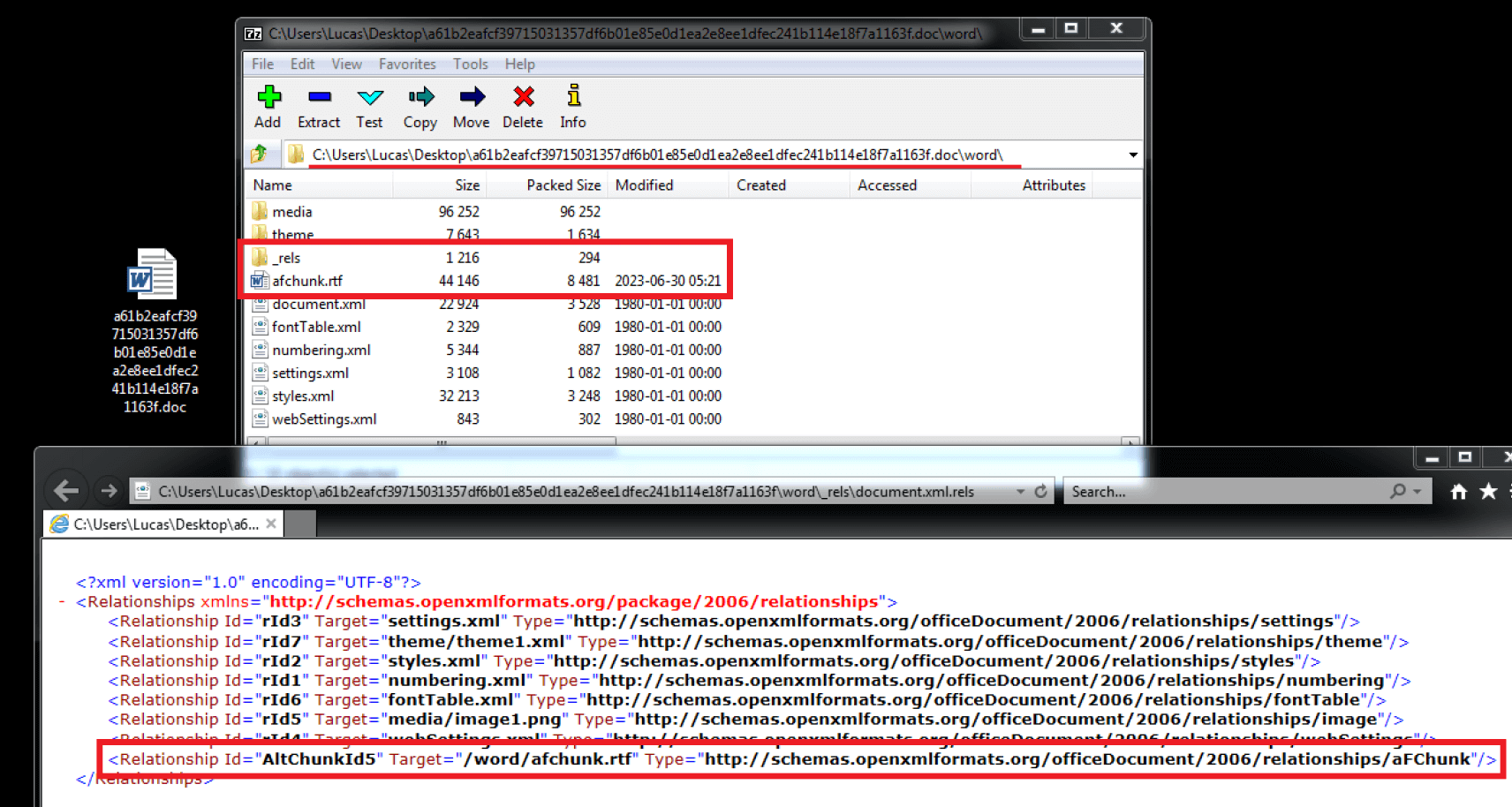

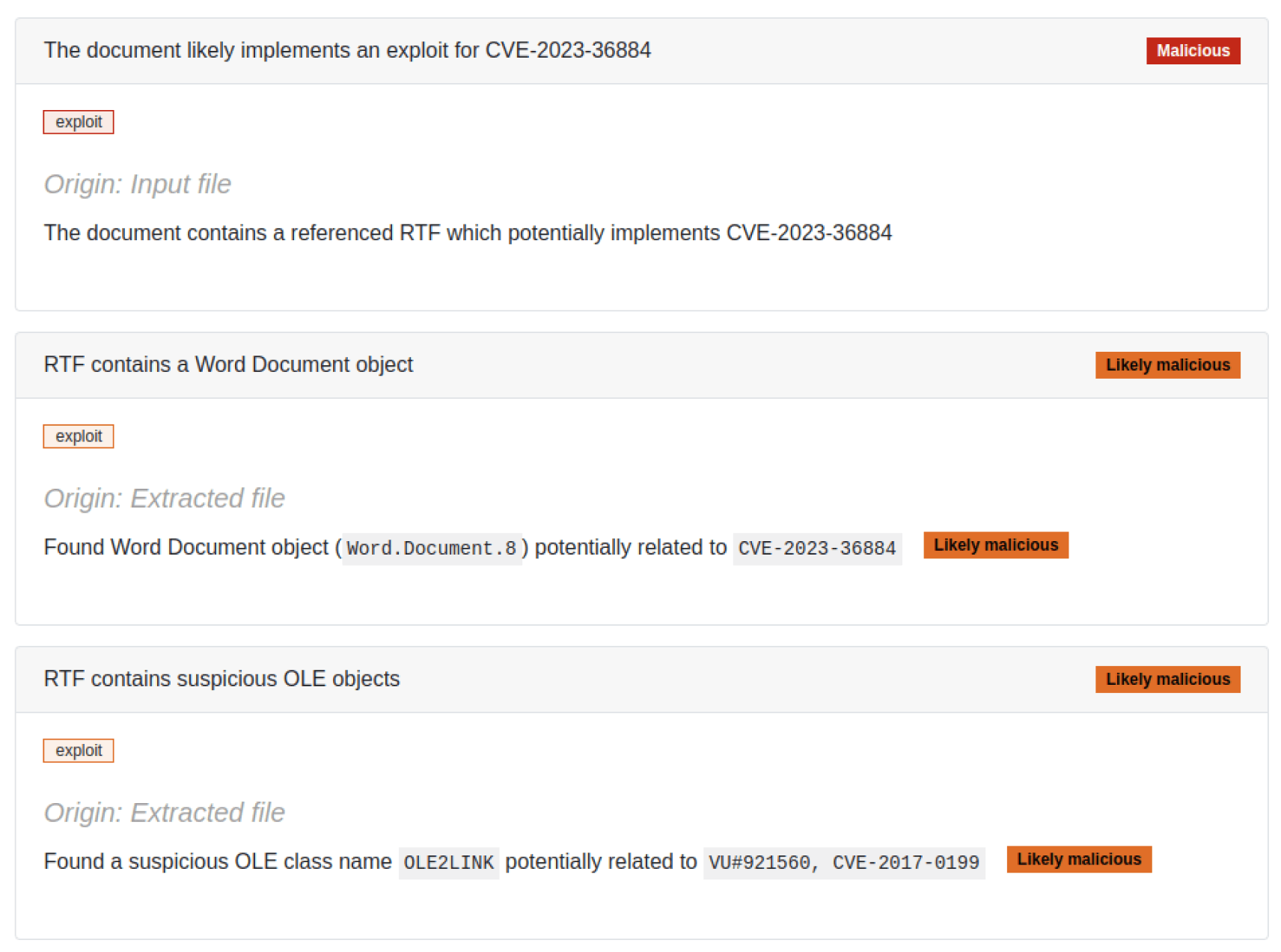

在这次活动中,攻击者使用了 RTF 利用技术。他们制作了一个 Microsoft Word 文档,其中包含一个嵌入的 RTF 文档,由 Microsoft Office 作为文档关系加载。如图 1 所示,RTF 文档指向 Office 内部元素。

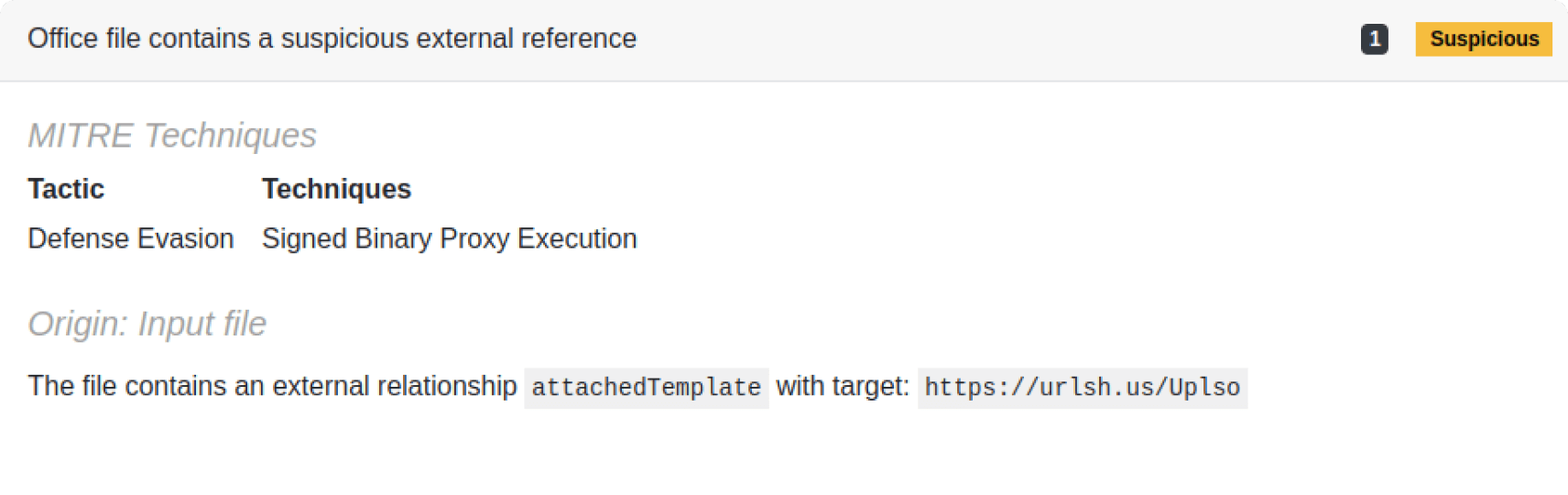

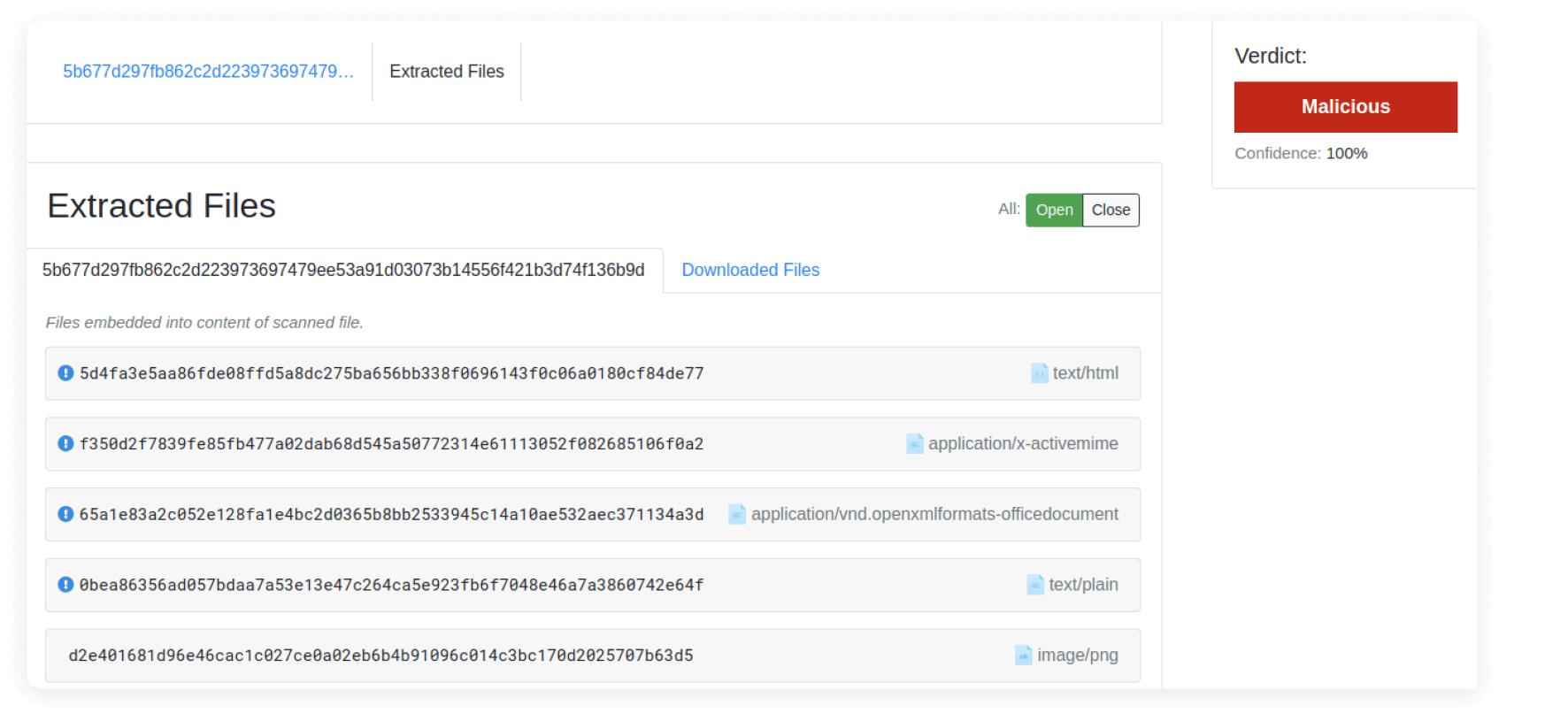

在Filescan Sandbox 中,我们解析了所有文档关系,包括 Office 文档实现的外部关系(图 3)。但在这个工件中,还可以检测到这个链条的其他内容。

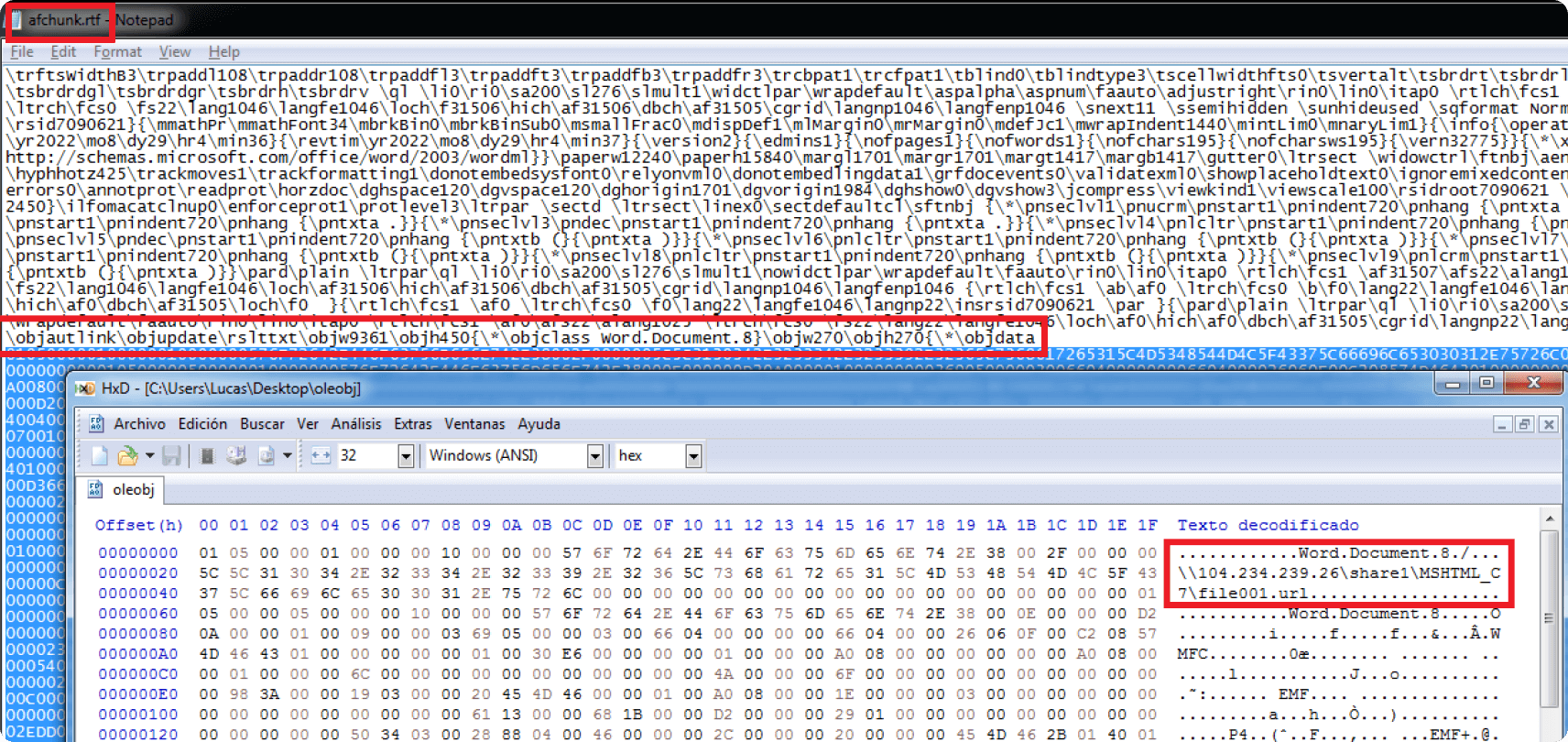

活动中的 RTF 文件包含一个以十六进制字符串定义的 OLE 对象,由于 RTF 文件的性质,该对象可以明文阅读。图 3 凸显了提取的 RTF 文件中的这一元素。此外,还可以看到 OLE 对象指向的 URL,Microsoft Office 最终访问这些 URL 以获取并执行下一阶段的有效载荷。

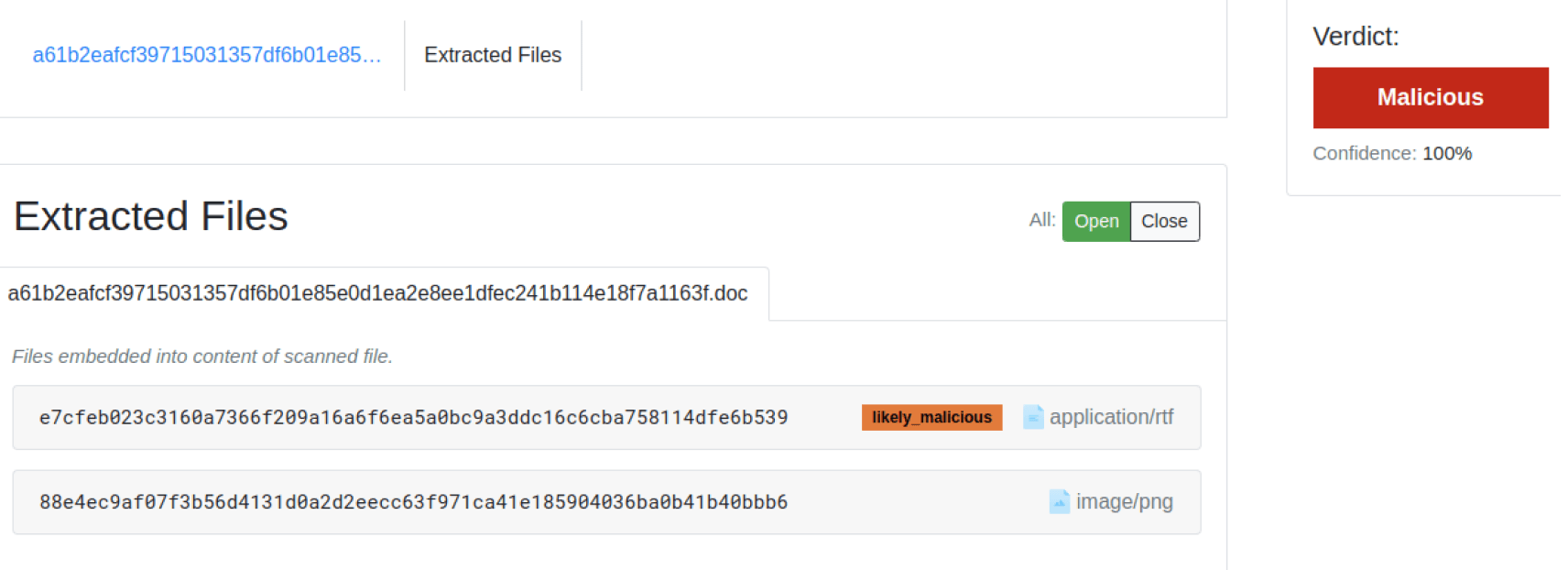

从该恶意文件相应的Filescan Sandbox 分析中,我们发现提取的 RTF 文件以及相应的入侵指标和引擎标记的不同检测结果,如图 4 和图 5 所示。

八月的进攻

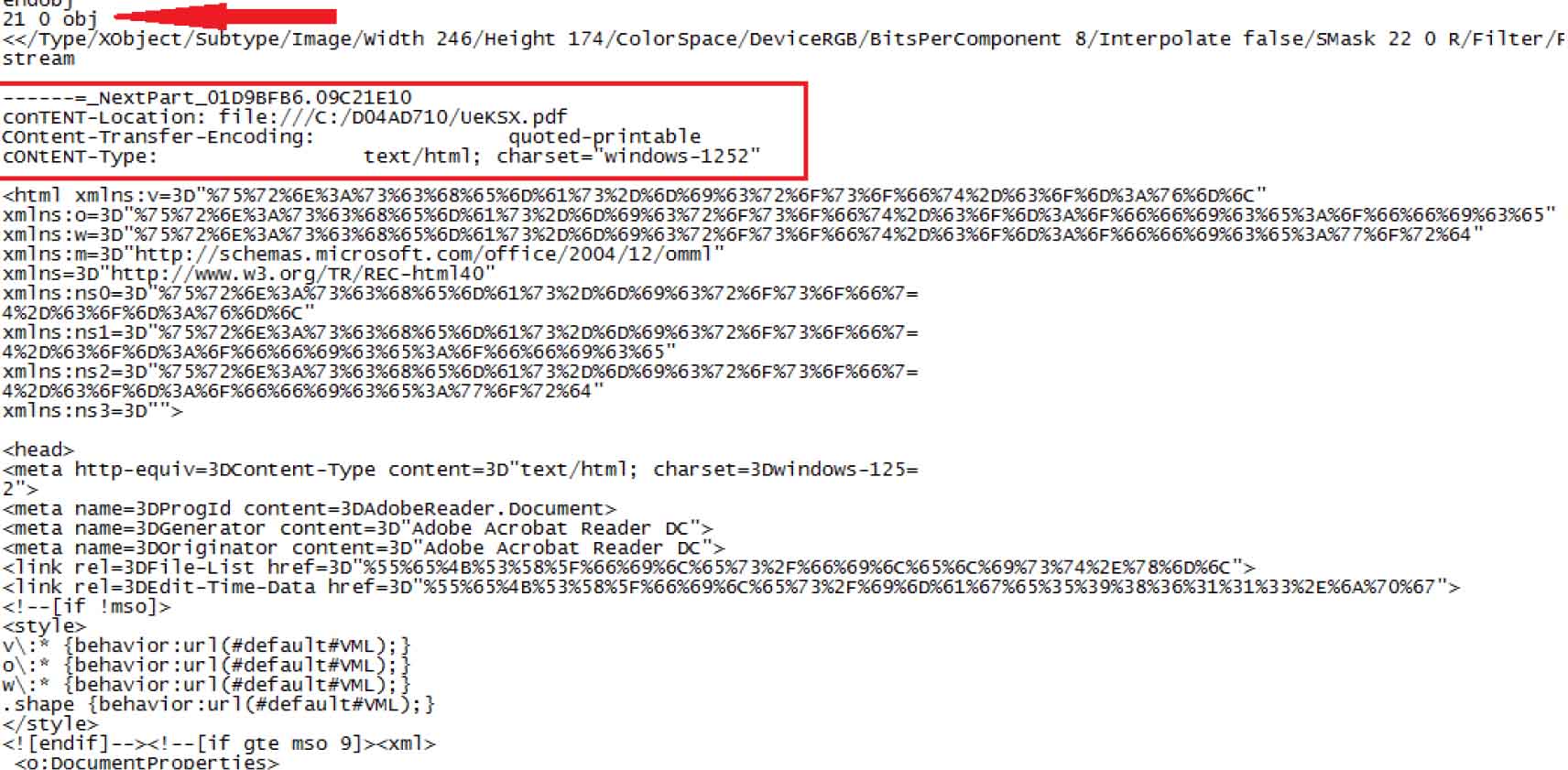

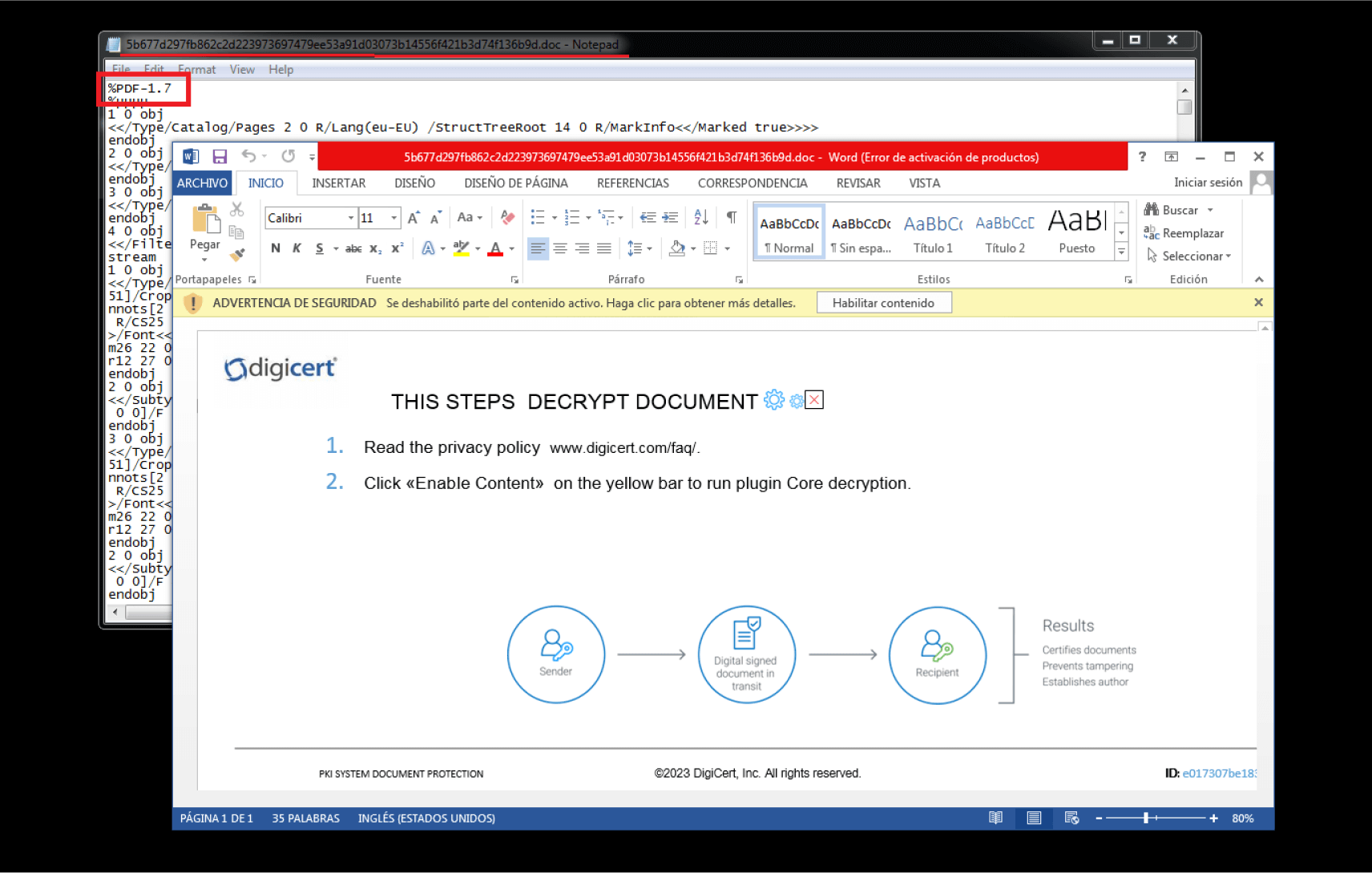

在这种攻击中,恶意文件被其他扫描仪识别为 PDF 文件,因为它包含 PDF 文件签名和对象流结构,如图 6 和图 7 所示。但是,该文件只有在作为 Office 或 .mht 文件打开时才能正常运行。如果作为 PDF 文件打开,则会出现错误。

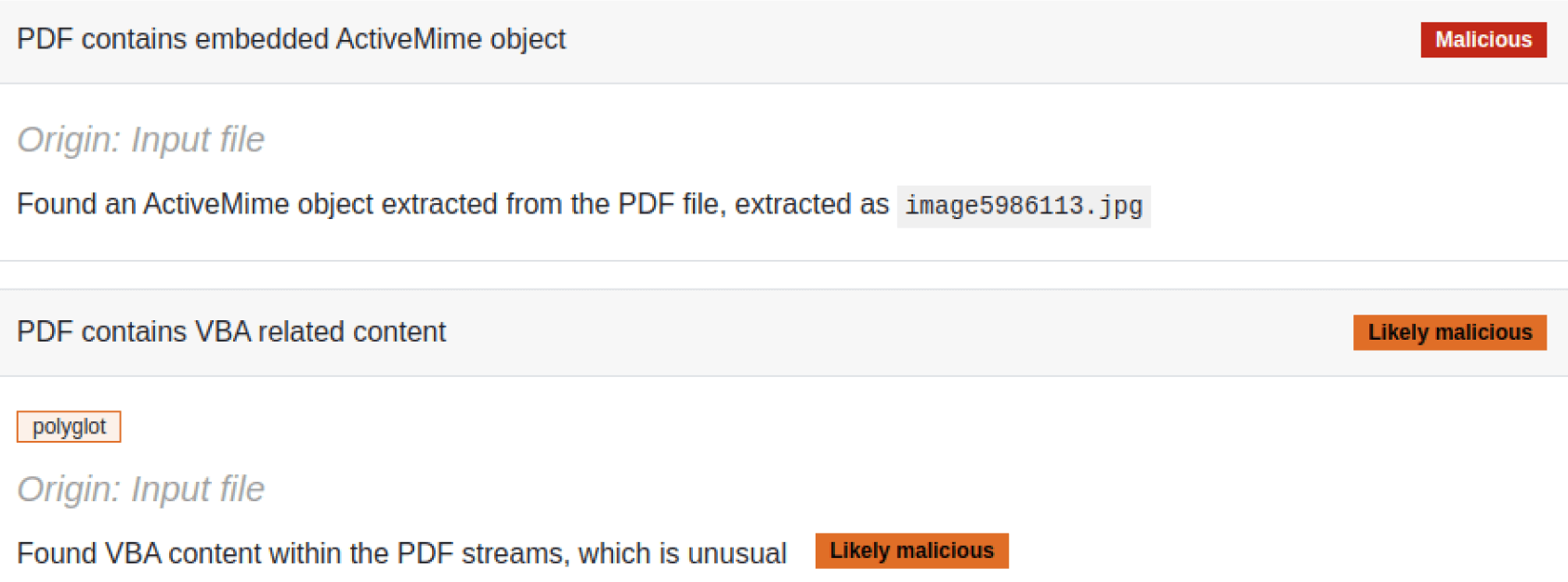

这种攻击之所以可能,是因为其中一个 PDF 流定义了一组 MIME 对象,包括 MHTML 或 MHT 对象,它们将加载嵌入 MIME 格式的 ActiveMime 对象。此类文件允许执行宏代码。此外,MIME 对象标头有一个伪造的".jpg "内容类型值,内容略有混淆,可能是为了避免被 Yara 等工具检测到。

如图 7 所示,尽管从技术上讲这只是一个 PDF 文件,但 Microsoft Office 会加载该对象并执行额外的恶意代码。

有趣的是,虽然许多 PDF 工具都无法解析该文件,但 Didier Steven 的工具olevba却能从 PDF 文件中识别出宏代码信息,尽管该工具通常用于解析 Office 文档。此外,Filescan Sandbox 分析还能检测并标记嵌入的 ActiveMime 对象、VBA 信息以及所有 MIME 对象的提取。

就是这样。这就是Filescan 实验室团队在暑假期间的工作。我们揭开了伪装文件的面纱,识别出隐藏在文件中的恶意有效载荷,并将更多检测结果添加到我们不断增长的列表中。

如果您想分析文件,查看对手是否将恶意有效载荷伪装成合法文件,或提取其他文件中的嵌入式有效载荷,请联系 MetaDefender Sandbox 社区网站,或尝试我们的企业扫描服务。