我们非常高兴地推出网络安全复原力的最新里程碑--MetaDefender Sandbox v1.9.3。这一版本证明了我们致力于增强企业应对新兴威胁的能力。

Python 解包与反编译:揭开隐藏威胁的面纱

MetaDefender Sandbox v1.9.3包含了对PyInstaller、Nuitka和py2exe的Python解包和反编译支持,揭示了以前隐藏的恶意项目。通过剖析和分析编译后的 Python 文件,企业可以发现隐藏的威胁并积极防御。

扩展恶意软件配置提取功能,支持 Cobalt Strike 系列恶意软件:打击高级威胁

增强型恶意软件配置提取器现在支持 Cobalt Strike (CS) 系列恶意软件。CS 的破解版被威胁行为者广泛使用,它可以绕过磁盘交互,在受害者主机上部署内存代理(称为信标)。CS beacon 可通过各种协议促进指挥和控制 (C2) 通信,提供大量功能,如权限升级、凭证提取、横向移动和数据外渗。

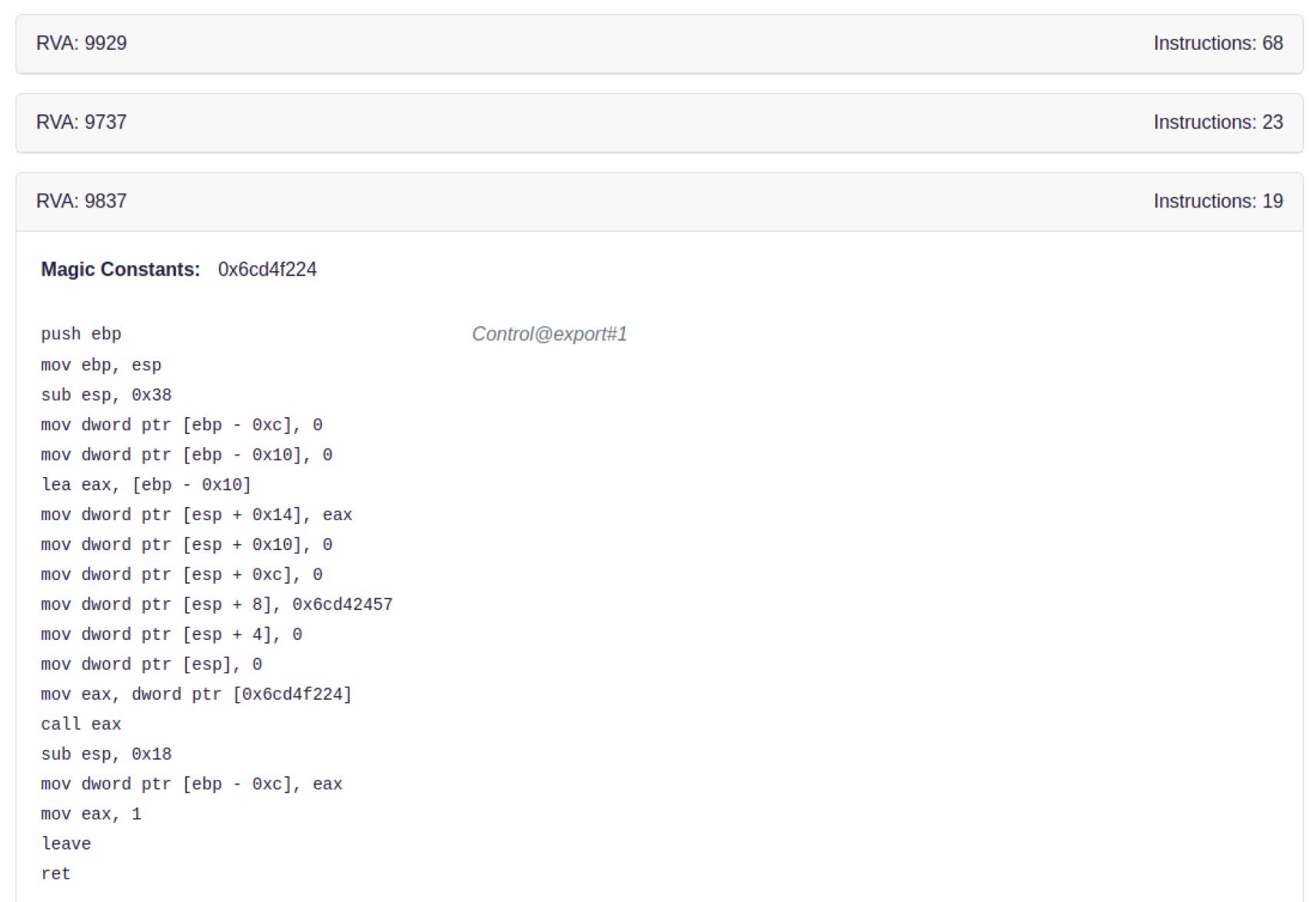

反汇编导出函数:了解 Windows 二进制文件

MetaDefender Sandbox 超越了表面分析,通过显示二进制函数来查看文件在 Windows 环境中的行为以及执行了哪些函数。(例如,当导出的函数试图创建网络并打开恶意 URL 时)。现在,企业可以获得有关其行为和潜在风险的新见解,从而有能力做出明智的安全决策。

完善威胁指标:识别可疑活动

作为一项预防措施,我们的新威胁指标会标记具有两个相同名称的不同部分的可执行文件;这些相同的部分名称可能会混淆反病毒引擎。这项措施可帮助企业在潜在的 IOC 升级之前将其识别出来。

VBA 宏代码提取:揭开 DWG 文件中的恶意意图

该版本包括从 DWG 文件中提取 VBA 宏代码,以便更深入地了解隐藏在 AutoCAD 文档中的潜在威胁。AutoCAD 文件可以执行 "杀死 "功能,这可能表明存在恶意意图。通过揭示 DWG 文件中嵌入的恶意代码(不包括勒索软件关键字),企业可以降低与这些经常被忽视的攻击载体相关的风险。

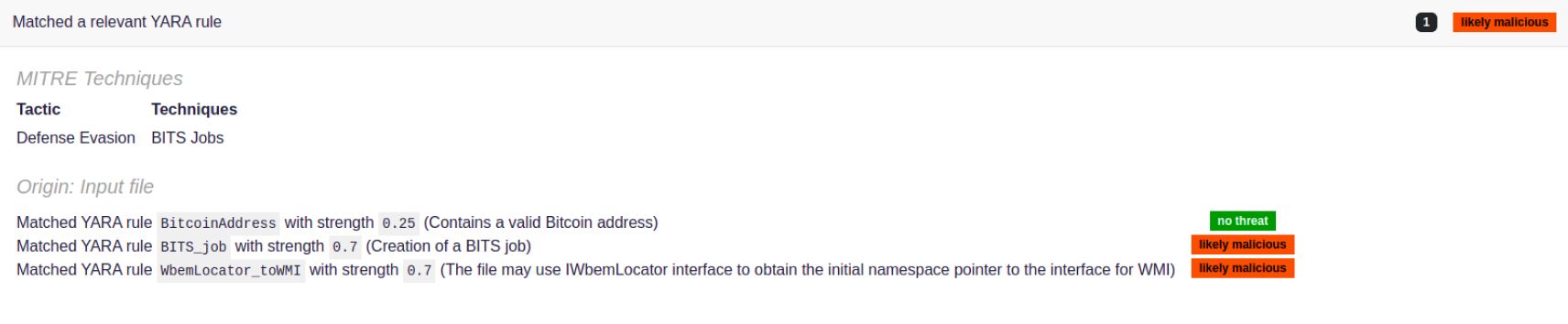

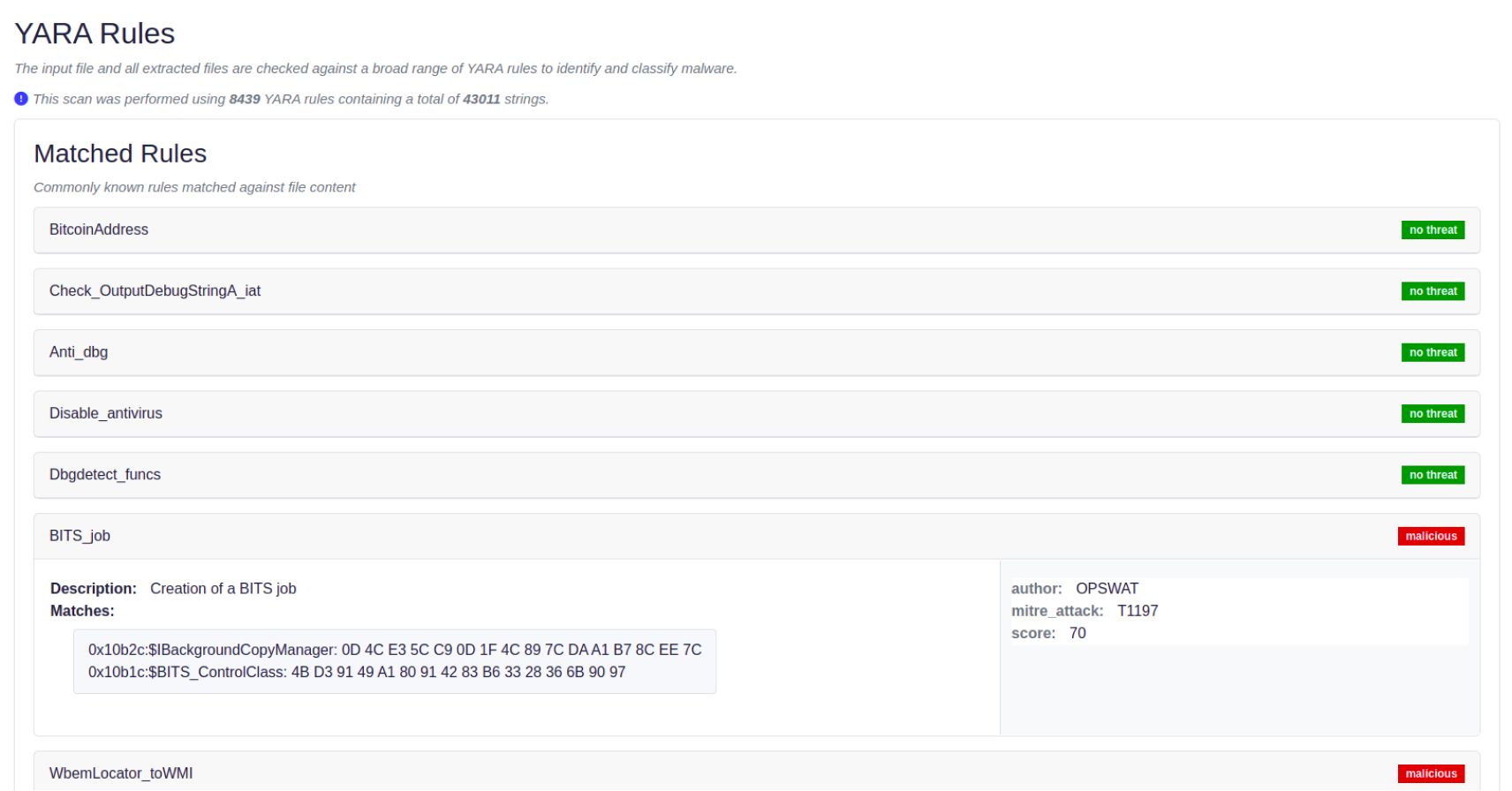

MITRE Att&ck 技术映射:与行业标准接轨

MetaDefender Sandbox 现在支持从 YARA 规则元数据映射 MITRE Att&ck 技术。通过与行业标准接轨,企业可以增强其威胁情报 能力。

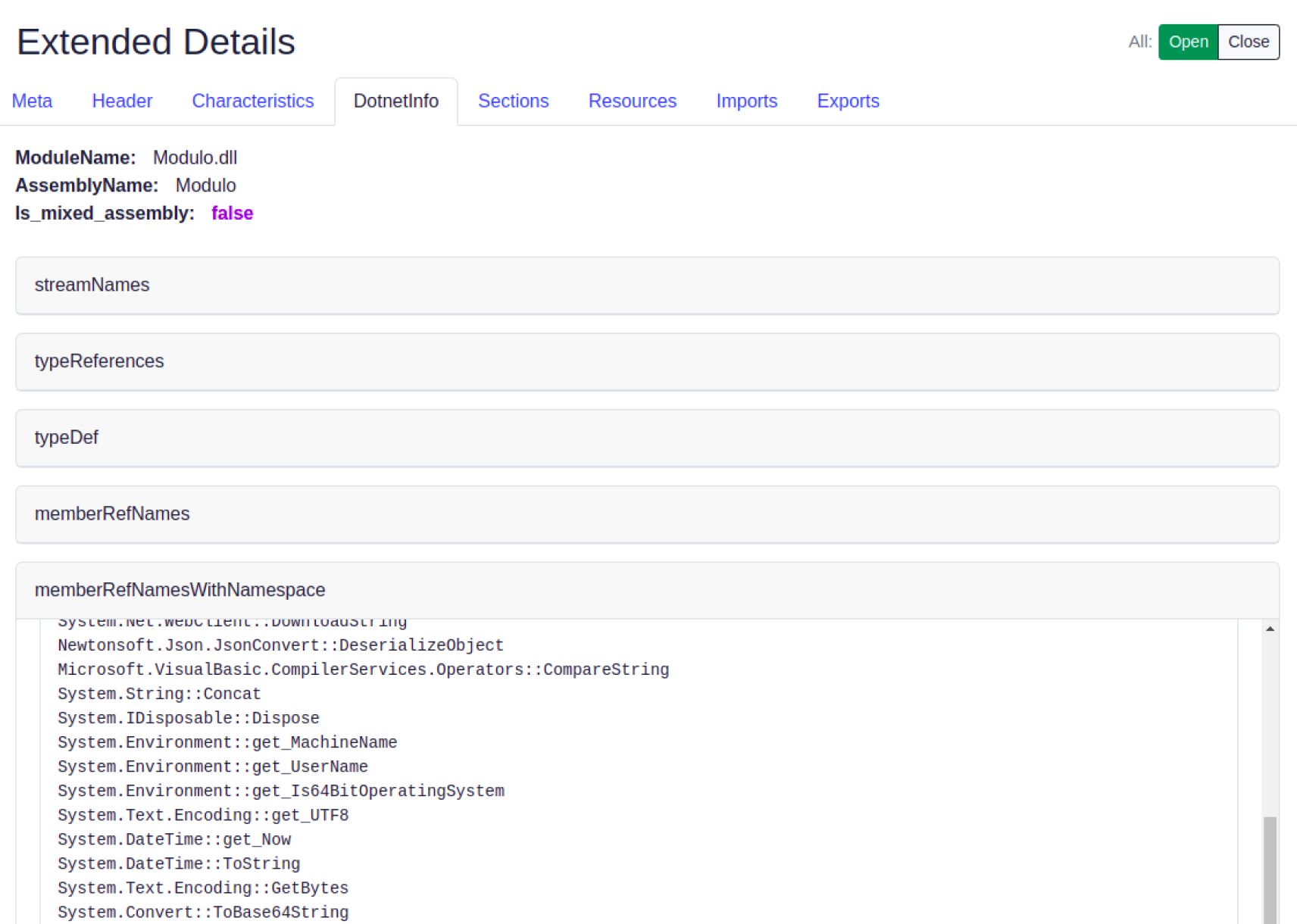

在 .NET 可执行文件的文件详细信息部分新增 DotnetInfo 标签

新的 "DotInfo "选项卡直接针对 Dotnet 的特殊性,便于反汇编并提供对功能的宝贵见解。我们的Sandbox 拥有自己的一系列指标,从 "杀死 "等果断行动和 "睡眠 "等进程的微妙操作,到 "加载 "等避免静态检测的战略规避。

加强行政管理:精简业务

除了先进的威胁检测功能外,MetaDefender Sandbox v1.9.3 还引入了旨在简化操作和提高效率的管理增强功能。从改进代理处理到增强队列管理,这些功能确保了沙盒环境的流畅和无缝运行。